Tutorial: Teste de simulação da Proteção contra DDoS do Azure

É uma boa prática testar suas suposições sobre como seus serviços respondem a um ataque realizando simulações periódicas. Durante o teste, valide se seus serviços ou aplicativos continuam a funcionar conforme o esperado e se não há interrupção na experiência do usuário. Identificar lacunas do ponto de vista da tecnologia e do processo e incorporá-las na estratégia de resposta a DDoS. Recomendamos que você execute esses testes em ambientes de preparo ou fora do horário de pico para minimizar o impacto no ambiente de produção.

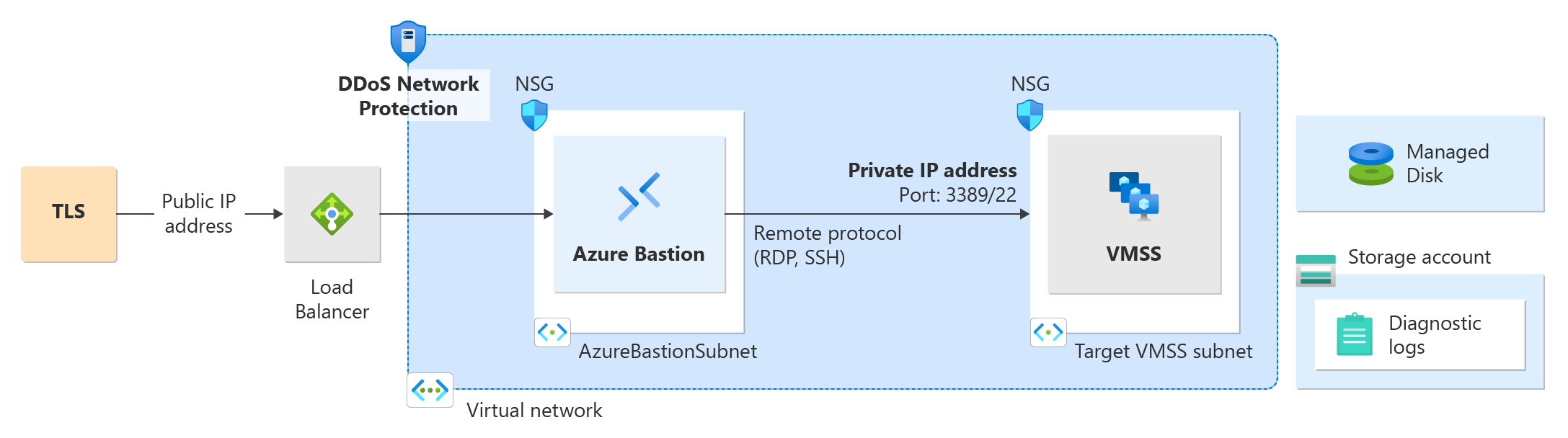

Para este tutorial, você criará um ambiente de teste que inclui:

- Um plano de proteção contra DDoS

- Uma rede virtual

- Um host do Azure Bastion

- Um balanceador de carga

- Duas máquinas virtuais

Em seguida, você configurará logs de diagnóstico e alertas para monitorar ataques e padrões de tráfego. Finalmente, você configurará uma simulação de ataque DDoS usando um de nossos parceiros de teste aprovados.

As simulações ajudam-no a:

- Validar como o Azure DDoS Protection ajuda a proteger os recursos do Azure de ataques DDoS.

- Otimizar o processo de resposta a incidentes sob ataque DDoS.

- Documentar a conformidade do DDoS.

- Preparar equipas de segurança de rede.

Política de teste de simulação de DDoS do Azure

Você só pode simular ataques usando nossos parceiros de teste aprovados:

- BreakingPoint Cloud: um gerador de tráfego de autoatendimento onde seus clientes podem gerar tráfego contra endpoints públicos habilitados para Proteção contra DDoS para simulações.

- MazeBolt: A plataforma RADAR™ identifica e permite continuamente a eliminação de vulnerabilidades DDoS – de forma proativa e sem interrupções nas operações de negócios.

- Botão Vermelho: trabalhe com uma equipe dedicada de especialistas para simular cenários de ataque DDoS do mundo real em um ambiente controlado.

- RedWolf: um provedor de testes de DDoS guiado ou self-service com controle em tempo real.

Os ambientes de simulação dos nossos parceiros de teste são criados no Azure. Você só pode simular com endereços IP públicos hospedados no Azure que pertencem a uma assinatura própria do Azure, que será validada por nossos parceiros antes do teste. Além disso, esses endereços IP públicos de destino devem ser protegidos pela Proteção contra DDoS do Azure. Os testes de simulação permitem que você avalie seu estado atual de prontidão, identifique lacunas em seus procedimentos de resposta a incidentes e oriente você no desenvolvimento de uma estratégia de resposta DDoS adequada.

Nota

O BreakingPoint Cloud e o Red Button estão disponíveis apenas para a nuvem pública.

Pré-requisitos

- Uma conta do Azure com uma subscrição ativa.

- Para usar o log de diagnóstico, você deve primeiro criar um espaço de trabalho do Log Analytics com as configurações de diagnóstico habilitadas.

- Para este tutorial, você precisará implantar um Balanceador de Carga, um endereço IP público, um Bastião e duas máquinas virtuais. Para obter mais informações, consulte Implantar o balanceador de carga com proteção contra DDoS. Você pode pular a etapa Gateway NAT no tutorial Implantar balanceador de carga com proteção contra DDoS.

Configurar métricas e alertas de Proteção contra DDoS

Neste tutorial, vamos configurar métricas e alertas de Proteção contra DDoS para monitorar ataques e padrões de tráfego.

Configurar logs de diagnóstico

Inicie sessão no portal do Azure.

Na caixa de pesquisa na parte superior do portal, digite Monitor. Selecione Monitor nos resultados da pesquisa.

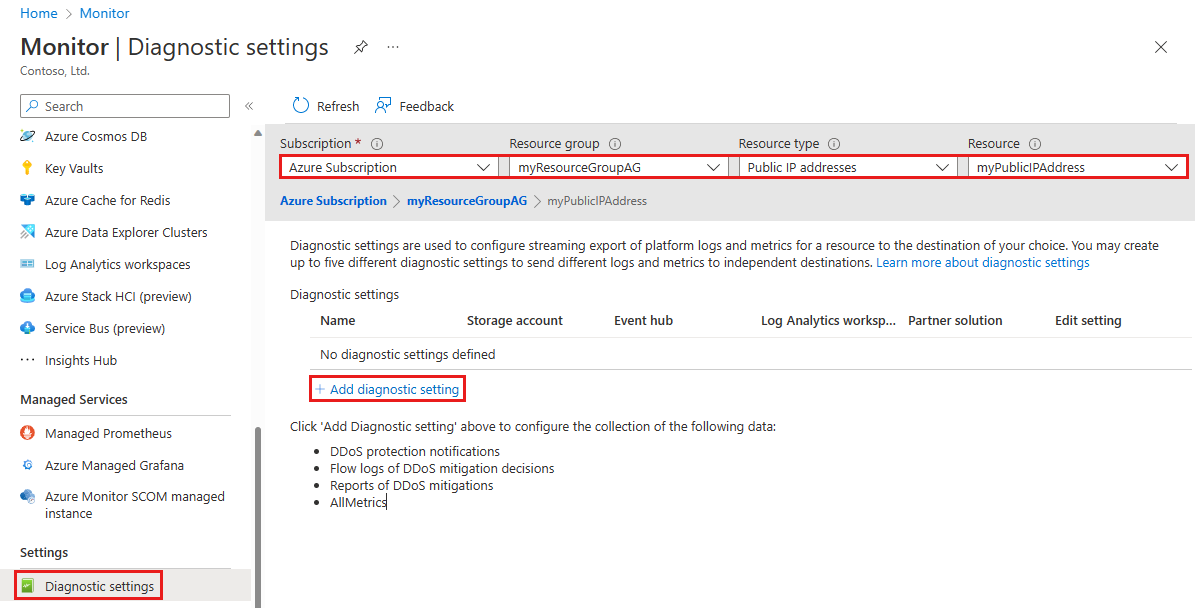

Selecione Configurações de diagnóstico em Configurações no painel esquerdo e, em seguida, selecione as seguintes informações na página Configurações de diagnóstico . Em seguida, selecione Adicionar configuração de diagnóstico.

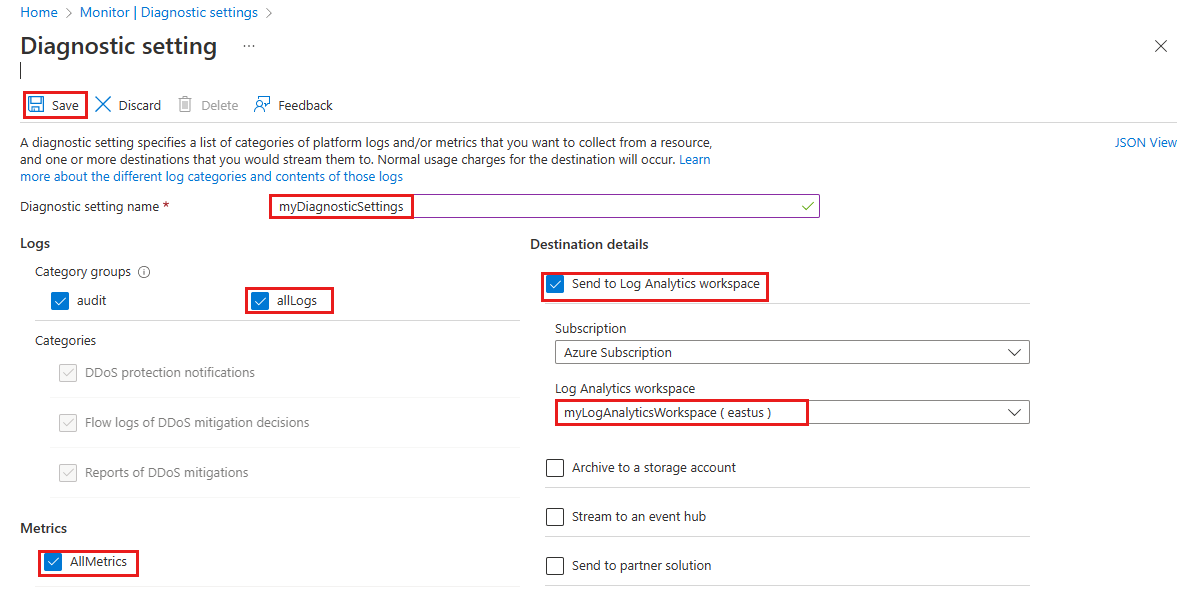

Definição Value Subscrição Selecione a Subscrição que contém o endereço IP público que pretende registar. Grupo de recursos Selecione o grupo de recursos que contém o endereço IP público que você deseja registrar. Tipo de recurso Selecione Endereços IP públicos. Recurso Selecione o endereço IP público específico para o qual você deseja registrar as métricas. Na página Configuração de diagnóstico , em Detalhes de destino, selecione Enviar para o espaço de trabalho do Log Analytics, insira as seguintes informações e selecione Salvar.

Definição Value Nome da definição de diagnóstico Insira myDiagnosticSettings. Registos Selecione allLogs. Métricas Selecione AllMetrics. Detalhes do destino Selecione Enviar para o espaço de trabalho do Log Analytics. Subscrição Selecione a subscrição do Azure. Área de Trabalho do Log Analytics Selecione myLogAnalyticsWorkspace.

Configurar alertas de métricas

Inicie sessão no portal do Azure.

Na caixa de pesquisa na parte superior do portal, introduza Alertas. Selecione Alertas nos resultados da pesquisa.

Selecione + Criar na barra de navegação e, em seguida, selecione Regra de alerta.

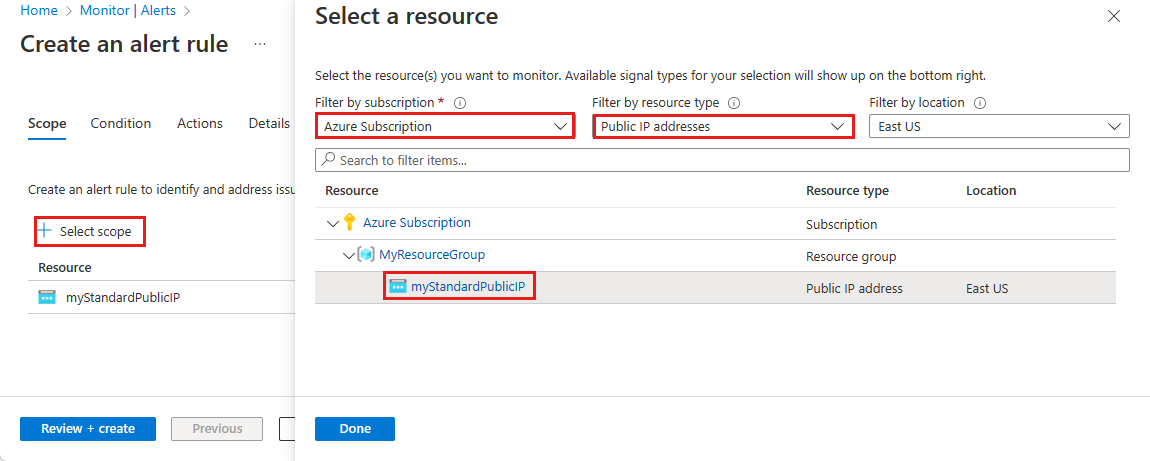

Na página Criar uma regra de alerta, selecione + Selecionar escopo e selecione as seguintes informações na página Selecionar um recurso.

Definição Value Filtrar por subscrição Selecione a Subscrição que contém o endereço IP público que pretende registar. Filtrar por tipo de recurso Selecione Endereços IP públicos. Recurso Selecione o endereço IP público específico para o qual você deseja registrar as métricas. Selecione Concluído e, em seguida, selecione Seguinte: Condição.

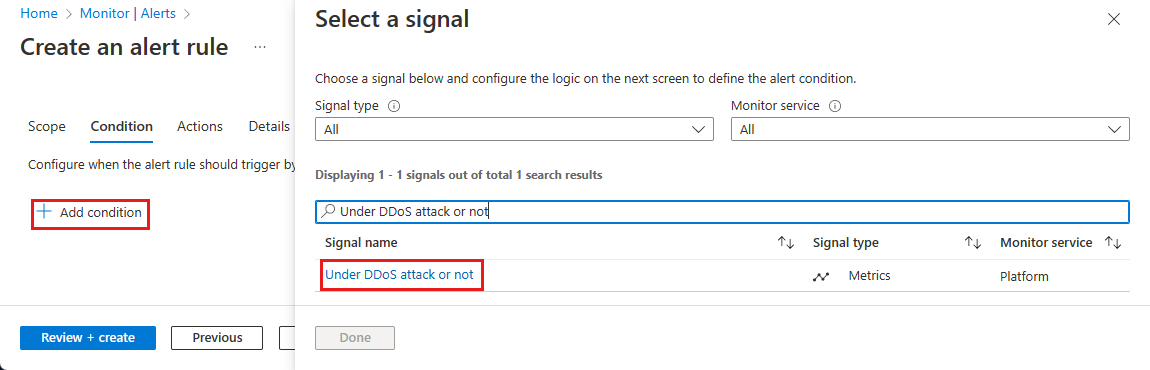

Na página Condição, selecione + Adicionar Condição e, em seguida, na caixa de pesquisa Pesquisar por nome de sinal, pesquise e selecione Em Ataque DDoS ou não.

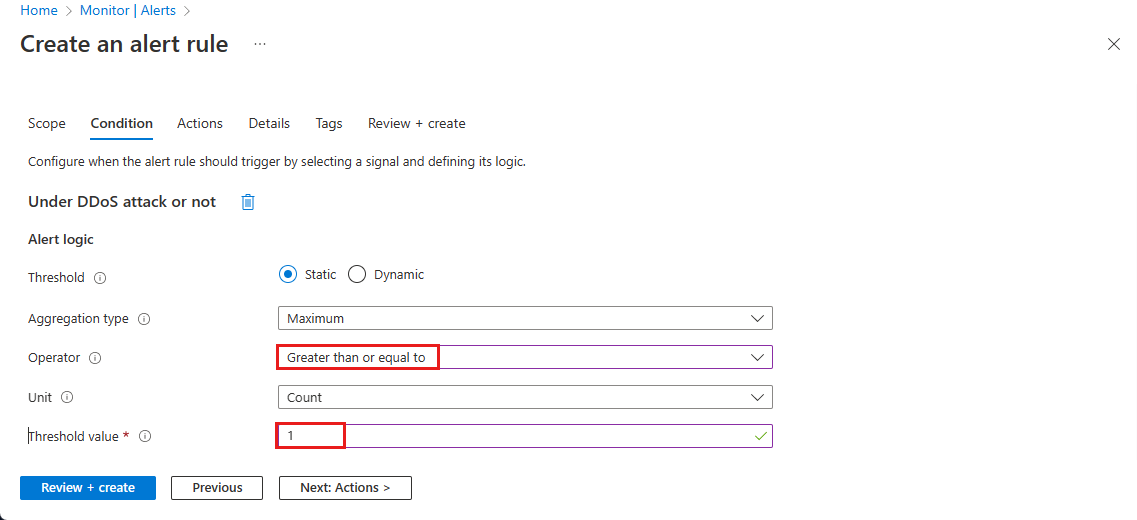

Na página Criar uma regra de alerta, insira ou selecione as seguintes informações.

Definição Value Threshold Não altere a predefinição. Tipo de agregação Não altere a predefinição. Operador Selecione Maior que ou igual a. Unit Não altere a predefinição. Valor do limiar Digite 1. Para a métrica Sob ataque DDoS ou não, 0 significa que você não está sob ataque, enquanto 1 significa que você está sob ataque. Selecione Seguinte: Ações e, em seguida, selecione + Criar grupo de ações.

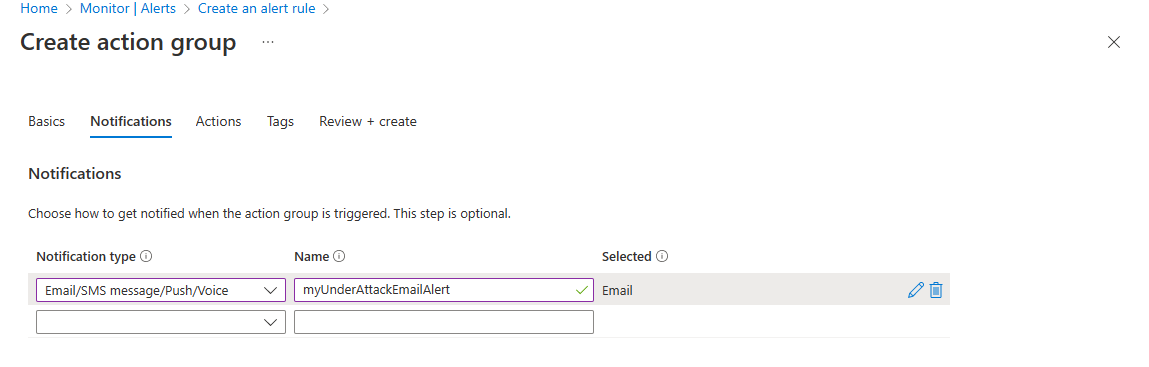

Criar grupo de ações

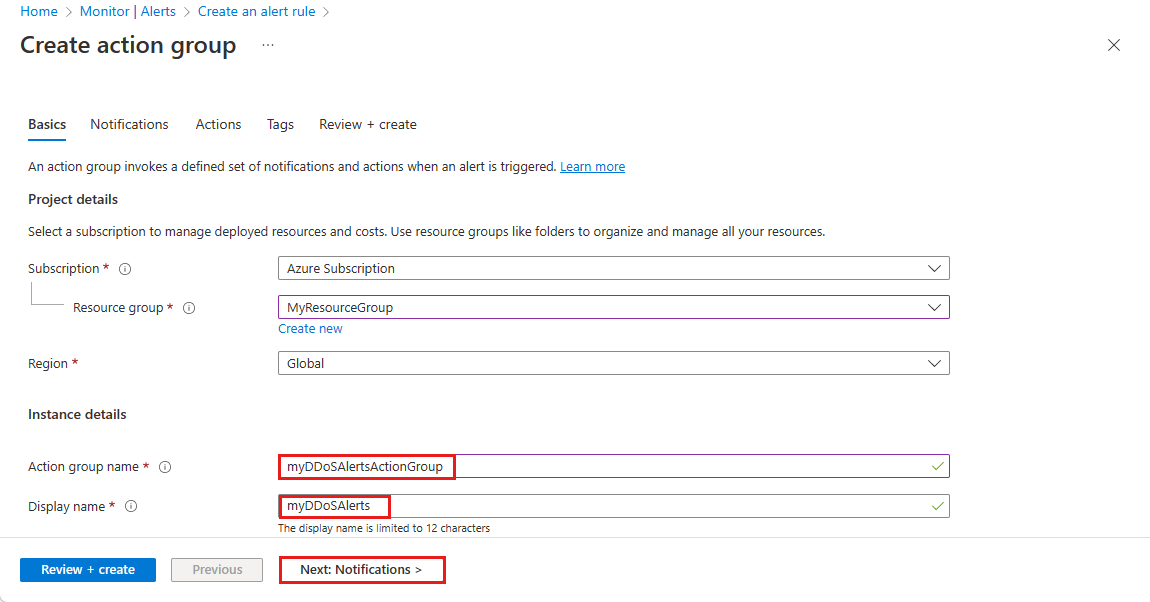

Na página Criar grupo de ações , insira as seguintes informações e selecione Avançar: Notificações.

Definição Value Subscrição Selecione sua assinatura do Azure que contém o endereço IP público que você deseja registrar. Grupo de Recursos Selecione seu grupo de recursos. País/Região Não altere a predefinição. Grupo de Ação Digite myDDoSAlertsActionGroup. Nome a apresentar Digite myDDoSAlerts. Na guia Notificações, em Tipo de notificação, selecione E-mail/Mensagem SMS/Push/Voz. Em Nome, digite myUnderAttackEmailAlert.

Na página Email/SMS message/Push/Voice, marque a caixa de seleção Email e insira o e-mail necessário. Selecione OK.

Selecione Rever + criar e, em seguida, selecione Criar.

Continuar a configurar alertas através do portal

Selecione Next: Details.

Na guia Detalhes, em Detalhes da regra de alerta, insira as seguintes informações.

Definição Value Gravidade Selecione 2 - Aviso. Nome da regra de alerta Digite myDDoSAlert. Selecione Rever + criar e, em seguida, selecione Criar após os passos de validação.

Configurar uma simulação de ataque DDoS

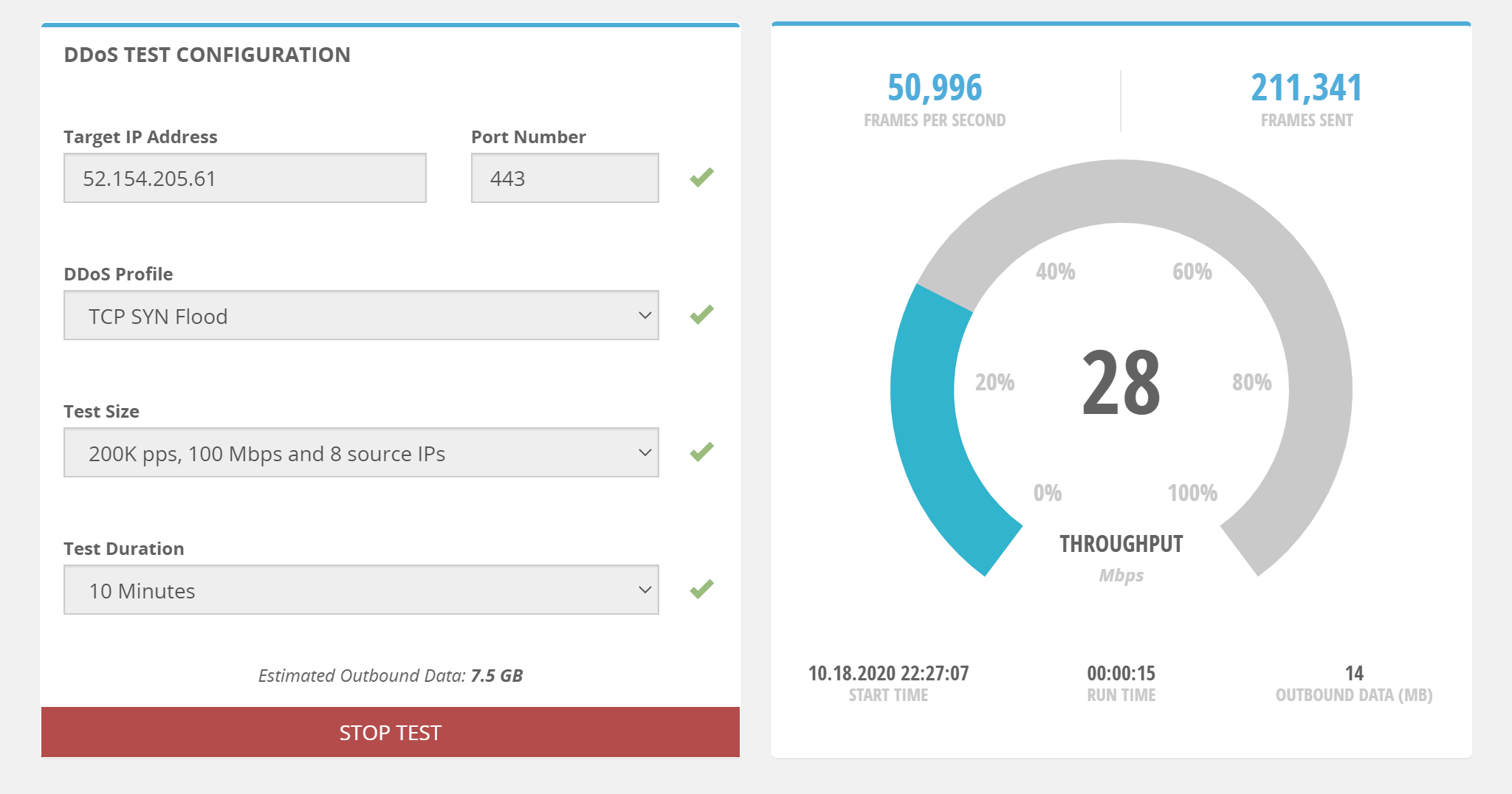

Nuvem BreakingPoint

O BreakingPoint Cloud é um gerador de tráfego de autoatendimento onde você pode gerar tráfego contra pontos de extremidade públicos habilitados para Proteção contra DDoS para simulações.

O BreakingPoint Cloud oferece:

- Uma interface de usuário simplificada e uma experiência "pronta para uso".

- Modelo de pagamento por utilização.

- O dimensionamento do teste DDoS predefinido e os perfis de duração do teste permitem validações mais seguras, eliminando o potencial de erros de configuração.

- Uma conta de avaliação gratuita.

Nota

Para o BreakingPoint Cloud, você deve primeiro criar uma conta do BreakingPoint Cloud.

Exemplos de valores de ataque:

| Definição | Value |

|---|---|

| Endereço IP de destino | Introduza um dos seus endereços IP públicos que pretende testar. |

| Número da Porta | Digite 443. |

| Perfil DDoS | Os valores possíveis incluem DNS Flood, NTPv2 Flood, SSDP Flood, , UDP 64B FloodTCP SYN Flood, UDP 128B Flood, UDP 256B Flood, UDP 512B Flood, UDP 1024B Flood, , UDP 1514B Flood, UDP MemcachedUDP Fragmentation. |

| Tamanho do teste | Os valores possíveis incluem 100K pps, 50 Mbps and 4 source IPs, 200K pps, 100 Mbps and 8 source IPs, 400K pps, 200Mbps and 16 source IPs, 800K pps, 400 Mbps and 32 source IPs. |

| Duração do Teste | Os valores possíveis incluem 10 Minutes, 15 Minutes, 20 Minutes, 25 Minutes, 30 Minutes. |

Nota

Botão vermelho

O pacote de serviços de teste de DDoS da Red Button inclui três estágios:

- Sessão de planejamento: os especialistas do Botão Vermelho se reúnem com sua equipe para entender sua arquitetura de rede, montar detalhes técnicos e definir metas claras e cronogramas de testes. Isso inclui o planejamento do escopo e alvos do teste DDoS, vetores de ataque e taxas de ataque. O esforço de planeamento conjunto é detalhado num documento do plano de ensaio.

- Ataque DDoS controlado: Com base nos objetivos definidos, a equipe do Botão Vermelho lança uma combinação de ataques DDoS multivetoriais. O teste dura normalmente entre três a seis horas. Os ataques são executados com segurança usando servidores dedicados e são controlados e monitorados usando o console de gerenciamento do Botão Vermelho.

- Resumo e recomendações: A equipe do Botão Vermelho fornece um relatório de teste de DDoS escrito descrevendo a eficácia da mitigação de DDoS. O relatório inclui um resumo executivo dos resultados do teste, um registro completo da simulação, uma lista de vulnerabilidades em sua infraestrutura e recomendações sobre como corrigi-las.

Além disso, o Red Button oferece dois outros pacotes de serviços, DDoS 360 e DDoS Incident Response, que podem complementar o pacote de serviços de teste DDoS.

Lobo Vermelho

A RedWolf oferece um sistema de teste fácil de usar que é autossuficiente ou guiado por especialistas da RedWolf. O sistema de testes RedWolf permite que os clientes configurem vetores de ataque. Os clientes podem especificar tamanhos de ataque com controle em tempo real nas configurações para simular cenários de ataque DDoS do mundo real em um ambiente controlado.

O pacote de serviços de teste de DDoS da RedWolf inclui:

- Vetores de ataque: Ataques de nuvem exclusivos projetados pela RedWolf. Para obter mais informações sobre vetores de ataque RedWolf, consulte Detalhes técnicos.

- Serviço guiado: Aproveite a equipe da RedWolf para executar testes. Para obter mais informações sobre o serviço guiado do RedWolf, consulte Serviço guiado.

- Self Service: Aproveite o RedWolf para executar testes você mesmo. Para obter mais informações sobre o autosserviço da RedWolf, consulte Self Service.

MazeBolt

A plataforma RADAR™ identifica e permite continuamente a eliminação de vulnerabilidades DDoS – de forma proativa e sem interrupções nas operações de negócio.

Próximos passos

Para visualizar métricas de ataque e alertas após um ataque, continue para estes próximos tutoriais.