Verificação de máquina sem agente

A verificação de máquinas sem agente no Microsoft Defender for Cloud melhora a postura de segurança das máquinas conectadas ao Defender for Cloud.

A verificação sem agente não precisa de agentes instalados ou conectividade de rede e não afeta o desempenho da máquina. Digitalização de máquina sem agente:

- Analisa as definições de deteção e resposta de terminais (EDR): Analise as máquinas para avaliar se estão a executar uma solução EDR e se as definições estão corretas se as máquinas se integrarem com o Microsoft Defender for Endpoint. Mais informações

- Analisa o inventário de software: analise o seu inventário de software com a Gestão de Vulnerabilidades integrada do Microsoft Defender.

- Verifica vulnerabilidades: avalie as máquinas em busca de vulnerabilidades usando o Gerenciamento de vulnerabilidades integrado do Defender.

- Verifica segredos em máquinas: localize segredos de texto simples em seu ambiente de computação com a varredura de segredos sem agente.

- Verifica se há malware: analise as máquinas em busca de malware e vírus usando o Microsoft Defender Antivirus.

- Verifica VMs em execução como nós do Kubernetes: a avaliação de vulnerabilidades e a verificação de malware estão disponíveis para VMs que executam como nós do Kubernetes quando o Defender for Servers Plan 2 ou o plano Defender for Containers está habilitado. Disponível apenas em nuvens comerciais.

A verificação sem agente está disponível nos seguintes planos do Defender for Cloud:

- Gestão de Postura de Segurança na Nuvem do Defender (CSPM).

- Plano 2 do Defensor de Servidores.

- A verificação de malware só está disponível no Defender for Servers Plan 2.

- A verificação sem agente está disponível para VMs do Azure, máquinas GCP/AWS conectadas ao Defender for Cloud e máquinas locais integradas como VMs habilitadas para Azure Arc.

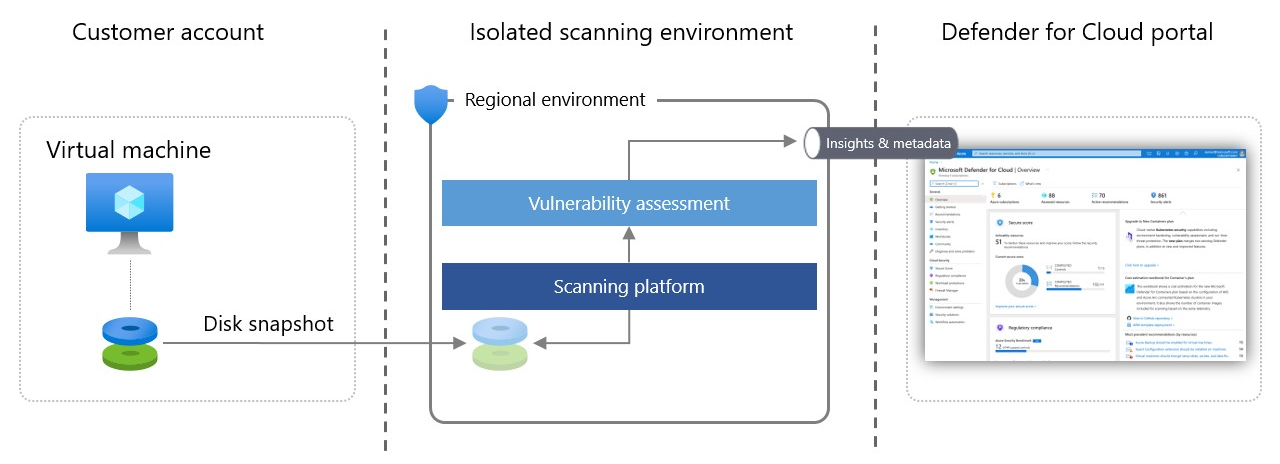

Arquitetura de varredura sem agente

Veja como funciona a verificação sem agente:

O Defender for Cloud tira instantâneos de discos de VM e realiza uma análise profunda e fora de banda da configuração do sistema operacional e do sistema de arquivos armazenado no instantâneo.

- O instantâneo copiado permanece na mesma região que a VM.

- A verificação não afeta a VM.

Depois que o Defender for Cloud obtém os metadados necessários do disco copiado, ele exclui imediatamente o instantâneo copiado do disco e envia os metadados para mecanismos relevantes da Microsoft para detetar lacunas de configuração e ameaças potenciais. Por exemplo, na avaliação de vulnerabilidade, a análise é feita pelo Defender Vulnerability Management.

O Defender for Cloud exibe os resultados da verificação, o que consolida os resultados baseados e sem agente na página Alertas de segurança.

O Defender for Cloud analisa discos em um ambiente de varredura regional, volátil, isolado e altamente seguro. Os instantâneos de disco e os dados não relacionados à verificação não são armazenados por mais tempo do que o necessário para coletar os metadados, geralmente alguns minutos.

Permissões usadas pela verificação sem agente

O Defender for Cloud usou funções e permissões específicas para executar verificações sem agente.

- No Azure, essas permissões são adicionadas automaticamente às suas assinaturas quando você habilita a verificação sem agente.

- Na AWS, essas permissões são adicionadas à pilha do CloudFormation no conector da AWS.

- No GCP, essas permissões são adicionadas ao script de integração no conector GCP.

Permissões do Azure

O operador de scanner de VM de função interna tem permissões somente leitura para discos de VM que são necessárias para o processo de instantâneo. A lista detalhada de permissões é:

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

Quando a cobertura para discos criptografados CMK está habilitada, mais permissões são usadas:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

Permissões da AWS

A função VmScanner é atribuída ao scanner quando você habilita a verificação sem agente. Essa função tem a permissão mínima definida para criar e limpar instantâneos (com escopo por tag) e verificar o estado atual da VM. As permissões detalhadas são:

| Atributo | Value |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| Ações | ec2:DeleteSnapshot |

| Condições | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| Recursos | arn:aws:ec2:::snapshot/ |

| Efeito | Permitir |

| Atributo | Value |

|---|---|

| SID | VmScannerAccess |

| Ações | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CriarTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| Condições | Nenhuma |

| Recursos | arn:aws:ec2:::instância/ arn:aws:ec2:::snapshot/ arn:aws:ec2:::volume/ |

| Efeito | Permitir |

| Atributo | Value |

|---|---|

| SID | VmScannerVerificationAccess |

| Ações | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| Condições | Nenhuma |

| Recursos | * |

| Efeito | Permitir |

| Atributo | Value |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| Ações | kms:CreateKey |

| Condições | Nenhuma |

| Recursos | * |

| Efeito | Permitir |

| Atributo | Value |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| Ações | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| Condições | Nenhuma |

| Recursos | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| Efeito | Permitir |

| Atributo | Value |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| Ações | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| Condições | Nenhuma |

| Recursos | arn:aws:kms::${AWS::AccountId}: chave/ |

| Efeito | Permitir |

Permissões do GCP

Durante a integração, uma nova função personalizada é criada com permissões mínimas necessárias para obter o status das instâncias e criar instantâneos.

Além disso, permissões para uma função KMS existente do GCP são concedidas para dar suporte à verificação de discos criptografados com CMEK. As funções são:

- roles/MDCAgentlessScanningRole concedido à conta de serviço do Defender for Cloud com permissões: compute.disks.createSnapshot, compute.instances.get

- roles/cloudkms.cryptoKeyEncrypterDecrypter concedido ao agente de serviço do mecanismo de computação do Defender for Cloud