Implantar o Defender for Servers

O plano Defender for Servers no Microsoft Defender for Cloud protege máquinas virtuais (VMs) Windows e Linux executadas no Azure, Amazon Web Services (AWS), Google Cloud Platform (GCP) e em ambientes locais. O Defender for Servers fornece recomendações para melhorar a postura de segurança das máquinas e protege as máquinas contra ameaças à segurança.

Este artigo ajuda você a implantar um plano do Defender for Servers.

Nota

Depois que um plano é ativado, um período de avaliação de 30 dias começa. Não há como parar, pausar ou estender esse período de avaliação. Para tirar o máximo proveito da avaliação completa de 30 dias, planeje suas metas de avaliação.

Pré-requisitos

| Requisito | Detalhes |

|---|---|

| Planeje sua implantação | Consulte o guia de planejamento do Defender for Servers. Verifique as permissões necessárias para implantar e trabalhar com o plano, escolha um plano e escopo de implantação e entenda como os dados são coletados e armazenados. |

| Comparar recursos do plano | Entenda e compare os recursos do plano do Defender for Servers. |

| Rever preços | Consulte os preços do Defender for Servers na página de preços do Defender for Cloud. |

| Obter uma subscrição do Azure | Precisará de uma subscrição do Microsoft Azure. Inscreva-se para um gratuito , se precisar. |

| Ativar o Defender for Cloud | Verifique se o Defender for Cloud está disponível na assinatura. |

| Máquinas AWS/GCP integradas | Para proteger máquinas AWS e GCP, conecte contas da AWS e projetos GCP ao Defender for Cloud. Por padrão, o processo de conexão integra máquinas como VMs habilitadas para Azure Arc. |

| Máquinas locais a bordo | Integre máquinas locais como VMs do Azure Arc para funcionalidade completa no Defender for Servers. Se você integrar máquinas locais instalando diretamente o agente do Defender for Endpoint em vez de integrar o Azure Arc, somente a funcionalidade do Plano 1 estará disponível. No Plano 2 do Defender for Servers, você obtém apenas os recursos premium do Gerenciamento de Vulnerabilidades do Defender, além da funcionalidade do Plano 1. |

| Rever os requisitos de suporte | Verifique os requisitos do Defender for Servers e as informações de suporte . |

| Aproveite a ingestão gratuita de dados de 500 MB | Quando o Plano 2 do Defender for Servers está habilitado, um benefício de ingestão gratuita de dados de 500 MB está disponível para tipos de dados específicos. Saiba mais sobre os requisitos e configure a ingestão gratuita de dados |

| Integração com o Defender | O Defender for Endpoint e o Defender for Vulnerability Management são integrados por padrão no Defender for Cloud. Ao habilitar o Defender for Servers, você dá consentimento para que o plano do Defender for Servers acesse os dados do Defender for Endpoint relacionados a vulnerabilidades, software instalado e alertas de ponto final. |

| Ativar ao nível dos recursos | Embora seja recomendável habilitar o Defender for Servers para uma assinatura, você pode habilitar o Defender for Servers no nível de recursos, se necessário, para VMs do Azure, servidores habilitados para Azure Arc e Conjuntos de Dimensionamento de Máquina Virtual do Azure. Você pode habilitar o Plano 1 no nível do recurso. Você pode desativar o Plano 1 e o Plano 2 no nível do recurso. |

Habilitar no Azure, AWS ou GCP

Você pode habilitar um plano do Defender for Servers para uma assinatura do Azure, uma conta da AWS ou um projeto GCP.

Inicie sessão no portal do Azure

Procure e selecione Microsoft Defender para a Cloud.

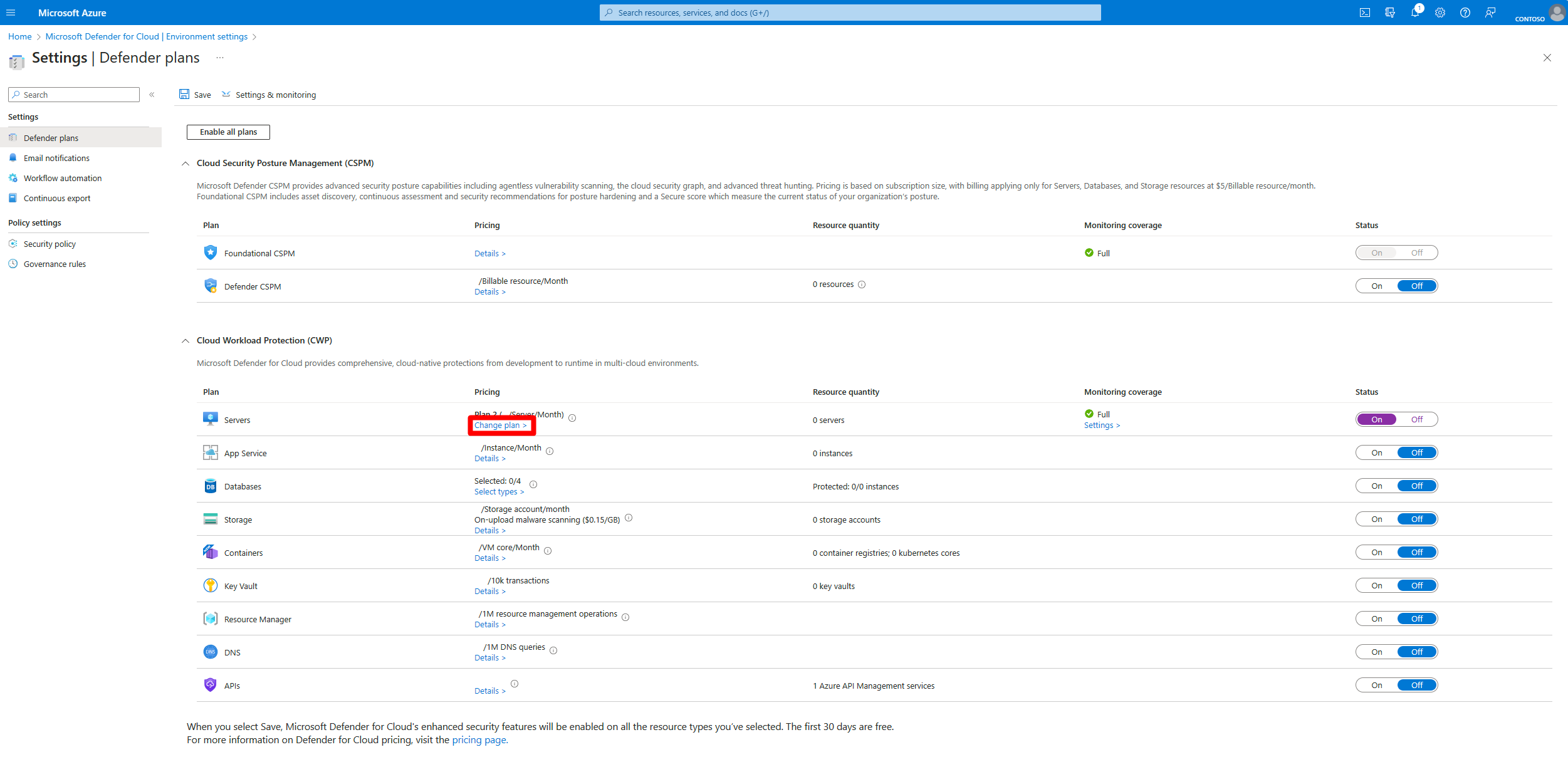

No menu do Defender for Cloud, selecione Configurações do ambiente.

Selecione a assinatura do Azure, a conta da AWS ou o projeto GCP relevantes.

Na página Planos do Defender, alterne a opção Servidores para Ativado.

Por padrão, isso ativa o Plano 2 do Defender for Servers. Se quiser mudar de plano, selecione Alterar planos.

Na janela pop-up, selecione Plano 2 ou Plano 1.

Selecione Confirmar.

Selecione Guardar.

Depois de ativar o plano, você tem a capacidade de configurar os recursos do plano para atender às suas necessidades.

Desativar numa subscrição

- No Defender for Cloud, selecione Configurações de ambiente.

- Alterne a opção de plano para Desativado.

Nota

Se você habilitou o Defender for Servers Plan 2 em um espaço de trabalho do Log Analytics, precisará desativá-lo explicitamente. Para fazer isso, navegue até a página de planos do espaço de trabalho e alterne a opção para Desativado.

Habilitar o Defender for Servers no nível de recursos

Embora seja recomendável habilitar o plano para uma assinatura inteira do Azure, talvez seja necessário combinar planos, excluir recursos específicos ou habilitar o Defender for Servers somente em máquinas específicas. Para fazer isso, você pode habilitar ou desabilitar o Defender for Servers no nível de recurso. Revise as opções de escopo de implantação antes de começar.

Configurar em máquinas individuais

Ative e desative o plano em máquinas específicas.

Habilitar o Plano 1 em uma máquina com a API REST

Para habilitar o Plano 1 para a máquina, em Atualizar preços, crie uma solicitação PUT com o ponto de extremidade.

Na solicitação PUT, substitua subscriptionId, resourceGroupName e machineName na URL do ponto de extremidade por suas próprias configurações.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Compute/virtualMachines/{machineName}/providers/Microsoft.Security/pricings/virtualMachines?api-version=2024-01-01Adicione este corpo de solicitação.

{ "properties": { "pricingTier": "Standard", "subPlan": "P1" } }

Desative o plano em uma máquina com a API REST

Para desativar o Defender for Servers no nível da máquina, crie uma solicitação PUT com o ponto de extremidade.

Na solicitação PUT, substitua subscriptionId, resourceGroupName e machineName na URL do ponto de extremidade por suas próprias configurações.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Compute/virtualMachines/{machineName}/providers/Microsoft.Security/pricings/virtualMachines?api-version=2024-01-01Adicione este corpo de solicitação.

{ "properties": { "pricingTier": "Free", } }

Remova a configuração no nível de recursos com a API REST

Para remover a configuração no nível da máquina usando a API REST, crie uma solicitação DELETE com o ponto de extremidade.

Na solicitação DELETE, substitua subscriptionId, resourceGroupName e machineName na URL do ponto de extremidade por suas próprias configurações.

DELETE https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Compute/virtualMachines/{machineName}/providers/Microsoft.Security/pricings/virtualMachines?api-version=2024-01-01

Configurar várias máquinas em escala

Habilitar o Plano 1 com um script

- Baixe e salve este arquivo como um arquivo do PowerShell.

- Execute o arquivo baixado.

- Personalize conforme necessário. Selecione recursos por tag ou por grupo de recursos.

- Siga o resto das instruções no ecrã.

Habilitar o Plano 1 com a Política do Azure (no grupo de recursos)

- Entre no portal do Azure e navegue até o painel Política .

- No painel Política, selecione Definições no menu do lado esquerdo.

- Na categoria Central de Segurança – Preços Granulares, procure e selecione Configurar o Azure Defender para Servidores a serem habilitados (com o subplano 'P1') para todos os recursos (nível de recurso). Esta política habilita o Defender for Servers Plan 1 em todos os recursos (VMs do Azure, VMSS e servidores habilitados para Azure Arc) sob o escopo da atribuição.

- Selecione a política e revise-a.

- Selecione Atribuir e edite os detalhes da atribuição de acordo com as suas necessidades. Na guia Noções básicas, como Escopo, selecione seu grupo de recursos relevante.

- Na guia Correção, selecione Criar uma tarefa de correção.

- Depois de editar todos os detalhes, selecione **Rever + criar. Depois, selecione Criar.

Habilitar o Plano 1 com a Política do Azure (na tag de recurso)

- Entre no portal do Azure e navegue até o painel Política .

- No painel Política, selecione Definições no menu do lado esquerdo.

- Na categoria Central de Segurança – Preços Granulares, procure e selecione Configurar o Azure Defender para Servidores a serem habilitados (com o subplano 'P1') para todos os recursos com a tag selecionada. Esta política habilita o Defender for Servers Plan 1 em todos os recursos (VMs do Azure, VMSS e servidores habilitados para Azure Arc) sob o escopo da atribuição.

- Selecione a política e revise-a.

- Selecione Atribuir e edite os detalhes da atribuição de acordo com as suas necessidades.

- Na guia Parâmetros, desmarque Mostrar apenas parâmetros que precisam de entrada ou revisão

- Em Nome da Etiqueta de Inclusão, introduza o nome da etiqueta personalizada. Insira o valor da tag na matriz Inclusion Tag Values .

- Na guia Correção, selecione Criar uma tarefa de correção.

- Depois de editar todos os detalhes, selecione **Rever + criar. Depois, selecione Criar.

Desativar o plano com um script

- Baixe e salve este arquivo como um arquivo do PowerShell.

- Execute o arquivo baixado.

- Personalize conforme necessário. Selecione recursos por tag ou por grupo de recursos.

- Siga o resto das instruções no ecrã.

Desabilitar o plano com a Política do Azure (para grupo de recursos)

- Entre no portal do Azure e navegue até o painel Política .

- No painel Política, selecione Definições no menu do lado esquerdo.

- Na categoria Central de Segurança – Preços Granulares, procure e selecione Configurar o Azure Defender para Servidores a serem desabilitados para todos os recursos (nível de recurso). Esta política desativa o Defender for Servers em todos os recursos (VMs do Azure, VMSS e servidores habilitados para Azure Arc) no escopo da atribuição.

- Selecione a política e revise-a.

- Selecione Atribuir e edite os detalhes da atribuição de acordo com as suas necessidades. Na guia Noções básicas, como Escopo, selecione seu grupo de recursos relevante.

- Na guia Correção, selecione Criar uma tarefa de correção.

- Depois de editar todos os detalhes, selecione **Rever + criar. Depois, selecione Criar.

Desabilitar o plano com a Política do Azure (para a tag de recurso)

- Entre no portal do Azure e navegue até o painel Política .

- No painel Política, selecione Definições no menu do lado esquerdo.

- Na categoria Central de Segurança – Preços Granulares, procure e selecione Configurar o Azure Defender para Servidores a serem desabilitados para recursos (nível de recurso) com a tag selecionada. Esta política desativa o Defender for Servers em todos os recursos (VMs do Azure, VMSS e servidores habilitados para Azure Arc) sob o escopo de atribuição com base na marca que você definiu.

- Selecione a política e revise-a.

- Selecione Atribuir e edite os detalhes da atribuição de acordo com as suas necessidades.

- Na guia Parâmetros, desmarque Mostrar apenas parâmetros que precisam de entrada ou revisão

- Em Nome da Etiqueta de Inclusão, introduza o nome da etiqueta personalizada. Insira o valor da tag na matriz Inclusion Tag Values .

- Na guia Correção, selecione Criar uma tarefa de correção.

- Depois de editar todos os detalhes, selecione **Rever + criar. Depois, selecione Criar.

Remover a configuração por recurso com um script (grupo de recursos ou tag)

- Baixe e salve este arquivo como um arquivo do PowerShell.

- Execute o arquivo baixado.

- Personalize conforme necessário. Selecione recursos por tag ou por grupo de recursos.

- Siga o resto das instruções no ecrã.

Próximos passos

- Se você ativou o Defender for Servers Plan 2, aproveite o benefício gratuito de ingestão de dados.

- Depois de habilitar o Plano 2 do Defender for Servers, habilite o monitoramento da integridade de arquivos

- Modifique as configurações do plano conforme necessário.