Componentes do Microsoft Defender para IoT

O sistema Microsoft Defender for IoT foi criado para fornecer ampla cobertura e visibilidade de diversas fontes de dados.

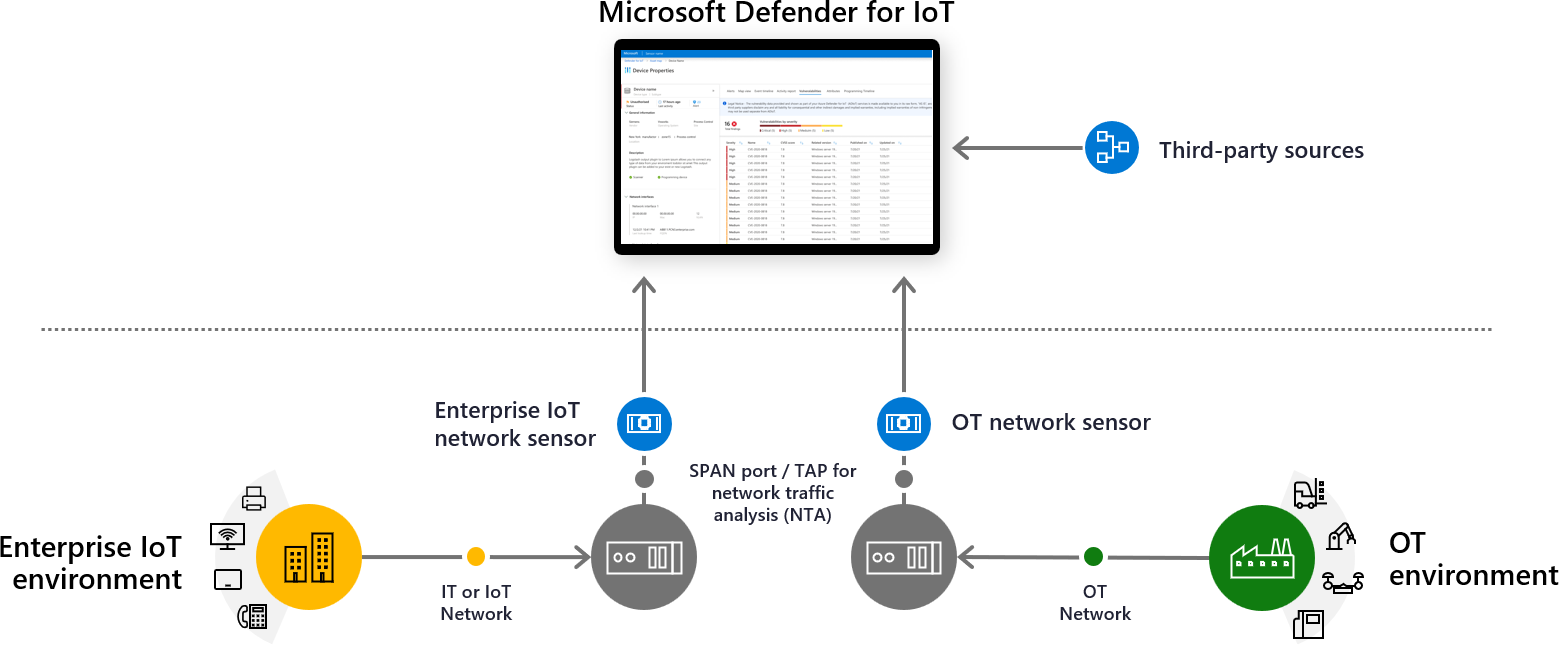

A imagem a seguir mostra como os dados podem ser transmitidos para o Defender for IoT a partir de sensores de rede e fontes de terceiros para fornecer uma visão unificada da segurança IoT/OT. O Defender for IoT no portal do Azure fornece inventários de ativos, avaliações de vulnerabilidade e monitoramento contínuo de ameaças.

O Defender for IoT se conecta a componentes locais e na nuvem e foi criado para escalabilidade em ambientes grandes e geograficamente distribuídos.

O Defender for IoT inclui os seguintes componentes de monitoramento de segurança OT:

O portal do Azure, para gerenciamento de nuvem e integração com outros serviços da Microsoft, como o Microsoft Sentinel.

Tecnologia operacional (OT) ou sensores de rede Enterprise IoT, para detetar dispositivos em toda a sua rede. Os sensores de rede do Defender for IoT são implantados em uma máquina virtual ou em um dispositivo físico. Os sensores OT podem ser configurados como sensores conectados à nuvem ou sensores totalmente locais, gerenciados localmente.

Um console de gerenciamento local para gerenciamento e monitoramento centralizados de sensores OT para ambientes locais com ar comprimido.

Sensores de rede OT e Enterprise IoT

Os sensores de rede do Defender for IoT descobrem e monitorizam continuamente o tráfego de rede nos seus dispositivos de rede.

Os sensores de rede são construídos especificamente para redes OT/IoT e se conectam a uma porta SPAN ou rede TAP. Os sensores de rede Defender for IoT podem fornecer visibilidade dos riscos em poucos minutos após a conexão à rede.

Os sensores de rede usam mecanismos de análise com reconhecimento de OT/IoT e Layer-6 Deep Packet Inspection (DPI) para detetar ameaças, como malware sem arquivos, com base em atividades anômalas ou não autorizadas.

A coleta, processamento, análise e alerta de dados ocorrem diretamente no sensor, o que pode ser ideal para locais com baixa largura de banda ou conectividade de alta latência. Somente a telemetria e os insights são transferidos para gerenciamento, seja para o portal do Azure ou para um console de gerenciamento local.

Para obter mais informações, consulte Defender for IoT OT deployment path.

Sensores OT conectados à nuvem versus sensores OT locais

Os sensores conectados à nuvem são sensores conectados ao Defender for IoT no Azure e diferem dos sensores gerenciados localmente da seguinte maneira:

Quando você tem um sensor de rede OT conectado à nuvem:

Todos os dados que o sensor deteta são exibidos no console do sensor, mas as informações de alerta também são entregues ao Azure, onde podem ser analisadas e compartilhadas com outros serviços do Azure.

Os pacotes de inteligência de ameaças da Microsoft podem ser enviados automaticamente para sensores conectados à nuvem.

O nome do sensor definido durante a integração é o nome exibido no sensor e é somente leitura no console do sensor.

Em contraste, ao trabalhar com sensores gerenciados localmente:

Veja todos os dados de um sensor específico a partir da consola do sensor. Para obter uma exibição unificada de todas as informações detetadas por vários sensores, use um console de gerenciamento local.

Você deve carregar manualmente todos os pacotes de inteligência de ameaças para sensores gerenciados localmente.

Os nomes dos sensores podem ser atualizados no console do sensor.

Para obter mais informações, consulte Gerenciar sensores OT a partir do console do sensor e Gerenciar sensores OT do console de gerenciamento.

Defender para mecanismos de análise de IoT

Os sensores de rede do Defender for IoT analisam os dados ingeridos usando mecanismos de análise integrados e disparam alertas com base no tráfego em tempo real e pré-gravado.

Os mecanismos de análise fornecem aprendizado de máquina e análise de perfil, análise de risco, um banco de dados de dispositivos e um conjunto de insights, inteligência de ameaças e análise comportamental.

Como exemplo, o mecanismo de deteção de violação de política modela redes de sistemas de controle industrial (ICS) para detetar desvios do comportamento esperado da "linha de base", utilizando a Deteção de Anomalias Comportamentais (BAD), conforme descrito no NISTIR 8219. Essa linha de base é desenvolvida pela compreensão das atividades regulares que ocorrem na rede, como padrões normais de tráfego, ações do usuário e acessos à rede ICS. Em seguida, o sistema BAD monitora a rede em busca de qualquer desvio do comportamento esperado e sinaliza quaisquer violações de política. Exemplos de desvios da linha de base incluem o uso não autorizado de códigos de função, acesso a objetos específicos ou alterações na configuração de um dispositivo.

Como muitos algoritmos de deteção foram criados para TI, em vez de redes OT, a linha de base extra para redes ICS ajuda a encurtar a curva de aprendizado do sistema para novas deteções.

Os sensores de rede do Defender for IoT incluem os seguintes mecanismos de análise principais:

| Nome | Descrição | Exemplos |

|---|---|---|

| Mecanismo de deteção de violação de protocolo | Identifica o uso de estruturas de pacotes e valores de campo que violam as especificações do protocolo ICS. As violações de protocolo ocorrem quando a estrutura do pacote ou os valores de campo não estão em conformidade com a especificação do protocolo. |

Um alerta "Operação MODBUS ilegal (código de função zero)" indica que um dispositivo primário enviou uma solicitação com o código de função 0 para um dispositivo secundário. Essa ação não é permitida de acordo com a especificação do protocolo e o dispositivo secundário pode não manipular a entrada corretamente |

| Violação da política | Uma violação de política ocorre com um desvio do comportamento da linha de base definido nas configurações aprendidas ou configuradas. | Um alerta "Agente de usuário HTTP não autorizado" indica que um aplicativo que não foi aprendido ou aprovado pela política é usado como um cliente HTTP em um dispositivo. Pode ser um novo navegador da Web ou aplicativo nesse dispositivo. |

| Mecanismo de deteção de malware industrial | Identifica comportamentos que indicam a presença de atividade de rede maliciosa por meio de malware conhecido, como Conficker, Black Energy, Havex, WannaCry, NotPetya e Triton. | Um alerta de "Suspeita de atividade maliciosa (Stuxnet)" indica que o sensor detetou atividade de rede suspeita conhecida por estar relacionada ao malware Stuxnet. Este malware é uma ameaça persistente avançada destinada ao controlo industrial e redes SCADA. |

| Motor de deteção de anomalias | Deteta comunicações e comportamentos incomuns máquina-a-máquina (M2M). Este motor modela redes ICS e, portanto, requer um período de aprendizagem mais curto do que a análise desenvolvida para TI. As anomalias são detetadas mais rapidamente, com o mínimo de falsos positivos. |

Um alerta de "Comportamento Periódico no Canal de Comunicação" reflete o comportamento periódico e cíclico da transmissão de dados, que é comum em redes industriais. Outros exemplos incluem tentativas excessivas de entrada no SMB e alertas detetados pela verificação do PLC. |

| Deteção de incidentes operacionais | Deteta problemas operacionais, como conectividade intermitente, que podem indicar sinais precoces de falha do equipamento. | Um alerta "Suspeita-se que o dispositivo esteja desconectado (não responde)" é acionado quando um dispositivo não está respondendo a nenhum tipo de solicitação por um período predefinido. Esse alerta pode indicar um desligamento, desconexão ou mau funcionamento do dispositivo. Outro exemplo pode ser se o comando Siemens S7 stop PLC recebeu alertas. |

Opções de gestão

O Defender for IoT fornece suporte de rede híbrida usando as seguintes opções de gerenciamento:

Portal do Azure. Use o portal do Azure como um único painel de vidro para exibir todos os dados ingeridos de seus dispositivos por meio de sensores de rede conectados à nuvem. O portal do Azure fornece valor extra, como pastas de trabalho, conexões com o Microsoft Sentinel, recomendações de segurança e muito mais.

Use também o portal do Azure para obter novos dispositivos e atualizações de software, integrar e manter seus sensores no Defender for IoT e atualizar pacotes de inteligência contra ameaças. Por exemplo:

A consola do sensor OT. Veja as deteções de dispositivos ligados a um sensor OT específico a partir da consola do sensor. Use o console do sensor para visualizar um mapa de rede para dispositivos detetados por esse sensor, uma linha do tempo de todos os eventos que ocorrem no sensor, encaminhar informações do sensor para sistemas parceiros e muito mais. Por exemplo:

O console de gerenciamento local. Em ambientes com arejamento, você pode obter uma visão central dos dados de todos os seus sensores a partir de um console de gerenciamento local, usando ferramentas de manutenção extras e recursos de relatórios.

A versão do software no console de gerenciamento local deve ser igual à versão mais atualizada do sensor. Cada versão do console de gerenciamento local é compatível com versões anteriores do sensor suportadas, mas não pode se conectar a versões mais recentes do sensor.

Para obter mais informações, consulte Caminho de implantação do gerenciamento do sensor OT Air-gapped .

Dispositivos monitorados pelo Defender for IoT

O Defender for IoT pode descobrir todos os dispositivos, de todos os tipos, em todos os ambientes. Os dispositivos são listados nas páginas de inventário de dispositivos do Defender for IoT com base em um acoplamento exclusivo de endereços IP e MAC.

O Defender for IoT identifica dispositivos únicos e exclusivos da seguinte forma:

| Tipo | Description |

|---|---|

| Identificados como dispositivos individuais | Os dispositivos identificados como dispositivos individuais incluem: Dispositivos de TI, OT ou IoT com uma ou mais NICs, incluindo dispositivos de infraestrutura de rede, como switches e roteadores Nota: Um dispositivo com módulos ou componentes de backplane, como racks ou slots, é contado como um único dispositivo, incluindo todos os módulos ou componentes do backplane. |

| Não identificados como dispositivos individuais | Os seguintes itens não são considerados como dispositivos individuais e não contam para a sua licença: - Endereços IP públicos da Internet - Grupos multicast - Grupos de transmissão - Dispositivos inativos Os dispositivos monitorados pela rede são marcados como inativos quando não há nenhuma atividade de rede detetada dentro de um tempo especificado: - Redes OT: Nenhuma atividade de rede detetada por mais de 60 dias - Redes IoT corporativas: nenhuma atividade de rede detetada por mais de 30 dias Nota: Os endpoints já gerenciados pelo Defender for Endpoint não são considerados dispositivos separados pelo Defender for IoT. |