Vincular um grupo de variáveis a segredos no Azure Key Vault

Este artigo mostra como criar um grupo de variáveis que vincula a segredos armazenados em um cofre de chaves do Azure. Ao vincular o grupo de variáveis ao cofre de chaves, você pode garantir que seus segredos sejam armazenados com segurança e que seus pipelines sempre tenham acesso aos valores secretos mais recentes em tempo de execução.

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Você pode criar um grupo de variáveis que vincula aos cofres de chaves existentes do Azure e mapeia segredos selecionados do cofre de chaves para o grupo de variáveis. Apenas os nomes secretos são mapeados para o grupo de variáveis, não os valores secretos. Quando os pipelines são executados, eles se vinculam ao grupo de variáveis para buscar os valores secretos mais recentes do vault em tempo de execução.

Quaisquer alterações feitas em segredos existentes no cofre de chaves ficam automaticamente disponíveis para todos os pipelines que usam o grupo de variáveis. No entanto, se segredos forem adicionados ou excluídos do cofre, os grupos de variáveis associados não serão atualizados automaticamente. Você deve atualizar explicitamente os segredos a serem incluídos no grupo de variáveis.

Embora o Cofre de Chaves ofereça suporte ao armazenamento e gerenciamento de chaves criptográficas e certificados no Azure, a integração de grupos de variáveis do Azure Pipelines dá suporte apenas ao mapeamento de segredos do cofre de chaves. Não há suporte para chaves criptográficas e certificados.

Nota

Não há suporte para cofres de chaves que usam o controle de acesso baseado em função do Azure (Azure RBAC).

Pré-requisitos

- Uma conta do Azure com uma subscrição ativa. Crie uma conta gratuitamente.

- Uma organização Azure DevOps. Inscreva-se gratuitamente ou em um Servidor de DevOps do Azure.

- Um projeto de DevOps. Crie um projeto se ainda não tiver um.

- Uma conexão de serviço do Azure Resource Manager para seu projeto.

Criar um cofre de chaves

Crie um cofre de chaves do Azure.

- No portal do Azure, selecione Criar um recurso.

- Procure e selecione Cofre da Chave e, em seguida, selecione Criar.

- Selecione a sua subscrição.

- Selecione um grupo de recursos existente ou crie um novo.

- Insira um nome para o cofre de chaves.

- Selecione uma região.

- Selecione a guia Acesso e configuração .

- Selecione Política de acesso ao Vault.

- Selecione a sua conta como entidade principal.

- Selecione Rever + criar e, em seguida, Criar.

Criar o grupo de variáveis vinculado ao cofre de chaves

- No seu projeto do Azure DevOps, selecione o grupo Biblioteca de Pipelines>>+ Variável.

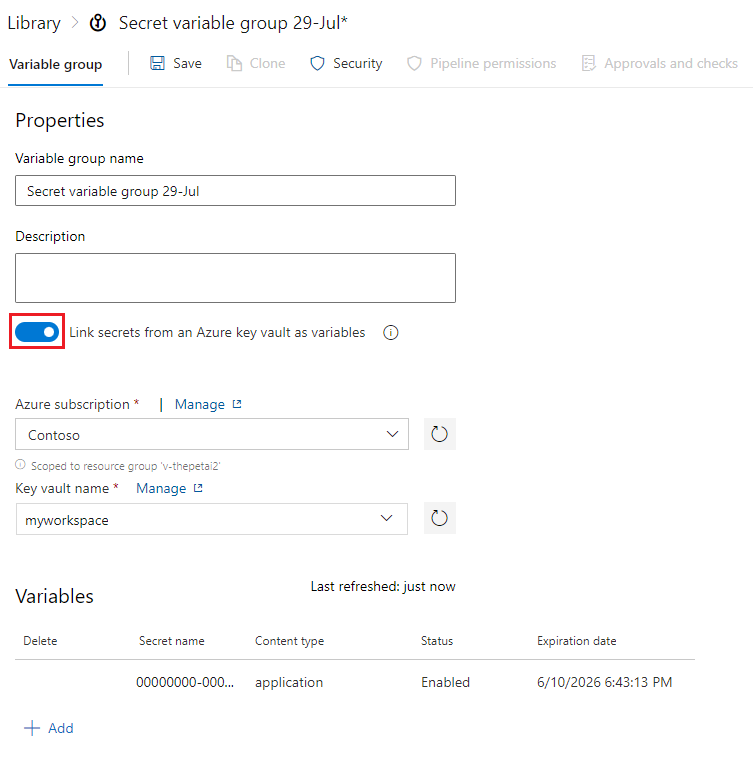

- Na página Grupos de variáveis , insira um nome e uma descrição opcional para o grupo de variáveis.

- Habilite os segredos de link de um cofre de chaves do Azure como variáveis alternadas.

- Selecione sua conexão de serviço e selecione Autorizar.

- Selecione o nome do cofre de chaves e habilite o Azure DevOps para acessar o cofre de chaves selecionando Autorizar ao lado do nome do cofre.

- Selecione + Adicionar e, na tela Escolher segredos, selecione os segredos do seu cofre para mapeamento para esse grupo de variáveis e, em seguida, selecione OK.

- Selecione Salvar para salvar o grupo de variáveis secretas.

Nota

Sua conexão de serviço deve ter pelo menos permissões Obter e Listar no cofre de chaves, que você pode autorizar nas etapas anteriores. Você também pode fornecer essas permissões do portal do Azure seguindo estas etapas:

- Abra Configurações para o cofre de chaves e escolha Configuração>de acesso Vá para políticas de acesso.

- Na página Políticas de acesso, se o seu projeto do Azure Pipelines não estiver listado em Aplicativos com pelo menos as permissões Obter e Listar, selecione Criar.

- Em Permissões secretas, selecione Obter e Listar e, em seguida, selecione Avançar.

- Selecione a entidade de segurança e, em seguida, selecione Seguinte.

- Selecione Seguinte novamente, reveja as definições e, em seguida, selecione Criar.

Para obter mais informações, consulte Usar segredos do Cofre da Chave do Azure.