Usar o Git Credential Manager para autenticar no Azure Repos

Serviços de DevOps do Azure | Azure DevOps Server 2022 - Azure DevOps Server 2019

Visual Studio 2019 | Visual Studio 2022

O Git Credential Manager simplifica a autenticação com seus repositórios Git do Azure Repos. Os gerentes de credenciais permitem que você use as mesmas credenciais que você usa para o portal da Web dos Serviços de DevOps do Azure. Os gestores de credenciais suportam a autenticação multifator através da conta Microsoft ou do Microsoft Entra ID. Além de oferecer suporte à autenticação multifator com os repositórios do Azure, os gerenciadores de credenciais também oferecem suporte a de autenticação de dois fatores com repositórios do GitHub.

O Azure Repos fornece suporte IDE para conta Microsoft e autenticação Microsoft Entra através dos seguintes clientes:

Se o seu ambiente não tiver uma integração disponível, configure o seu IDE com um Token de Acesso Pessoal ou SSH para se conectar aos seus repositórios.

Instalar o Git Credential Manager

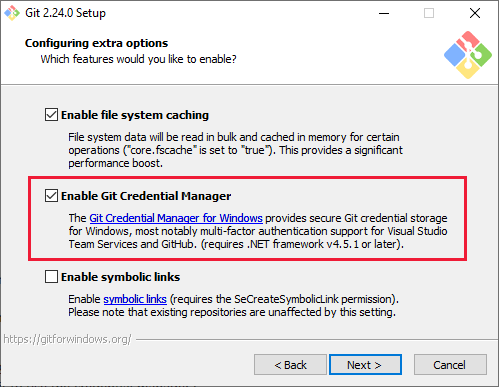

Windows

Baixe e execute o mais recente instalador do Git para Windows, que inclui o Git Credential Manager. Certifique-se de ativar a opção de instalação do Git Credential Manager.

macOS e Linux

Você pode usar chaves SSH para autenticar no Azure Repos, ou você pode usar Git Credential Manager.

As instruções de instalação estão incluídas no repositório GitHub para GCM. No Mac, recomendamos o uso do Homebrew. No Linux, você pode instalar a partir de um .deb ou um tarball.

Usando o Git Credential Manager

Quando você se conecta a um repositório Git do seu cliente Git pela primeira vez, o gerenciador de credenciais solicita credenciais. Forneça a sua conta Microsoft ou credenciais do Microsoft Entra. Se sua conta tiver a autenticação multifator habilitada, o gerenciador de credenciais solicitará que você também passe por esse processo.

do Git

do Git

Uma vez autenticado, o gerenciador de credenciais cria e armazena em cache um token para conexões futuras com o repositório. Os comandos do Git que se conectam a essa conta não solicitarão credenciais de usuário até que o token expire. Um token pode ser revogado por meio do Azure Repos.

Definir o tipo de credencial padrão como OAuth

Por padrão, o GCM solicitará um token de acesso pessoal do Azure Repos. No entanto, pode alterar o tipo de token padrão para um token Microsoft Entra em vez disso para autenticação Git. Recomendamos essa abordagem, pois o último token tem uma expiração de uma hora em comparação com os PATs de 7 dias cunhados pelo GCM. Todos os PATs criados pelo GCM podem ser revogados na página de Configurações do Utilizador.

Para definir o seu tipo de credencial padrão como tokens do Microsoft Entra, definir a entrada de configuração credential.azreposCredentialType (ou a variável de ambiente GCM_AZREPOS_CREDENTIALTYPE) como oauth. Saiba mais sobre usando o GCM com Azure Repos.

Usar o principal de serviço como autenticação

Você também pode fornecer um principal de serviço {tenantId}/{clientId}.

git config --global credential.azreposServicePrincipal "11111111-1111-1111-1111-111111111111/22222222-2222-2222-2222-222222222222"

Você também deve definir pelo menos um mecanismo de autenticação se definir este valor:

- credential.azreposServicePrincipalSecret

- credential.azreposServicePrincipalCertificateThumbprint

- credential.azreposServicePrincipalCertificateSendX5C

Obter ajuda

Você pode abrir e relatar problemas com o Git Credential Manager no projeto GitHub.