Segurança de dados e criptografia no Azure Data Manager for Energy

Este artigo fornece uma visão geral dos recursos de segurança no Azure Data Manager for Energy. Ele abrange as principais áreas de criptografia em repouso, criptografia em trânsito, TLS, https, chaves gerenciadas pela Microsoft e chave gerenciada pelo cliente.

Encriptar dados inativos

O Azure Data Manager for Energy usa vários recursos de armazenamento para armazenar metadados, dados do usuário, dados na memória, etc. A plataforma usa criptografia do lado do serviço para criptografar automaticamente todos os dados quando eles são mantidos na nuvem. A criptografia de dados em repouso protege seus dados para ajudá-lo a cumprir seus compromissos organizacionais de segurança e conformidade. Todos os dados no Azure Data Manager for Energy são criptografados com chaves gerenciadas pela Microsoft por padrão. Além da chave gerenciada pela Microsoft, você pode usar sua própria chave de criptografia para proteger os dados no Azure Data Manager for Energy. Quando você especifica uma chave gerenciada pelo cliente, essa chave é usada para proteger e controlar o acesso à chave gerenciada pela Microsoft que criptografa seus dados.

Criptografar dados em trânsito

O Azure Data Manager for Energy dá suporte ao protocolo TLS 1.2 (Transport Layer Security) para proteger os dados quando eles estão viajando entre os serviços de nuvem e os clientes. O TLS fornece autenticação forte, privacidade e integridade de mensagens (permitindo a deteção de adulteração, intercetação e falsificação de mensagens), interoperabilidade e flexibilidade de algoritmos.

Além do TLS, quando você interage com o Azure Data Manager for Energy, todas as transações ocorrem por HTTPS.

Configurar chaves gerenciadas pelo cliente (CMK) para a instância do Azure Data Manager for Energy

Importante

Não é possível editar as configurações de CMK depois que a instância do Azure Data Manager for Energy é criada.

Pré-requisitos

Etapa 1: Configurar o cofre de chaves

Você pode usar um cofre de chaves novo ou existente para armazenar chaves gerenciadas pelo cliente. Para saber mais sobre o Azure Key Vault, consulte Visão geral do Azure Key Vault e O que é o Azure Key Vault?

O uso de chaves gerenciadas pelo cliente com o Azure Data Manager for Energy requer que a proteção contra exclusão suave e limpeza seja habilitada para o cofre de chaves. A exclusão suave é habilitada por padrão quando você cria um novo cofre de chaves e não pode ser desabilitada. Você pode habilitar a proteção contra limpeza ao criar o cofre de chaves ou depois que ele for criado.

Para saber como criar um cofre de chaves com o portal do Azure, consulte Guia de início rápido: criar um cofre de chaves usando o portal do Azure. Ao criar o cofre de chaves, selecione Ativar proteção contra limpeza.

Para ativar a proteção contra limpeza num cofre de chaves existente, siga estes passos:

- Navegue até o cofre da chave no portal do Azure.

- Em Configurações, escolha Propriedades.

- Na seção Proteção contra limpeza, escolha Ativar proteção contra limpeza.

Etapa 2: adicionar uma chave

- Em seguida, adicione uma chave ao cofre de chaves.

- Para saber como adicionar uma chave com o portal do Azure, consulte Guia de início rápido: definir e recuperar uma chave do Cofre da Chave do Azure usando o portal do Azure.

- É recomendável que o tamanho da chave RSA seja 3072, consulte Configurar chaves gerenciadas pelo cliente para sua conta do Azure Cosmos DB | Microsoft Learn.

Etapa 3: escolha uma identidade gerenciada para autorizar o acesso ao cofre de chaves

- Ao habilitar chaves gerenciadas pelo cliente para uma instância existente do Azure Data Manager for Energy, você deve especificar uma identidade gerenciada que será usada para autorizar o acesso ao cofre de chaves que contém a chave. A identidade gerenciada deve ter permissões para acessar a chave no cofre de chaves.

- Você pode criar uma identidade gerenciada atribuída pelo usuário.

Configurar chaves gerenciadas pelo cliente para uma conta existente

- Crie uma instância do Azure Data Manager for Energy .

- Selecione a guia Criptografia .

Na guia criptografia, selecione Chaves gerenciadas pelo cliente (CMK).

Para usar a CMK, você precisa selecionar o cofre de chaves onde a chave está armazenada.

Selecione Chave de criptografia como "Selecione um cofre de chaves e uma chave".

Em seguida, selecione "Selecione um cofre de chaves e uma chave".

Em seguida, selecione o cofre da chave e a chave.

Em seguida, selecione a identidade gerenciada atribuída pelo usuário que será usada para autorizar o acesso ao cofre de chaves que contém a chave.

Selecione "Selecionar uma identidade de usuário". Selecione a identidade gerenciada atribuída pelo usuário que você criou nos pré-requisitos.

Essa identidade atribuída ao usuário deve ter permissões get key, list key, wrap key e unwrap key no cofre de chaves. Para obter mais informações sobre como atribuir políticas de acesso ao Cofre da Chave do Azure, consulte Atribuir uma política de acesso ao Cofre da Chave.

Você também pode selecionar Chave de criptografia como "Inserir chave do Uri". É obrigatório que a chave tenha proteção de exclusão suave e limpeza para ser ativada. Você terá que confirmar isso marcando a caixa mostrada abaixo.

Em seguida, selecione "Rever+Criar" depois de preencher outras guias.

Selecione o botão "Criar".

Uma instância do Azure Data Manager for Energy é criada com chaves gerenciadas pelo cliente.

Quando a CMK estiver ativada, você verá seu status na tela Visão geral .

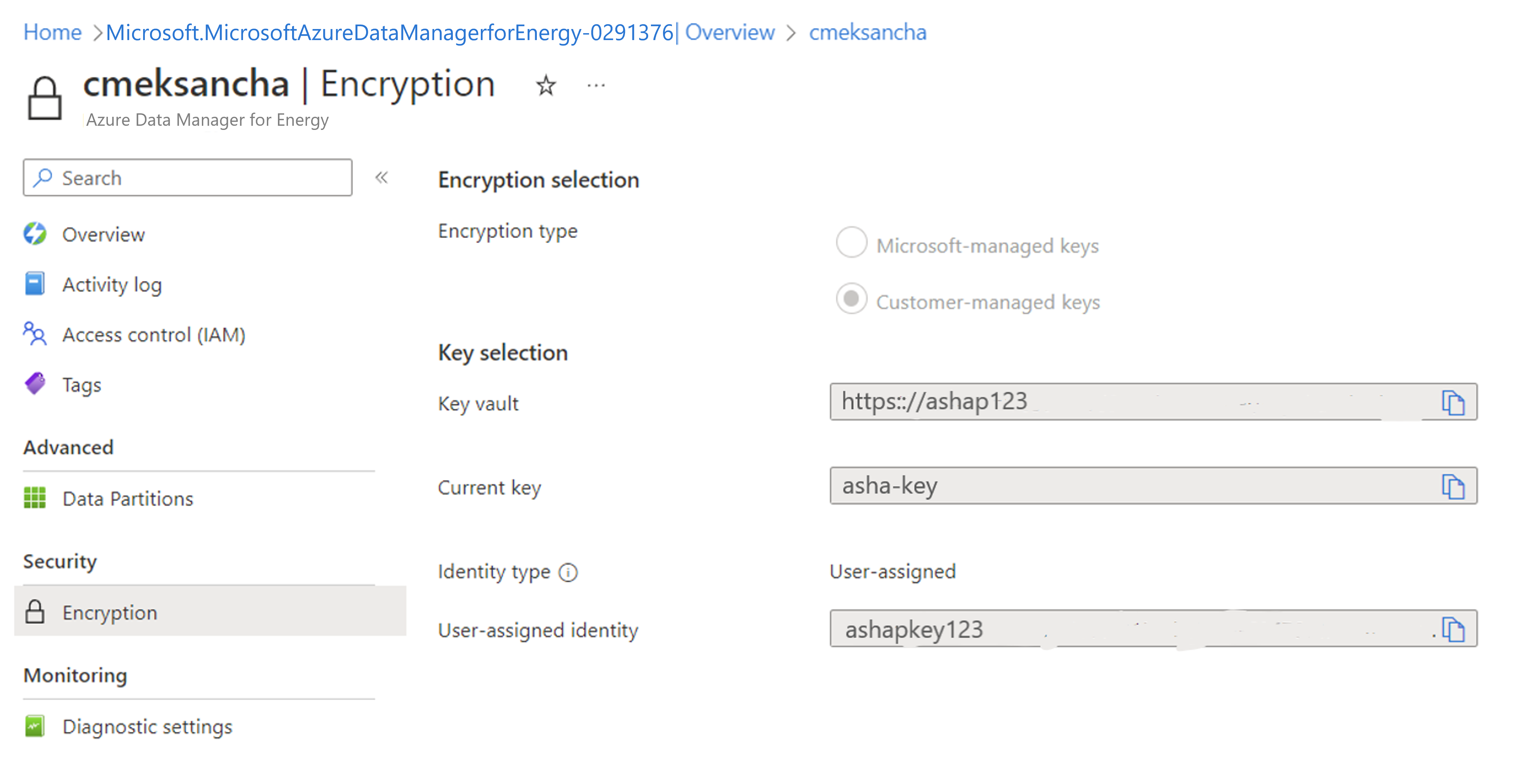

Você pode navegar até Criptografia e ver que a CMK está habilitada com identidade gerenciada pelo usuário.

Próximos passos

Para saber mais sobre Links Privados.