Recursos básicos do Firewall do Azure

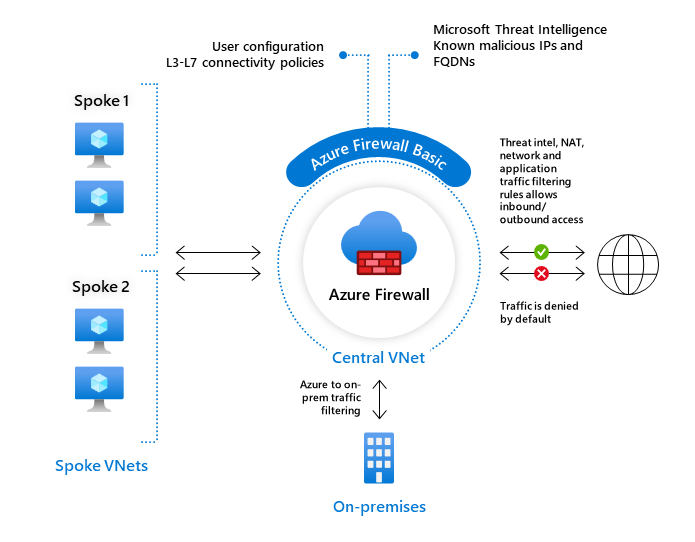

O Firewall do Azure Basic é um serviço de segurança de rede gerenciado e baseado em nuvem que protege os recursos da Rede Virtual do Azure.

O Firewall do Azure Basic inclui os seguintes recursos:

- Elevada disponibilidade incorporada

- Zonas de Disponibilidade

- Regras de filtragem de FQDN de aplicação

- Regras de filtragem de tráfego de rede

- Etiquetas FQDN

- Etiquetas de serviço

- Informações sobre ameaças no modo de alerta

- Suporte SNAT de saída

- Suporte DNAT de entrada

- Vários endereços IP públicos

- Registo do Azure Monitor

- Certificações

Para comparar os recursos do Firewall do Azure para todas as versões do Firewall, consulte Escolher a versão certa do Firewall do Azure para atender às suas necessidades.

Elevada disponibilidade incorporada

A alta disponibilidade é integrada, portanto, não são necessários balanceadores de carga extras e não há nada que você precise configurar.

Zonas de Disponibilidade

O Firewall do Azure pode ser configurado durante a implantação para abranger várias zonas de disponibilidade para aumentar a disponibilidade. Você também pode associar o Firewall do Azure a uma zona específica por motivos de proximidade. Para obter mais informações sobre disponibilidade, consulte o Contrato de Nível de Serviço (SLA) do Firewall do Azure.

Não há custo extra para um firewall implantado em mais de uma zona de disponibilidade.

As Zonas de Disponibilidade do Firewall do Azure estão disponíveis em regiões que dão suporte a zonas de disponibilidade. Para obter mais informações, consulte Regiões com suporte à zona de disponibilidade.

Regras de filtragem de FQDN de aplicação

Você pode limitar o tráfego HTTP/S de saída ou o tráfego SQL do Azure a uma lista especificada de nomes de domínio totalmente qualificados (FQDN), incluindo curingas. Esse recurso não requer o encerramento do Transport Layer Security (TLS).

O vídeo a seguir mostra como criar uma regra de aplicativo:

Regras de filtragem de tráfego de rede

Pode criar centralmente regras de filtragem de rede de permissão ou negação por endereço IP de origem e destino, porta e protocolo. O Azure Firewall tem total monitoração de estado, para conseguir distinguir pacotes legítimos para diferentes tipos de ligações. As regras são impostas e registadas em várias subscrições e redes virtuais.

O Firewall do Azure dá suporte à filtragem com monitoração de estado dos protocolos de rede de Camada 3 e Camada 4. Os protocolos IP de camada 3 podem ser filtrados selecionando Qualquer protocolo na regra de rede e selecionando o curinga * para a porta.

Etiquetas FQDN

As tags FQDN facilitam a permissão de tráfego de rede de serviço do Azure bem conhecido por meio do firewall. Por exemplo, digamos que deseja permitir tráfego de rede do Windows Update através da firewall. Crie uma regra de aplicação e inclua a etiqueta do Windows Update. Agora o tráfego de rede do Windows Update pode fluir através da firewall.

Etiquetas de serviço

Uma etiqueta de serviço representa um grupo de prefixos de endereço IP para ajudar a minimizar a complexidade da criação de regras de segurança. Você não pode criar sua própria tag de serviço, nem especificar quais endereços IP estão incluídos em uma tag. A Microsoft gere os prefixos de endereço englobados pela etiqueta de serviço e atualiza automaticamente a etiqueta de serviço à medida que os endereços mudam.

Informações sobre ameaças

A filtragem baseada em informações sobre ameaças pode ser ativada para que seu firewall alerte o tráfego de/para endereços IP e domínios mal-intencionados conhecidos. Os domínios e endereços IP são obtidos a partir do feed das Informações sobre Ameaças da Microsoft.

Suporte SNAT de saída

Todos os endereços IP de tráfego de rede virtual de saída são convertidos no IP público do Azure Firewall (Tradução de Endereços de Rede de Origem). Pode identificar e permitir tráfego com origem na sua rede virtual para destinos de Internet remotos. O Firewall do Azure não SNAT quando o IP de destino é um intervalo de IP privado por IANA RFC 1918.

Se a sua organização utilizar um intervalo de endereços IP públicos para redes privadas, a Firewall do Azure fará SNAT do tráfego para um dos endereços IP privados da firewall no AzureFirewallSubnet. Você pode configurar o Firewall do Azure para não SNAT seu intervalo de endereços IP públicos. Para obter mais informações, veja SNAT do Azure Firewall para intervalos de endereços IP privados.

Você pode monitorar a utilização da porta SNAT nas métricas do Firewall do Azure. Saiba mais e veja nossa recomendação sobre a utilização da porta SNAT em nossa documentação de métricas e logs de firewall.

Para obter informações mais detalhadas sobre os comportamentos NAT do Firewall do Azure, consulte Comportamentos NAT do Firewall do Azure.

Suporte DNAT de entrada

O tráfego de entrada da rede da Internet para o endereço IP público do firewall é traduzido (Tradução de Endereço de Rede de Destino) e filtrado para os endereços IP privados em suas redes virtuais.

Vários endereços IP públicos

Você pode associar vários endereços IP públicos ao seu firewall.

Vários endereços IP públicos permitem os seguintes cenários:

- DNAT - Você pode traduzir várias instâncias de porta padrão para seus servidores de back-end. Por exemplo, se tiver dois endereços IP públicos, poderá converter a porta TCP 3389 (RDP) para ambos os endereços IP.

- SNAT - Mais portas estão disponíveis para conexões SNAT de saída, reduzindo o potencial de exaustão da porta SNAT. Neste momento, o Firewall do Azure seleciona aleatoriamente o endereço IP público de origem a ser usado para uma conexão. Se tiver alguma filtragem a jusante na rede, terá de permitir todos os endereços IP públicos associados à firewall. Considere o uso de um prefixo de endereço IP público para simplificar essa configuração.

Registo do Azure Monitor

Todos os eventos são integrados com o Azure Monitor, permitindo que você arquive logs em uma conta de armazenamento, transmita eventos para seu hub de eventos ou envie-os para logs do Azure Monitor. Para obter exemplos de log do Azure Monitor, consulte Logs do Azure Monitor para o Firewall do Azure.

Para obter mais informações, consulte Tutorial: Monitorar logs e métricas do Firewall do Azure.

A Pasta de Trabalho do Firewall do Azure fornece uma tela flexível para análise de dados do Firewall do Azure. Você pode usá-lo para criar relatórios visuais avançados no portal do Azure. Para obter mais informações, consulte Monitorar logs usando a Pasta de Trabalho do Firewall do Azure.

Certificações

O Firewall do Azure é compatível com PCI (Payment Card Industry), SOC (Service Organization Controls) e ISO (International Organization for Standardization). Para obter mais informações, consulte Certificações de conformidade do Firewall do Azure.