Gerenciar o acesso ao cluster

Nota

Vamos desativar o Azure HDInsight no AKS em 31 de janeiro de 2025. Antes de 31 de janeiro de 2025, você precisará migrar suas cargas de trabalho para o Microsoft Fabric ou um produto equivalente do Azure para evitar o encerramento abrupto de suas cargas de trabalho. Os clusters restantes na sua subscrição serão interrompidos e removidos do anfitrião.

Apenas o apoio básico estará disponível até à data da reforma.

Importante

Esta funcionalidade está atualmente em pré-visualização. Os Termos de Utilização Suplementares para Pré-visualizações do Microsoft Azure incluem mais termos legais que se aplicam a funcionalidades do Azure que estão em versão beta, em pré-visualização ou ainda não disponibilizadas para disponibilidade geral. Para obter informações sobre essa visualização específica, consulte Informações de visualização do Azure HDInsight no AKS. Para perguntas ou sugestões de recursos, envie uma solicitação no AskHDInsight com os detalhes e siga-nos para obter mais atualizações na Comunidade do Azure HDInsight.

Este artigo fornece uma visão geral dos mecanismos disponíveis para gerenciar o acesso ao HDInsight em pools de clusters e clusters AKS. Ele também aborda como atribuir permissão a usuários, grupos, identidade gerenciada atribuída pelo usuário e entidades de serviço para habilitar o acesso ao plano de dados do cluster.

Quando um usuário cria um cluster, esse usuário é autorizado a executar as operações com dados acessíveis ao cluster. No entanto, para permitir que outros usuários executem consultas e trabalhos no cluster, o acesso ao plano de dados do cluster é necessário.

Gerenciar pool de clusters ou acesso a clusters (Plano de controle)

As seguintes funções internas do HDInsight no AKS e no Azure estão disponíveis para gerenciamento de cluster para gerenciar o pool de clusters ou os recursos de cluster.

| Função | Description |

|---|---|

| Proprietário | Concede acesso total para gerenciar todos os recursos, incluindo a capacidade de atribuir funções no RBAC do Azure. |

| Contribuinte | Concede acesso total para gerenciar todos os recursos, mas não permite que você atribua funções no RBAC do Azure. |

| Leitor | Exiba todos os recursos, mas não permite que você faça alterações. |

| HDInsight no AKS Cluster Pool Admin | Concede acesso total para gerenciar um pool de clusters, incluindo a capacidade de excluir o pool de clusters. |

| HDInsight no AKS Cluster Admin | Concede acesso total para gerenciar um cluster, incluindo a capacidade de excluir o cluster. |

Você pode usar a folha Controle de acesso (IAM) para gerenciar o acesso ao pool de clusters e ao plano de controle.

Referência: conceda a um usuário acesso aos recursos do Azure usando o portal do Azure - Azure RBAC.

Gerenciar o acesso ao cluster (Plano de dados)

Esse acesso permite que você execute as seguintes ações:

- Visualize clusters e gerencie trabalhos.

- Todas as operações de monitorização e gestão.

- Para habilitar o dimensionamento automático e atualizar a contagem de nós.

O acesso é restrito para:

- Exclusão de cluster.

Para atribuir permissão a usuários, grupos, identidade gerenciada atribuída pelo usuário e entidades de serviço para habilitar o acesso ao plano de dados do cluster, as seguintes opções estão disponíveis:

Através do portal do Azure

Como conceder acesso

As etapas a seguir descrevem como fornecer acesso a outros usuários, grupos, identidade gerenciada atribuída pelo usuário e entidades de serviço.

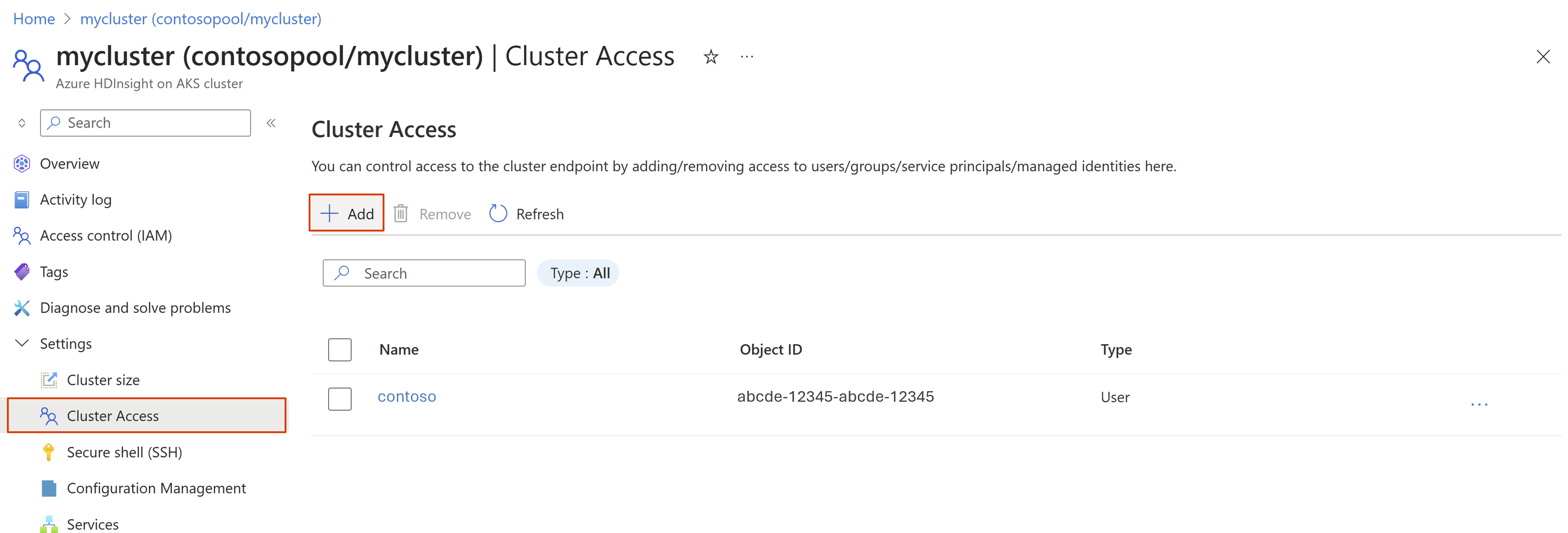

Navegue até a folha Acesso ao cluster do seu cluster no portal do Azure e clique em Adicionar.

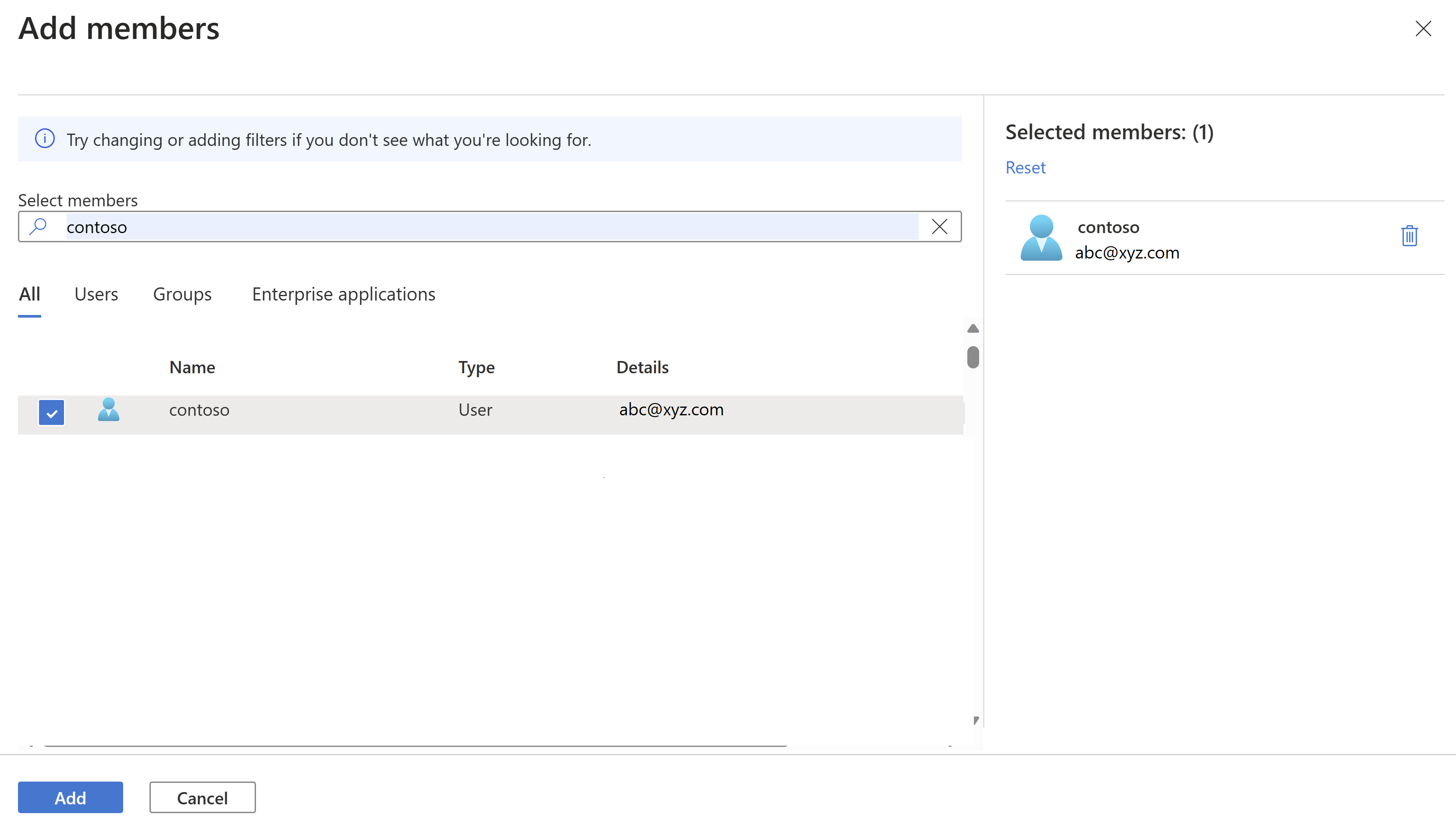

Procure a identidade gerenciada/entidade de serviço atribuída pelo usuário/grupo para conceder acesso e clique em Adicionar.

Como remover o acesso

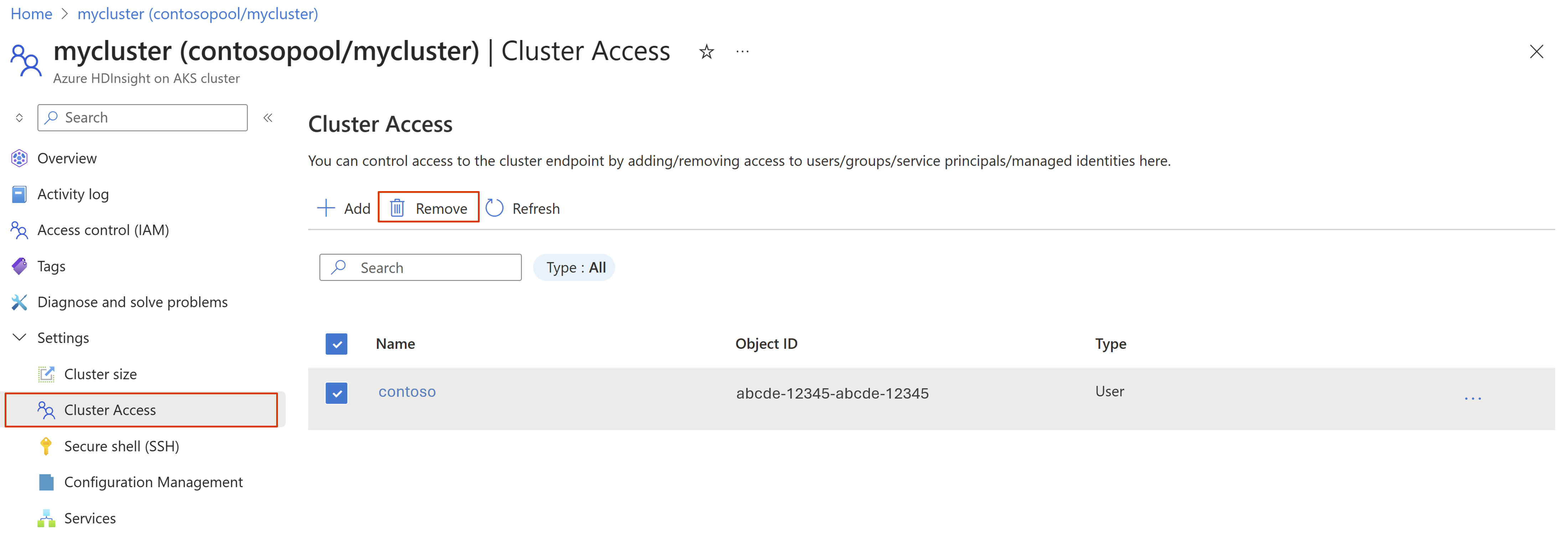

Selecione os membros a serem removidos e clique em Remover.

Com o modelo do ARM

Pré-requisitos

- Um HDInsight operacional no cluster AKS.

- Modelo ARM para o cluster.

- Familiaridade com a criação e implantação de modelos ARM.

Siga as etapas para atualizar authorizationProfile o objeto na clusterProfile seção em seu modelo ARM de cluster.

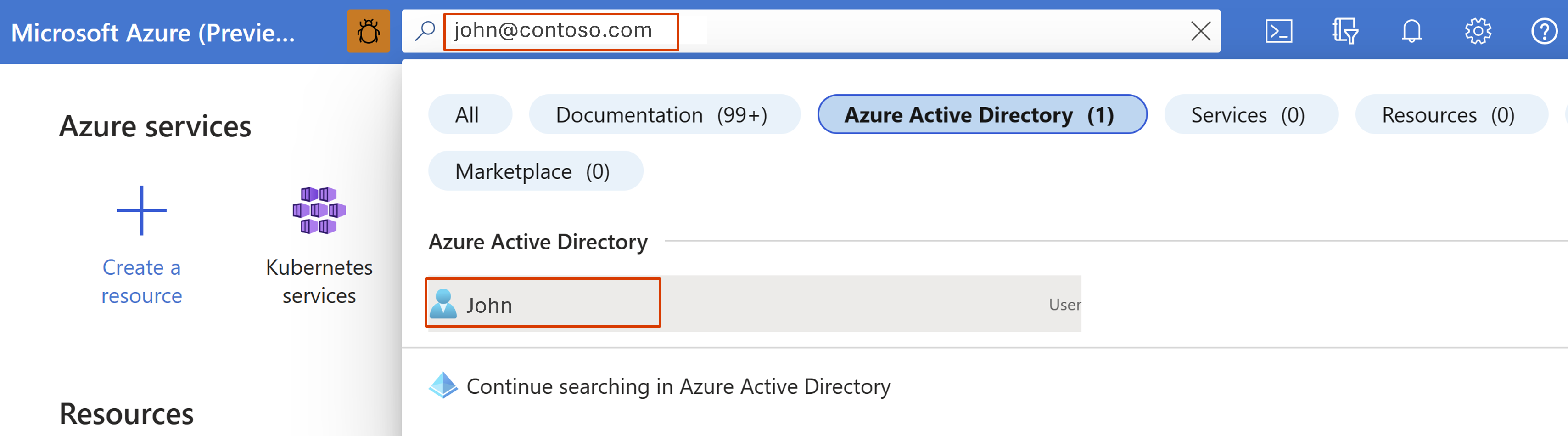

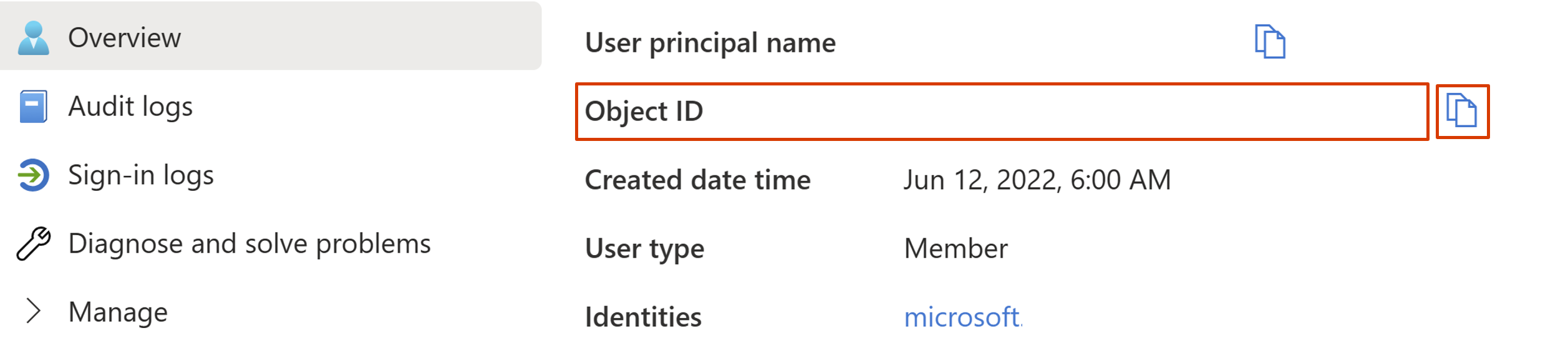

Na barra de pesquisa do portal do Azure, procure por usuário/grupo/identidade gerenciada atribuída pelo usuário/entidade de serviço.

Copie o ID do objeto ou o ID principal.

Modifique a seção no modelo ARM do

authorizationProfilecluster.Adicione a identidade gerenciada atribuída ao usuário/entidade de serviço, ID do objeto ou ID da entidade principal em

userIdspropriedade.Adicionar grupos ID do objeto sob

groupIdspropriedade."authorizationProfile": { "userIds": [ "abcde-12345-fghij-67890", "a1b1c1-12345-abcdefgh-12345" ], "groupIds": [] },

Implante o modelo ARM atualizado para refletir as alterações no cluster. Saiba como implantar um modelo ARM.