Controlar o acesso do cliente

Este artigo explica como criar e aplicar políticas de acesso de cliente personalizadas para seus destinos de armazenamento.

As políticas de acesso para cliente controlam como os clientes têm permissão para se conectar às exportações de destino de armazenamento. Você pode controlar coisas como root squash e acesso de leitura/gravação no host do cliente ou no nível da rede.

As políticas de acesso são aplicadas a um caminho de namespace, o que significa que você pode usar políticas de acesso diferentes para duas exportações diferentes em um sistema de armazenamento NFS.

Esse recurso é para fluxos de trabalho em que você precisa controlar como diferentes grupos de clientes acessam os destinos de armazenamento.

Se você não precisar de controle refinado sobre o acesso de destino de armazenamento, poderá usar a política padrão ou personalizar a política padrão com regras extras. Por exemplo, se você quiser habilitar o squash raiz para todos os clientes que se conectam através do cache, poderá editar a política chamada default para adicionar a configuração de squash raiz.

Criar uma política de acesso para cliente

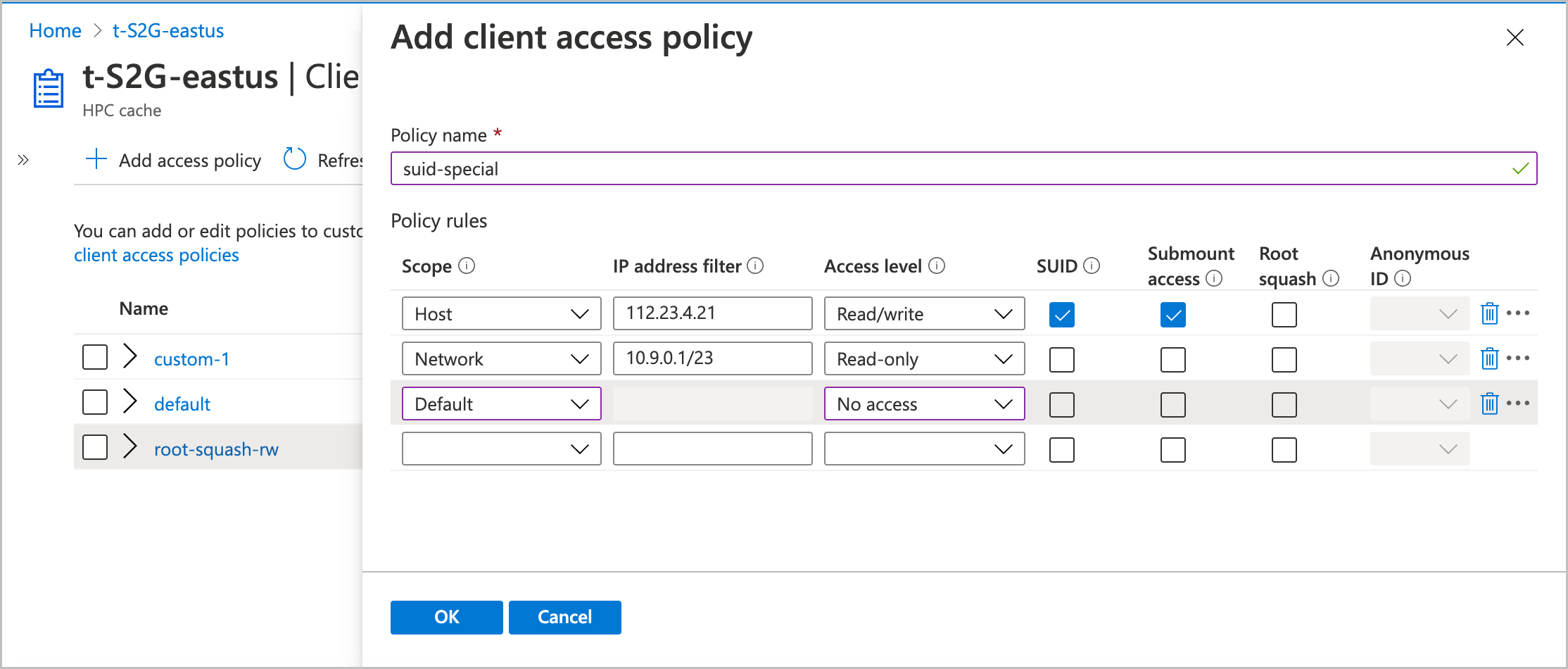

Use a página Políticas de acesso para cliente no portal do Azure para criar e gerenciar políticas.

Cada política é composta por regras. As regras são aplicadas aos hosts em ordem do menor escopo (host) para o maior (padrão). A primeira regra que corresponde é aplicada e as regras posteriores são ignoradas.

Para criar uma nova política de acesso, clique no botão + Adicionar política de acesso na parte superior da lista. Dê um nome à nova política de acesso e insira pelo menos uma regra.

O restante desta seção explica os valores que você pode usar nas regras.

Âmbito

O termo de escopo e o filtro de endereço trabalham juntos para definir quais clientes são afetados pela regra.

Use-os para especificar se a regra se aplica a um cliente individual (host), a um intervalo de endereços IP (rede) ou a todos os clientes (padrão).

Selecione o valor de Escopo apropriado para sua regra:

- Host - A regra se aplica a um cliente individual

- Rede - A regra aplica-se a clientes num intervalo de endereços IP

- Padrão - A regra se aplica a todos os clientes.

As regras de uma política são avaliadas nessa ordem. Depois que uma solicitação de montagem do cliente corresponde a uma regra, as outras são ignoradas.

Filtro de endereço

O valor do filtro Endereço especifica quais clientes correspondem à regra.

Se você definir o escopo como host, poderá especificar apenas um endereço IP no filtro. Para a configuração de escopo padrão, não é possível inserir nenhum endereço IP no campo Filtro de endereço porque o escopo padrão corresponde a todos os clientes.

Especifique o endereço IP ou o intervalo de endereços para esta regra. Use a notação CIDR (exemplo: 0.1.0.0/16) para especificar um intervalo de endereços.

Nível de acesso

Defina quais privilégios conceder aos clientes que correspondem ao escopo e ao filtro.

As opções são leitura/gravação, somente leitura ou sem acesso.

SUID

Marque a caixa SUID para permitir que os arquivos no armazenamento definam IDs de usuário após o acesso.

SUID normalmente é usado para aumentar os privilégios de um usuário temporariamente para que o usuário possa realizar uma tarefa relacionada a esse arquivo.

Acesso de submontagem

Marque essa caixa para permitir que os clientes especificados montem diretamente os subdiretórios dessa exportação.

Abóbora de raiz

Escolha se deseja ou não definir o squash raiz para clientes que correspondam a essa regra.

Essa configuração controla como o Cache HPC do Azure trata as solicitações do usuário raiz em máquinas cliente. Quando o squash raiz está habilitado, os usuários raiz de um cliente são automaticamente mapeados para um usuário não privilegiado quando enviam solicitações por meio do Cache HPC do Azure. Ele também impede que as solicitações do cliente usem bits de permissão set-UID.

Se o squash raiz estiver desabilitado, uma solicitação do usuário raiz do cliente (UID 0) será passada para um sistema de armazenamento NFS back-end como root. Essa configuração pode permitir acesso inadequado a arquivos.

Definir o squash raiz para solicitações de clientes pode fornecer segurança extra para seus sistemas back-end de destino de armazenamento. Isso pode ser importante se você usar um sistema NAS configurado como no_root_squash destino de armazenamento. (Leia mais sobre Pré-requisitos de destino de armazenamento NFS.)

Se você ativar o squash raiz, também deverá definir o valor de usuário do ID anônimo. O portal aceita valores inteiros entre 0 e 4294967295. (Os valores antigos -2 e -1 são suportados para compatibilidade com versões anteriores, mas não recomendados para novas configurações.)

Esses valores são mapeados para valores de usuário específicos:

- -2 ou 65534 (ninguém)

- -1 ou 65535 (sem acesso)

- 0 (raiz não privilegiada)

Seu sistema de armazenamento pode ter outros valores com significados especiais.

Atualizar políticas de acesso

Você pode editar ou excluir políticas de acesso da tabela na página Políticas de acesso para cliente.

Clique no nome da política para abri-la para edição.

Para excluir uma política, marque a caixa de seleção ao lado de seu nome na lista e clique no botão Excluir na parte superior da lista. Não é possível excluir a política chamada "padrão".

Nota

Não é possível excluir uma política de acesso em uso. Remova a política de quaisquer caminhos de namespace que a incluam antes de tentar excluí-la.

Próximos passos

- Aplique políticas de acesso nos caminhos de namespace para seus destinos de armazenamento. Leia Configurar o namespace agregado para saber como.