Acerca dos certificados do Azure Key Vault

O suporte ao certificado do Azure Key Vault fornece gerenciamento de seus certificados X.509 e os seguintes comportamentos:

Permite que um proprietário de certificado crie um certificado por meio de um processo de criação do cofre de chaves ou por meio da importação de um certificado existente. Os certificados importados incluem certificados autoassinados e certificados gerados a partir de uma autoridade de certificação (CA).

Permite que um proprietário de certificado do Cofre de Chaves implemente armazenamento e gerenciamento seguros de certificados X.509 sem interagir com material de chave privada.

Permite que um proprietário de certificado crie uma política que direciona o Cofre de Chaves para gerenciar o ciclo de vida de um certificado.

Permite que um proprietário de certificado forneça informações de contato para notificações sobre os eventos do ciclo de vida de expiração e renovação.

Suporta renovação automática com emissores selecionados: fornecedores de certificados X.509 e autoridades de certificação do parceiro Key Vault.

Nota

Provedores e autoridades não parceiros também são permitidos, mas não suportam a renovação automática.

Para obter detalhes sobre a criação de certificados, consulte Métodos de criação de certificados.

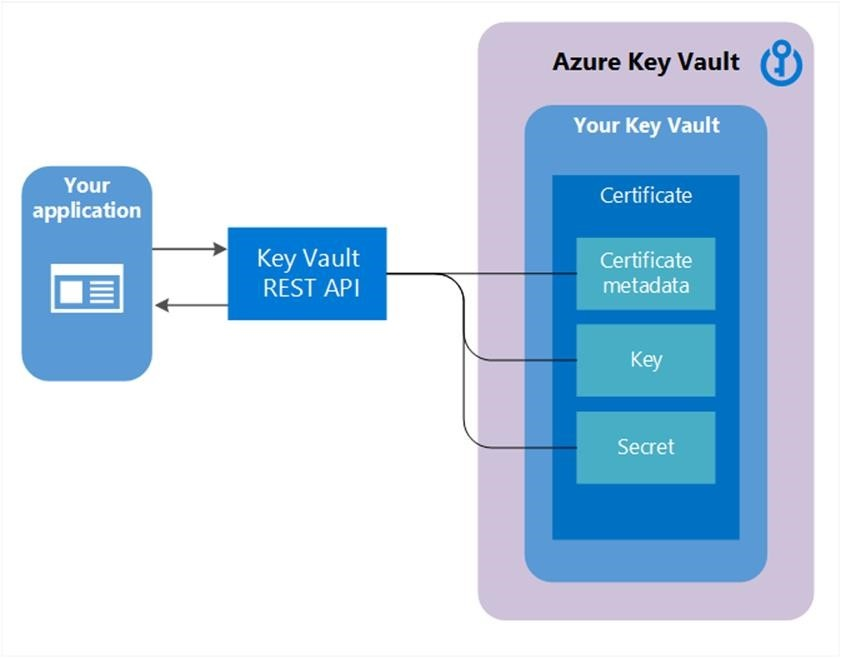

Composição de um certificado

Quando um certificado do Cofre da Chave é criado, uma chave endereçável e um segredo também são criados com o mesmo nome. A chave do Cofre da Chave permite operações de chave e o segredo do Cofre da Chave permite a recuperação do valor do certificado como um segredo. Um certificado do Cofre da Chave também contém metadados de certificado X.509 públicos.

O identificador e a versão dos certificados são semelhantes aos das chaves e segredos. Uma versão específica de uma chave endereçável e segredo criado com a versão do certificado do Cofre da Chave está disponível na resposta do certificado do Cofre da Chave.

Chave exportável ou não exportável

Quando um certificado do Cofre da Chave é criado, ele pode ser recuperado do segredo endereçável com a chave privada no formato PFX ou PEM. A política usada para criar o certificado deve indicar que a chave é exportável. Se a política indicar que a chave não é exportável, a chave privada não faz parte do valor quando é recuperada como um segredo.

A chave endereçável torna-se mais relevante com certificados Key Vault não exportáveis. As operações da chave endereçável do Cofre da Chave são mapeadas a keyusage partir do campo da política de certificado do Cofre da Chave usada para criar o certificado do Cofre da Chave.

Para obter a lista completa dos tipos de chave suportados, consulte Sobre chaves: tipos de chave e métodos de proteção. As chaves exportáveis só são permitidas com RSA e EC. As chaves HSM não são exportáveis.

Atributos e tags de certificado

Além de metadados de certificado, uma chave endereçável e um segredo endereçável, um certificado do Cofre de Chaves contém atributos e tags.

Atributos

Os atributos do certificado são espelhados para atributos da chave endereçável e do segredo que são criados quando o certificado do Cofre da Chave é criado.

Um certificado do Cofre da Chave tem o seguinte atributo:

enabled: Este atributo booleano é opcional. A predefinição étrue. Ele pode ser especificado para indicar se os dados do certificado podem ser recuperados como um segredo ou operáveis como uma chave.Esse atributo também é usado com

nbfeexpquando uma operação ocorre entrenbfeexp, mas somente seenabledestiver definido comotrue. As operações fora danbfjanela eexpsão automaticamente desautorizadas.

Uma resposta inclui estes atributos adicionais somente leitura:

created:IntDateindica quando esta versão do certificado foi criada.updated:IntDateindica quando esta versão do certificado foi atualizada.exp:IntDatecontém o valor da data de expiração do certificado X.509.nbf:IntDatecontém o valor da data "não antes" do certificado X.509.

Nota

Se um certificado do Cofre da Chave expirar, ele ainda poderá ser recuperado, mas o certificado poderá ficar inoperante em cenários como a proteção TLS, em que a expiração do certificado é validada.

Etiquetas

As tags para certificados são um dicionário especificado pelo cliente de pares chave/valor, muito parecido com tags em chaves e segredos.

Nota

Um chamador pode ler tags se tiver a lista ou obter permissão para esse tipo de objeto (chaves, segredos ou certificados).

Política de certificado

Uma política de certificado contém informações sobre como criar e gerenciar o ciclo de vida de um certificado do Cofre de Chaves. Quando um certificado com chave privada é importado para o cofre de chaves, o serviço Cofre de Chaves cria uma política padrão lendo o certificado X.509.

Quando um certificado do Cofre da Chave é criado do zero, uma política precisa ser fornecida. A política especifica como criar essa versão do certificado do Cofre da Chave ou a próxima versão do certificado do Cofre da Chave. Depois que uma política é estabelecida, ela não é necessária com operações de criação sucessivas para versões futuras. Há apenas uma instância de uma política para todas as versões de um certificado do Cofre da Chave.

Em um nível alto, uma política de certificado contém as seguintes informações:

Propriedades do certificado X.509, que incluem nome da entidade, nomes alternativos da entidade e outras propriedades usadas para criar uma solicitação de certificado X.509.

Propriedades de chave, que incluem tipo de chave, comprimento de chave, exportável e

ReuseKeyOnRenewalcampos. Esses campos instruem o Key Vault sobre como gerar uma chave.Os tipos de chave suportados são RSA, RSA-HSM, EC, EC-HSM e oct.

Propriedades secretas, como o tipo de conteúdo de um segredo endereçável para gerar o valor secreto, para recuperar um certificado como um segredo.

Ações vitalícias para o certificado do Cofre de Chaves. Cada ação vitalícia contém:

- Gatilho: Especificado como dias antes da expiração ou porcentagem de tempo de vida.

- Ação:

emailContactsouautoRenew.

Tipo de validação de certificados: organização validada (OV-SSL) e validação estendida (EV-SSL) para emissores DigiCert e GlobalSign.

Parâmetros sobre o emissor do certificado a ser usado para emitir certificados X.509.

Atributos associados à política.

Para obter mais informações, consulte Set-AzKeyVaultCertificatePolicy.

Mapeando o uso do X.509 para operações-chave

A tabela a seguir representa o mapeamento de políticas de uso de chave X.509 para operações de chave efetivas de uma chave criada como parte da criação do certificado do Cofre de Chaves.

| Sinalizadores de uso de chave X.509 | Operações de chaves do Key Vault | Comportamento predefinido |

|---|---|---|

DataEncipherment |

encrypt, decrypt |

Não aplicável |

DecipherOnly |

decrypt |

Não aplicável |

DigitalSignature |

sign, verify |

Padrão do Cofre de Chaves sem uma especificação de uso no momento da criação do certificado |

EncipherOnly |

encrypt |

Não aplicável |

KeyCertSign |

sign, verify |

Não aplicável |

KeyEncipherment |

wrapKey, unwrapKey |

Padrão do Cofre de Chaves sem uma especificação de uso no momento da criação do certificado |

NonRepudiation |

sign, verify |

Não aplicável |

crlsign |

sign, verify |

Não aplicável |

Emissor do certificado

Um objeto de certificado do Cofre da Chave contém uma configuração que é usada para se comunicar com um provedor emissor de certificado selecionado para solicitar certificados X.509.

O Key Vault tem parceria com os seguintes provedores emissores de certificados TLS/SSL.

| Nome do fornecedor | Localizações |

|---|---|

| DigiCert | Com suporte em todos os locais de serviço do Cofre da Chave na nuvem pública e no Azure Government |

| GlobalSign | Com suporte em todos os locais de serviço do Cofre da Chave na nuvem pública e no Azure Government |

Antes que um emissor de certificado possa ser criado em um cofre de chaves, um administrador deve executar as seguintes etapas de pré-requisito:

Integre a organização com pelo menos um provedor de autoridade de certificação.

Crie credenciais de solicitante para o Cofre de Chaves para registrar (e renovar) certificados TLS/SSL. Esta etapa fornece a configuração para criar um objeto emissor do provedor no cofre de chaves.

Para obter mais informações sobre como criar objetos de emissor a partir do portal de certificados, consulte o Blog da equipe do Cofre de Chaves.

O Key Vault permite a criação de vários objetos de emissor com diferentes configurações de provedor de emissor. Depois que um objeto emissor é criado, seu nome pode ser referenciado em uma ou várias diretivas de certificado. A referência ao objeto emissor instrui o Key Vault a usar a configuração conforme especificado no objeto do emissor quando estiver solicitando o certificado X.509 do provedor da autoridade de certificação durante a criação e a renovação do certificado.

Os objetos do emissor são criados no cofre. Eles só podem ser usados com certificados do Cofre da Chave no mesmo cofre.

Nota

Os certificados publicamente confiáveis são enviados para CAs e logs de transparência de certificados (CT) fora do limite do Azure durante o registro. Eles são cobertos pelas políticas do GDPR dessas entidades.

Contatos de certificado

Os contatos de certificado contêm informações de contato para enviar notificações acionadas por eventos de tempo de vida do certificado. Todos os certificados no cofre de chaves compartilham as informações de contato.

Uma notificação é enviada a todos os contatos especificados para um evento para qualquer certificado no cofre de chaves. Para obter informações sobre como definir um contato de certificado, consulte Renovar seus certificados do Cofre da Chave do Azure.

Controlo de acesso a certificados

O Key Vault gerencia o controle de acesso para certificados. O cofre de chaves que contém esses certificados fornece controle de acesso. A política de controle de acesso para certificados é distinta das políticas de controle de acesso para chaves e segredos no mesmo cofre de chaves.

Os usuários podem criar um ou mais cofres para armazenar certificados, para manter a segmentação e o gerenciamento de certificados adequados ao cenário. Para obter mais informações, consulte Controle de acesso de certificado.

Casos de uso de certificados

Comunicação e autenticação seguras

Os certificados TLS podem ajudar a criptografar comunicações pela Internet e estabelecer a identidade dos sites. Esta encriptação torna o ponto de entrada e o modo de comunicação mais seguros. Além disso, um certificado encadeado assinado por uma autoridade de certificação pública pode ajudar a verificar se as entidades que possuem os certificados são legítimas.

Como exemplo, aqui estão alguns casos de uso de certificados para proteger a comunicação e habilitar a autenticação:

- Sites da intranet/Internet: proteja o acesso ao seu site da intranet e garanta a transferência de dados criptografados pela Internet por meio de certificados TLS.

- IoT e dispositivos de rede: proteja e proteja seus dispositivos usando certificados para autenticação e comunicação.

- Cloud/multicloud: proteja aplicações baseadas na nuvem no local, entre nuvens ou no inquilino do seu fornecedor de nuvem.