Usar identidades gerenciadas para o Teste de Carga do Azure

Este artigo mostra como criar uma identidade gerenciada para o Teste de Carga do Azure. Você pode usar uma identidade gerenciada para ler com segurança segredos ou certificados do Cofre de Chaves do Azure em seu teste de carga.

Uma identidade gerenciada do Microsoft Entra ID permite que seu recurso de teste de carga acesse facilmente o Cofre de Chaves do Azure protegido pelo Microsoft Entra. A identidade é gerenciada pela plataforma Azure e não exige que você gerencie ou alterne nenhum segredo. Para obter mais informações sobre identidades gerenciadas no Microsoft Entra ID, consulte Identidades gerenciadas para recursos do Azure.

O Teste de Carga do Azure dá suporte a dois tipos de identidades:

- Uma identidade atribuída ao sistema é associada ao recurso de teste de carga e é excluída quando o recurso é excluído. Um recurso só pode ter uma identidade atribuída ao sistema.

- Uma identidade atribuída pelo usuário é um recurso autônomo do Azure que você pode atribuir ao seu recurso de teste de carga. Quando você exclui o recurso de teste de carga, a identidade gerenciada permanece disponível. Você pode atribuir várias identidades atribuídas pelo usuário ao recurso de teste de carga.

Atualmente, você só pode usar a identidade gerenciada para acessar o Cofre da Chave do Azure.

Pré-requisitos

- Uma conta do Azure com uma subscrição ativa. Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

- Um recurso de teste de carga do Azure. Se você precisar criar um recurso de teste de carga do Azure, consulte o guia de início rápido Criar e executar um teste de carga.

- Para criar uma identidade gerenciada atribuída pelo usuário, sua conta precisa da atribuição de função de Colaborador de Identidade Gerenciada .

Atribuir uma identidade atribuída pelo sistema a um recurso de teste de carga

Para atribuir uma identidade atribuída ao sistema para seu recurso de teste de carga do Azure, habilite uma propriedade no recurso. Você pode definir essa propriedade usando o portal do Azure ou um modelo do Azure Resource Manager (ARM).

Para configurar uma identidade gerenciada no portal, primeiro crie um recurso de teste de carga do Azure e, em seguida, habilite o recurso.

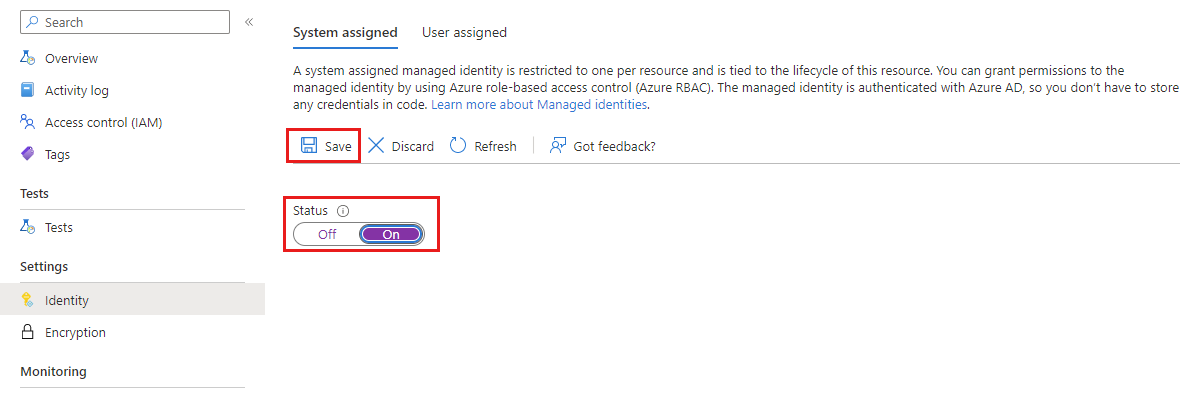

No portal do Azure, vá para seu recurso de teste de carga do Azure.

No painel esquerdo, selecione Identidade.

No separador Sistema atribuído, mude Estado para Ativado e, em seguida, selecione Guardar.

Na janela de confirmação, selecione Sim para confirmar a atribuição da identidade gerenciada.

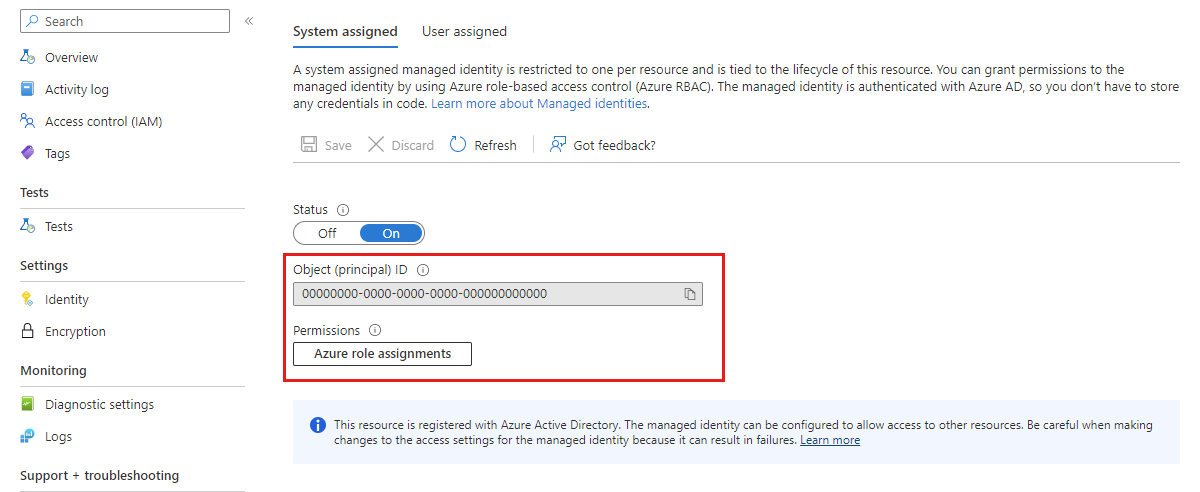

Após a conclusão dessa operação, a página mostra a ID do objeto da identidade gerenciada e permite que você atribua permissões a ela.

Atribuir uma identidade atribuída pelo usuário a um recurso de teste de carga

Antes de adicionar uma identidade gerenciada atribuída pelo usuário a um recurso de teste de carga do Azure, você deve primeiro criar essa identidade na ID do Microsoft Entra. Em seguida, você pode atribuir a identidade usando seu identificador de recurso.

Você pode adicionar várias identidades gerenciadas atribuídas pelo usuário ao seu recurso. Por exemplo, se você precisar acessar vários recursos do Azure, poderá conceder permissões diferentes para cada uma dessas identidades.

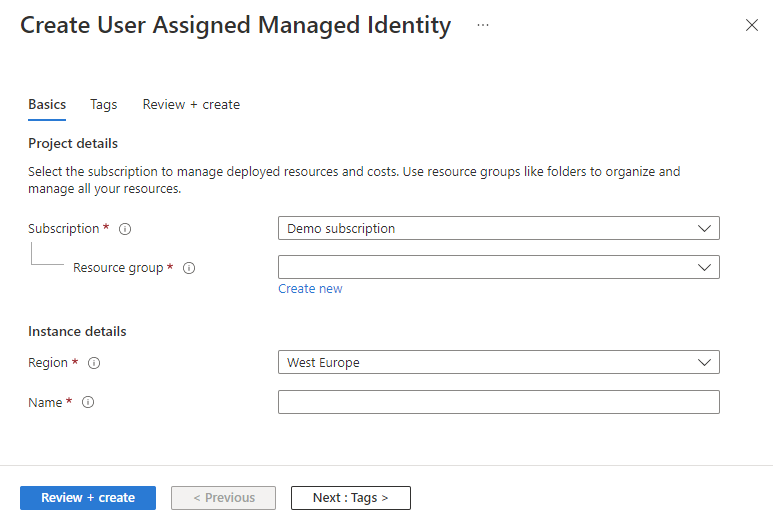

Crie uma identidade gerenciada atribuída pelo usuário seguindo as instruções mencionadas em Criar uma identidade gerenciada atribuída pelo usuário.

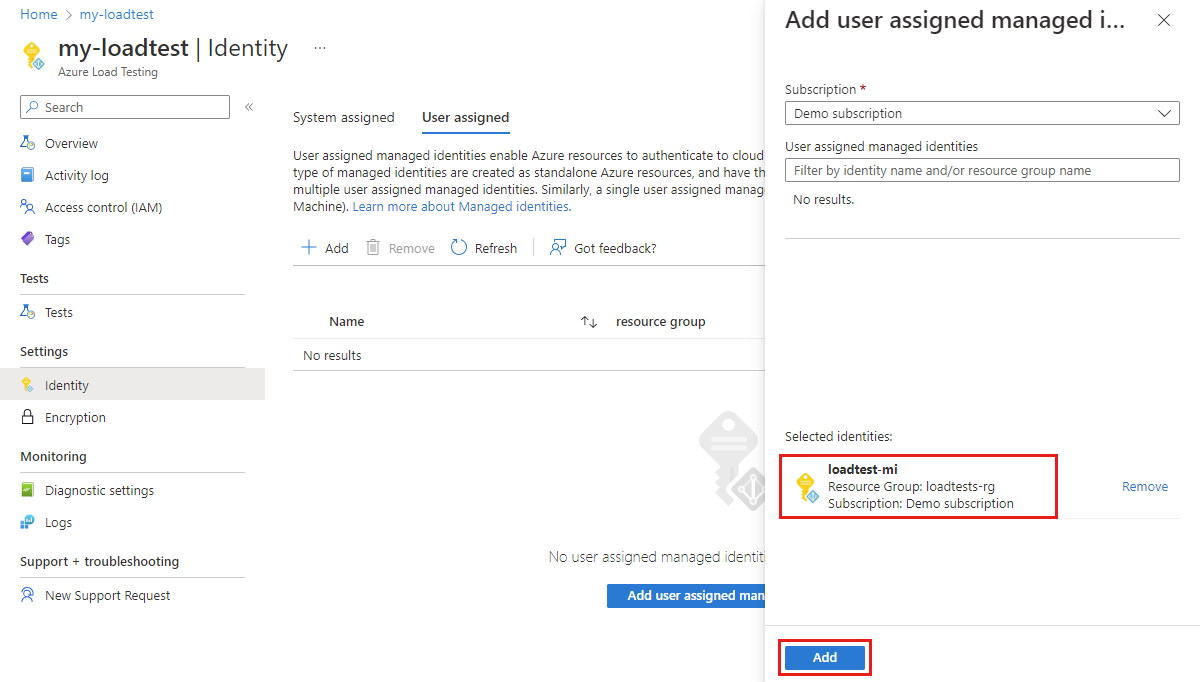

No portal do Azure, vá para seu recurso de teste de carga do Azure.

No painel esquerdo, selecione Identidade.

Selecione a guia Usuário atribuído e selecione Adicionar.

Pesquise e selecione a identidade gerenciada que você criou anteriormente. Em seguida, selecione Adicionar para adicioná-lo ao recurso de teste de carga do Azure.

Configurar recurso de destino

Talvez seja necessário configurar o recurso de destino para permitir o acesso a partir do recurso de teste de carga. Por exemplo, se você ler um segredo ou certificado do Cofre de Chaves do Azure ou se usar chaves gerenciadas pelo cliente para criptografia, também deverá adicionar uma política de acesso que inclua a identidade gerenciada do seu recurso. Caso contrário, suas chamadas para o Cofre da Chave do Azure serão rejeitadas, mesmo se você usar um token válido.

Da mesma forma, se você quiser definir critérios de falha em métricas de servidor, especifique uma Identidade de Referência de Métricas para buscar métricas. Você deve configurar o recurso de destino para que a identidade possa ler as métricas do recurso.