Criptografia de dados para o Banco de Dados do Azure para MySQL - Servidor flexível usando o portal do Azure

APLICA-SE A:  Banco de Dados do Azure para MySQL - Servidor Flexível

Banco de Dados do Azure para MySQL - Servidor Flexível

Este tutorial mostra como configurar e gerenciar a criptografia de dados para o Banco de Dados do Azure para o servidor flexível MySQL.

Neste tutorial, irá aprender a:

Defina a criptografia de dados para o Banco de Dados do Azure para o servidor flexível MySQL.

Configure a criptografia de dados para restauração.

Configure a criptografia de dados para servidores de réplica.

Nota

A configuração de acesso ao cofre de chaves do Azure agora oferece suporte a dois tipos de modelos de permissão - controle de acesso baseado em função do Azure e política de acesso do Vault. O tutorial descreve a configuração da criptografia de dados para o Banco de Dados do Azure para o servidor flexível MySQL usando a política de acesso do Vault. No entanto, você pode optar por usar o RBAC do Azure como modelo de permissão para conceder acesso ao Cofre da Chave do Azure. Para fazer isso, você precisa de qualquer função interna ou personalizada que tenha abaixo de três permissões e atribuí-la por meio de "atribuições de função" usando a guia Controle de acesso (IAM) no keyvault: a) KeyVault/vaults/keys/wrap/action b) KeyVault/vaults/keys/unwrap/action c) KeyVault/vaults/keys/read. Para o HSM gerenciado pelo cofre de chaves do Azure, você também precisará atribuir a atribuição de função "Usuário de criptografia do serviço de criptografia HSM gerenciado" no RBAC.

Pré-requisitos

Uma conta do Azure com uma subscrição ativa.

Se você não tiver uma assinatura do Azure, crie uma conta gratuita do Azure antes de começar.

Nota

Com uma conta gratuita do Azure, agora você pode experimentar o Servidor flexível do Banco de Dados do Azure para MySQL gratuitamente por 12 meses. Para obter mais informações, consulte Experimente o Banco de Dados do Azure para o servidor flexível MySQL gratuitamente.

Definir as permissões adequadas para operações de chave

No Cofre da Chave, selecione Políticas de acesso e, em seguida, selecione Criar.

Na guia Permissões, selecione as seguintes permissões de chave - Obter , Lista , Chave de encapsulamento , Desembrulhar chave.

Na guia Principal, selecione a Identidade Gerenciada atribuída pelo usuário.

Selecione Criar.

Configurar chave gerenciada pelo cliente

Para configurar a chave gerenciada pelo cliente, execute as etapas a seguir.

No portal, navegue até a instância flexível do servidor do Banco de Dados do Azure para MySQL e, em Segurança, selecione Criptografia de dados.

Na página Criptografia de dados, em Nenhuma identidade atribuída , selecione Alterar identidade ,

Na caixa de diálogo Selecionar identidade gerenciada atribuída ao usuário**, selecione a identidade demo-umi e selecione Adicionar**.

À direita do método de seleção de chaves, selecione uma chave e especifique um cofre de chaves e um par de chaves ou selecione Inserir um identificador de chave.

Selecione Guardar.

Usar criptografia de dados para restauração

Para usar a criptografia de dados como parte de uma operação de restauração, execute as etapas a seguir.

No portal do Azure, na página Visão geral do servidor, selecione Restaurar.

Selecione Alterar identidade e selecione a identidade gerenciada atribuída ao usuário e selecione Adicionar Para selecionar a chave , você pode selecionar um cofre de chaves e um par de chaves ou inserir um identificador de chave

Usar criptografia de dados para servidores de réplica

Depois que sua instância de servidor flexível do Banco de Dados do Azure para MySQL é criptografada com a chave gerenciada de um cliente armazenada no Cofre da Chave, qualquer cópia recém-criada do servidor também é criptografada.

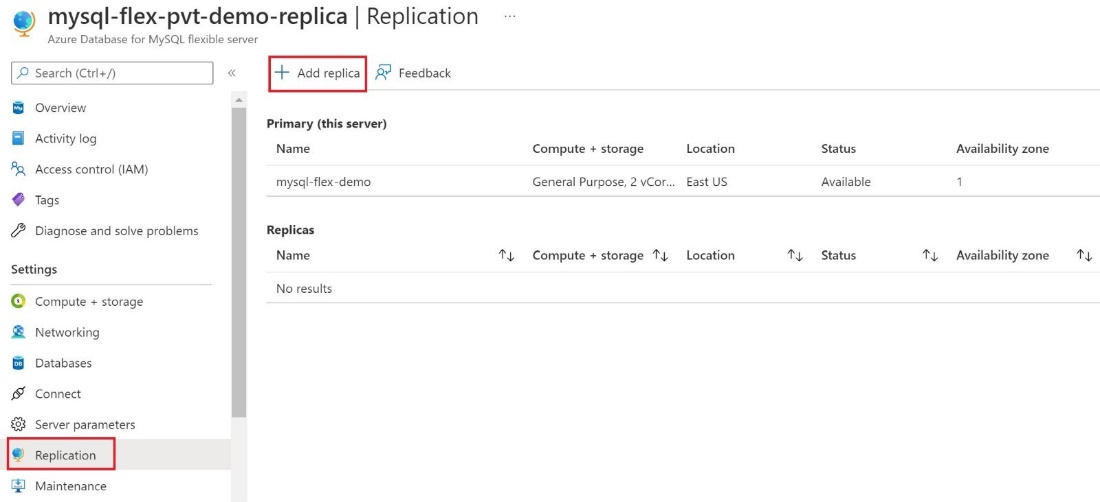

Para a replicação de configuração, em Configurações , selecione Replicação e, em seguida, selecione Adicionar réplica.

Na caixa de diálogo Adicionar Servidor de Réplica ao Banco de Dados do Azure para MySQL, selecione a opção Computação + armazenamento apropriada e selecione OK.

Importante

Ao tentar criptografar o Banco de Dados do Azure para servidor flexível MySQL com uma chave gerenciada pelo cliente que já tenha uma réplica(s), recomendamos configurar a(s) réplica(s) também, adicionando a identidade gerenciada e a chave.