Cenários de rede para o serviço de migração no Banco de Dados do Azure para PostgreSQL

APLICA-SE A:  Banco de Dados do Azure para PostgreSQL - Servidor Flexível

Banco de Dados do Azure para PostgreSQL - Servidor Flexível

Este artigo descreve vários cenários para conectar um banco de dados de origem a uma instância do Banco de Dados do Azure para PostgreSQL usando o serviço de migração no Banco de Dados do Azure para PostgreSQL. Cada cenário tem diferentes requisitos e configurações de rede para estabelecer com êxito uma conexão para migração. Os detalhes específicos variam com base na configuração real da rede e nos requisitos do ambiente de origem e do ambiente de destino.

A tabela a seguir resume os cenários de migração. A tabela indica se cada cenário é suportado com base nas configurações dos ambientes de origem e de destino.

| Fonte do PostgreSQL | Destino | Suportado |

|---|---|---|

| No local com um endereço IP público | Banco de Dados do Azure para PostgreSQL - Servidor flexível com acesso público | Sim |

| Local com um endereço IP privado através de uma rede privada virtual (VPN) ou Azure ExpressRoute | Banco de Dados do Azure integrado à rede virtual (VNet) para PostgreSQL - Servidor flexível | Sim |

| Amazon Relational Database Service (Amazon RDS) para PostgreSQL ou Amazon Aurora PostgreSQL com um endereço IP público | Banco de Dados do Azure para PostgreSQL - Servidor flexível com acesso público | Sim |

| Amazon RDS for PostgreSQL ou Amazon Aurora PostgreSQL com acesso privado por meio de uma VPN ou ExpressRoute | Banco de Dados do Azure integrado à rede virtual para PostgreSQL - Servidor flexível | Sim |

| Google Cloud SQL para PostgreSQL | Banco de Dados do Azure para PostgreSQL - Servidor flexível com acesso público | Sim |

| Google Cloud SQL para PostgreSQL com acesso privado através de uma VPN ou ExpressRoute | Banco de Dados do Azure integrado à rede virtual para PostgreSQL - Servidor flexível | Sim |

| PostgreSQL instalado em uma máquina virtual (VM) do Azure na mesma rede virtual ou em uma rede virtual diferente | Banco de Dados do Azure integrado à rede virtual para PostgreSQL - Servidor flexível na mesma rede virtual ou em uma rede virtual diferente | Sim |

| Banco de Dados do Azure para PostgreSQL - Servidor único com acesso público | Banco de Dados do Azure integrado à rede virtual para PostgreSQL - Servidor flexível | Sim |

| Banco de Dados do Azure para PostgreSQL - Servidor único com um ponto de extremidade privado | Banco de Dados do Azure integrado à rede virtual para PostgreSQL - Servidor flexível | Sim |

| Banco de Dados do Azure para PostgreSQL - Servidor único com um ponto de extremidade privado | Banco de Dados do Azure para PostgreSQL - Servidor flexível com um ponto de extremidade privado | Sim |

| Fontes PostgreSQL com acesso privado | Banco de Dados do Azure para PostgreSQL - Servidor flexível com um ponto de extremidade privado | Sim |

| Fontes PostgreSQL com acesso privado | Banco de Dados do Azure para PostgreSQL - Servidor flexível com acesso público | Não |

No local (IP público) para servidor flexível (acesso público)

Etapas de rede:

- Verifique se o servidor de banco de dados de origem tem um endereço IP público.

- Configure o firewall para permitir conexões de saída na porta PostgreSQL (a porta padrão é 5432).

- Verifique se o servidor de banco de dados de origem está acessível pela Internet.

- Teste a instalação verificando a conectividade da instância de destino do Banco de Dados do Azure para PostgreSQL com o banco de dados de origem. Confirme se o serviço de migração pode acessar os dados de origem.

Local (IP privado) para servidor flexível integrado à rede virtual (Rota Expressa ou VPN)

Etapas de rede:

- Configure uma VPN site a site ou uma instância da Rota Expressa para uma conexão segura e confiável entre a rede local e o Azure.

- Configure a rede virtual do Azure para permitir o acesso a partir do intervalo de endereços IP local.

- Configure regras de grupo de segurança de rede para permitir o tráfego na porta PostgreSQL (a porta padrão é 5432) da rede local.

- Teste a instalação verificando a conectividade da instância de destino do Banco de Dados do Azure para PostgreSQL com o banco de dados de origem. Confirme se o serviço de migração pode acessar os dados de origem.

Serviço PostgreSQL gerenciado (IP público) para servidor flexível (acesso público/privado)

A instância do PostgreSQL de origem em um provedor de nuvem (por exemplo, AWS ou GCP) deve ter um endereço IP público ou uma conexão direta com o Azure.

Etapas de rede:

Acesso do público

- Se sua instância do PostgreSQL na Amazon Web Services (AWS), no Google Cloud Platform (GCP) ou em outro serviço gerenciado do PostgreSQL não estiver acessível publicamente, modifique a instância para permitir conexões do Azure. No console do provedor de nuvem (por exemplo, no Console de Gerenciamento da AWS ou no console do Google Cloud), altere a configuração para permitir a acessibilidade pública.

- Nas configurações de segurança do provedor de nuvem (por exemplo, em grupos de segurança na AWS ou em regras de firewall no GCP), adicione uma regra de entrada para permitir o tráfego do Banco de Dados do Azure para o endereço IP público ou domínio do PostgreSQL.

Acesso privado

- Estabeleça uma conexão segura usando ExpressRoute, VPN IPsec ou um serviço de conexão privada equivalente do provedor de nuvem (Azure ExpressRoute, AWS Direct Connect, GCP Interconnect) para o Azure.

- Nas configurações de segurança do provedor de nuvem de origem (por exemplo, grupos de segurança da AWS ou regras de firewall do GCP), adicione uma regra de entrada para permitir o tráfego do Banco de Dados do Azure para o endereço IP público ou domínio do PostgreSQL ou do intervalo de endereços IP da rede virtual do Azure na porta PostgreSQL (a porta padrão é 5432).

- Crie uma rede virtual no Azure na mesma região que sua instância do Banco de Dados do Azure para PostgreSQL. Configure o grupo de segurança de rede para permitir conexões de saída com o endereço IP da instância PostgreSQL do provedor de nuvem de origem na porta padrão 5432.

- Configure regras de grupo de segurança de rede no Azure para permitir conexões de entrada do provedor de nuvem (por exemplo, da AWS ou GCP) para o Banco de Dados do Azure para o intervalo de endereços IP do PostgreSQL.

- Teste a conectividade entre sua instância do PostgreSQL no serviço PostgreSQL gerenciado (por exemplo, na AWS, GCP ou Heroku) e o Banco de Dados do Azure para PostgreSQL para garantir que nenhum problema de rede ocorra.

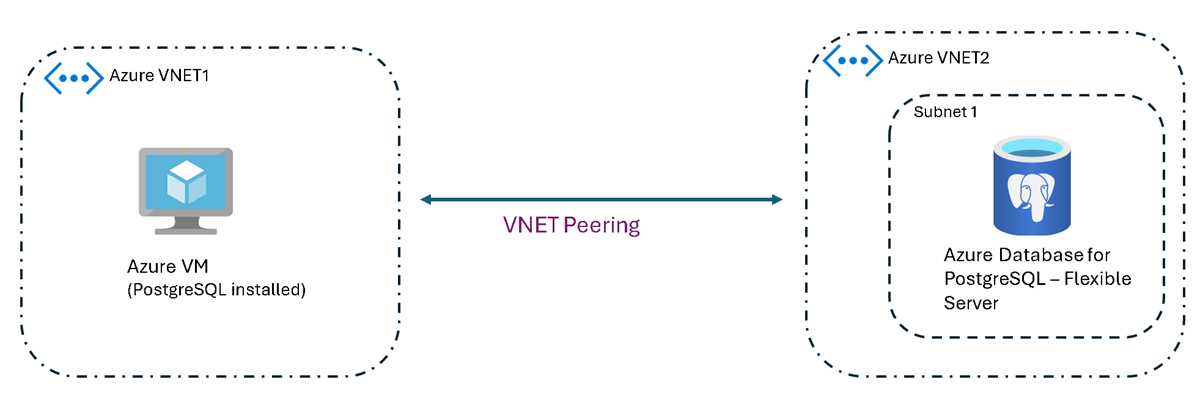

VM do Azure (acesso privado) ao Banco de Dados do Azure para PostgreSQL (redes virtuais diferentes)

Este cenário descreve a conectividade entre uma instância das Máquinas Virtuais do Azure e uma instância do Banco de Dados do Azure para PostgreSQL que estão em redes virtuais diferentes. O emparelhamento de rede virtual e regras apropriadas de grupo de segurança de rede são necessários para facilitar o tráfego entre as redes virtuais.

Etapas de rede:

- Configure o emparelhamento de rede virtual entre as duas redes virtuais para permitir a conectividade direta de rede.

- Configure regras de grupo de segurança de rede para permitir o tráfego entre as redes virtuais na porta PostgreSQL.

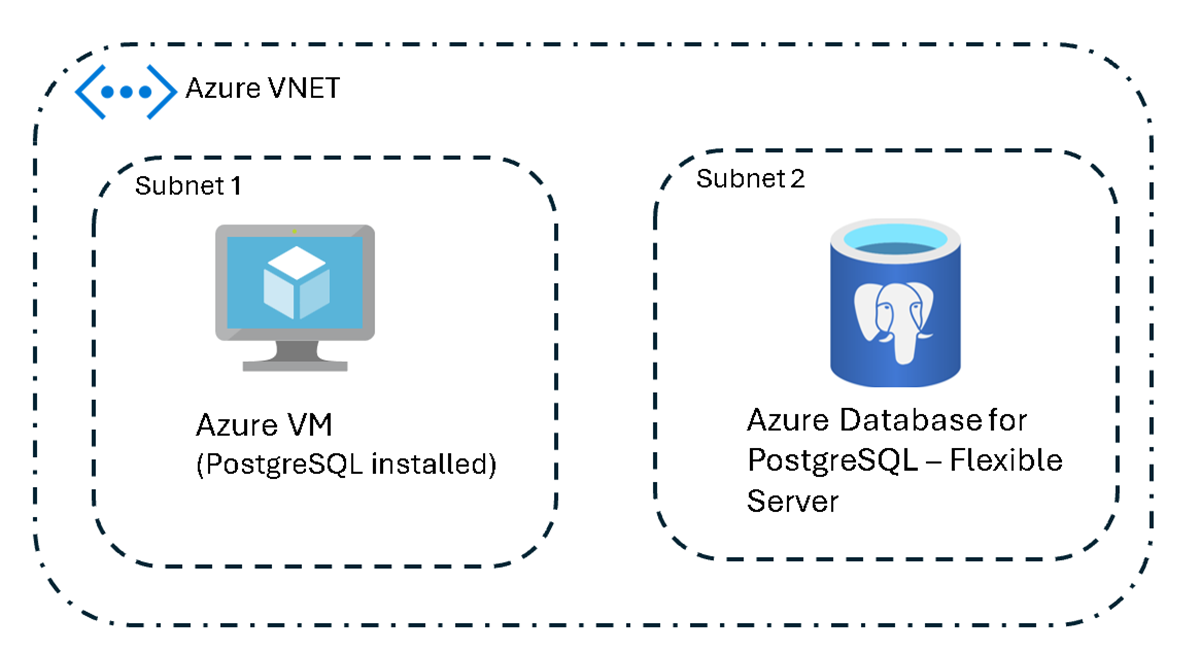

VM do Azure para Banco de Dados do Azure para PostgreSQL (mesma rede virtual)

A configuração é simples quando uma VM do Azure e uma instância do Banco de Dados do Azure para PostgreSQL estão na mesma rede virtual. Defina regras de grupo de segurança de rede para permitir o tráfego interno na porta PostgreSQL. Nenhuma outra regra de firewall é necessária porque o tráfego permanece na rede virtual.

Etapas de rede:

- Verifique se a VM e o servidor PostgreSQL estão na mesma rede virtual.

- Configure regras de grupo de segurança de rede para permitir o tráfego dentro da rede virtual na porta PostgreSQL.

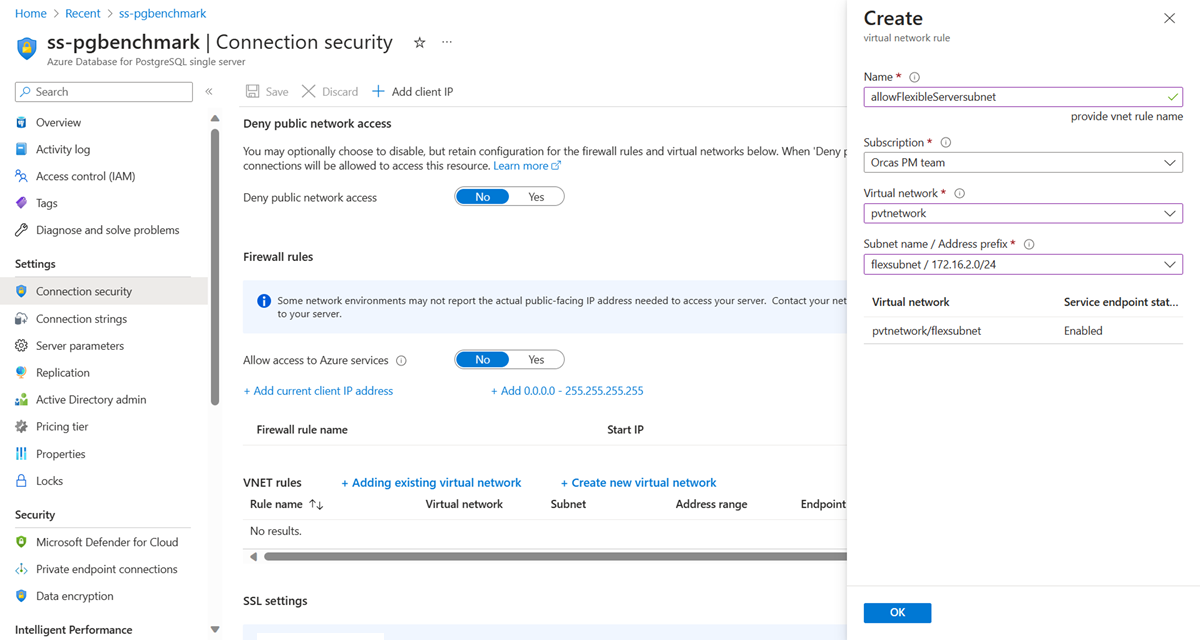

Servidor único (acesso público) para servidor flexível integrado à rede virtual

Para facilitar a conectividade entre uma instância do Banco de Dados do Azure para PostgreSQL - Servidor Único que tem acesso público e um servidor flexível integrado à rede virtual, configure o servidor único para permitir conexões da sub-rede onde o servidor flexível é implantado.

Aqui está um breve resumo das etapas para configurar essa conectividade:

Adicione uma regra de rede virtual a um único servidor:

No portal do Azure, vá para sua instância do Banco de Dados do Azure para PostgreSQL - Servidor Único.

Vá para as configurações de Segurança de Conexão.

Na seção Regras de rede virtual, selecione Adicionar rede virtual existente.

Especifique qual rede virtual pode se conectar ao seu servidor único.

Defina as configurações da regra:

No painel de configuração, insira um nome para a nova regra de rede virtual.

Selecione a assinatura onde seu servidor flexível está localizado.

Selecione a rede virtual e a sub-rede específica associada ao seu servidor flexível.

Selecione OK para confirmar as configurações.

Depois de concluir essas etapas, o servidor único é configurado para aceitar conexões da sub-rede do servidor flexível para comunicação segura entre os dois servidores.

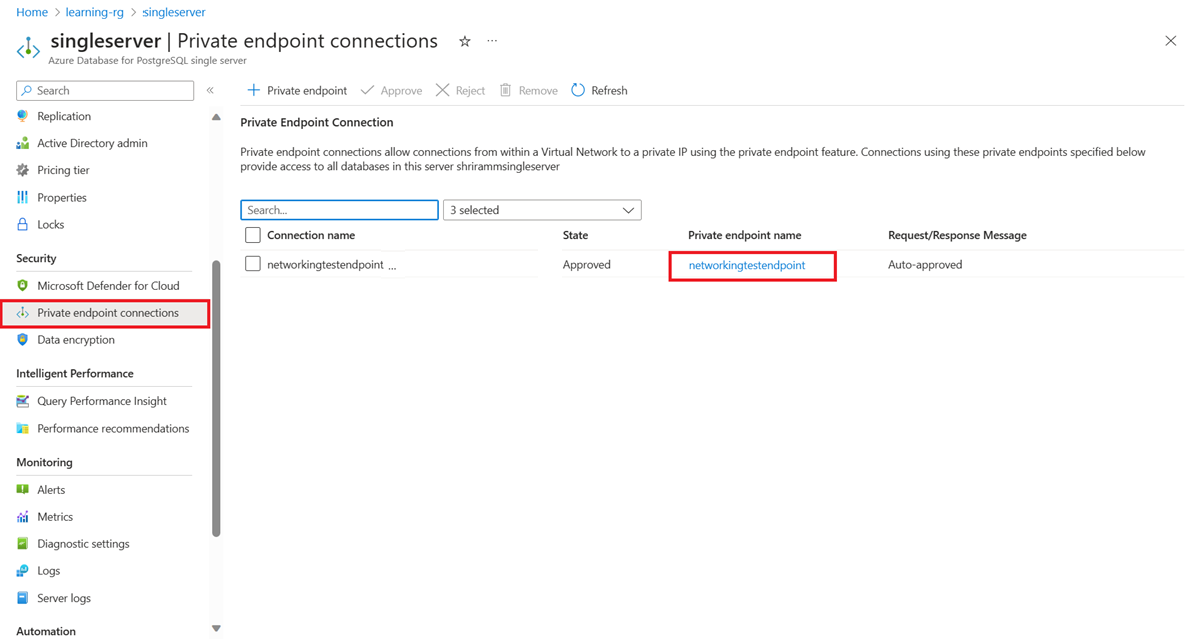

Servidor único (ponto de extremidade privado) para servidor flexível integrado à rede virtual

Para facilitar a conectividade de uma instância do Banco de Dados do Azure para PostgreSQL - Servidor único que tem um ponto de extremidade privado para um servidor flexível integrado à rede virtual:

Obtenha detalhes do endpoint privado:

No portal do Azure, vá para a instância do Banco de Dados do Azure para PostgreSQL - Servidor Único. Selecione o ponto de extremidade privado para exibir seus detalhes de rede virtual e sub-rede.

Vá para o painel Rede do servidor flexível. Observe as informações de rede virtual e sub-rede do servidor.

Avalie os requisitos de emparelhamento de VNet:

Se ambos os servidores estiverem em VNets diferentes, você deverá habilitar o emparelhamento de rede virtual para conectar as redes virtuais. O emparelhamento é opcional se os servidores estiverem na mesma rede virtual, mas em sub-redes diferentes. Certifique-se de que nenhum grupo de segurança de rede bloqueie o tráfego do servidor flexível para o servidor único.

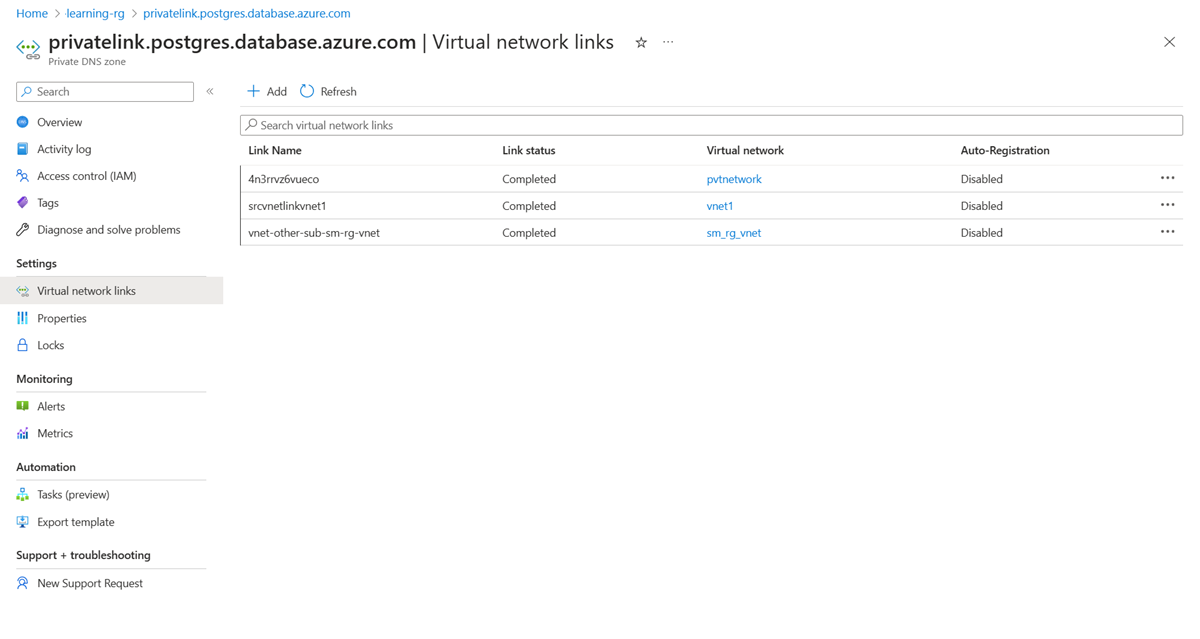

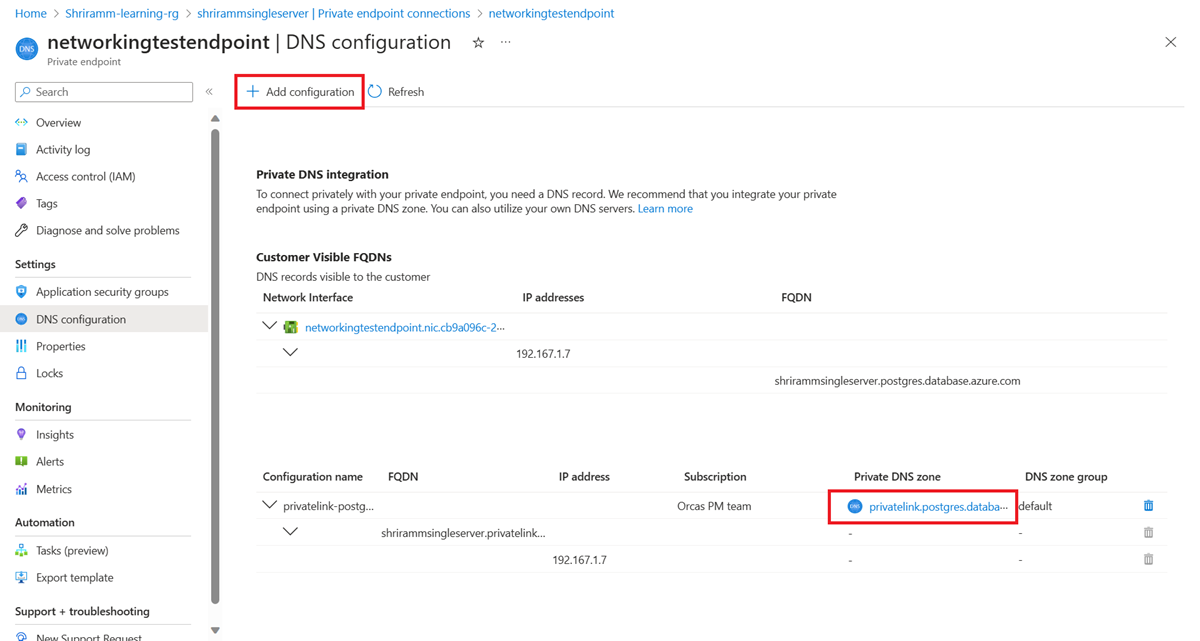

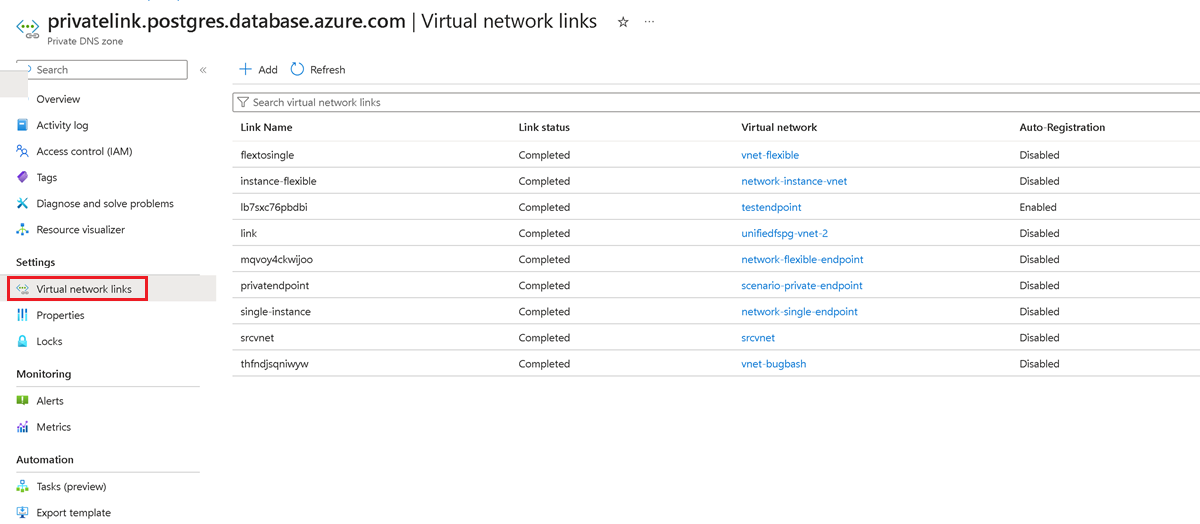

Configure a zona DNS privada:

Vá para o painel Rede do servidor flexível e verifique se uma zona DNS privada está configurada. Se uma zona DNS privada estiver em uso, vá para a zona DNS privada no portal. No painel esquerdo, selecione Links de rede virtual e verifique se a rede virtual do servidor único e do servidor flexível aparece nesta lista.

Se uma zona DNS privada não estiver em uso, selecione o botão Adicionar e crie um link para essa zona DNS privada para as redes virtuais do servidor único e do servidor flexível.

Vá para o ponto de extremidade privado para seu único servidor e selecione o painel de configuração DNS. Verifique se uma zona DNS privada está anexada a este ponto de extremidade. Caso contrário, anexe uma zona DNS privada selecionando o botão Adicionar configuração .

Selecione a zona DNS privada no ponto de extremidade privado do seu único servidor. Verifique se as redes virtuais do servidor único e do servidor flexível aparecem nos links de rede virtual. Se não estiverem, conclua as etapas descritas anteriormente para adicionar os links às redes virtuais do servidor único e do servidor flexível a essa zona DNS privada.

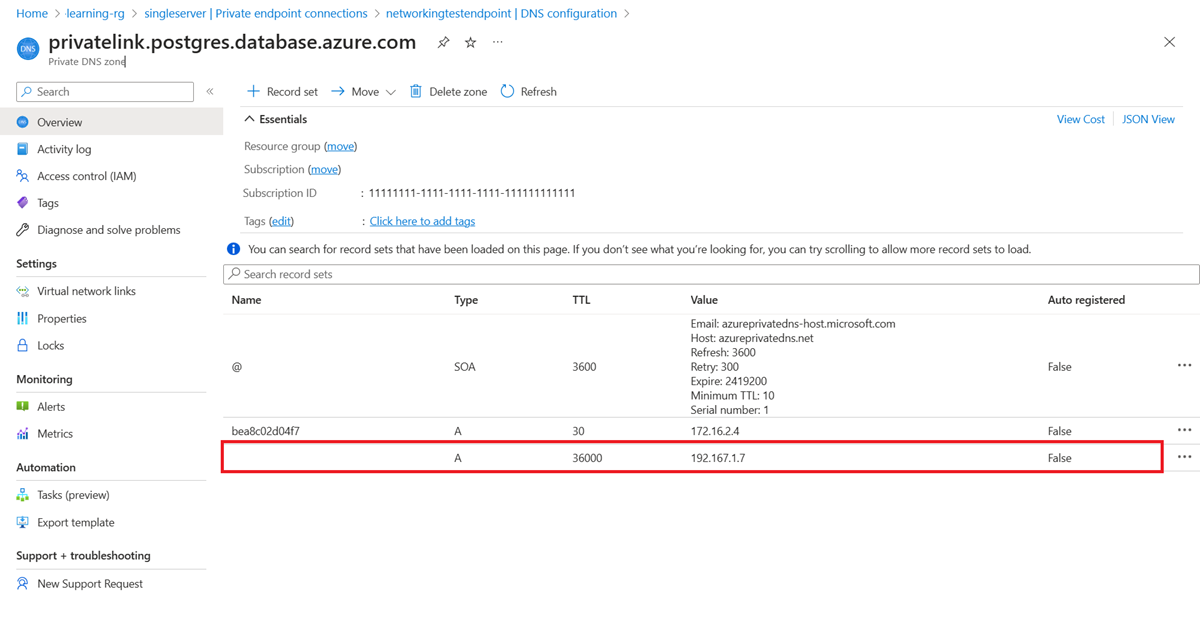

Para uma verificação final, vá para a zona DNS privada do ponto de extremidade privado em seu único servidor e verifique se um registro A está definido para seu único servidor que aponta um endereço IP privado.

A conclusão dessas etapas permite que a instância do Banco de Dados do Azure para PostgreSQL - Servidor Flexível se conecte à instância do Banco de Dados do Azure para PostgreSQL - Servidor Único.

Servidor único (ponto de extremidade privado) para servidor flexível (ponto de extremidade privado)

Esta seção descreve as etapas de rede essenciais para migrar de um único servidor que tem um ponto de extremidade privado para um servidor flexível que tem um ponto de extremidade privado no Banco de Dados do Azure para PostgreSQL. Ele inclui a integração de uma rede virtual de servidor de tempo de execução com um ponto de extremidade privado. Para obter mais informações, consulte Servidor de tempo de execução de migração.

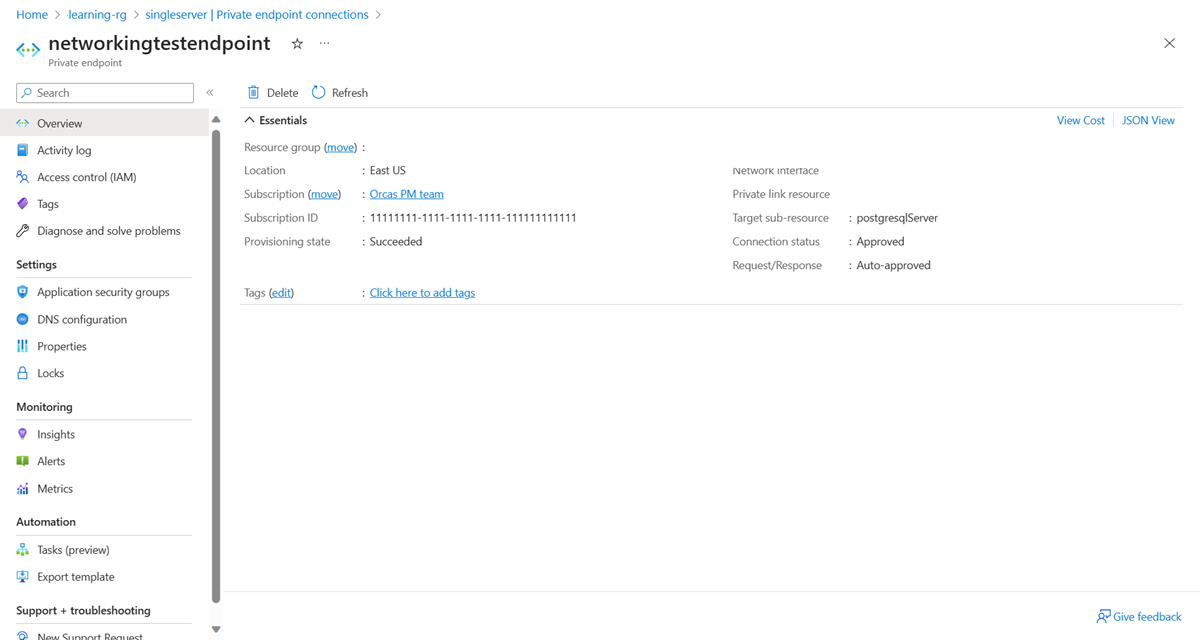

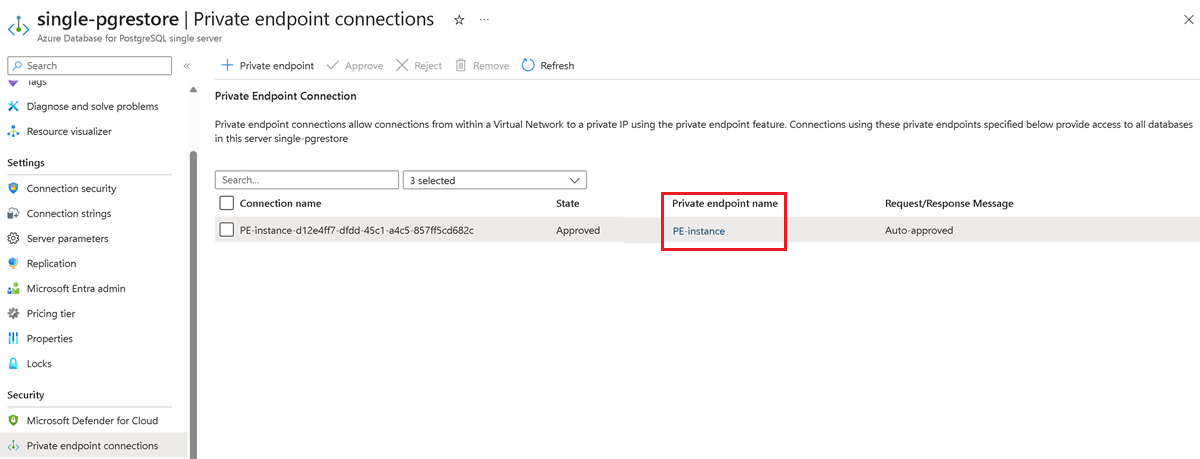

Reúna detalhes do ponto de extremidade privado para o servidor único:

- No portal do Azure, vá para a instância do Banco de Dados do Azure para PostgreSQL - Servidor Único.

- Registre os detalhes da rede virtual e da sub-rede listados na conexão de ponto de extremidade privado do servidor único.

Reúna detalhes do ponto de extremidade privado para o servidor flexível:

- No portal do Azure, vá para a instância do Banco de Dados do Azure para PostgreSQL - Servidor Flexível.

- Registre os detalhes da rede virtual e da sub-rede listados na conexão de ponto de extremidade privada do servidor flexível.

Reúna detalhes de VNet para o servidor de tempo de execução de migração:

- No portal do Azure, vá para o servidor de tempo de execução da migração. Ou seja, vá para a instância do Banco de Dados do Azure integrado à rede virtual para PostgreSQL - Servidor Flexível.

- Registre os detalhes da rede virtual e da sub-rede listados na rede virtual.

Avalie os requisitos de emparelhamento de VNet:

- Habilite o emparelhamento de rede virtual se os servidores estiverem em VNets diferentes. Nenhum emparelhamento é necessário se os servidores estiverem na mesma rede virtual, mas em sub-redes diferentes.

- Certifique-se de que nenhum grupo de segurança de rede bloqueie o tráfego entre o servidor de origem, o servidor de tempo de execução da migração e o servidor de destino.

Configuração da zona DNS privada:

Vá para o painel Rede do servidor flexível e verifique se uma zona DNS privada está configurada.

Se uma zona DNS privada estiver em uso, vá para a zona DNS privada no portal. No painel esquerdo, selecione Links de rede virtual e verifique se a rede virtual do servidor único e do servidor flexível aparece nesta lista.

Anexe uma zona DNS privada ao ponto de extremidade privado do servidor único se ainda não estiver configurada:

- Adicione links de rede virtual para o servidor único e o servidor de tempo de execução da migração à zona DNS privada.

- Repita o processo de vinculação de zona DNS e de vinculação de rede virtual para o ponto de extremidade privado do servidor flexível.

Como alternativa, quando um servidor DNS personalizado ou namespaces DNS personalizados estão em uso, você pode usar o campo FQDN/IP personalizado em vez de vincular uma zona DNS privada. Essa configuração permite que você resolva FQDNs ou IPs diretamente sem exigir integração de zona DNS privada.

Fonte PostgreSQL (IP privado) para servidor flexível (ponto de extremidade privado)

Esta seção descreve as etapas de rede para migrar um banco de dados PostgreSQL de um serviço PostgreSQL baseado em nuvem, uma configuração local ou uma VM, todos com endereços IP privados, para uma instância do Banco de Dados do Azure para PostgreSQL - Servidor Flexível protegido com um ponto de extremidade privado. A migração garante a transferência segura de dados dentro de um espaço de rede privada usando uma VPN do Azure ou ExpressRoute para conexões locais e emparelhamento de rede virtual ou uma VPN para migrações de nuvem para nuvem. Para obter mais informações, consulte Servidor de tempo de execução de migração.

Estabeleça conectividade de rede:

- Para fontes locais, configure uma VPN site a site ou configure a Rota Expressa para conectar sua rede local à rede virtual do Azure.

- Para uma VM do Azure, uma instância da Amazon ou um Google Compute Engine, verifique se o emparelhamento de rede virtual, um gateway VPN ou uma instância da Rota Expressa está em vigor para conectividade segura com a rede virtual do Azure.

Reúna detalhes de VNet para o servidor de tempo de execução de migração:

- No portal do Azure, vá para o servidor de tempo de execução da migração. Ou seja, vá para a instância do Banco de Dados do Azure integrado à rede virtual para PostgreSQL - Servidor Flexível.

- Registre os detalhes da rede virtual e da sub-rede listados na rede virtual.

Avalie os requisitos de emparelhamento de VNet:

- Habilite o emparelhamento de rede virtual se os servidores estiverem em VNets diferentes. Nenhum emparelhamento é necessário se os servidores estiverem na mesma rede virtual, mas em sub-redes diferentes.

- Certifique-se de que nenhum grupo de segurança de rede bloqueie o tráfego entre o servidor de origem, o servidor de tempo de execução da migração e o servidor de destino.

Configuração da zona DNS privada:

- No painel Rede do servidor de tempo de execução da migração, confirme se uma zona DNS privada está em uso.

- Certifique-se de que as redes virtuais do servidor flexível de origem e de destino estejam vinculadas à zona DNS privada do servidor de tempo de execução da migração.

- Anexe uma zona DNS privada ao ponto de extremidade privado do servidor flexível se ainda não estiver configurada.

- Adicione links de rede virtual para o servidor flexível e para o servidor de tempo de execução de migração para a zona DNS privada.

Como alternativa, quando um servidor DNS personalizado ou namespaces DNS personalizados estão em uso, você pode usar o campo FQDN/IP personalizado em vez de vincular uma zona DNS privada. Essa configuração permite que você resolva FQDNs ou IPs diretamente sem exigir integração de zona DNS privada.

Conteúdos relacionados

- Para estabelecer uma conexão de Rota Expressa, consulte O que é a Rota Expressa do Azure?.

- Para saber como configurar uma VPN IPsec, consulte Sobre VPNs ponto a site.

- Saiba mais sobre o peering de rede virtual.

- Saiba mais sobre o serviço de migração.

- Explore problemas e limitações conhecidos.

- Revise as validações de pré-migração.