Ativar ocultação de SUPI

O identificador permanente de subscrição (SUPI) é um identificador único e permanente de um dispositivo. Para evitar a transmissão deste identificador em texto simples, este pode ser ocultado através de encriptação. O valor criptografado é conhecido como identificador oculto de assinatura (SUCI). A encriptação (ocultação SUPI) é realizada pela UE no momento do registo, gerando sempre um novo SUCI para evitar que o utilizador seja rastreado. A desencriptação (desocultação SUCI) é realizada pela função de rede UDM (Unified Data Management) no núcleo do pacote.

A ocultação SUPI requer uma chave pública de rede doméstica (HNPK) e uma chave privada correspondente. A chave pública é armazenada no SIM. A chave privada é armazenada no Cofre de Chaves do Azure e referenciada por uma URL configurada no núcleo do pacote. Neste guia de instruções, você aprenderá como configurar o núcleo do pacote com uma chave privada para desocultação SUCI.

A ocultação SUPI e a desocultação SUCI são definidas em 3GPP TS 33.501: Arquitetura de segurança e procedimentos para o Sistema 5G.

Importante

Pode ser necessária a ocultação SUPI para que alguns equipamentos do utilizador funcionem. Consulte a documentação do fornecedor do equipamento para obter detalhes.

Pré-requisitos

Certifique-se de que pode iniciar sessão no portal do Azure utilizando uma conta com acesso à subscrição ativa que identificou em Concluir as tarefas de pré-requisito para implementar uma rede móvel privada. Essa conta deve ter a função de Colaborador interna no escopo da assinatura.

Identifique o nome do recurso Rede Móvel correspondente à sua rede móvel privada.

Identifique qual esquema de proteção SUPI você deseja usar (perfil A ou perfil B).

Entre em contato com o fornecedor do SIM para discutir a programação de seus SIMs com as chaves públicas. Terá de chegar a acordo sobre qual o esquema de proteção SUPI a utilizar (perfil A ou perfil B) e que identificador(es) de chave utilizar.

Gerar chaves privadas da rede doméstica

Você pode usar a ferramenta OpenSSL no Bash para gerar um par de chaves públicas e privadas para o perfil A ou B.

Perfil A

Ao usar o esquema de proteção SUPI Perfil A, a chave deve ser uma chave privada X25519.

Entre na CLI do Azure usando o Azure Cloud Shell e selecione Bash no menu suspenso.

Gere um par de chaves e salve a chave privada em um arquivo chamado

hnpk_profile_a.pem:openssl genpkey -algorithm x25519 -outform pem -out hnpk_profile_a.pemObtenha a chave pública correspondente e salve-a em um arquivo chamado

hnpk_profile_a.pub:openssl pkey -in hnpk_profile_a.pem -pubout -out hnpk_profile_a.pub

Perfil B

Ao usar o esquema de proteção SUPI Perfil B, a chave deve ser uma Chave Privada de Curva Elíptica usando a curva prime256v1.

Entre na CLI do Azure usando o Azure Cloud Shell e selecione Bash no menu suspenso.

Gere um par de chaves e salve a chave privada em um arquivo chamado

hnpk_profile_b.pem:openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:prime256v1 -outform pem -out hnpk_profile_b.pemObtenha a chave pública correspondente e salve-a em um arquivo chamado

hnpk_profile_b.pub:openssl pkey -in hnpk_profile_b.pem -pubout -out hnpk_profile_b.pub

Adicionar chaves privadas da rede doméstica ao Azure Key Vault

As chaves privadas da rede doméstica são armazenadas no Cofre de Chaves do Azure.

Importante

Você deve usar a linha de comando do Azure para carregar as chaves porque o portal não oferece suporte a entradas de várias linhas.

Crie um Cofre de Chaves do Azure ou escolha um existente para hospedar suas chaves privadas. Certifique-se de que o Cofre de Chaves use o controle de acesso baseado em função (RBAC) para autorização. O usuário precisará da função Key Vault Secrets Officer.

Carregue a chave privada para o Cofre da Chave como um segredo, especificando um nome para identificá-la:

az keyvault secret set --vault-name "<Key Vault name>" --name "<secret name, e.g. hnpk-a-123>" --file <Key file name>Anote o URL do identificador secreto. Isso está na saída do comando, ou você pode navegar até o Cofre da Chave no portal e selecionar o segredo. Você precisará configurar o núcleo do pacote com essa URL.

Repita o procedimento para quaisquer chaves privadas adicionais.

Criar uma identidade gerida atribuída pelo utilizador

Crie uma identidade gerenciada atribuída pelo usuário. Anote seu ID de recurso UAMI.

Atribuir segredos do Cofre da Chave O acesso do usuário ao Cofre da Chave para a identidade gerenciada.

Vá para o recurso Rede Móvel no portal e selecione Identidade no menu Configurações à esquerda. Selecione Adicionar para adicionar a identidade gerenciada atribuída pelo usuário à rede móvel.

Configurar chaves privadas da rede doméstica no núcleo do pacote

Inicie sessão no portal do Azure.

Procure e selecione o recurso Rede Móvel que representa a rede móvel privada para a qual você deseja provisionar SIMs.

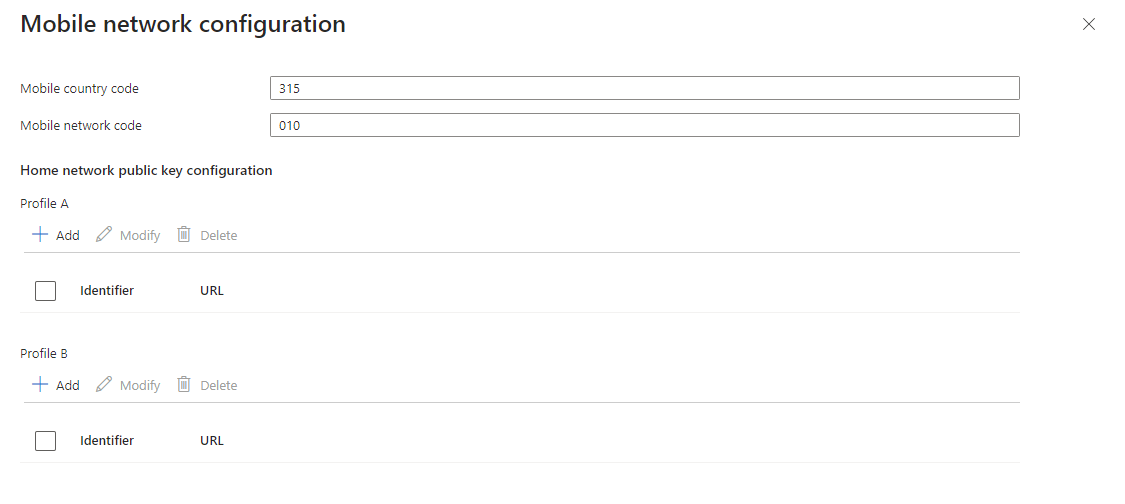

Selecione Modificar rede móvel.

Em Configuração de chave pública da rede doméstica, selecione Adicionar para Perfil A ou Perfil B.

Adicione os principais detalhes.

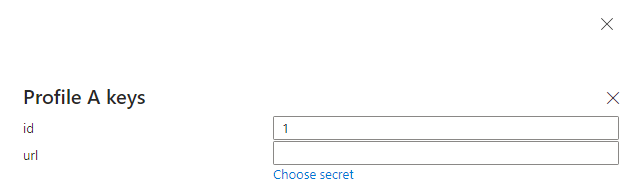

- Escolha um ID entre 1 e 255 e insira-o no campo id . O ID deve corresponder ao identificador de chave provisionado nos SIMs, conforme acordado com o fornecedor do seu SIM.

- Insira o URL do segredo da chave privada no campo url ou selecione Escolher segredo para selecioná-lo em um menu suspenso.

Selecione Adicionar.

Repita o procedimento para quaisquer chaves privadas adicionais.

Retorne ao recurso Rede Móvel. Ele agora deve mostrar chaves públicas da rede doméstica: bem-sucedido.

Navegue até o recurso Plano de Controle Principal de Pacote . Agora deve mostrar o provisionamento de chaves privadas da rede doméstica: bem-sucedido.

Desativando a ocultação do SUPI

Se você precisar desativar a ocultação SUPI, remova a configuração do recurso Rede Móvel.

Teclas rotativas

A chave pública é armazenada permanentemente no SIM, portanto, para alterá-la, você precisará emitir novos SIMs. Portanto, recomendamos a criação de um novo par de chaves com um novo ID e a emissão de novos SIMs. Quando todos os SIMs antigos estiverem fora de serviço, você poderá remover a configuração do núcleo do pacote para as chaves antigas.

Próximos passos

Você pode usar o rastreamento distribuído para confirmar que a ocultação SUPI está sendo executada na rede.