Integração de DNS do Ponto Final Privado do Azure

O Ponto Final Privado do Azure é uma interface de rede que o liga a um serviço de forma privada e segura com a tecnologia Azure Private Link. O Ponto Final Privado utiliza um endereço IP privado a partir da rede virtual, o que leva de forma eficaz o serviço até à sua rede virtual. O serviço pode ser um serviço do Azure, como o Armazenamento do Azure, o Azure Cosmos DB, SQL, etc., ou o seu próprio Serviço de Link Privado. Este artigo descreve cenários de configuração de DNS para o Ponto de Extremidade Privado do Azure.

Para obter configurações de zona DNS privada para serviços do Azure que oferecem suporte a um ponto de extremidade privado, consulte Valores de zona DNS privada do Ponto de Extremidade Privado do Azure.

Cenários de configuração de DNS

O FQDN dos serviços é resolvido automaticamente para um endereço IP público. Para resolver para o endereço IP privado do ponto de extremidade privado, altere sua configuração de DNS.

O DNS é um componente crítico para fazer com que o aplicativo funcione corretamente, resolvendo com êxito o endereço IP do ponto de extremidade privado.

Com base nas suas preferências, os seguintes cenários estão disponíveis com resolução DNS integrada:

Cargas de trabalho de rede virtual sem o Azure Private Resolver

Cargas de trabalho de rede virtual emparelhadas sem o Resolvedor Privado do Azure

Azure Private Resolver para rede virtual e cargas de trabalho locais

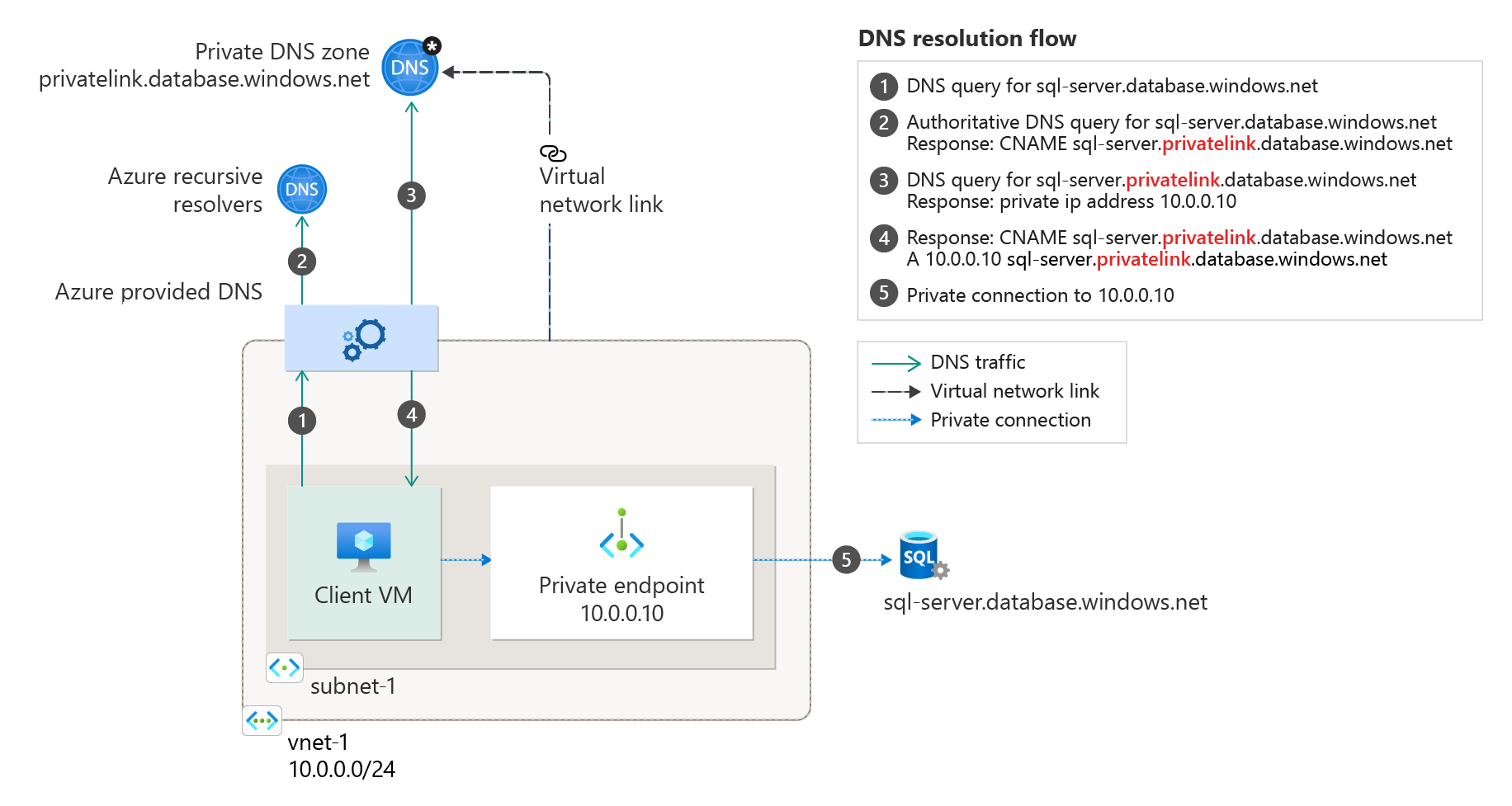

Cargas de trabalho de rede virtual sem o Azure Private Resolver

Essa configuração é apropriada para cargas de trabalho de rede virtual sem um servidor DNS personalizado. Nesse cenário, o cliente consulta o endereço IP do ponto de extremidade privado para o serviço DNS fornecido pelo Azure 168.63.129.16. O DNS do Azure é responsável pela resolução DNS das zonas DNS privadas.

Nota

Este cenário usa a zona DNS privada recomendada pelo Banco de Dados SQL do Azure. Para outros serviços, você pode ajustar o modelo usando a seguinte referência: Configuração de zona DNS dos serviços do Azure.

Para configurar corretamente, você precisa dos seguintes recursos:

Rede virtual do cliente

Zona DNS privada privatelink.database.windows.net com registo tipo A

Informações de ponto final privado (nome de registro FQDN e endereço IP privado)

A captura de tela a seguir ilustra a sequência de resolução DNS de cargas de trabalho de rede virtual usando a zona DNS privada:

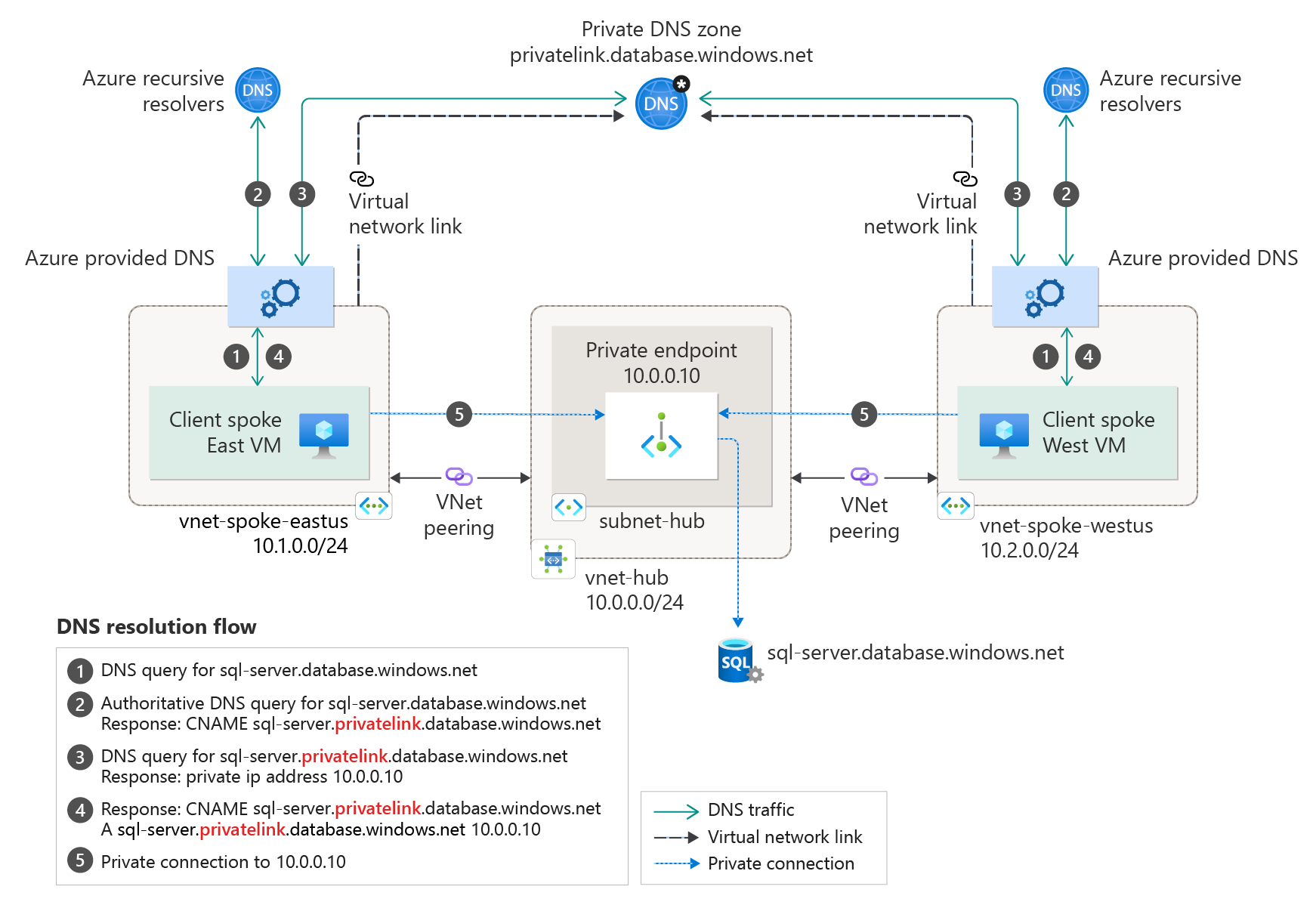

Cargas de trabalho de rede virtual emparelhadas sem o Resolvedor Privado do Azure

Você pode estender esse modelo para redes virtuais emparelhadas associadas ao mesmo ponto de extremidade privado. Adicione novos links de rede virtual à zona DNS privada para todas as redes virtuais emparelhadas.

Importante

Uma única zona DNS privada é necessária para esta configuração. Criar várias zonas com o mesmo nome para diferentes redes virtuais precisaria de operações manuais para mesclar os registros DNS.

Se você estiver usando um ponto de extremidade privado em um modelo hub-and-spoke de uma assinatura diferente ou até mesmo dentro da mesma assinatura, vincule as mesmas zonas DNS privadas a todos os raios e redes virtuais de hub que contenham clientes que precisam de resolução DNS das zonas.

Nesse cenário, há uma topologia de rede hub and spoke . As redes de fala compartilham um ponto de extremidade privado. As redes virtuais spoke estão ligadas à mesma zona DNS privada.

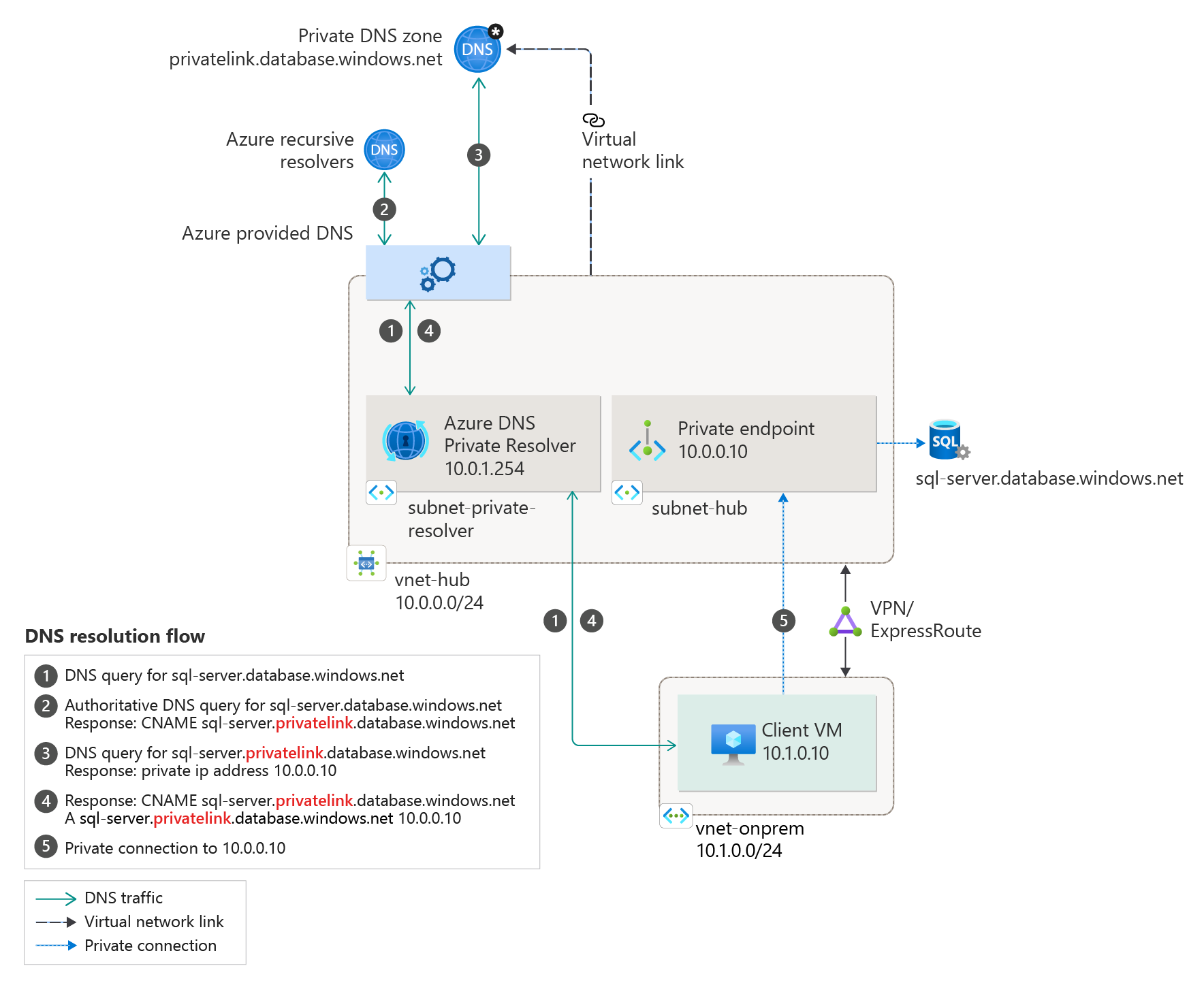

Azure Private Resolver para cargas de trabalho locais

Para cargas de trabalho locais para resolver o FQDN de um ponto de extremidade privado, use o Resolvedor Privado do Azure para resolver a zona DNS pública do serviço do Azure no Azure. O Azure Private Resolver é um serviço gerenciado do Azure que pode resolver consultas DNS sem a necessidade de uma máquina virtual atuando como um encaminhador DNS.

O cenário a seguir é para uma rede local configurada para usar um Resolvedor Privado do Azure. O resolvedor privado encaminha a solicitação do ponto de extremidade privado para o DNS do Azure.

Nota

Este cenário usa a zona DNS privada recomendada pelo Banco de Dados SQL do Azure. Para outros serviços, você pode ajustar o modelo usando a seguinte referência: Valores de zona DNS dos serviços do Azure.

Os seguintes recursos são necessários para uma configuração adequada:

Rede no local

Zonas DNS privadas privatelink.database.windows.net com registo tipo A

Informações de ponto final privado (nome de registro FQDN e endereço IP privado)

O diagrama a seguir ilustra a sequência de resolução DNS de uma rede local. A configuração usa um Resolvedor Privado implantado no Azure. A resolução é feita por uma zona DNS privada vinculada a uma rede virtual:

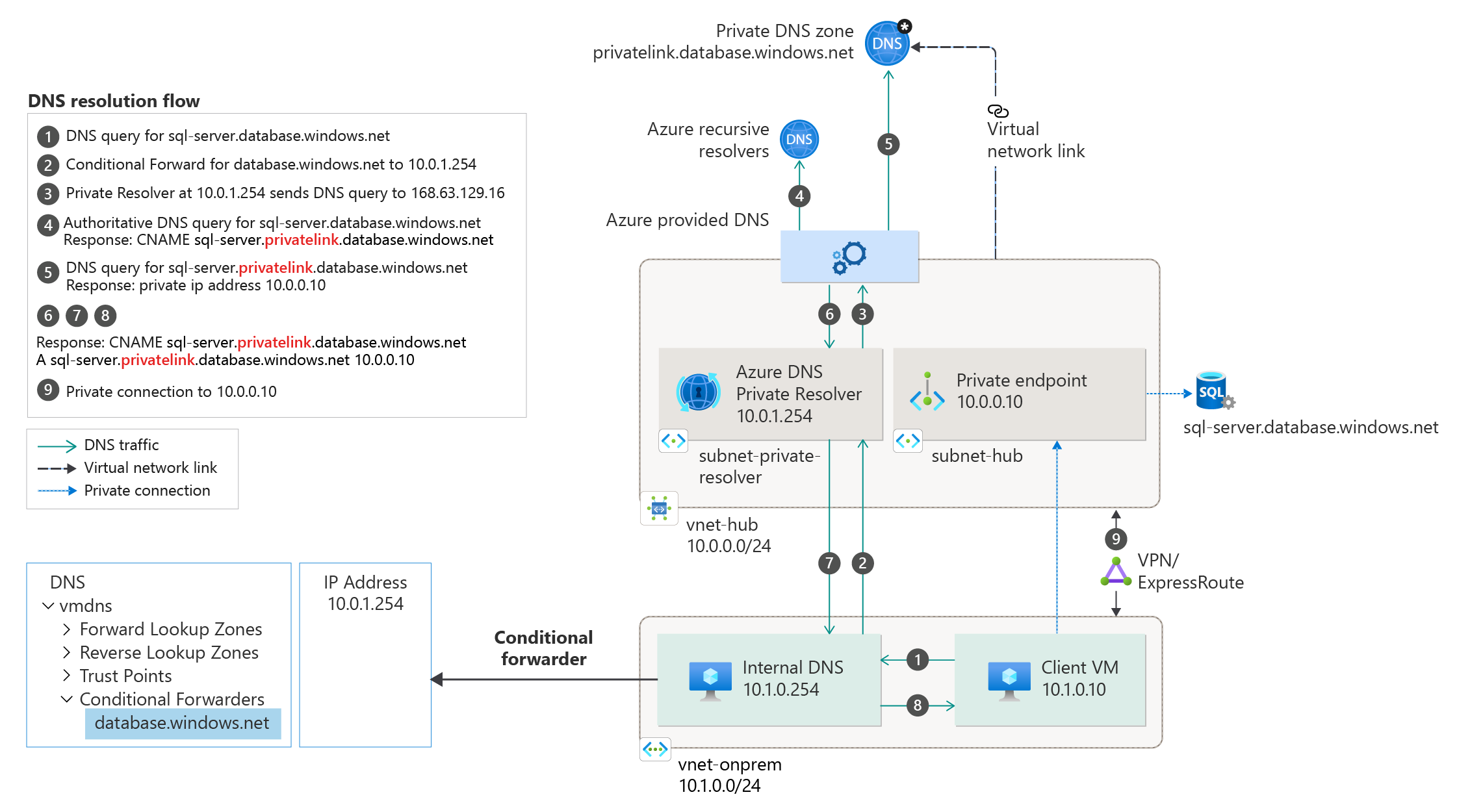

Azure Private Resolver com encaminhador DNS local

Essa configuração pode ser estendida para uma rede local que já tenha uma solução DNS em vigor.

A solução DNS local está configurada para encaminhar tráfego DNS para o DNS do Azure através de um reencaminhador condicional. O encaminhador condicional faz referência ao Resolvedor Privado implantado no Azure.

Nota

Este cenário usa a zona DNS privada recomendada pelo Banco de Dados SQL do Azure. Para outros serviços, você pode ajustar o modelo usando a seguinte referência: Valores de zona DNS dos serviços do Azure

Para configurar corretamente, você precisa dos seguintes recursos:

Rede local com uma solução DNS personalizada em vigor

Zonas DNS privadas privatelink.database.windows.net com registo tipo A

Informações de ponto final privado (nome de registro FQDN e endereço IP privado)

O diagrama a seguir ilustra a resolução DNS de uma rede local. A resolução DNS é encaminhada condicionalmente para o Azure. A resolução é feita por uma zona DNS privada ligada a uma rede virtual.

Importante

O encaminhamento condicional deve ser feito para o encaminhador de zona DNS público recomendado. Por exemplo: database.windows.net em vez de privatelink.database.windows.net.

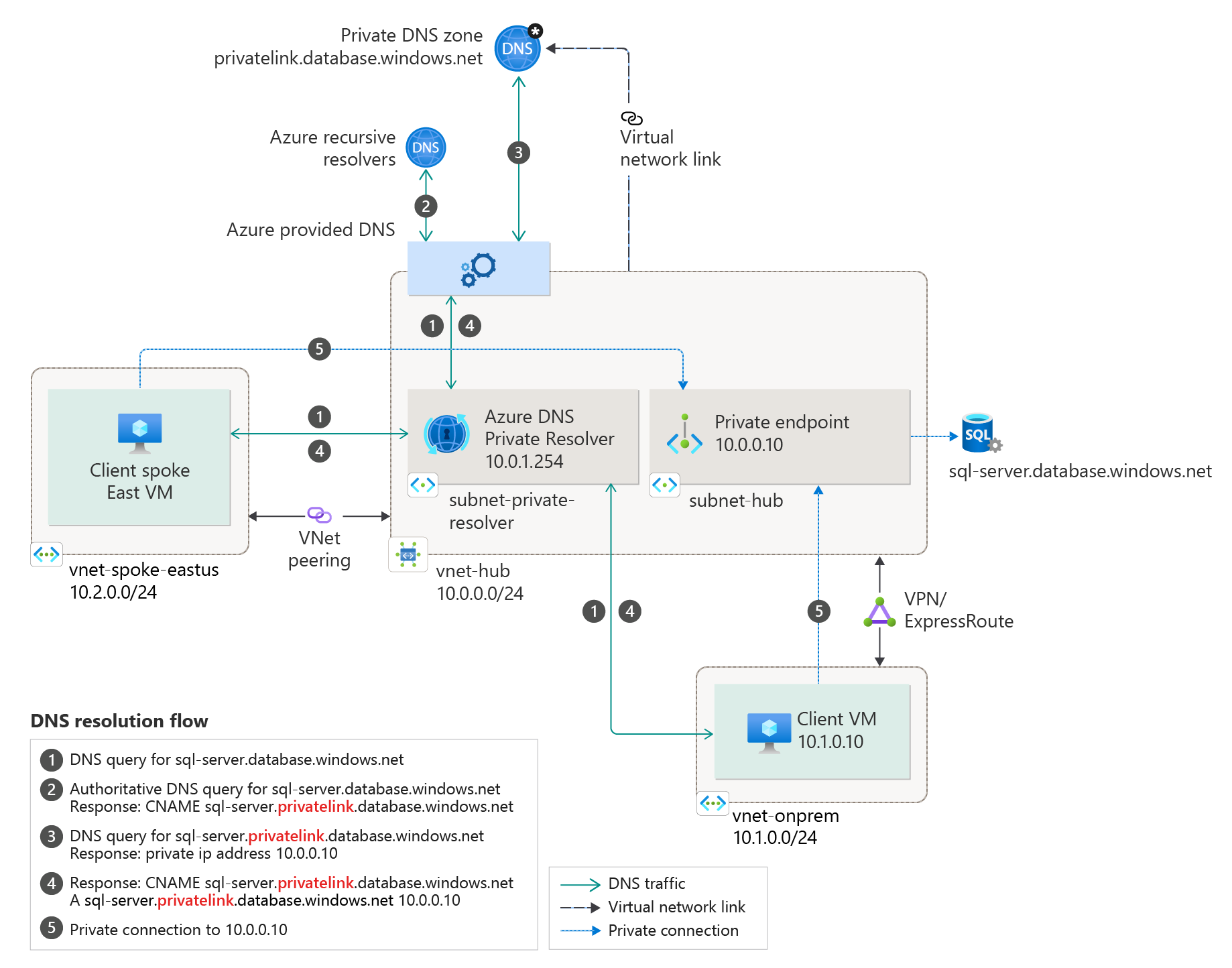

Azure Private Resolver para rede virtual e cargas de trabalho locais

Para cargas de trabalho que acessam um ponto de extremidade privado de redes virtuais e locais, use o Resolvedor Privado do Azure para resolver a zona DNS pública do serviço do Azure implantada no Azure.

O cenário a seguir é para uma rede local com redes virtuais no Azure. Ambas as redes acessam o ponto de extremidade privado localizado em uma rede de hub compartilhado.

O resolvedor privado é responsável por resolver todas as consultas DNS por meio do serviço DNS fornecido pelo Azure 168.63.129.16.

Importante

Uma única zona DNS privada é necessária para esta configuração. Todas as conexões de cliente feitas de redes virtuais locais e emparelhadas também devem usar a mesma zona DNS privada.

Nota

Este cenário usa a zona DNS privada recomendada pelo Banco de Dados SQL do Azure. Para outros serviços, você pode ajustar o modelo usando a seguinte referência: Configuração de zona DNS dos serviços do Azure.

Para configurar corretamente, você precisa dos seguintes recursos:

Rede no local

Azure Private Resolver

Zonas DNS privadas privatelink.database.windows.net com registo tipo A

Informações de ponto final privado (nome de registro FQDN e endereço IP privado)

O diagrama a seguir mostra a resolução DNS para redes, locais e virtuais. A resolução está usando o Azure Private Resolver.

A resolução é feita por uma zona DNS privada vinculada a uma rede virtual:

Grupo de zonas DNS privadas

Se você optar por integrar seu ponto de extremidade privado com uma zona DNS privada, um grupo de zona DNS privada também será criado. O grupo de zonas DNS tem uma forte associação entre a zona DNS privada e o ponto de extremidade privado. Ele ajuda a gerenciar os registros de zona DNS privada quando há uma atualização no ponto de extremidade privado. Por exemplo, quando você adiciona ou remove regiões, a zona DNS privada é atualizada automaticamente com o número correto de registros.

Anteriormente, os registros DNS para o ponto de extremidade privado eram criados por meio de scripts (recuperando determinadas informações sobre o ponto de extremidade privado e, em seguida, adicionando-as à zona DNS). Com o grupo de zonas DNS, não há necessidade de escrever linhas CLI/PowerShell extras para cada zona DNS. Além disso, quando você exclui o ponto de extremidade privado, todos os registros DNS dentro do grupo de zonas DNS são excluídos.

Em uma topologia hub-and-spoke, um cenário comum permite a criação de zonas DNS privadas apenas uma vez no hub. Essa configuração permite que os raios se registrem nele, em vez de criar zonas diferentes em cada raio.

Nota

- Cada grupo de zonas DNS pode suportar até 5 zonas DNS.

- Não há suporte para a adição de vários grupos de zonas DNS a um único Ponto de Extremidade Privado.

- As operações de exclusão e atualização de registros DNS podem ser vistas executadas pelo Gerenciador de Tráfego do Azure e pelo DNS. Esta é uma operação normal da plataforma necessária para gerir os seus Registos DNS.