Capacidades técnicas da segurança do Azure

Este artigo fornece uma introdução aos serviços de segurança no Azure que ajudam você a proteger seus dados, recursos e aplicativos na nuvem e atender às necessidades de segurança de sua empresa.

Plataforma Azure

O Microsoft Azure é uma plataforma de nuvem composta por infraestrutura e serviços de aplicativos, com serviços de dados integrados e análises avançadas, e ferramentas e serviços de desenvolvedor, hospedados nos data centers de nuvem pública da Microsoft. Os clientes usam o Azure para muitos recursos e cenários diferentes, desde computação básica, rede e armazenamento, até serviços de aplicativos móveis e Web, até cenários de nuvem completa, como a Internet das Coisas, e podem ser usados com tecnologias de código aberto e implantados como nuvem híbrida ou hospedados no datacenter de um cliente. O Azure fornece tecnologia de nuvem como blocos de construção para ajudar as empresas a economizar custos, inovar rapidamente e gerenciar sistemas de forma proativa. Quando você cria ou migra ativos de TI para um provedor de nuvem, confia nas habilidades dessa organização para proteger seus aplicativos e dados com os serviços e os controles que eles fornecem para gerenciar a segurança de seus ativos baseados em nuvem.

O Microsoft Azure é o único provedor de computação em nuvem que oferece uma plataforma de aplicativos segura e consistente e infraestrutura como serviço para que as equipes trabalhem em seus diferentes conjuntos de habilidades em nuvem e níveis de complexidade de projeto, com serviços de dados integrados e análises que revelam inteligência de dados onde quer que existam, em plataformas Microsoft e não Microsoft, estruturas e ferramentas abertas, oferecendo opções para integrar a nuvem com a nuvem local, bem como implantar a nuvem do Azure serviços em datacenters locais. Como parte da Microsoft Trusted Cloud, os clientes confiam no Azure para segurança, confiabilidade, conformidade, privacidade e a vasta rede de pessoas, parceiros e processos líderes do setor para dar suporte às organizações na nuvem.

Com o Microsoft Azure, você pode:

Acelere a inovação com a nuvem

Potencialize decisões de negócios e aplicativos com insights

Crie livremente e implante em qualquer lugar

Proteja os seus negócios

Gerenciar e controlar a identidade e o acesso do usuário

O Azure ajuda-o a proteger informações empresariais e pessoais, permitindo-lhe gerir identidades e credenciais de utilizador e controlar o acesso.

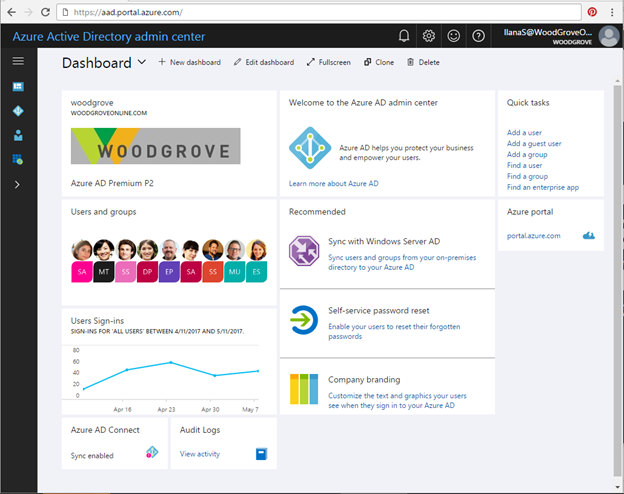

Microsoft Entra ID

As soluções de gerenciamento de identidade e acesso da Microsoft ajudam a TI a proteger o acesso a aplicativos e recursos no datacenter corporativo e na nuvem, permitindo níveis adicionais de validação, como autenticação multifator e políticas de Acesso Condicional. A monitorização de atividades suspeitas através de relatórios de segurança avançada, de auditorias e de alertas ajuda a mitigar potenciais problemas de segurança. O Microsoft Entra ID P1 ou P2 fornece logon único para milhares de aplicativos na nuvem e acesso a aplicativos Web que você executa localmente.

Os benefícios de segurança do Microsoft Entra ID incluem a capacidade de:

Crie e faça a gestão de uma única identidade para cada utilizador em toda a sua empresa híbrida, ao manter os utilizadores, os grupos e os dispositivos sincronizados.

Forneça acesso de logon único aos seus aplicativos, incluindo milhares de aplicativos SaaS pré-integrados.

Habilite a segurança de acesso ao aplicativo impondo a autenticação multifator baseada em regras para aplicativos locais e na nuvem.

Provisione acesso remoto seguro a aplicativos Web locais por meio do proxy de aplicativo Microsoft Entra.

A seguir estão os principais recursos de gerenciamento de identidade do Azure:

Início de sessão único

Autenticação multifator

Monitoramento de segurança, alertas e relatórios baseados em aprendizado de máquina

Gestão de acesso e identidade do consumidor

Registo de dispositivos

Privileged Identity Management

Proteção de identidade

Início de sessão único

Logon único (SSO) significa ser capaz de acessar todos os aplicativos e recursos que você precisa para fazer negócios, entrando apenas uma vez usando uma única conta de usuário. Uma vez conectado, você pode acessar todos os aplicativos de que precisa sem ser obrigado a autenticar (por exemplo, digitar uma senha) uma segunda vez.

Muitas organizações dependem de aplicativos SaaS (software como serviço), como Microsoft 365, Box e Salesforce, para produtividade do usuário final. Historicamente, a equipe de TI precisava criar e atualizar individualmente contas de usuário em cada aplicativo SaaS, e os usuários tinham que lembrar uma senha para cada aplicativo SaaS.

O Microsoft Entra ID estende o Ative Directory local para a nuvem, permitindo que os usuários usem sua conta organizacional principal para não apenas entrar em seus dispositivos associados ao domínio e recursos da empresa, mas também todos os aplicativos Web e SaaS necessários para seu trabalho.

Os usuários não apenas não precisam gerenciar vários conjuntos de nomes de usuário e senhas, como o acesso ao aplicativo pode ser automaticamente provisionado ou desprovisionado com base em grupos organizacionais e seu status como funcionário. O Microsoft Entra ID introduz controles de segurança e governança de acesso que permitem gerenciar centralmente o acesso dos usuários em aplicativos SaaS.

Autenticação multifator

A autenticação multifator (MFA) do Microsoft Entra é um método de autenticação que requer o uso de mais de um método de verificação e adiciona uma segunda camada crítica de segurança às entradas e transações do usuário. O MFA ajuda a proteger o acesso a dados e aplicativos e, ao mesmo tempo, atende à demanda do usuário por um processo de entrada simples. Ele oferece autenticação forte por meio de uma variedade de opções de verificação: chamada telefônica, mensagem de texto ou notificação ou código de verificação de aplicativo móvel e tokens OAuth de terceiros.

Monitoramento de segurança, alertas e relatórios baseados em aprendizado de máquina

Monitoramento e alertas de segurança e relatórios baseados em aprendizado de máquina que identificam padrões de acesso inconsistentes podem ajudá-lo a proteger sua empresa. Você pode usar os relatórios de acesso e uso do Microsoft Entra ID para obter visibilidade sobre a integridade e a segurança do diretório da sua organização. Com essas informações, um administrador de diretório pode determinar melhor onde podem estar possíveis riscos de segurança para que possa planejar adequadamente para mitigar esses riscos.

No portal do Azure, os relatórios são categorizados das seguintes maneiras:

Relatórios de anomalias – contêm sinais em eventos que descobrimos serem anómalos. Nosso objetivo é conscientizá-lo sobre tal atividade e permitir que você seja capaz de decidir se um evento é suspeito.

Relatórios de aplicativos integrados – fornecem informações sobre como os aplicativos em nuvem estão sendo usados em sua organização. O Microsoft Entra ID oferece integração com milhares de aplicativos em nuvem.

Relatórios de erros – indicam erros que podem ocorrer ao provisionar contas para aplicativos externos.

Relatórios específicos do usuário – exibem dados de atividade do dispositivo e do login de um usuário específico.

Logs de atividades – contêm um registro de todos os eventos auditados nas últimas 24 horas, últimos 7 dias ou últimos 30 dias, e alterações de atividades de grupo, redefinição de senha e atividade de registro.

Gestão de acesso e identidade do consumidor

O Azure Ative Directory B2C é um serviço de gerenciamento de identidades global e altamente disponível para aplicativos voltados para o consumidor que pode ser dimensionado para centenas de milhões de identidades. Pode ser integrado entre plataformas móveis e Web. Os consumidores podem iniciar sessão em todas as suas aplicações através de experiências personalizáveis, utilizando as suas contas de redes sociais existentes ou criando novas credenciais.

No passado, os programadores de aplicações que pretendiam inscrever-se e iniciar sessão de consumidores nas suas aplicações teriam de escrever o seu próprio código. E teriam de utilizar sistemas ou bases de dados no local para armazenar os nomes de utilizador e as palavras-passe. O Azure Ative Directory B2C oferece à sua organização uma maneira melhor de integrar o gerenciamento de identidade do consumidor em aplicativos com a ajuda de uma plataforma segura baseada em padrões e um grande conjunto de políticas extensíveis.

Quando você usa o Azure Ative Directory B2C, seus consumidores podem se inscrever em seus aplicativos usando suas contas sociais existentes (Facebook, Google, Amazon, LinkedIn) ou criando novas credenciais (endereço de email e senha, ou nome de usuário e senha).

Registo de dispositivos

O registro de dispositivo Microsoft Entra é a base para cenários de Acesso Condicional baseados em dispositivo. Quando um dispositivo é registrado, o registro de dispositivo do Microsoft Entra fornece ao dispositivo uma identidade que é usada para autenticar o dispositivo quando o usuário entra. O dispositivo autenticado e os atributos do dispositivo podem ser usados para impor políticas de Acesso Condicional para aplicativos hospedados na nuvem e no local.

Quando combinado com uma solução de gerenciamento de dispositivo móvel (MDM), como o Intune, os atributos de dispositivo no Microsoft Entra ID são atualizados com informações adicionais sobre o dispositivo. Isso permite que você crie regras de Acesso Condicional que impõem o acesso de dispositivos para atender aos seus padrões de segurança e conformidade.

Privileged Identity Management

O Microsoft Entra Privileged Identity Management permite-lhe gerir, controlar e monitorizar as suas identidades privilegiadas e o acesso a recursos no Microsoft Entra ID, bem como a outros serviços online da Microsoft, como o Microsoft 365 ou o Microsoft Intune.

Às vezes, os usuários precisam realizar operações privilegiadas em recursos do Azure ou do Microsoft 365 ou em outros aplicativos SaaS. Isso geralmente significa que as organizações precisam conceder acesso privilegiado permanente no Microsoft Entra ID. Esse é um risco de segurança crescente para recursos hospedados na nuvem porque as organizações não podem monitorar suficientemente o que esses usuários estão fazendo com seus privilégios de administrador. Além disso, se uma conta de usuário com acesso privilegiado for comprometida, essa violação poderá afetar a segurança geral na nuvem. O Microsoft Entra Privileged Identity Management ajuda a resolver esse risco.

O Microsoft Entra Privileged Identity Management permite:

Veja quais usuários são administradores do Microsoft Entra

Habilite o acesso administrativo sob demanda e "just in time" ao Microsoft Online Services, como o Microsoft 365 e o Intune

Obter relatórios sobre o histórico de acesso de administrador e alterações nas atribuições de administrador

Receba alertas sobre o acesso a uma função privilegiada

Proteção de identidade

O Microsoft Entra ID Protection é um serviço de segurança que fornece uma visão consolidada das deteções de risco e potenciais vulnerabilidades que afetam as identidades da sua organização. A Proteção de Identidade usa os recursos existentes de deteção de anomalias do Microsoft Entra ID (disponíveis por meio dos Relatórios de Atividades Anômalas do Microsoft Entra ID) e introduz novos tipos de deteção de risco que podem detetar anomalias em tempo real.

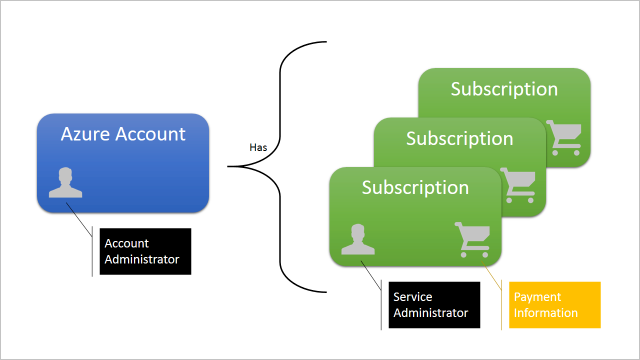

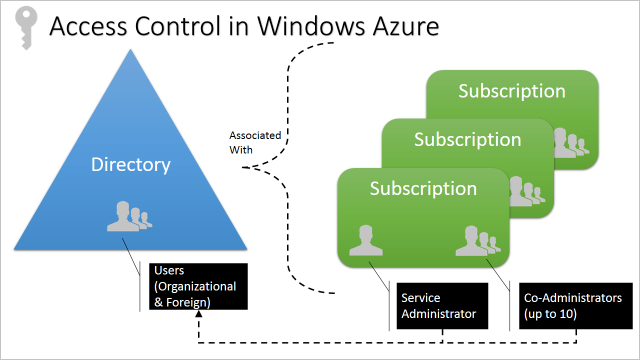

Acesso seguro aos recursos

O controlo de acesso no Azure começa de uma perspetiva de faturação. O proprietário de uma conta do Azure, acessada visitando o portal do Azure, é o Administrador de Conta (AA). As assinaturas são um contêiner para cobrança, mas também atuam como um limite de segurança: cada assinatura tem um Administrador de Serviço (SA) que pode adicionar, remover e modificar recursos do Azure nessa assinatura usando o portal do Azure. A SA padrão de uma nova assinatura é a AA, mas a AA pode alterar a SA no portal do Azure.

As assinaturas também têm uma associação com um diretório. O diretório define um conjunto de usuários. Eles podem ser usuários do trabalho ou da escola que criou o diretório ou podem ser usuários externos (ou seja, Contas da Microsoft). As assinaturas são acessíveis por um subconjunto dos usuários do diretório que foram atribuídos como Administrador de Serviço (SA) ou Coadministrador (CA); a única exceção é que, por motivos herdados, as Contas da Microsoft (anteriormente Windows Live ID) podem ser atribuídas como SA ou CA sem estarem presentes no diretório.

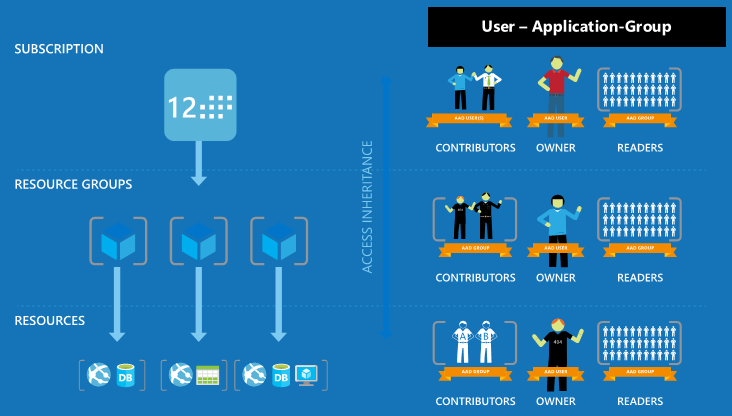

As empresas orientadas para a segurança devem concentrar-se em dar aos funcionários as permissões exatas de que necessitam. Muitas permissões podem expor uma conta a invasores. Poucas permissões significam que os funcionários não podem fazer seu trabalho de forma eficiente. O controle de acesso baseado em função do Azure (Azure RBAC) ajuda a resolver esse problema oferecendo gerenciamento de acesso refinado para o Azure.

Com o RBAC do Azure, pode fazer a segregação de deveres na sua equipa e conceder aos utilizadores apenas a quantidade de acesso de que precisam para desempenhar as suas funções. Em vez de conceder a todos permissões irrestritas em sua assinatura ou recursos do Azure, você pode permitir apenas determinadas ações. Por exemplo, use o RBAC do Azure para permitir que um funcionário gerencie máquinas virtuais em uma assinatura, enquanto outro pode gerenciar bancos de dados SQL dentro da mesma assinatura.

Segurança e encriptação de dados

Uma das chaves para a proteção de dados na nuvem é contabilizar os possíveis estados em que seus dados podem ocorrer e quais controles estão disponíveis para esse estado. Para as práticas recomendadas de criptografia e segurança de dados do Azure, as recomendações estão relacionadas aos seguintes estados de dados.

- Em repouso: inclui todos os objetos de armazenamento de informações, contêineres e tipos que existem estaticamente em mídia física, seja disco magnético ou ótico.

- Em trânsito: quando os dados estão sendo transferidos entre componentes, locais ou programas, como pela rede, através de um barramento de serviço (do local para a nuvem e vice-versa, incluindo conexões híbridas, como a Rota Expressa), ou durante um processo de entrada/saída, eles são considerados como estando em movimento.

Encriptação inativa

A criptografia em repouso é discutida em detalhes na Criptografia de Dados do Azure em repouso.

Encriptação em trânsito

Proteger os dados em trânsito deve ser parte essencial da sua estratégia de proteção de dados. Como os dados estão se movendo para frente e para trás de muitos locais, a recomendação geral é que você sempre use protocolos SSL/TLS para trocar dados entre locais diferentes. Em algumas circunstâncias, convém isolar todo o canal de comunicação entre sua infraestrutura local e de nuvem usando uma rede virtual privada (VPN).

Para a movimentação de dados entre sua infraestrutura local e o Azure, você deve considerar proteções apropriadas, como HTTPS ou VPN.

Para organizações que precisam proteger o acesso de várias estações de trabalho localizadas no local ao Azure, use a VPN site a site do Azure.

Para organizações que precisam proteger o acesso de uma estação de trabalho localizada no local ao Azure, use a VPN Ponto a Site.

Conjuntos de dados maiores podem ser movidos através de um link WAN de alta velocidade dedicado, como o ExpressRoute. Se você optar por usar a Rota Expressa, também poderá criptografar os dados no nível do aplicativo usando SSL/TLS ou outros protocolos para proteção adicional.

Se estiver a interagir com o Armazenamento do Azure através do portal do Azure, todas as transações ocorrem através de HTTPS. A API REST de armazenamento sobre HTTPS também pode ser usada para interagir com o Armazenamento do Azure e o Banco de Dados SQL do Azure.

Você pode saber mais sobre a opção VPN do Azure lendo o artigo Planejamento e design para o Gateway de VPN.

Impor criptografia de dados no nível de arquivo

O Azure Rights Management (Azure RMS) utiliza políticas de encriptação, identidade e autorização para ajudar a proteger os seus ficheiros e e-mail. O Azure RMS funciona em vários dispositivos — telefones, tablets e PCs, protegendo dentro e fora da organização. Esse recurso é possível porque o Azure RMS adiciona um nível de proteção que permanece com os dados, mesmo quando eles saem dos limites da sua organização.

Proteja a sua aplicação

Embora o Azure seja responsável por proteger a infraestrutura e a plataforma em que seu aplicativo é executado, é sua responsabilidade proteger seu próprio aplicativo. Em outras palavras, você precisa desenvolver, implantar e gerenciar o código e o conteúdo do aplicativo de forma segura. Sem isso, o código ou o conteúdo do seu aplicativo ainda pode ficar vulnerável a ameaças.

Firewall de aplicações Web

O firewall de aplicativos Web (WAF) é um recurso do Application Gateway que fornece proteção centralizada de seus aplicativos Web contra explorações e vulnerabilidades comuns.

O firewall do aplicativo Web é baseado em regras dos conjuntos de regras principais do OWASP. Cada vez mais, as aplicações Web são alvo de ataques maliciosos que exploram vulnerabilidades conhecidas comuns. Destas vulnerabilidades, são frequentes os ataques de injeção de SQL, scripting entre sites, entre muitas outras. Impedir este tipo de ataques ao código das aplicações constitui um desafio e exige uma manutenção, correção e monitorização rigorosas em várias camadas da topologia da aplicação. Uma firewall de aplicações Web centralizada ajuda a simplificar em muito a gestão da segurança e confere aos administradores de aplicações uma maior garantia de proteção contra as ameaças ou intrusões. Uma solução WAF também pode reagir mais rapidamente a uma ameaça de segurança ao corrigir uma vulnerabilidade conhecida numa localização central, em vez de proteger cada uma das aplicações Web individualmente. Os gateways de aplicações existentes podem ser facilmente convertidos num gateway de aplicação com firewall de aplicações Web ativada.

Algumas das vulnerabilidades Web comuns contra as quais a firewall de aplicações Web protege incluem:

Proteção contra injeção de SQL

Proteção contra scripting entre sites

Proteção contra Ataques Web comuns, como, por exemplo, injeção de comandos, contrabando de pedidos HTTP, divisão de respostas HTTP e ataques remotos de inclusão de ficheiros

Proteção contra violações de protocolo HTTP

Proteção contra anomalias de protocolo HTTP, como agente de utilizador de anfitrião e cabeçalhos de aceitação em falta

Prevenção de contra bots, crawlers e scanners

Deteção de configurações incorretas comuns de aplicativos (ou seja, Apache, IIS, etc.)

Nota

Para obter uma lista mais detalhada das regras e das respetivas proteções, veja Core rule sets (Conjuntos de regras principais).

O Azure fornece vários recursos fáceis de usar para ajudar a proteger o tráfego de entrada e de saída para seu aplicativo. O Azure ajuda os clientes a proteger o código do aplicativo fornecendo funcionalidade fornecida externamente para verificar seu aplicativo Web em busca de vulnerabilidades. Consulte Serviços de Aplicativos do Azure para saber mais.

O Serviço de Aplicativo do Azure usa a mesma solução Antimalware usada pelos Serviços de Nuvem do Azure e Máquinas Virtuais. Para saber mais sobre isso, consulte nossa documentação Antimalware.

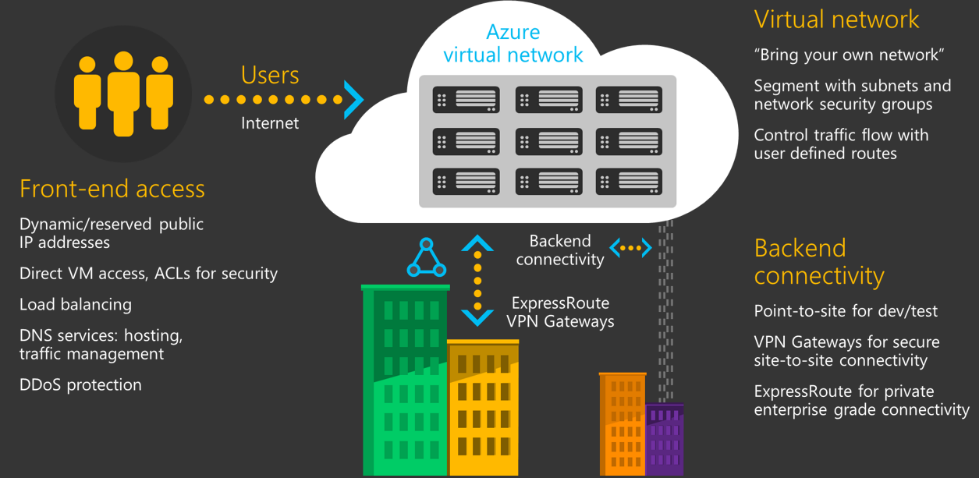

Proteja a sua rede

O Microsoft Azure inclui uma infraestrutura de rede robusta para dar suporte aos seus requisitos de conectividade de aplicativos e serviços. A conectividade de rede é possível entre recursos localizados no Azure, entre recursos locais e recursos hospedados no Azure e de e para a Internet e o Azure.

A infraestrutura de rede do Azure permite que você conecte com segurança os recursos do Azure uns aos outros com redes virtuais (VNets). Uma VNet é uma representação da sua própria rede na nuvem. Uma VNet é um isolamento lógico da rede de nuvem do Azure dedicada à sua assinatura. Você pode conectar redes virtuais às suas redes locais.

Se você precisar de controle de acesso básico no nível de rede (com base no endereço IP e nos protocolos TCP ou UDP), poderá usar os Grupos de Segurança de Rede. Um NSG (Network Security Group) é um firewall básico de filtragem de pacotes com monitoração de estado que permite controlar o acesso.

O Firewall do Azure é um serviço de segurança de firewall de rede inteligente e nativo da nuvem que fornece proteção contra ameaças para suas cargas de trabalho de nuvem em execução no Azure. É uma firewall com total monitoração de estado como um serviço com elevada disponibilidade incorporada e escalabilidade da cloud sem restrições. Fornece inspeção de tráfego leste-oeste e norte-sul.

O Firewall do Azure é oferecido em duas SKUs: Standard e Premium. O Azure Firewall Standard fornece filtragem L3-L7 e feeds de inteligência de ameaças diretamente do Microsoft Cyber Security. O Firewall Premium do Azure fornece recursos avançados, incluindo IDPS baseados em assinatura para permitir a deteção rápida de ataques procurando padrões específicos.

A rede do Azure suporta a capacidade de personalizar o comportamento de roteamento para o tráfego de rede em suas Redes Virtuais do Azure. Você pode fazer isso configurando Rotas Definidas pelo Usuário no Azure.

O túnel forçado é um mecanismo que você pode usar para garantir que seus serviços não tenham permissão para iniciar uma conexão com dispositivos na Internet.

O Azure dá suporte à conectividade de link WAN dedicada à sua rede local e a uma Rede Virtual do Azure com Rota Expressa. O link entre o Azure e seu site usa uma conexão dedicada que não passa pela Internet pública. Se seu aplicativo do Azure estiver sendo executado em vários datacenters, você poderá usar o Gerenciador de Tráfego do Azure para rotear solicitações de usuários de forma inteligente entre instâncias do aplicativo. Também pode encaminhar tráfego para serviços que não estão em execução no Azure se estiverem acessíveis a partir da Internet.

O Azure também suporta conectividade privada e segura para os seus recursos PaaS (por exemplo, Armazenamento do Azure e Base de Dados SQL) a partir da sua Rede Virtual do Azure com o Azure Private Link. O recurso PaaS é mapeado para um ponto de extremidade privado em sua rede virtual. O link entre o ponto de extremidade privado em sua rede virtual e seu recurso PaaS usa a rede de backbone da Microsoft e não passa pela Internet pública. Expor o seu serviço à Internet pública já não é necessário. Você também pode usar o Azure Private Link para acessar os serviços de propriedade do cliente e parceiros hospedados pelo Azure em sua rede virtual. Além disso, o Azure Private Link permite que você crie seu próprio serviço de link privado em sua rede virtual e o entregue aos seus clientes de forma privada em suas redes virtuais. A configuração e o consumo através do Azure Private Link são consistentes em todos os serviços de PaaS do Azure, de propriedade do cliente e de parceiros partilhados.

Segurança da máquina virtual

As Máquinas Virtuais do Azure permitem-lhe implementar uma vasta gama de soluções de computação de forma ágil. Com suporte do Microsoft Windows, Linux, Microsoft SQL Server, Oracle, IBM, SAP e Serviços BizTalk do Azure, pode implementar qualquer carga de trabalho, qualquer linguagem, em praticamente qualquer sistema operativo.

Com o Azure, você pode usar software antimalware de fornecedores de segurança como Microsoft, Symantec, Trend Micro e Kaspersky para proteger suas máquinas virtuais contra arquivos mal-intencionados, adware e outras ameaças.

O Microsoft Antimalware para Serviços de Nuvem do Azure e Máquinas Virtuais é um recurso de proteção em tempo real que ajuda a identificar e remover vírus, spyware e outros softwares mal-intencionados. O Microsoft Antimalware fornece alertas configuráveis quando softwares mal-intencionados ou indesejados conhecidos tentam se instalar ou executar em seus sistemas do Azure.

O Backup do Azure é uma solução escalável que protege os dados do seu aplicativo com investimento de capital zero e custos operacionais mínimos. Os erros das aplicações podem danificar os dados e os erros humanos podem introduzir erros nas suas aplicações. Com o Backup do Azure, suas máquinas virtuais que executam Windows e Linux são protegidas.

O Azure Site Recovery ajuda a orquestrar a replicação, o failover e a recuperação de cargas de trabalho e aplicativos para que eles estejam disponíveis em um local secundário se o local principal ficar inativo.

Garanta a conformidade: lista de verificação de diligência devida de serviços na nuvem

A Microsoft desenvolveu a Lista de verificação de diligência prévia de serviços de nuvem para ajudar as organizações a exercer a devida diligência enquanto consideram uma mudança para a nuvem. Ele fornece uma estrutura para uma organização de qualquer tamanho e tipo — empresas privadas e organizações do setor público, incluindo governo em todos os níveis e organizações sem fins lucrativos — para identificar seus próprios objetivos e requisitos de desempenho, serviço, gerenciamento de dados e governança. Tal permite-lhes comparar as ofertas de diferentes prestadores de serviços de computação em nuvem, constituindo, em última análise, a base para um acordo de serviços de computação em nuvem.

A lista de verificação fornece uma estrutura que alinha cláusula por cláusula com uma nova norma internacional para acordos de serviços de nuvem, a ISO/IEC 19086. Esse padrão oferece um conjunto unificado de considerações para as organizações para ajudá-las a tomar decisões sobre a adoção da nuvem e criar um terreno comum para comparar ofertas de serviços de nuvem.

A lista de verificação promove uma mudança cuidadosamente examinada para a nuvem, fornecendo orientação estruturada e uma abordagem consistente e repetível para escolher um provedor de serviços de nuvem.

A adoção da nuvem não é mais apenas uma decisão tecnológica. Como os requisitos da lista de verificação abrangem todos os aspetos de uma organização, eles servem para reunir todos os principais tomadores de decisão internos — o CIO e o CISO, bem como profissionais jurídicos, de gerenciamento de riscos, de compras e de conformidade. Isto aumenta a eficiência do processo de tomada de decisão e fundamenta as decisões em raciocínio sólido, reduzindo assim a probabilidade de obstáculos imprevistos à adoção.

Além disso, a lista de verificação:

Expõe os principais tópicos de discussão para os tomadores de decisão no início do processo de adoção da nuvem.

Suporta discussões comerciais completas sobre regulamentos e os próprios objetivos da organização para privacidade, informações pessoais e segurança de dados.

Ajuda as organizações a identificar quaisquer problemas potenciais que possam afetar um projeto de nuvem.

Fornece um conjunto consistente de perguntas, com os mesmos termos, definições, métricas e resultados para cada provedor, para simplificar o processo de comparação de ofertas de diferentes provedores de serviços de nuvem.

Validação de segurança de aplicativos e infraestrutura do Azure

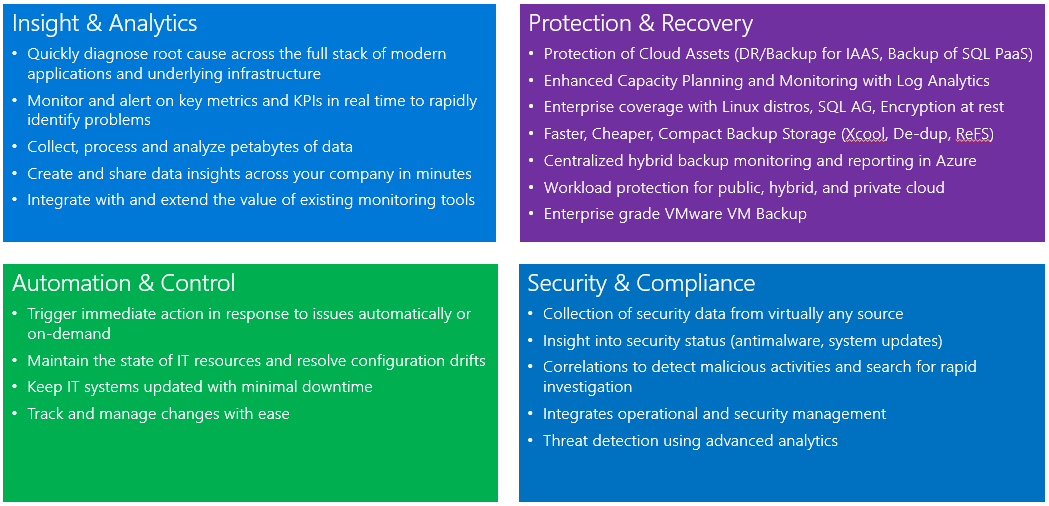

A Segurança Operacional do Azure refere-se aos serviços, controlos e funcionalidades disponíveis para os utilizadores protegerem os seus dados, aplicações e outros ativos no Microsoft Azure.

A Segurança Operacional do Azure baseia-se numa estrutura que incorpora o conhecimento adquirido através de várias capacidades exclusivas da Microsoft, incluindo o Microsoft Security Development Lifecycle (SDL), o programa Microsoft Security Response Center e uma profunda consciência do cenário de ameaças de cibersegurança.

Microsoft Azure Monitor

O Azure Monitor é a solução de gerenciamento de TI para a nuvem híbrida. Usados sozinhos ou para estender sua implantação existente do System Center, os logs do Azure Monitor oferecem a máxima flexibilidade e controle para o gerenciamento baseado em nuvem de sua infraestrutura.

Com o Azure Monitor, você pode gerenciar qualquer instância em qualquer nuvem, incluindo local, Azure, AWS, Windows Server, Linux, VMware e OpenStack, a um custo mais baixo do que as soluções da concorrência. Criado para o mundo que prioriza a nuvem, o Azure Monitor oferece uma nova abordagem para gerenciar sua empresa que é a maneira mais rápida e econômica de enfrentar novos desafios de negócios e acomodar novas cargas de trabalho, aplicativos e ambientes de nuvem.

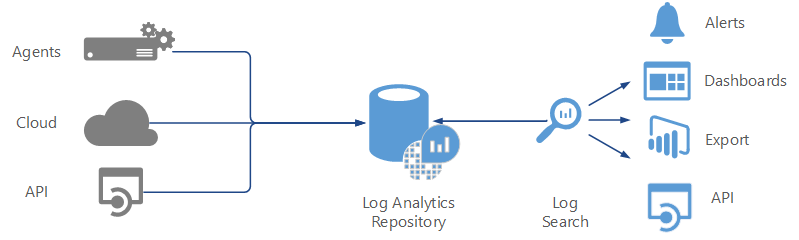

Registos do Azure Monitor

Os logs do Azure Monitor fornecem serviços de monitoramento coletando dados de recursos gerenciados em um repositório central. Estes dados podem incluir dados de eventos ou de desempenho ou dados personalizados fornecidos através da API. Depois de recolhidos, os dados estão disponíveis para alertas, análises e exportação.

Esse método permite que você consolide dados de uma variedade de fontes, para que você possa combinar dados de seus serviços do Azure com seu ambiente local existente. Também separa claramente a recolha dos dados das ações tomadas em relação aos mesmos, para que todas as ações estejam disponíveis para todos os tipos de dados.

Microsoft Sentinel

O Microsoft Sentinel é uma solução escalável, nativa da nuvem, de gerenciamento de informações e eventos de segurança (SIEM) e orquestração, automação e resposta de segurança (SOAR). O Microsoft Sentinel oferece análises de segurança inteligentes e inteligência contra ameaças em toda a empresa, fornecendo uma solução única para deteção de ataques, visibilidade de ameaças, caça proativa e resposta a ameaças.

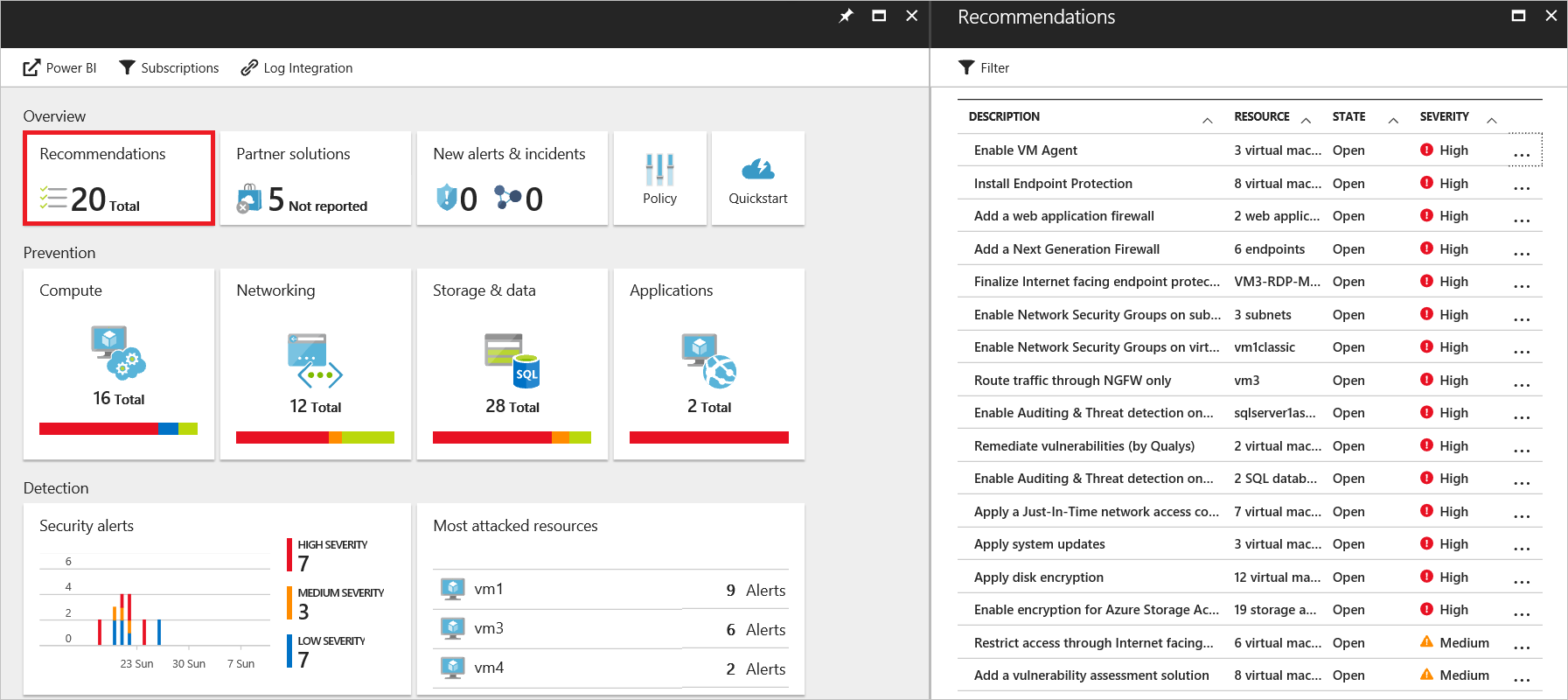

Microsoft Defender para a Cloud

O Microsoft Defender for Cloud ajuda-o a prevenir, detetar e responder a ameaças com maior visibilidade e controlo sobre a segurança dos seus recursos do Azure. Fornece gestão de políticas e monitorização de segurança integrada nas suas subscrições do Azure, ajuda a detetar ameaças que caso contrário podem passar despercebidas e funciona com um ecossistema abrangente de soluções de segurança.

O Defender for Cloud analisa o estado de segurança dos seus recursos do Azure para identificar potenciais vulnerabilidades de segurança. Uma lista de recomendações orienta-o no processo de configuração de controlos necessários.

Exemplos incluem:

Aprovisionamento de antimalware para ajudar a identificar e remover o software malicioso

Configurando regras e grupos de segurança de rede para controlar o tráfego para VMs

Aprovisionamento de firewalls de aplicação Web para ajudar a proteger-se contra ataques que visam as suas Web Apps

Implementação de atualizações do sistema em falta

Abordagem de configurações de SO que não correspondam às linhas de base recomendadas

O Defender for Cloud recolhe, analisa e integra automaticamente dados de registo dos seus recursos do Azure, da rede e de soluções de parceiros, como programas antimalware e firewalls. Quando são detetadas ameaças, é criado um alerta de segurança. Os exemplos incluem a deteção de:

VMs comprometidas que se comunicam com endereços IP mal-intencionados conhecidos

Software maligno avançado detetado ao utilizar a comunicação de erros do Windows

Ataques de força bruta contra VMs

Alertas de segurança a partir de programas antimalware e firewalls integrados

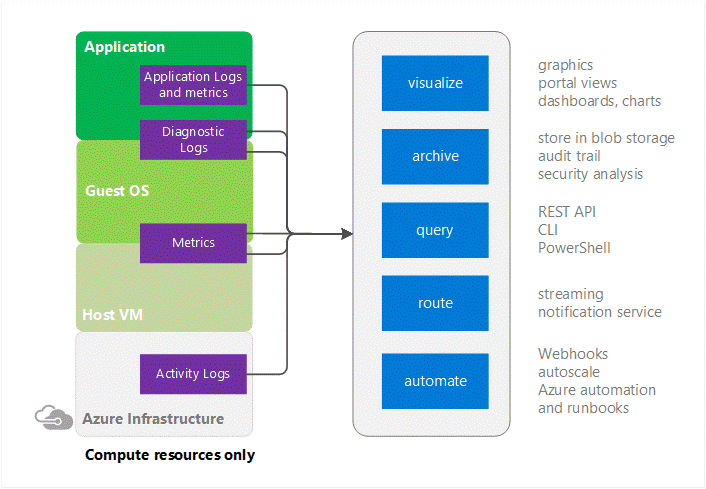

Azure Monitor

O Azure Monitor fornece ponteiros para informações sobre tipos específicos de recursos. Ele oferece visualização, consulta, roteamento, alerta, dimensionamento automático e automação em dados da infraestrutura do Azure (Log de Atividades) e de cada recurso individual do Azure (Logs de Diagnóstico).

As aplicações na nuvem são complexas com muitas partes móveis. O monitoramento fornece dados para garantir que seu aplicativo permaneça ativo e em execução em um estado íntegro. Também o ajuda a evitar potenciais problemas ou a resolver problemas anteriores.

Além disso, você pode usar dados de monitoramento para obter informações detalhadas sobre seu aplicativo. Esse conhecimento pode ajudá-lo a melhorar o desempenho ou a capacidade de manutenção do aplicativo ou automatizar ações que, de outra forma, exigiriam intervenção manual.

Além disso, você pode usar dados de monitoramento para obter informações detalhadas sobre seu aplicativo. Esse conhecimento pode ajudá-lo a melhorar o desempenho ou a capacidade de manutenção do aplicativo ou automatizar ações que, de outra forma, exigiriam intervenção manual.

Auditar a segurança da sua rede é vital para detetar vulnerabilidades de rede e garantir a conformidade com o seu modelo de governança regulatória e de segurança de TI. Com o modo de exibição Grupo de Segurança, você pode recuperar o Grupo de Segurança de Rede configurado e as regras de segurança, bem como as regras de segurança efetivas. Com a lista de regras aplicadas, você pode determinar as portas que estão abertas e vulnerabilidade de rede ss.

Observador de rede

O Inspetor de Rede é um serviço regional que permite monitorar e diagnosticar condições em um nível de rede no, para e do Azure. As ferramentas de diagnóstico e visualização de rede disponíveis com o Observador de Rede ajudam-no a compreender, diagnosticar e obter informações sobre a sua rede no Azure. Este serviço inclui captura de pacotes, próximo salto, verificação de fluxo IP, visualização de grupo de segurança, logs de fluxo NSG. O monitoramento em nível de cenário fornece uma visão de ponta a ponta dos recursos de rede, em contraste com o monitoramento de recursos de rede individuais.

Análise de armazenamento

O Storage Analytics pode armazenar métricas que incluem estatísticas de transações agregadas e dados de capacidade sobre solicitações a um serviço de armazenamento. As transações são relatadas no nível de operação da API, bem como no nível de serviço de armazenamento, e a capacidade é relatada no nível de serviço de armazenamento. Os dados de métricas podem ser usados para analisar o uso do serviço de armazenamento, diagnosticar problemas com solicitações feitas em relação ao serviço de armazenamento e melhorar o desempenho de aplicativos que usam um serviço.

Application Insights

O Application Insights é um serviço extensível de Gerenciamento de Desempenho de Aplicativos (APM) para desenvolvedores da Web em várias plataformas. Utilize-o para monitorizar a sua aplicação Web online. Além de detetar automaticamente anomalias de desempenho, Ele inclui poderosas ferramentas de análise para ajudá-lo a diagnosticar problemas e entender o que os usuários fazem com seu aplicativo. Foi concebido para o ajudar a melhorar continuamente o desempenho e a usabilidade. Ele funciona para aplicativos em uma ampla variedade de plataformas, incluindo .NET, Node.js e Java EE, hospedadas no local ou na nuvem. Ele se integra ao seu processo de DevOps e tem pontos de conexão com várias ferramentas de desenvolvimento.

Monitoriza:

Taxas de pedidos, tempos de resposta e taxas de falhas - saiba quais são as páginas mais populares, em que alturas do dia e onde estão localizados os seus utilizadores. Veja que páginas têm o melhor desempenho. Se os tempos de resposta e as taxas de falhas aumentarem quando há mais pedidos, é possível que tenha um problema relativo a recursos.

Taxas de dependência, tempos de resposta e taxas de falhas - veja se os serviços externos o estão a atrasar.

Exceções - Analise as estatísticas agregadas ou escolha instâncias específicas e analise detalhadamente o rastreamento de pilha e as solicitações relacionadas. São reportadas exceções do servidor e do browser.

Vistas de página e desempenho de carga - reportados pelos browsers dos utilizadores.

Chamadas AJAX das páginas Web - taxas, tempos de resposta e taxas de falhas.

Contagens de utilizadores e sessões.

Contadores de desempenho dos computadores de servidor Windows ou Linux, como CPU, memória e utilização de rede.

Diagnóstico do anfitrião do Docker ou do Azure.

Registos de rastreio de diagnóstico da sua aplicação - para que possa correlacionar eventos de rastreio a pedidos.

Eventos e métricas personalizados que você mesmo escreve no código do cliente ou servidor, para acompanhar eventos de negócios, como itens vendidos ou jogos ganhos.

Normalmente, a infraestrutura da sua aplicação é composta por vários componentes, como uma máquina virtual, uma conta de armazenamento e uma rede virtual, ou uma aplicação Web, uma base de dados, um servidor de base de dados e serviços de terceiros. Não vê estes componentes como entidades separadas. Em vez disso, vê-os como partes relacionadas e interdependentes de uma única entidade. Deve implementá-los, geri-los e monitorizá-los como um grupo. O Azure Resource Manager permite que você trabalhe com os recursos em sua solução como um grupo.

Pode implementar, atualizar ou eliminar todos os recursos da sua solução numa operação única e coordenada. Utiliza um modelo para a implementação e esse modelo pode funcionar para ambientes diferentes, como de teste e produção. O Resource Manager fornece funcionalidades de segurança, auditoria e etiquetagem para o ajudar a gerir os recursos após a implementação.

Os benefícios de usar o Resource Manager

O Resource Manager oferece várias vantagens:

Pode implementar, gerir e monitorizar todos os recursos da sua solução como um grupo, em vez de os processar individualmente.

Pode implementar repetidamente a solução durante todo o ciclo de vida de desenvolvimento e ter a confiança de que os recursos são implementados num estado consistente.

Pode gerir a sua infraestrutura através de modelos declarativos em vez de scripts.

Você pode definir as dependências entre recursos, para que eles sejam implantados na ordem correta.

Você pode aplicar o controle de acesso a todos os serviços em seu grupo de recursos porque o controle de acesso baseado em função do Azure (Azure RBAC) é integrado nativamente à plataforma de gerenciamento.

Pode aplicar etiquetas a recursos para organizar logicamente todos os recursos na sua subscrição.

Pode clarificar a faturação da sua organização visualizando os custos de um grupo de recursos partilhando a mesma etiqueta.

Nota

O Resource Manager proporciona uma nova forma de implementar e gerir as suas soluções. Se você usou o modelo de implantação anterior e deseja saber mais sobre as alterações, consulte Noções básicas sobre a implantação do Resource Manager e a implantação clássica.

Próximo passo

O benchmark de segurança na nuvem da Microsoft inclui uma coleção de recomendações de segurança que você pode usar para ajudar a proteger os serviços que você usa no Azure.