White paper de segurança do Azure Synapse Analytics: Segurança de rede

Nota

Este artigo faz parte da série de artigos do white paper de segurança do Azure Synapse Analytics. Para obter uma visão geral da série, consulte o white paper de segurança do Azure Synapse Analytics.

Para proteger o Azure Synapse, há uma variedade de opções de segurança de rede a serem consideradas.

Terminologia de segurança de rede

Esta seção de abertura fornece uma visão geral e definições de alguns dos principais termos do Azure Synapse relacionados à segurança de rede. Tenha estas definições em mente ao ler este artigo.

Área de trabalho do Azure Synapse

Um espaço de trabalho Synapse é uma coleção lógica protegível de todos os serviços oferecidos pelo Azure Synapse. Ele inclui pools SQL dedicados (anteriormente SQL DW), pools SQL sem servidor, pools Apache Spark, pipelines e outros serviços. Determinadas definições de configuração de rede, como regras de firewall IP, rede virtual gerenciada e locatários aprovados para proteção contra exfiltração, são configuradas e protegidas no nível do espaço de trabalho.

Pontos de extremidade do espaço de trabalho Synapse

Um ponto de extremidade é um ponto de uma conexão de entrada para acessar um serviço. Cada espaço de trabalho Synapse tem três pontos de extremidade distintos:

- Ponto de extremidade SQL dedicado para acessar pools SQL dedicados.

- Ponto de extremidade SQL sem servidor para acessar pools SQL sem servidor.

- Ponto de extremidade de desenvolvimento para acessar pools do Apache Spark e recursos de pipeline no espaço de trabalho.

Esses pontos de extremidade são criados automaticamente quando o espaço de trabalho Synapse é criado.

Synapse Studio

O Synapse Studio é um ambiente de desenvolvimento web front-end seguro para o Azure Synapse. Ele suporta várias funções, incluindo engenheiro de dados, cientista de dados, desenvolvedor de dados, analista de dados e administrador da Sinapse.

Use o Synapse Studio para executar várias operações de gerenciamento e dados no Azure Synapse, como:

- Conectando-se a pools SQL dedicados, pools SQL sem servidor e executando scripts SQL.

- Desenvolvimento e execução de notebooks em pools Apache Spark.

- Desenvolvimento e execução de pipelines.

- Monitoramento de pools SQL dedicados, pools SQL sem servidor, pools Apache Spark e trabalhos de pipeline.

- Gerenciando permissões RBAC Synapse de itens de espaço de trabalho.

- Criação de conexões de ponto de extremidade privadas gerenciadas para fontes de dados e coletores.

As conexões com os pontos de extremidade do espaço de trabalho podem ser feitas usando o Synapse Studio. Além disso, é possível criar pontos de extremidade privados para garantir que a comunicação com os pontos de extremidade do espaço de trabalho seja privada.

Acesso à rede pública e regras de firewall

Por padrão, os pontos de extremidade do espaço de trabalho são pontos de extremidade públicos quando são provisionados. O acesso a esses pontos de extremidade do espaço de trabalho de qualquer rede pública está habilitado, incluindo redes que estão fora da organização do cliente, sem exigir uma conexão VPN ou uma conexão de Rota Expressa com o Azure.

Todos os serviços do Azure, incluindo serviços PaaS como o Azure Synapse, são protegidos por proteção básica contra DDoS para mitigar ataques mal-intencionados (monitoramento ativo de tráfego, deteção sempre ativada e mitigações automáticas de ataques).

Todo o tráfego para os pontos finais do espaço de trabalho, mesmo através de redes públicas, é encriptado e protegido em trânsito pelo protocolo TLS (Transport Level Security).

Para proteger quaisquer dados confidenciais, é recomendável desativar totalmente o acesso público aos pontos de extremidade do espaço de trabalho. Ao fazer isso, ele garante que todos os pontos de extremidade do espaço de trabalho só possam ser acessados usando pontos de extremidade privados.

A desativação do acesso público para todos os espaços de trabalho Synapse em uma assinatura ou um grupo de recursos é imposta pela atribuição de uma Política do Azure. Também é possível desativar o acesso à rede pública por espaço de trabalho com base na sensibilidade dos dados processados pelo espaço de trabalho.

No entanto, se o acesso público precisar ser habilitado, é altamente recomendável configurar as regras de firewall IP para permitir conexões de entrada somente a partir da lista especificada de endereços IP públicos.

Considere habilitar o acesso público quando o ambiente local não tiver acesso VPN ou Rota Expressa ao Azure e exigir acesso aos pontos de extremidade do espaço de trabalho. Nesse caso, especifique uma lista de endereços IP públicos dos data centers e gateways locais nas regras de firewall IP.

Pontos finais privados

Um ponto de extremidade privado do Azure é uma interface de rede virtual com um endereço IP privado criado na sub-rede da Rede Virtual do Azure (VNet) do próprio cliente. Um ponto de extremidade privado pode ser criado para qualquer serviço do Azure que ofereça suporte a pontos de extremidade privados, como o Azure Synapse, pools SQL dedicados (anteriormente SQL DW), Bancos de Dados SQL do Azure, Armazenamento do Azure ou qualquer serviço no Azure com tecnologia do serviço Azure Private Link.

É possível criar pontos de extremidade privados na VNet para todos os três pontos de extremidade do espaço de trabalho Synapse, individualmente. Dessa forma, poderia haver três pontos de extremidade privados criados para três pontos de extremidade de um espaço de trabalho Synapse: um para pool SQL dedicado, um para pool SQL sem servidor e um para o ponto de extremidade de desenvolvimento.

Os pontos de extremidade privados têm muitos benefícios de segurança em comparação com os pontos de extremidade públicos. Os pontos de extremidade privados em uma VNet do Azure podem ser acessados somente de dentro:

- A mesma VNet que contém esse ponto de extremidade privado.

- VNets do Azure emparelhadas regional ou globalmente.

- Redes locais conectadas ao Azure por meio do Gateway de VPN ou da Rota Expressa.

O principal benefício dos pontos de extremidade privados é que não é mais necessário expor os pontos de extremidade do espaço de trabalho à Internet pública. Quanto menos exposição, melhor.

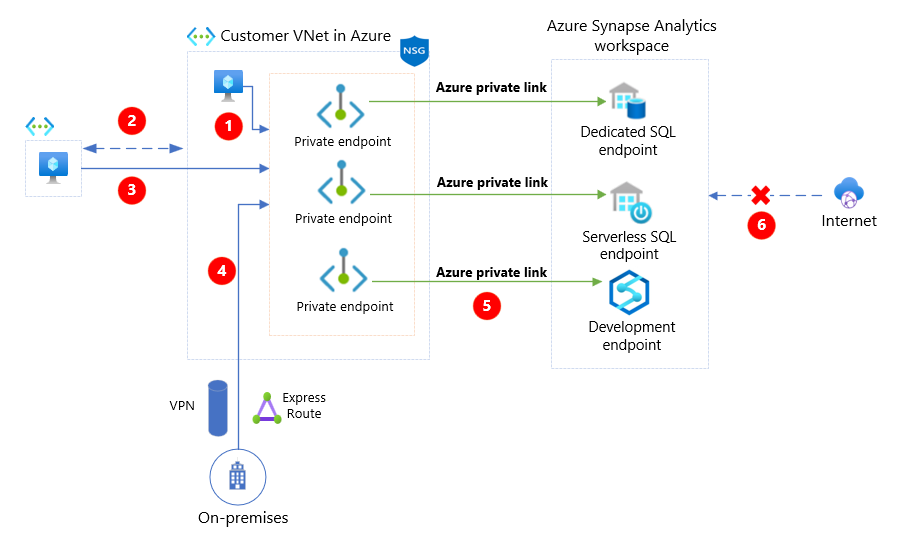

O diagrama a seguir mostra pontos de extremidade privados.

O diagrama acima descreve os seguintes pontos-chave:

| Item | Descrição |

|---|---|

| As estações de trabalho de dentro da VNet do cliente acessam os pontos de extremidade privados do Azure Synapse. | |

| Emparelhamento entre a VNet do cliente e outra VNet. | |

| A estação de trabalho da VNet emparelhada acessa os pontos de extremidade privados do Azure Synapse. | |

| Acesso à rede local aos pontos de extremidade privados do Azure Synapse por meio de VPN ou ExpressRoute. | |

| Os pontos de extremidade do espaço de trabalho são mapeados na VNet do cliente por meio de pontos de extremidade privados usando o serviço Azure Private Link. | |

| O acesso público está desativado no espaço de trabalho Sinapse. |

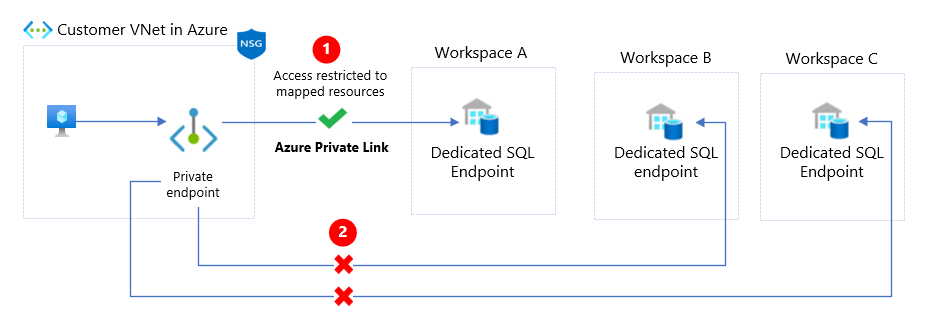

No diagrama a seguir, um ponto de extremidade privado é mapeado para uma instância de um recurso PaaS em vez de todo o serviço. No caso de um incidente de segurança dentro da rede, apenas a instância de recurso mapeada é exposta, minimizando a exposição e a ameaça de vazamento e exfiltração de dados.

O diagrama acima descreve os seguintes pontos-chave:

| Item | Descrição |

|---|---|

| O ponto de extremidade privado na VNet do cliente é mapeado para um único ponto de extremidade dedicado do pool SQL (anteriormente SQL DW) no Espaço de Trabalho A. | |

| Outros pontos de extremidade do pool SQL nos outros espaços de trabalho (B e C) não são acessíveis por meio desse ponto de extremidade privado, minimizando a exposição. |

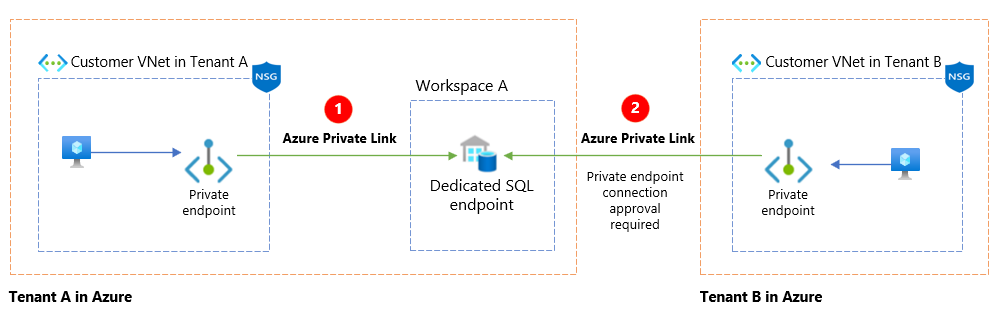

O ponto de extremidade privado funciona em locatários e regiões do Microsoft Entra, portanto, é possível criar conexões de ponto de extremidade privado para espaços de trabalho Synapse entre locatários e regiões. Nesse caso, ele passa pelo fluxo de trabalho de aprovação de conexão de ponto de extremidade privado. O proprietário do recurso controla quais conexões de ponto de extremidade privadas são aprovadas ou negadas. O proprietário do recurso tem controle total sobre quem pode se conectar aos seus espaços de trabalho.

O diagrama a seguir mostra um fluxo de trabalho de aprovação de conexão de ponto de extremidade privado.

O diagrama acima descreve os seguintes pontos-chave:

| Item | Descrição |

|---|---|

| O pool SQL dedicado (anteriormente SQL DW) no Espaço de Trabalho A no Locatário A é acessado por um ponto de extremidade privado na VNet do cliente no Locatário A. | |

| O mesmo pool SQL dedicado (anteriormente SQL DW) no Espaço de Trabalho A no Locatário A é acessado por um ponto de extremidade privado na VNet do cliente no Locatário B por meio de um fluxo de trabalho de aprovação de conexão. |

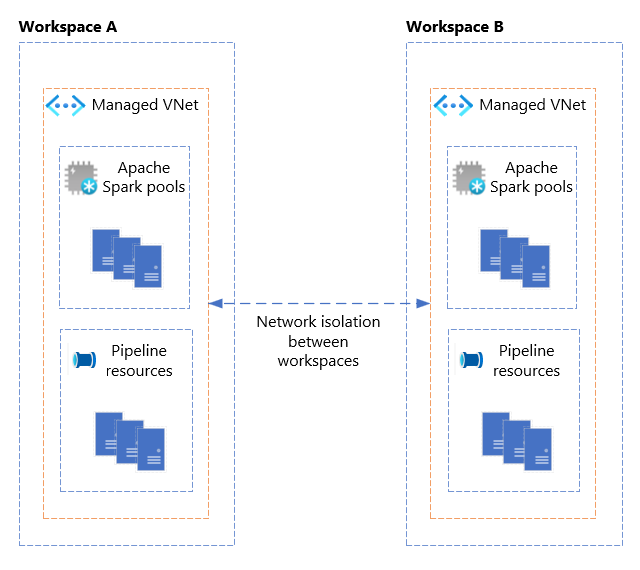

Rede virtual gerenciada

O recurso Synapse Managed VNet fornece um isolamento de rede totalmente gerenciado para o pool Apache Spark e recursos de computação de pipeline entre espaços de trabalho Synapse. Ele pode ser configurado no momento da criação do espaço de trabalho. Além disso, ele também fornece isolamento de rede para clusters do Spark dentro do mesmo espaço de trabalho. Cada espaço de trabalho tem sua própria rede virtual, que é totalmente gerenciada pela Synapse. A VNet gerenciada não é visível para os usuários fazerem modificações. Qualquer pipeline ou pool de recursos de computação do Apache Spark que são criados pelo Azure Synapse em uma VNet gerenciada é provisionado dentro de sua própria VNet. Dessa forma, há isolamento total da rede de outros espaços de trabalho.

Essa configuração elimina a necessidade de criar e gerenciar redes virtuais e grupos de segurança de rede para o pool do Apache Spark e recursos de pipeline, como normalmente é feito pelo VNet Injection.

Como tal, os serviços multilocatários em um espaço de trabalho Synapse, como pools SQL dedicados e pools SQL sem servidor, não são provisionados dentro da VNet gerenciada.

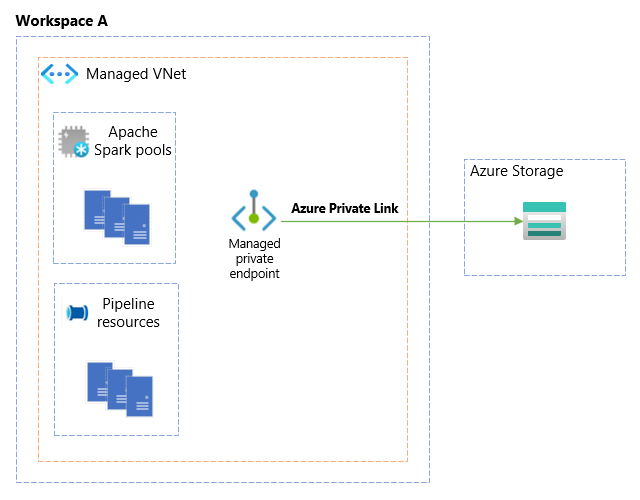

O diagrama a seguir mostra o isolamento de rede entre duas VNets gerenciadas de espaços de trabalho A e B com seus pools Apache Spark e recursos de pipeline dentro das VNets gerenciadas.

Conexão de ponto final privado gerenciado

Uma conexão de ponto de extremidade privado gerenciado permite conexões com qualquer serviço PaaS do Azure (que dá suporte ao Private Link), de forma segura e perfeita, sem a necessidade de criar um ponto de extremidade privado para esse serviço a partir da VNet do cliente. O Synapse cria e gerencia automaticamente o endpoint privado. Essas conexões são usadas pelos recursos de computação que são provisionados dentro da VNet gerenciada do Synapse, como pools do Apache Spark e recursos de pipeline, para se conectar aos serviços PaaS do Azure de forma privada.

Por exemplo, se você quiser se conectar à sua conta de armazenamento do Azure de forma privada a partir do seu pipeline, a abordagem usual é criar um ponto de extremidade privado para a conta de armazenamento e usar um tempo de execução de integração auto-hospedado para se conectar ao seu ponto de extremidade privado de armazenamento. Com Synapse Managed VNets, você pode se conectar de forma privada à sua conta de armazenamento usando o tempo de execução de integração do Azure simplesmente criando uma conexão de ponto de extremidade privado gerenciado diretamente para essa conta de armazenamento. Essa abordagem elimina a necessidade de ter um tempo de execução de integração auto-hospedado para se conectar aos seus serviços PaaS do Azure de forma privada.

Como tal, os serviços multilocatários em um espaço de trabalho Synapse, como pools SQL dedicados e pools SQL sem servidor, não são provisionados dentro da VNet gerenciada. Portanto, eles não usam as conexões de ponto de extremidade privado gerenciado criadas no espaço de trabalho para sua conectividade de saída.

O diagrama a seguir mostra um ponto de extremidade privado gerenciado se conectando a uma conta de armazenamento do Azure a partir de uma VNet gerenciada no espaço de trabalho A.

Segurança avançada do Spark

Uma VNet gerenciada também oferece algumas vantagens adicionais para os usuários do pool do Apache Spark. Não há necessidade de se preocupar com a configuração de um espaço de endereço de sub-rede fixo , como seria feito no VNet Injection. O Azure Synapse cuida automaticamente da alocação desses espaços de endereço dinamicamente para cargas de trabalho.

Além disso, os pools do Spark operam como um cluster de trabalhos. Isso significa que cada usuário obtém seu próprio cluster do Spark ao interagir com o espaço de trabalho. Criar um pool do Spark dentro do espaço de trabalho são informações de metadados para o que será atribuído ao usuário ao executar cargas de trabalho do Spark. Isso significa que cada usuário terá seu próprio cluster Spark em uma sub-rede dedicada dentro da VNet gerenciada para executar cargas de trabalho. As sessões do pool de faíscas do mesmo usuário são executadas nos mesmos recursos de computação. Ao fornecer essa funcionalidade, há três benefícios principais:

- Maior segurança devido ao isolamento da carga de trabalho com base no usuário.

- Redução de vizinhos barulhentos.

- Maior desempenho.

Proteção contra transferência de dados não autorizada

Os espaços de trabalho Synapse com VNet gerenciada têm um recurso de segurança adicional chamado proteção contra exfiltração de dados. Ele protege todo o tráfego de saída do Azure Synapse de todos os serviços, incluindo pools SQL dedicados, pools SQL sem servidor, pools de faísca Apache e pipelines. Ele é configurado habilitando a proteção de exfiltração de dados no nível do espaço de trabalho (no momento da criação do espaço de trabalho) para restringir as conexões de saída a uma lista permitida de locatários do Microsoft Entra. Por padrão, apenas o locatário inicial do espaço de trabalho é adicionado à lista, mas é possível adicionar ou modificar a lista de locatários do Microsoft Entra a qualquer momento após a criação do espaço de trabalho. Adicionar locatários adicionais é uma operação altamente privilegiada que requer a função elevada de Synapse Administrator. Ele controla efetivamente a exfiltração de dados do Azure Synapse para outras organizações e locatários, sem a necessidade de ter políticas de segurança de rede complicadas em vigor.

Para espaços de trabalho com proteção contra exfiltração de dados habilitada, os pipelines Synapse e pools Apache Spark devem usar conexões de ponto final privadas gerenciadas para todas as suas conexões de saída.

O pool SQL dedicado e o pool SQL sem servidor não usam pontos de extremidade privados gerenciados para sua conectividade de saída; no entanto, qualquer conectividade de saída de pools SQL só pode ser feita para os destinos aprovados, que são os destinos de conexões de ponto de extremidade privado gerenciado.

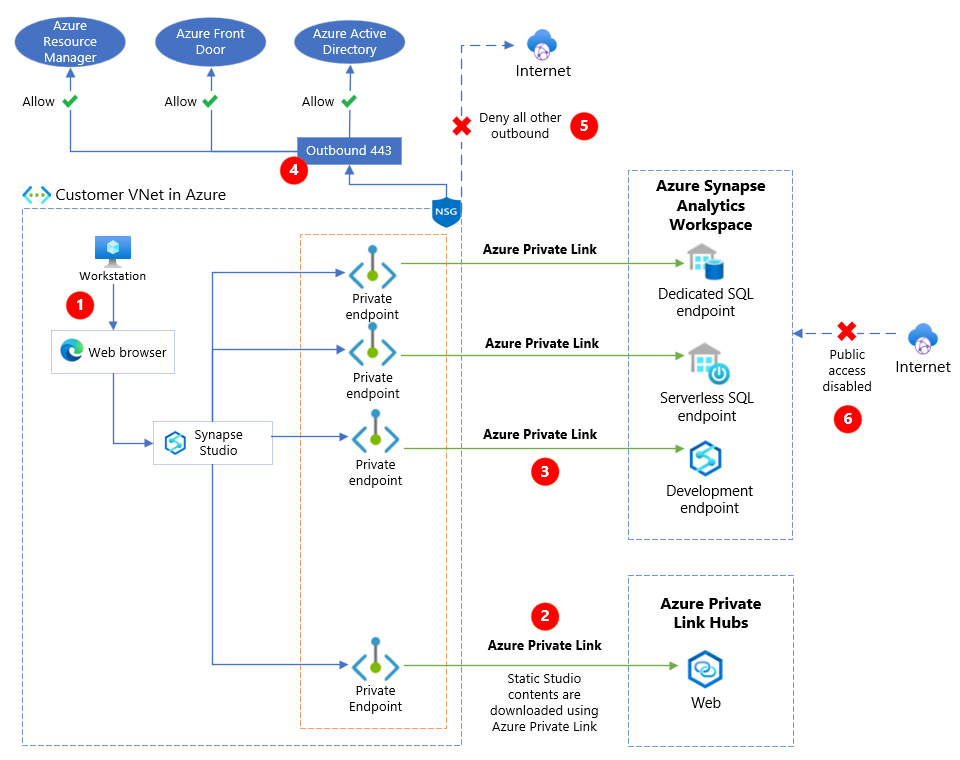

Hubs de link privado para Synapse Studio

O Synapse Private Link Hubs permite conectar-se com segurança ao Synapse Studio a partir da VNet do cliente usando o Azure Private Link. Esse recurso é útil para clientes que desejam acessar o espaço de trabalho Synapse usando o Synapse Studio a partir de um ambiente controlado e restrito, onde o tráfego de saída da Internet é restrito a um conjunto limitado de serviços do Azure.

Isso é conseguido através da criação de um recurso de hub de link privado e um ponto de extremidade privado para esse hub a partir da VNet. Esse ponto de extremidade privado é usado para acessar o estúdio usando seu nome de domínio totalmente qualificado (FQDN), web.azuresynapse.net, com um endereço IP privado da rede virtual. O recurso de hub de link privado baixa o conteúdo estático do Synapse Studio pelo Azure Private Link para a estação de trabalho do usuário. Além disso, pontos de extremidade privados separados devem ser criados para os pontos de extremidade de espaço de trabalho individuais para garantir que a comunicação com os pontos de extremidade do espaço de trabalho seja privada.

O diagrama a seguir mostra hubs de link privado para o Synapse Studio.

O diagrama acima descreve os seguintes pontos-chave:

| Item | Descrição |

|---|---|

| A estação de trabalho em uma VNet de cliente restrito acessa o Synapse Studio usando um navegador da Web. | |

| Um ponto de extremidade privado criado para o recurso de hubs de link privado é usado para baixar o conteúdo estático do estúdio usando o Azure Private Link. | |

| Pontos de extremidade privados criados para pontos de extremidade do espaço de trabalho Synapse acessam os recursos do espaço de trabalho com segurança usando os Links Privados do Azure. | |

| As regras do grupo de segurança de rede na VNet restrita do cliente permitem o tráfego de saída pela porta 443 para um conjunto limitado de serviços do Azure, como o Azure Resource Manager, o Azure Front Door e o Microsoft Entra ID. | |

| As regras do grupo de segurança de rede na VNet restrita do cliente negam todo o outro tráfego de saída da VNet. | |

| O acesso público está desativado no espaço de trabalho Sinapse. |

Conjunto de SQL dedicado (anteriormente, SQL DW)

Antes da oferta do Azure Synapse, era oferecido um produto de armazém de dados SQL do Azure denominado SQL DW. Agora é renomeado como pool SQL dedicado (anteriormente SQL DW).

O pool SQL dedicado (anteriormente SQL DW) é criado dentro de um servidor SQL lógico do Azure. É uma construção lógica protegível que atua como um ponto administrativo central para uma coleção de bancos de dados, incluindo SQL DW e outros bancos de dados SQL do Azure.

A maioria dos recursos de segurança de rede principal discutidos nas seções anteriores deste artigo para o Azure Synapse também são aplicáveis ao pool SQL dedicado (anteriormente SQL DW). Estas incluem:

- Regras de firewall de IP

- Desativando o acesso à rede pública

- Pontos finais privados

- Proteção contra exfiltração de dados por meio de regras de firewall de saída

Como o pool SQL dedicado (anteriormente SQL DW) é um serviço multilocatário, ele não é provisionado dentro de uma VNet gerenciada. Isso significa que alguns dos recursos, como VNet gerenciada e conexões de ponto final privado gerenciado, não são aplicáveis a ele.

Matriz de recursos de segurança de rede

A tabela de comparação a seguir fornece uma visão geral de alto nível dos recursos de segurança de rede suportados nas ofertas do Azure Synapse:

| Funcionalidade | Azure Synapse: pool do Apache Spark | Azure Synapse: pool SQL dedicado | Azure Synapse: Pool SQL sem servidor | Pool SQL dedicado (anteriormente SQL DW) |

|---|---|---|---|---|

| Regras de firewall de IP | Sim | Sim | Sim | Sim |

| Desativando o acesso público | Sim | Sim | Sim | Sim |

| Pontos finais privados | Sim | Sim | Sim | Sim |

| Proteção contra transferência de dados não autorizada | Sim | Sim | Sim | Sim |

| Acesso seguro usando o Synapse Studio | Sim | Sim | Sim | No |

| Acesso a partir da rede restrita usando o hub de link privado Synapse | Sim | Sim | Sim | No |

| Rede virtual gerenciada e isolamento de rede no nível do espaço de trabalho | Sim | N/D | N/D | N/A |

| Conexões de ponto final privado gerenciado para conectividade de saída | Sim | N/D | N/D | N/A |

| Isolamento de rede no nível do usuário | Sim | N/D | N/D | N/A |

Próximos passos

No próximo artigo desta série de white papers, saiba mais sobre a proteção contra ameaças.