Aplicação automática de patches de convidado para máquinas virtuais do Azure e conjuntos de dimensionamento

Aplica-se a: ✔️ Linux VMs ✔️ Windows VMs ✔️ Conjuntos de escala flexível

Habilitar a aplicação automática de patches de convidado para suas Máquinas Virtuais (VMs) do Azure e Conjuntos de Dimensionamento (VMSS) ajuda a facilitar o gerenciamento de atualizações ao aplicar patches de forma segura e automática em máquinas virtuais para manter a conformidade de segurança, enquanto limita o raio de explosão das VMs.

O patch automático de convidado de VM tem as seguintes características:

- Os patches classificados como Críticos ou de Segurança são automaticamente baixados e aplicados na VM.

- Os patches são aplicados fora do horário de pico para VMs IaaS no fuso horário da VM.

- Os patches são aplicados durante todas as horas para o VMSS Flex.

- O Azure gerencia a orquestração do patch e segue os princípios de disponibilidade em primeiro lugar.

- A integridade da máquina virtual, conforme determinado por meio de sinais de integridade da plataforma, é monitorada para detetar falhas de aplicação de patches.

- A integridade do aplicativo pode ser monitorada por meio da extensão Integridade do aplicativo.

- Funciona para todos os tamanhos de VM.

Como funciona a aplicação automática de patches de convidado de VM?

Se o patch automático de convidado de VM estiver habilitado em uma VM, os patches Críticos e de Segurança disponíveis serão baixados e aplicados automaticamente na VM. Este processo é iniciado automaticamente todos os meses quando são lançados novos patches. A avaliação e a instalação do patch são automáticas e o processo inclui a reinicialização da VM conforme configurada. O parâmetro rebootSetting no Modelo de VM tem precedência sobre as configurações em outro sistema, como Configuração de Manutenção.

A VM é avaliada periodicamente a cada poucos dias e várias vezes dentro de qualquer período de 30 dias para determinar os patches aplicáveis para essa VM. Os patches podem ser instalados a qualquer dia na VM fora do horário de pico para a VM. Essa avaliação automática garante que quaisquer patches ausentes sejam descobertos o mais rápido possível.

Os patches são instalados dentro de 30 dias após as versões mensais dos patches, após a orquestração da disponibilidade inicial. Os patches são instalados apenas fora do horário de pico para a VM, dependendo do fuso horário da VM. A VM deve estar em execução fora do horário de pico para que os patches sejam instalados automaticamente. Se uma VM for desligada durante uma avaliação periódica, a plataforma avaliará e aplicará patches automaticamente (se necessário) durante a próxima avaliação periódica (geralmente dentro de alguns dias) quando a VM estiver ligada.

As atualizações de definição e outros patches não classificados como Críticos ou de Segurança não serão instalados por meio de patches automáticos de convidados de VM. Para instalar patches com outras classificações de patches ou agendar a instalação de patches em sua própria janela de manutenção personalizada, você pode usar o Gerenciamento de Atualizações.

Habilitar a aplicação automática de patches de convidado em VMs de instância única ou conjuntos de dimensionamento de máquina virtual no modo de orquestração flexível permite que a plataforma Azure atualize sua frota em fases. A implantação em fases segue as Práticas de Implantação Segura do Azure e reduz o raio de impacto se algum problema for identificado com a atualização mais recente. O monitoramento de integridade é recomendado para VMs de instância única e necessário para Conjuntos de Dimensionamento de Máquina Virtual no modo de orquestração flexível para detetar problemas, quaisquer problemas com a atualização.

Atualizações de disponibilidade em primeiro lugar

O Azure orquestra o processo de instalação do patch em todas as nuvens públicas e privadas para VMs que habilitaram a Correção Automática de Convidados. A orquestração segue os princípios de disponibilidade em primeiro lugar em diferentes níveis de disponibilidade fornecidos pelo Azure.

Para um grupo de máquinas virtuais que passam por uma atualização, a plataforma do Azure orquestrará atualizações:

Entre regiões:

- Uma atualização mensal é orquestrada globalmente no Azure de forma faseada para evitar falhas globais de implantação.

- Uma fase pode ter uma ou mais regiões, e uma atualização passa para as próximas fases somente se as VMs qualificadas em uma fase forem atualizadas com êxito.

- As regiões emparelhadas geograficamente não são atualizadas simultaneamente e não podem estar na mesma fase regional.

- O sucesso de uma atualização é medido pelo acompanhamento da pós-atualização de integridade da VM. A integridade da VM é rastreada por meio de indicadores de integridade da plataforma para a VM.

Dentro de uma região:

- As VMs em diferentes zonas de disponibilidade não são atualizadas simultaneamente com a mesma atualização.

- As VMs que não fazem parte de um conjunto de disponibilidade são agrupadas em lote com base no melhor esforço para evitar atualizações simultâneas para todas as VMs em uma assinatura.

Dentro de um conjunto de disponibilidade:

- Todas as VMs num conjunto de disponibilidade comum não são atualizadas em simultâneo.

- As VMs em um conjunto de disponibilidade comum são atualizadas dentro dos limites do Domínio de Atualização e as VMs em vários Domínios de Atualização não são atualizadas simultaneamente.

- Em um Domínio de Atualização, não mais de 20% das VMs dentro de um conjunto de disponibilidade serão atualizadas de cada vez. Para conjuntos de disponibilidade com menos de 10 VMs, as VMs são atualizadas uma de cada vez dentro de um Domínio de Atualização.

Restringir o número de VMs corrigidas simultaneamente entre regiões, dentro de uma região ou dentro de um conjunto de disponibilidade limita o impacto de um patch defeituoso em um determinado conjunto de VMs. Com o monitoramento de integridade, quaisquer problemas potenciais são sinalizados antes que afetem toda a carga de trabalho.

A data de instalação do patch para uma determinada VM pode variar mês a mês, pois uma VM específica pode ser coletada em um lote diferente entre os ciclos mensais de aplicação de patches.

Que patches estão instalados?

Os patches instalados dependem do estágio de distribuição da VM. Todos os meses, uma nova distribuição global é iniciada onde todos os patches críticos e de segurança avaliados para uma VM individual são instalados para essa VM. A distribuição é orquestrada em todas as regiões do Azure em lotes.

O conjunto exato de patches a serem instalados varia de acordo com a configuração da VM, incluindo o tipo de sistema operacional e o tempo de avaliação. É possível que duas VMs idênticas em regiões diferentes obtenham patches diferentes instalados se houver mais ou menos patches disponíveis quando a orquestração de patches atinge regiões diferentes em momentos diferentes. Da mesma forma, mas com menos frequência, as VMs dentro da mesma região, mas avaliadas em momentos diferentes (devido a lotes diferentes de Zona de Disponibilidade ou Conjunto de Disponibilidade) podem receber patches diferentes.

Como o Patch Automático de Convidado de VM não configura a origem do patch, duas VMs semelhantes configuradas para fontes de patch diferentes, como repositório público versus repositório privado, também podem ver uma diferença no conjunto exato de patches instalados.

Para tipos de sistema operacional que lançam patches em uma cadência fixa, as VMs configuradas para o repositório público do sistema operacional podem esperar receber o mesmo conjunto de patches nas diferentes fases de distribuição em um mês. Por exemplo, VMs do Windows configuradas para o repositório público do Windows Update.

Como uma nova distribuição é acionada todos os meses, uma VM receberá pelo menos uma distribuição de patch todos os meses se estiver ligada fora do horário de pico. Esse processo garante que a VM seja corrigida mensalmente com os patches críticos e de segurança disponíveis mais recentes. Para garantir a consistência no conjunto de patches instalados, você pode configurar suas VMs para avaliar e baixar patches de seus próprios repositórios privados.

Imagens de SO suportadas

Importante

A aplicação automática de patches de convidados de VM, a avaliação de patches sob demanda e a instalação de patches sob demanda são suportadas apenas em VMs criadas a partir de imagens com a combinação exata de editor, oferta e sku da lista de imagens do sistema operacional suportadas abaixo. Imagens personalizadas ou qualquer outra combinação de editor, oferta e sku não são suportadas. Mais imagens são adicionadas periodicamente. Não vê o seu SKU na lista? Solicite suporte preenchendo o Pedido de Suporte de Imagem.

Imagens do Windows suportadas (Hotpatchable)

| Publisher | Oferta de SO | Sku |

|---|---|---|

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-core-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-hotpatch |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition-hotpatch-smalldisk |

Importante

Atualmente, nem todas as regiões oferecem suporte a imagens do Windows Server 2025 . As regiões onde o suporte ainda não existe podem retornar um erro de cliente HTTP 400, indicando um status sem suporte. Em vez disso, use outra região que forneça suporte, como o Sul do Reino Unido, o Leste Asiático ou o Centro-Oeste dos EUA.

| Publisher | Oferta de SO | Sku |

|---|---|---|

| MicrosoftWindowsServer | WindowsServer | 2025-datacenter-azure-edition |

| MicrosoftWindowsServer | WindowsServer | 2025-datacenter-azure-edition-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2025-datacenter-azure-edition-core |

| MicrosoftWindowsServer | WindowsServer | 2025-datacenter-azure-edition-core-smalldisk |

Imagens do Windows suportadas (não Hotpatchable)

| Publisher | Oferta de SO | Sku |

|---|---|---|

| MicrosoftWindowsServer | WindowsServer | 2008-R2-SP1 |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2012-R2-Datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2016-Datacenter-Server-Core |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2016-datacenter-com-contêineres |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter |

| MicrosoftWindowsServer | WindowsServer | 2019-Datacenter-Core |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-gensecond |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2019-datacenter-com-contêineres |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-smalldisk-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-core-g2 |

| MicrosoftWindowsServer | WindowsServer | 2022-datacenter-azure-edition |

Imagens Linux suportadas

| Publisher | Oferta de SO | Sku |

|---|---|---|

| Canónico | UbuntuServer | 16.04-LTS |

| Canónico | UbuntuServer | 16.04.0-LTS |

| Canónico | UbuntuServer | 18.04-LTS |

| Canónico | UbuntuServer | 18.04-LTS-gen2 |

| Canónico | 0001-com-ubuntu-pro-bionic | pró-18_04-lts |

| Canónico | 0001-com-ubuntu-servidor-focal | 20_04-lts |

| Canónico | 0001-com-ubuntu-servidor-focal | 20_04-LTS-GEN2 |

| Canónico | 0001-com-ubuntu-pro-focal | pró-20_04-lts |

| Canónico | 0001-com-ubuntu-pro-focal | pró-20_04-lts-gen2 |

| Canónico | 0001-com-ubuntu-servidor-jammy | 22_04-lts |

| Canónico | 0001-com-ubuntu-servidor-jammy | 22_04-lts-gen2 |

| Microsoftcblmariner | CBL-Mariner | CBL-Marinheiro-1 |

| Microsoftcblmariner | CBL-Mariner | 1-Geração2 |

| Microsoftcblmariner | CBL-Mariner | CBL-Marinheiro-2 |

| Microsoftcblmariner | CBL-Mariner | cbl-marinheiro-2-gen2 |

| Redhat | RHEL | 7.2, 7.3, 7.4, 7.5, 7.6, 7.7, 7.8, 7_9, 7-RAW, 7-LVM |

| Redhat | RHEL | 8, 8.1, 81gen2, 8.2, 82gen2, 8_3, 83-gen2, 8_4, 84-gen2, 8_5, 85-gen2, 8_6, 86-gen2, 8_7, 8_8, 8-lvm, 8-lvm-gen2 |

| Redhat | RHEL | 9_0, 9_1, 9-LVM, 9-LVM-Gen2 |

| Redhat | RHEL-RAW | 8-cru, 8-raw-gen2 |

| SUSE | SLES-12-SP5 | gen1, gen2 |

| SUSE | SLES-15-SP2 | gen1, gen2 |

Modos de orquestração de patches

As VMs no Azure agora oferecem suporte aos seguintes modos de orquestração de patches:

AutomaticByPlatform (patch orquestrado pelo Azure):

- Este modo é suportado para VMs do Linux e do Windows.

- Este modo ativa a aplicação de patches automática de convidado da VM a máquina virtual e a subsequente instalação do patch é orquestrada pelo Azure.

- Durante o processo de instalação, esse modo avaliará a VM em busca de patches disponíveis e salvará os detalhes no Azure Resource Graph.

- Este modo é necessário para a aplicação de patches "availability-first".

- Este modo apenas é suportado para VMs que são criadas utilizando as imagens de plataforma do SO suportadas acima.

- Para VMs do Windows, definir este modo também desativa as Atualizações Automáticas nativas na máquina virtual do Windows para evitar duplicação.

- Para usar esse modo em VMs Linux, defina a propriedade

osProfile.linuxConfiguration.patchSettings.patchMode=AutomaticByPlatformno modelo de VM. - Para usar esse modo em VMs do Windows, defina a propriedade

osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatformno modelo de VM. - Ativar este modo definirá a Chave de Registo SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate como 1

AutomaticByOS:

- Este modo é suportado apenas para VMs do Windows.

- Esse modo habilita as Atualizações Automáticas na máquina virtual do Windows e os patches são instalados na VM por meio das Atualizações Automáticas.

- Este modo não suporta a aplicação de patches de disponibilidade inicial.

- Esse modo é definido por padrão se nenhum outro modo de patch for especificado para uma VM do Windows.

- Para usar esse modo em VMs do Windows, defina a propriedade

osProfile.windowsConfiguration.enableAutomaticUpdates=truee defina a propriedadeosProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByOSno modelo de VM. - Ativar este modo definirá a Chave de Registo SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate como 0

Manual:

- Este modo é suportado apenas para VMs do Windows.

- Este modo desativa as Atualizações Automáticas na máquina virtual do Windows. Ao implantar uma VM usando CLI ou PowerShell, a configuração

--enable-auto-updatescomofalsetambém será definidapatchModeemanualdesabilitará as Atualizações Automáticas. - Este modo não suporta a aplicação de patches de disponibilidade inicial.

- Esse modo deve ser definido ao usar soluções de aplicação de patches personalizadas.

- Para usar esse modo em VMs do Windows, defina a propriedade

osProfile.windowsConfiguration.enableAutomaticUpdates=falsee defina a propriedadeosProfile.windowsConfiguration.patchSettings.patchMode=Manualno modelo de VM. - Ativar este modo definirá a Chave de Registo SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU\NoAutoUpdate como 1

ImageDefault:

- Este modo é suportado apenas para VMs Linux.

- Este modo não suporta a aplicação de patches de disponibilidade inicial.

- Esse modo respeita a configuração de aplicação de patches padrão na imagem usada para criar a VM.

- Esse modo é definido por padrão se nenhum outro modo de patch for especificado para uma VM Linux.

- Para usar esse modo em VMs Linux, defina a propriedade

osProfile.linuxConfiguration.patchSettings.patchMode=ImageDefaultno modelo de VM.

Nota

Para VMs do Windows, a propriedade osProfile.windowsConfiguration.enableAutomaticUpdates só pode ser definida quando a VM é criada pela primeira vez. Isto irá afetar certas transições de modo de patch. Alternar entre os modos AutomaticByPlatform e Manual é suportada em VMs que tenham osProfile.windowsConfiguration.enableAutomaticUpdates=false. Da mesma forma, a alternância entre os modos AutomaticByPlatform e AutomaticByOS é suportada em VMs que têm osProfile.windowsConfiguration.enableAutomaticUpdates=true. Alternar entre os modos AutomaticByOS e Manual não é suportado.

O Azure recomenda que o Modo de Avaliação seja habilitado em uma VM, mesmo que a Orquestração do Azure não esteja habilitada para aplicação de patches. Isso permitirá que a plataforma avalie a VM a cada 24 horas para quaisquer atualizações pendentes e salve os detalhes no Azure Resource Graph. A plataforma realiza a avaliação para reportar resultados consolidados quando o estado de configuração de patch pretendido da máquina é aplicado ou confirmado. Esta avaliação será comunicada como uma avaliação iniciada pela «Plataforma».

Requisitos para habilitar a aplicação automática de patches de convidado de VM

- A máquina virtual deve ter o Agente de VM do Azure para Windows ou Linux instalado.

- Para VMs Linux, o agente Linux do Azure deve ser a versão 2.2.53.1 ou superior. Atualize o agente Linux se a versão atual for inferior à versão necessária.

- Para VMs do Windows, o serviço Windows Update deve estar em execução na máquina virtual.

- A máquina virtual deve ser capaz de acessar os pontos de extremidade de atualização configurados. Se sua máquina virtual estiver configurada para usar repositórios privados para Linux ou Windows Server Update Services (WSUS) para VMs do Windows, os pontos de extremidade de atualização relevantes deverão estar acessíveis.

- Use a Compute API versão 2021-03-01 ou superior para acessar todas as funcionalidades, incluindo avaliação sob demanda e patches sob demanda.

- Atualmente, não há suporte para imagens personalizadas.

- O VMSS Flexible Orchestration requer a instalação da extensão Application Health. Isso é opcional para VMs IaaS.

Ative a aplicação de patches automática de convidado da VM

O patch automático de convidado de VM pode ser habilitado em qualquer VM Windows ou Linux criada a partir de uma imagem de plataforma suportada.

API REST para VMs Linux

O exemplo a seguir descreve como habilitar o patch automático de convidado de VM:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"linuxConfiguration": {

"provisionVMAgent": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

API REST para VMs do Windows

O exemplo a seguir descreve como habilitar o patch automático de convidado de VM:

PUT on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine?api-version=2020-12-01`

{

"location": "<location>",

"properties": {

"osProfile": {

"windowsConfiguration": {

"provisionVMAgent": true,

"enableAutomaticUpdates": true,

"patchSettings": {

"patchMode": "AutomaticByPlatform"

}

}

}

}

}

Azure PowerShell ao criar uma VM do Windows

Use o cmdlet Set-AzVMOperatingSystem para habilitar a aplicação automática de patches de convidado de VM ao criar uma VM.

Set-AzVMOperatingSystem -VM $VirtualMachine -Windows -ComputerName $ComputerName -Credential $Credential -ProvisionVMAgent -EnableAutoUpdate -PatchMode "AutomaticByPlatform"

Azure PowerShell ao atualizar uma VM do Windows

Use os cmdlets Set-AzVMOperatingSystem e Update-AzVM para habilitar a aplicação automática de patches de convidado de VM em uma VM existente.

$VirtualMachine = Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM"

Set-AzVMOperatingSystem -VM $VirtualMachine -PatchMode "AutomaticByPlatform"

Update-AzVM -VM $VirtualMachine

CLI do Azure para VMs do Windows

Use az vm create para habilitar a aplicação automática de patches de convidado de VM ao criar uma nova VM. O exemplo a seguir configura o patch automático de convidado de VM para uma VM chamada myVM no grupo de recursos chamado myResourceGroup:

az vm create --resource-group myResourceGroup --name myVM --image Win2019Datacenter --enable-agent --enable-auto-update --patch-mode AutomaticByPlatform

Para modificar uma VM existente, use az vm update

az vm update --resource-group myResourceGroup --name myVM --set osProfile.windowsConfiguration.enableAutomaticUpdates=true osProfile.windowsConfiguration.patchSettings.patchMode=AutomaticByPlatform

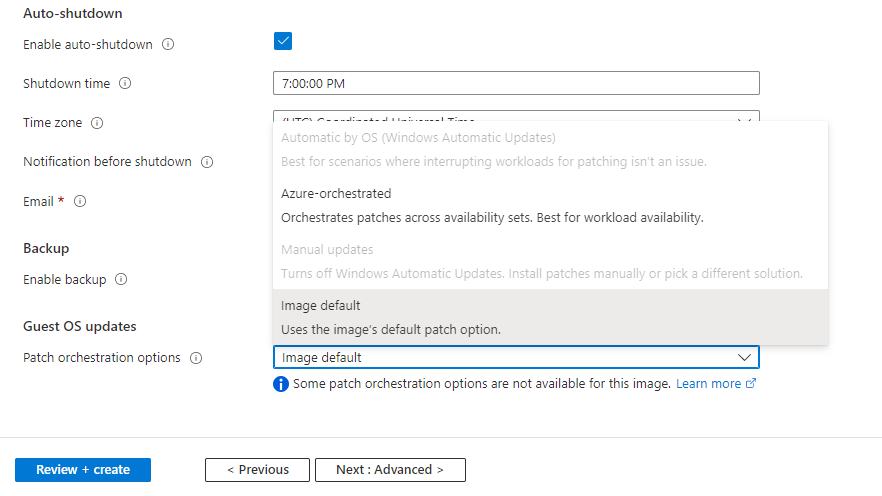

Portal do Azure

Ao criar uma VM usando o portal do Azure, os modos de orquestração de patches podem ser definidos na guia Gerenciamento para Linux e Windows.

Habilitação e avaliação

Nota

Pode levar mais de três horas para habilitar as atualizações automáticas de convidado de VM em uma VM, pois a habilitação é concluída fora do horário de pico da VM. Como a avaliação e a instalação do patch ocorrem apenas fora do horário de pico, sua VM também deve estar em execução fora do horário de pico para aplicar patches.

Quando o patch automático de convidado de VM está habilitado para uma VM, uma extensão de VM do tipo Microsoft.CPlat.Core.LinuxPatchExtension é instalada em uma VM Linux ou uma extensão de VM do tipo Microsoft.CPlat.Core.WindowsPatchExtension é instalada em uma VM do Windows. Essa extensão não precisa ser instalada ou atualizada manualmente, pois ela é gerenciada pela plataforma Azure como parte do processo automático de correção de convidado da VM.

Pode levar mais de três horas para habilitar as atualizações automáticas de convidado de VM em uma VM, pois a habilitação é concluída fora do horário de pico da VM. A extensão também é instalada e atualizada fora do horário de pico para a VM. Se o horário fora do horário de pico da VM terminar antes que a habilitação possa ser concluída, o processo de habilitação será retomado durante o próximo horário fora do horário de pico disponível.

A plataforma fará chamadas periódicas de configuração de patches para garantir o alinhamento quando alterações de modelo forem detetadas em VMs IaaS ou conjuntos de dimensionamento em orquestração flexível. Certas alterações de modelo, tais como, mas não limitadas a, atualização do modo de avaliação, modo de patch e atualização de extensão podem disparar uma chamada de configuração de patch.

As atualizações automáticas são desativadas na maioria dos cenários, e a instalação do patch é feita através da extensão no futuro. Aplicam-se as seguintes condições.

- Se uma VM do Windows já tinha a Atualização Automática do Windows ativada por meio do modo de patch AutomaticByOS, a Atualização Automática do Windows será desativada para a VM quando a extensão for instalada.

- Para VMs do Ubuntu, as atualizações automáticas padrão são desativadas automaticamente quando o Patch Automático de Convidado de VM conclui a ativação.

- Para o RHEL, as atualizações automáticas precisam ser desativadas manualmente. Execute:

sudo systemctl stop packagekit

sudo systemctl mask packagekit

Para verificar se o patch de convidado automático da VM foi concluído e se a extensão de aplicação de patches está instalada na VM, você pode revisar a exibição da instância da VM. Se o processo de habilitação estiver concluído, a extensão será instalada e os resultados da avaliação para a VM estarão disponíveis em patchStatus. A visualização da instância da VM pode ser acessada de várias maneiras, conforme descrito abaixo.

API REST

GET on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/instanceView?api-version=2020-12-01`

Azure PowerShell

Use o cmdlet Get-AzVM com o -Status parâmetro para acessar a exibição de instância para sua VM.

Get-AzVM -ResourceGroupName "myResourceGroup" -Name "myVM" -Status

Atualmente, o PowerShell fornece apenas informações sobre a extensão do patch. Informações sobre patchStatus também estarão disponíveis em breve por meio do PowerShell.

CLI do Azure

Use az vm get-instance-view para acessar a exibição de instância para sua VM.

az vm get-instance-view --resource-group myResourceGroup --name myVM

Noções básicas sobre o status do patch para sua VM

A patchStatus seção da resposta de exibição de instância fornece detalhes sobre a avaliação mais recente e a última instalação de patch para sua VM.

Os resultados da availablePatchSummary avaliação da sua VM podem ser revisados na seção. Uma avaliação é conduzida periodicamente para uma VM que tenha o patch automático de convidado de VM habilitado. A contagem de patches disponíveis após uma avaliação é fornecida em criticalAndSecurityPatchCount e otherPatchCount os resultados. A aplicação automática de patches de convidado de VM instalará todos os patches avaliados nas classificações de patch Crítico e de Segurança. Qualquer outro sistema transdérmico avaliado é ignorado.

Os resultados da instalação do lastPatchInstallationSummary patch para sua VM podem ser revisados na seção . Esta seção fornece detalhes sobre a última tentativa de instalação do patch na VM, incluindo o número de patches que foram instalados, pendentes, com falha ou ignorados. Os patches são instalados somente durante a janela de manutenção fora do horário de pico para a VM. Os patches pendentes e com falha são automaticamente repetidos durante a próxima janela de manutenção fora do horário de pico.

Desativar a aplicação automática de patches de convidado de VM

A aplicação automática de patches de convidado de VM pode ser desativada alterando o modo de orquestração de patches para a VM.

Para desativar o patch automático de convidado de VM em uma VM Linux, altere o modo de patch para ImageDefault.

Para habilitar o patch automático de convidado de VM em uma VM do Windows, a propriedade osProfile.windowsConfiguration.enableAutomaticUpdates determina quais modos de patch podem ser definidos na VM e essa propriedade só pode ser definida quando a VM é criada pela primeira vez. Isso afeta certas transições do modo de patch:

- Para VMs que tenham

osProfile.windowsConfiguration.enableAutomaticUpdates=falseo , desative a aplicação automática de patches de convidado de VM alterando o modo de patch paraManual. - Para VMs que tenham

osProfile.windowsConfiguration.enableAutomaticUpdates=trueo , desative a aplicação automática de patches de convidado de VM alterando o modo de patch paraAutomaticByOS. - Alternar entre os modos AutomaticByOS e Manual não é suportado.

Use os exemplos da seção de habilitação acima neste artigo para exemplos de uso de API, PowerShell e CLI para definir o modo de patch necessário.

Avaliação de patches sob demanda

Se a aplicação automática de patches de convidado de VM já estiver habilitada para sua VM, uma avaliação periódica de patch será realizada na VM durante o horário de folga da VM. Esse processo é automático e os resultados da avaliação mais recente podem ser revisados por meio da exibição de instância da VM, conforme descrito anteriormente neste documento. Você também pode acionar uma avaliação de patch sob demanda para sua VM a qualquer momento. A avaliação do patch pode levar alguns minutos para ser concluída e o status da avaliação mais recente é atualizado na visualização da instância da VM.

Nota

A avaliação de patches sob demanda não aciona automaticamente a instalação de patches. Se você tiver habilitado a aplicação automática de patches de convidado de VM, os patches avaliados e aplicáveis para a VM serão instalados fora do horário de pico da VM, seguindo o processo de aplicação de patches de disponibilidade descrita anteriormente neste documento.

API REST

Use a API Avaliar patches para avaliar os patches disponíveis para sua máquina virtual.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/assessPatches?api-version=2020-12-01`

Azure PowerShell

Use o cmdlet Invoke-AzVmPatchAssessment para avaliar os patches disponíveis para sua máquina virtual.

Invoke-AzVmPatchAssessment -ResourceGroupName "myResourceGroup" -VMName "myVM"

CLI do Azure

Use az vm assess-patches para avaliar os patches disponíveis para sua máquina virtual.

az vm assess-patches --resource-group myResourceGroup --name myVM

Instalação de patches sob demanda

Se a aplicação automática de patches de convidado de VM já estiver habilitada para sua VM, uma instalação periódica de patches de Segurança e Críticos será executada na VM fora do horário de pico. Esse processo é automático e os resultados da instalação mais recente podem ser revisados por meio da exibição de instância da VM, conforme descrito anteriormente neste documento.

Você também pode acionar uma instalação de patch sob demanda para sua VM a qualquer momento. A instalação do patch pode levar alguns minutos para ser concluída e o status da instalação mais recente é atualizado na visualização da instância da VM.

Você pode usar a instalação de patches sob demanda para instalar todos os patches de uma ou mais classificações de patches. Você também pode optar por incluir ou excluir pacotes específicos para Linux ou IDs KB específicos para Windows. Ao acionar uma instalação de patch sob demanda, certifique-se de especificar pelo menos uma classificação de patch ou pelo menos um patch (pacote para Linux, ID KB para Windows) na lista de inclusão.

API REST

Use a API de instalação de patches para instalar patches em sua máquina virtual.

POST on `/subscriptions/subscription_id/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVirtualMachine/installPatches?api-version=2020-12-01`

Exemplo de corpo de solicitação para Linux:

{

"maximumDuration": "PT1H",

"Setting": "IfRequired",

"linuxParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Exemplo de corpo de solicitação para Windows:

{

"maximumDuration": "PT1H",

"rebootSetting": "IfRequired",

"windowsParameters": {

"classificationsToInclude": [

"Critical",

"Security"

]

}

}

Azure PowerShell

Use o cmdlet Invoke-AzVMInstallPatch para instalar patches em sua máquina virtual.

Exemplo para instalar determinados pacotes em uma VM Linux:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Linux -ClassificationToIncludeForLinux "Security" -PackageNameMaskToInclude ["package123"] -PackageNameMaskToExclude ["package567"]

Exemplo para instalar todos os patches críticos em uma VM do Windows:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT2H" -RebootSetting "Never" -Windows -ClassificationToIncludeForWindows Critical

Exemplo para instalar todos os patches de segurança em uma VM do Windows, incluindo e excluindo patches com IDs KB específicos e excluindo qualquer patch que exija uma reinicialização:

Invoke-AzVmInstallPatch -ResourceGroupName "myResourceGroup" -VMName "myVM" -MaximumDuration "PT90M" -RebootSetting "Always" -Windows -ClassificationToIncludeForWindows "Security" -KBNumberToInclude ["KB1234567", "KB123567"] -KBNumberToExclude ["KB1234702", "KB1234802"] -ExcludeKBsRequiringReboot

CLI do Azure

Use az vm install-patches para instalar patches em sua máquina virtual.

Exemplo para instalar todos os patches críticos em uma VM Linux:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-linux Critical

Exemplo para instalar todos os patches críticos e de segurança em uma VM do Windows, excluindo qualquer patch que exija uma reinicialização:

az vm install-patches --resource-group myResourceGroup --name myVM --maximum-duration PT2H --reboot-setting IfRequired --classifications-to-include-win Critical Security --exclude-kbs-requiring-reboot true

Implementação segura e rigorosa em imagens canónicas

A Microsoft e a Canonical estabeleceram uma parceria para tornar mais fácil para os nossos clientes manterem-se atualizados com as atualizações do SO Linux e aumentarem a segurança e a resiliência das suas cargas de trabalho do Ubuntu no Azure. Ao aproveitar o serviço de instantâneo da Canonical, o Azure agora aplicará o mesmo conjunto de atualizações do Ubuntu de forma consistente à sua frota em todas as regiões.

O Azure armazenará as atualizações relacionadas ao pacote no repositório do cliente por até 90 dias, dependendo do espaço disponível. Isso permite que os clientes atualizem sua frota aproveitando a Implantação Segura Estrita para VMs com até 3 meses de atraso nas atualizações.

Não há nenhuma ação necessária para os clientes que habilitaram o Auto Patching. A plataforma instalará um pacote que é ajustado a um point-in-time por padrão. Caso uma atualização baseada em instantâneo não possa ser instalada, o Azure aplicará o pacote mais recente na VM para garantir que a VM permaneça segura. As atualizações point-in-time serão consistentes em todas as VMs entre regiões para garantir a homogeneidade. Os clientes podem exibir as informações de data de publicação relacionadas à atualização aplicada no Gráfico de Recursos do Azure e no Modo de Exibição de Instância da VM.

Fim da vida útil da imagem (EOL)

Os editores podem não suportar mais a geração de novas atualizações para suas imagens após uma determinada data. Isso é comumente chamado de Fim de Vida (EOL) para a imagem. O Azure não recomenda o uso de imagens após a data EOL, pois isso exporá o serviço a vulnerabilidades de segurança ou problemas de desempenho. O Azure Guest Patching Service (AzGPS) comunicará as etapas necessárias para clientes e parceiros afetados. AzGPS irá remover a imagem da lista de suporte após a data EOL. As VMs que usam uma imagem de fim de vida útil no Azure podem continuar a funcionar além de sua data. No entanto, quaisquer problemas enfrentados por essas VMs não são elegíveis para suporte.