Azure Disk Encryption com Microsoft Entra ID para VMs do Windows (versão anterior)

Aplica-se a: ✔️ VMs do Windows

A nova versão da Criptografia de Disco do Azure elimina a necessidade de fornecer um parâmetro de aplicativo Microsoft Entra para habilitar a criptografia de disco de VM. Com a nova versão, não é mais necessário fornecer credenciais do Microsoft Entra durante a etapa de habilitação de criptografia. Todas as novas VMs devem ser criptografadas sem os parâmetros do aplicativo Microsoft Entra usando a nova versão. Para exibir instruções para habilitar a criptografia de disco de VM usando a nova versão, consulte Azure Disk Encryption for Windows VMS. As VMs que já foram criptografadas com os parâmetros do aplicativo Microsoft Entra ainda são suportadas e devem continuar a ser mantidas com a sintaxe do Microsoft Entra.

Você pode habilitar muitos cenários de criptografia de disco e as etapas podem variar de acordo com o cenário. As seções a seguir abordam os cenários com mais detalhes para VMs IaaS do Windows. Antes de poder usar a criptografia de disco, os pré-requisitos do Azure Disk Encryption precisam ser concluídos.

Importante

Deve criar um instantâneo e/ou criar uma cópia de segurança antes de os discos serem encriptados. Os backups garantem que uma opção de recuperação seja possível se ocorrer uma falha inesperada durante a criptografia. As VMs com discos geridos requerem uma cópia de segurança antes de ocorrer a encriptação. Depois que um backup for feito, você poderá usar o cmdlet Set-AzVMDiskEncryptionExtension para criptografar discos gerenciados especificando o parâmetro -skipVmBackup. Para obter mais informações sobre como criar a cópia de segurança e restaurar VMs encriptadas, veja Criar cópia de segurança e restaurar a VM do Azure encriptada.

Encriptar ou desativar a encriptação pode fazer com que a VM seja reiniciada.

Habilite a criptografia em novas VMs IaaS criadas a partir do Marketplace

Você pode habilitar a criptografia de disco em novas VMs IaaS do Windows a partir do Marketplace no Azure usando um modelo do Gerenciador de Recursos. O modelo cria uma nova VM criptografada do Windows usando a imagem da galeria do Windows Server 2012.

No modelo do Gerenciador de Recursos, clique em Implantar no Azure.

Selecione a assinatura, o grupo de recursos, o local do grupo de recursos, os parâmetros, os termos legais e o contrato. Clique em Comprar para implantar uma nova VM IaaS onde a criptografia está habilitada.

Depois de implantar o modelo, verifique o status de criptografia da VM usando seu método preferido:

Verifique com a CLI do Azure usando o comando az vm encryption show .

az vm encryption show --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup"Verifique com o Azure PowerShell usando o cmdlet Get-AzVmDiskEncryptionStatus .

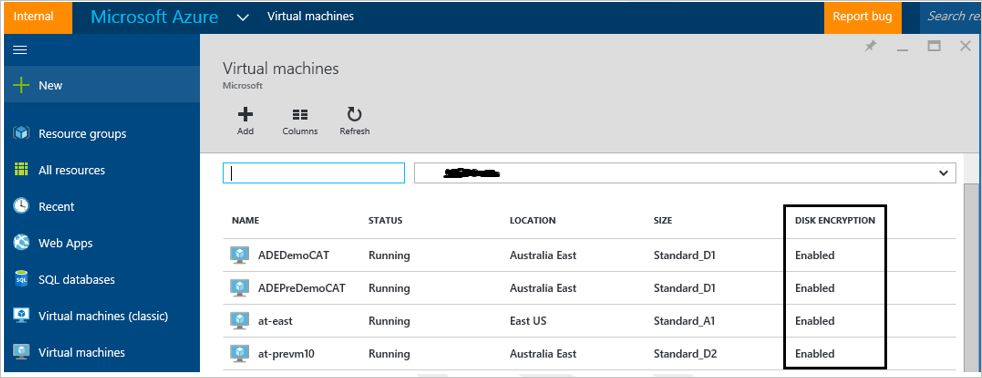

Get-AzVmDiskEncryptionStatus -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Selecione a VM e clique em Discos sob o título Configurações para verificar o status da criptografia no portal. No gráfico em Criptografia, você verá se ela está ativada.

A tabela a seguir lista os parâmetros de modelo do Resource Manager para novas VMs do cenário do Marketplace usando a ID do cliente Microsoft Entra:

| Parâmetro | Description |

|---|---|

| adminUserName | Nome de usuário administrador para a máquina virtual. |

| adminPassword | Senha de usuário administrador para a máquina virtual. |

| newStorageAccountName | Nome da conta de armazenamento para armazenar VHDs de SO e dados. |

| vmSize | Tamanho da VM. Atualmente, apenas as séries A, D e G padrão são suportadas. |

| virtualNetworkName | Nome da VNet à qual a NIC da VM deve pertencer. |

| Nome da sub-rede | Nome da sub-rede na VNet à qual a NIC da VM deve pertencer. |

| AADClientID | ID do cliente do aplicativo Microsoft Entra que tem permissões para gravar segredos em seu cofre de chaves. |

| AADClientSecret | Segredo do cliente da aplicação Microsoft Entra que tem permissões para escrever segredos no cofre de chaves. |

| keyVaultURL | URL do cofre de chaves para o qual a chave BitLocker deve ser carregada. Você pode obtê-lo usando o cmdlet (Get-AzKeyVault -VaultName "MyKeyVault" -ResourceGroupName "MyKeyVaultResourceGroupName").VaultURI ou a CLI do Azure az keyvault show --name "MySecureVault" --query properties.vaultUri |

| keyEncryptionKeyURL | URL da chave de criptografia de chave usada para criptografar a chave BitLocker gerada (opcional). KeyEncryptionKeyURL é um parâmetro opcional. Pode trazer o seu próprio KEK para proteger ainda mais a chave de encriptação de dados (segredo da frase secreta) no seu cofre de chaves. |

| keyVaultResourceGroup | Grupo de recursos do cofre de chaves. |

| vmName | Nome da VM na qual a operação de criptografia deve ser executada. |

Habilite a criptografia em VMs IaaS do Windows existentes ou em execução

Nesse cenário, você pode habilitar a criptografia usando um modelo, cmdlets do PowerShell ou comandos da CLI. As seções a seguir explicam com mais detalhes como habilitar a Criptografia de Disco do Azure.

Habilitar a criptografia em VMs existentes ou em execução com o Azure PowerShell

Use o cmdlet Set-AzVMDiskEncryptionExtension para habilitar a criptografia em uma máquina virtual IaaS em execução no Azure. Para obter informações sobre como habilitar a criptografia com o Azure Disk Encryption usando cmdlets do PowerShell, consulte as postagens do blog Explore Azure Disk Encryption with Azure PowerShell - Part 1 e Explore Azure Disk Encryption with Azure PowerShell - Part 2.

Criptografar uma VM em execução usando um segredo do cliente: o script abaixo inicializa suas variáveis e executa o cmdlet Set-AzVMDiskEncryptionExtension. O grupo de recursos, VM, cofre de chaves, aplicativo Microsoft Entra e segredo do cliente já devem ter sido criados como pré-requisitos. Substitua MyKeyVaultResourceGroup, MyVirtualMachineResourceGroup, MySecureVM, MySecureVault, My-AAD-client-ID e My-AAD-client-secret pelos seus valores.

$KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MySecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId;Criptografar uma VM em execução usando o KEK para encapsular o segredo do cliente: a Criptografia de Disco do Azure permite especificar uma chave existente em seu cofre de chaves para encapsular segredos de criptografia de disco que foram gerados ao habilitar a criptografia. Quando uma chave de criptografia de chave é especificada, o Azure Disk Encryption usa essa chave para encapsular os segredos de criptografia antes de gravar no Cofre da Chave.

$KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MyExtraSecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $keyEncryptionKeyName = 'MyKeyEncryptionKey'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; $keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId;Nota

A sintaxe para o valor do parâmetro disk-encryption-keyvault é a cadeia de caracteres do identificador completo: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name]

A sintaxe para o valor do parâmetro key-encryption-key é o URI completo para o KEK como em: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]Verifique se os discos estão criptografados: para verificar o status de criptografia de uma VM IaaS, use o cmdlet Get-AzVmDiskEncryptionStatus .

Get-AzVmDiskEncryptionStatus -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Desabilitar a criptografia de disco: para desabilitar a criptografia, use o cmdlet Disable-AzureRmVMDiskEncryption .

Disable-AzVMDiskEncryption -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'

Habilitar a criptografia em VMs existentes ou em execução com a CLI do Azure

Use o comando az vm encryption enable para habilitar a criptografia em uma máquina virtual IaaS em execução no Azure.

Criptografe uma VM em execução usando um segredo do cliente:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI/my Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --volume-type [All|OS|Data]Criptografe uma VM em execução usando o KEK para encapsular o segredo do cliente:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI which is the Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --key-encryption-key "MyKEK_URI" --key-encryption-keyvault "MySecureVaultContainingTheKEK" --volume-type [All|OS|Data]Nota

A sintaxe para o valor do parâmetro disk-encryption-keyvault é a cadeia de caracteres do identificador completo: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name]

A sintaxe para o valor do parâmetro key-encryption-key é o URI completo para o KEK como em: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]Verifique se os discos estão criptografados: para verificar o status de criptografia de uma VM IaaS, use o comando az vm encryption show .

az vm encryption show --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup"Desativar encriptação: Para desativar a encriptação, utilize o comando az vm encryption disable .

az vm encryption disable --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup" --volume-type [ALL, DATA, OS]

Usando o modelo do Gerenciador de Recursos

Você pode habilitar a criptografia de disco em VMs do Windows IaaS existentes ou em execução no Azure usando o modelo do Gerenciador de Recursos para criptografar uma VM do Windows em execução.

No modelo de início rápido do Azure, clique em Implantar no Azure.

Selecione a assinatura, o grupo de recursos, o local do grupo de recursos, os parâmetros, os termos legais e o contrato. Clique em Comprar para habilitar a criptografia na VM IaaS existente ou em execução.

A tabela a seguir lista os parâmetros de modelo do Gerenciador de Recursos para VMs existentes ou em execução que usam uma ID de cliente do Microsoft Entra:

| Parâmetro | Description |

|---|---|

| AADClientID | ID do cliente do aplicativo Microsoft Entra que tem permissões para gravar segredos no cofre de chaves. |

| AADClientSecret | Segredo do cliente do aplicativo Microsoft Entra que tem permissões para gravar segredos no cofre de chaves. |

| keyVaultName | Nome do cofre de chaves para o qual a chave BitLocker deve ser carregada. Você pode obtê-lo usando o cmdlet (Get-AzKeyVault -ResourceGroupName <MyKeyVaultResourceGroupName>). Vaultname ou o comando da CLI do Azure az keyvault list --resource-group "MySecureGroup" |

| keyEncryptionKeyURL | URL da chave de criptografia de chave usada para criptografar a chave BitLocker gerada. Este parâmetro é opcional se você selecionar nokek na lista suspensa UseExistingKek. Se você selecionar kek na lista suspensa UseExistingKek, deverá inserir o valor keyEncryptionKeyURL . |

| volumeType | Tipo de volume em que a operação de encriptação é executada. Os valores válidos são OS, Data e All. |

| sequenceVersion | Versão de sequência da operação BitLocker. Incremente esse número de versão sempre que uma operação de criptografia de disco for executada na mesma VM. |

| vmName | Nome da VM na qual a operação de criptografia deve ser executada. |

Novas VMs IaaS criadas a partir de VHD criptografado pelo cliente e chaves de criptografia

Nesse cenário, você pode habilitar a criptografia usando o modelo do Gerenciador de Recursos, cmdlets do PowerShell ou comandos da CLI. As seções a seguir explicam com mais detalhes o modelo do Resource Manager e os comandos da CLI.

Use as instruções no apêndice para preparar imagens pré-criptografadas que podem ser usadas no Azure. Depois que a imagem for criada, você poderá usar as etapas na próxima seção para criar uma VM do Azure criptografada.

Criptografar VMs com VHDs pré-criptografados com o Azure PowerShell

Você pode habilitar a criptografia de disco em seu VHD criptografado usando o cmdlet do PowerShell Set-AzVMOSDisk. O exemplo abaixo fornece alguns parâmetros comuns.

$VirtualMachine = New-AzVMConfig -VMName "MySecureVM" -VMSize "Standard_A1"

$VirtualMachine = Set-AzVMOSDisk -VM $VirtualMachine -Name "SecureOSDisk" -VhdUri "os.vhd" Caching ReadWrite -Windows -CreateOption "Attach" -DiskEncryptionKeyUrl "https://mytestvault.vault.azure.net/secrets/Test1/514ceb769c984379a7e0230bddaaaaaa" -DiskEncryptionKeyVaultId "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myKVresourcegroup/providers/Microsoft.KeyVault/vaults/mytestvault"

New-AzVM -VM $VirtualMachine -ResourceGroupName "MyVirtualMachineResourceGroup"

Habilitar a criptografia em um disco de dados recém-adicionado

Você pode adicionar um novo disco a uma VM do Windows usando o PowerShell ou por meio do portal do Azure.

Habilitar a criptografia em um disco recém-adicionado com o Azure PowerShell

Ao usar o PowerShell para criptografar um novo disco para VMs do Windows, uma nova versão de sequência deve ser especificada. A versão sequencial tem de ser única. O script abaixo gera um GUID para a versão de sequência. Em alguns casos, um disco de dados recém-adicionado pode ser criptografado automaticamente pela extensão Azure Disk Encryption. A criptografia automática geralmente ocorre quando a VM é reinicializada depois que o novo disco fica online. Isso geralmente é causado porque "Todos" foi especificado para o tipo de volume quando a criptografia de disco foi executada anteriormente na VM. Se a criptografia automática ocorrer em um disco de dados recém-adicionado, recomendamos executar o cmdlet Set-AzVmDiskEncryptionExtension novamente com uma nova versão de sequência. Se o seu novo disco de dados for encriptado automaticamente e não desejar ser encriptado, desencriptar primeiro todas as unidades e, em seguida, voltar a encriptar com uma nova versão de sequência especificando o SO para o tipo de volume.

Criptografar uma VM em execução usando um segredo do cliente: o script abaixo inicializa suas variáveis e executa o cmdlet Set-AzVMDiskEncryptionExtension. O grupo de recursos, VM, cofre de chaves, aplicativo Microsoft Entra e segredo do cliente já devem ter sido criados como pré-requisitos. Substitua MyKeyVaultResourceGroup, MyVirtualMachineResourceGroup, MySecureVM, MySecureVault, My-AAD-client-ID e My-AAD-client-secret pelos seus valores. Este exemplo usa "All" para o parâmetro -VolumeType, que inclui os volumes OS e Data. Se você quiser apenas criptografar o volume do sistema operacional, use "OS" para o parâmetro -VolumeType.

$sequenceVersion = [Guid]::NewGuid(); $KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MySecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -VolumeType 'all' –SequenceVersion $sequenceVersion;Criptografar uma VM em execução usando o KEK para encapsular o segredo do cliente: a Criptografia de Disco do Azure permite especificar uma chave existente em seu cofre de chaves para encapsular segredos de criptografia de disco que foram gerados ao habilitar a criptografia. Quando uma chave de criptografia de chave é especificada, o Azure Disk Encryption usa essa chave para encapsular os segredos de criptografia antes de gravar no Cofre da Chave. Este exemplo usa "All" para o parâmetro -VolumeType, que inclui os volumes OS e Data. Se você quiser apenas criptografar o volume do sistema operacional, use "OS" para o parâmetro -VolumeType.

$sequenceVersion = [Guid]::NewGuid(); $KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MyExtraSecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $keyEncryptionKeyName = 'MyKeyEncryptionKey'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; $keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId -VolumeType 'all' –SequenceVersion $sequenceVersion;Nota

A sintaxe para o valor do parâmetro disk-encryption-keyvault é a cadeia de caracteres do identificador completo: /subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name]

A sintaxe para o valor do parâmetro key-encryption-key é o URI completo para o KEK como em: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]

Habilitar a criptografia em um disco recém-adicionado com a CLI do Azure

O comando CLI do Azure fornecerá automaticamente uma nova versão de sequência para você quando você executar o comando para habilitar a criptografia. Os valores aceitáveis para o parâmetro volume-yype são All, OS e Data. Talvez seja necessário alterar o parâmetro de tipo de volume para SO ou Dados se estiver criptografando apenas um tipo de disco para a VM. Os exemplos usam "All" para o parâmetro volume-type.

Criptografe uma VM em execução usando um segredo do cliente:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI/my Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --volume-type "All"Criptografe uma VM em execução usando o KEK para encapsular o segredo do cliente:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI which is the Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --key-encryption-key "MyKEK_URI" --key-encryption-keyvault "MySecureVaultContainingTheKEK" --volume-type "all"

Habilite a criptografia usando a autenticação baseada em certificado do cliente Microsoft Entra.

Você pode usar a autenticação de certificado de cliente com ou sem KEK. Antes de usar os scripts do PowerShell, você já deve ter o certificado carregado no cofre da chave e implantado na VM. Se você estiver usando o KEK também, o KEK já deve existir. Para obter mais informações, consulte a seção Autenticação baseada em certificado para ID do Microsoft Entra do artigo de pré-requisitos.

Habilitar a criptografia usando a autenticação baseada em certificado com o Azure PowerShell

## Fill in 'MyVirtualMachineResourceGroup', 'MyKeyVaultResourceGroup', 'My-AAD-client-ID', 'MySecureVault, and 'MySecureVM'.

$VMRGName = 'MyVirtualMachineResourceGroup'

$KVRGname = 'MyKeyVaultResourceGroup';

$AADClientID ='My-AAD-client-ID';

$KeyVaultName = 'MySecureVault';

$VMName = 'MySecureVM';

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname;

$diskEncryptionKeyVaultUrl = $KeyVault.VaultUri;

$KeyVaultResourceId = $KeyVault.ResourceId;

# Fill in the certificate path and the password so the thumbprint can be set as a variable.

$certPath = '$CertPath = "C:\certificates\mycert.pfx';

$CertPassword ='Password'

$Cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($CertPath, $CertPassword)

$aadClientCertThumbprint = $cert.Thumbprint;

# Enable disk encryption using the client certificate thumbprint

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $VMName -AadClientID $AADClientID -AadClientCertThumbprint $AADClientCertThumbprint -DiskEncryptionKeyVaultUrl $DiskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId

Habilite a criptografia usando autenticação baseada em certificado e um KEK com o Azure PowerShell

# Fill in 'MyVirtualMachineResourceGroup', 'MyKeyVaultResourceGroup', 'My-AAD-client-ID', 'MySecureVault,, 'MySecureVM', and "KEKName.

$VMRGName = 'MyVirtualMachineResourceGroup';

$KVRGname = 'MyKeyVaultResourceGroup';

$AADClientID ='My-AAD-client-ID';

$KeyVaultName = 'MySecureVault';

$VMName = 'MySecureVM';

$keyEncryptionKeyName ='KEKName';

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname;

$diskEncryptionKeyVaultUrl = $KeyVault.VaultUri;

$KeyVaultResourceId = $KeyVault.ResourceId;

$keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid;

## Fill in the certificate path and the password so the thumbprint can be read and set as a variable.

$certPath = '$CertPath = "C:\certificates\mycert.pfx';

$CertPassword ='Password'

$Cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($CertPath, $CertPassword)

$aadClientCertThumbprint = $cert.Thumbprint;

# Enable disk encryption using the client certificate thumbprint and a KEK

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $VMName -AadClientID $AADClientID -AadClientCertThumbprint $AADClientCertThumbprint -DiskEncryptionKeyVaultUrl $DiskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId

Desativar encriptação

Você pode desabilitar a criptografia usando o Azure PowerShell, a CLI do Azure ou com um modelo do Gerenciador de Recursos.

Desabilitar a criptografia de disco com o Azure PowerShell: para desabilitar a criptografia, use o cmdlet Disable-AzureRmVMDiskEncryption .

Disable-AzVMDiskEncryption -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Desabilitar a criptografia com a CLI do Azure: para desabilitar a criptografia, use o comando az vm encryption disable .

az vm encryption disable --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup" --volume-type [ALL, DATA, OS]Desative a criptografia com um modelo do Gerenciador de Recursos:

- Clique em Implantar no Azure no modelo Desabilitar criptografia de disco na execução de VM do Windows.

- Selecione a assinatura, o grupo de recursos, o local, a VM, os termos legais e o contrato.

- Clique em Comprar para desativar a criptografia de disco em uma VM do Windows em execução.