Redes virtuais e máquinas virtuais no Azure

Ao criar uma máquina virtual (VM), você cria uma rede virtual ou usa uma existente. Decida como suas máquinas virtuais devem ser acessadas na rede virtual. É importante planejar antes de criar recursos e certificar-se de que você entende os limites dos recursos de rede.

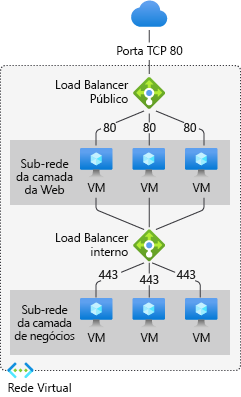

Na figura a seguir, as máquinas virtuais são representadas como servidores Web e servidores de aplicativos. Cada conjunto de máquinas virtuais é atribuído a sub-redes separadas na rede virtual.

Você pode criar uma rede virtual antes de criar uma máquina virtual ou pode criar a rede virtual ao criar uma máquina virtual.

Você cria estes recursos para dar suporte à comunicação com uma máquina virtual:

Interfaces de rede

Endereços IP

Rede virtual e sub-redes

Além disso, considere estes recursos opcionais:

Grupos de segurança de rede

Balanceadores de carga

Interfaces de rede

Uma interface de rede (NIC) é a interconexão entre uma máquina virtual e uma rede virtual. Uma máquina virtual deve ter pelo menos uma NIC. Uma máquina virtual pode ter mais de uma NIC, dependendo do tamanho da VM criada. Para saber mais sobre o número de NICs suportadas por cada tamanho de máquina virtual, consulte Tamanhos de VM.

Pode criar uma VM com várias NICs e adicionar ou remover NICs ao longo do ciclo de vida de uma VM. Várias NICs permitem que uma VM se conecte a sub-redes diferentes.

Cada NIC ligada a uma VM tem de existir na mesma localização e subscrição que a VM. Cada NIC deve estar ligada a uma VNet que exista na mesma localização e subscrição do Azure que essa NIC. Você pode alterar a sub-rede à qual uma VM está conectada depois de criada. Não é possível alterar a rede virtual. Atribui-se um endereço MAC a cada NIC ligada a uma VM, o qual não muda até a VM ser eliminada.

Esta tabela lista os métodos que pode utilizar para criar uma interface de rede.

| Método | Description |

|---|---|

| Portal do Azure | Quando você cria uma VM no portal do Azure, uma interface de rede é criada automaticamente para você. O portal cria uma VM com apenas uma NIC. Se quiser criar uma VM com mais de uma NIC, tem de criá-la com outro método. |

| Azure PowerShell | Use New-AzNetworkInterface com o -PublicIpAddressId parâmetro para fornecer o identificador do endereço IP público que você criou anteriormente. |

| CLI do Azure | Para fornecer o identificador do endereço IP público que você criou anteriormente, use az network nic create com o --public-ip-address parâmetro. |

| Modelo | Para obter informações sobre como implantar uma interface de rede usando um modelo, consulte Interface de rede em uma rede virtual com endereço IP público. |

Endereços IP

Você pode atribuir esses tipos de endereços IP a uma interface de rede no Azure:

Endereços IP públicos - Usados para comunicar entrada e saída (sem NAT (conversão de endereços de rede)) com a Internet e outros recursos do Azure não conectados a uma rede virtual. A atribuição de endereços IP públicos a uma NIC é opcional. Os endereços IP públicos têm uma taxa nominal e há um número máximo que pode ser usado por assinatura.

Endereços IP privados - Usados para comunicação dentro de uma rede virtual, sua rede local e a Internet (com NAT). Pelo menos um endereço IP privado deve ser atribuído a uma VM. Para saber mais sobre a NAT no Azure, leia Understanding outbound connections in Azure (Compreender as ligações de saída no Azure).

Você pode atribuir endereços IP públicos a:

Máquinas virtuais

Balanceadores de carga públicos

Pode atribuir um endereço IP privado a:

Máquinas virtuais

Balanceadores de carga internos

Para atribuir endereços IP a uma VM, é utilizada uma interface de rede.

Existem dois métodos em que um endereço IP é dado a um recurso, dinâmico ou estático. O método padrão que o Azure fornece endereços IP é dinâmico. Um endereço IP não é fornecido quando é criado. Em vez disso, o endereço IP é fornecido quando você cria uma VM ou inicia uma VM interrompida. O endereço IP é libertado quando para ou elimina a VM.

Para garantir que o endereço IP da VM fica o mesmo, pode definir o método de alocação explicitamente como estático. Neste caso, é atribuído imediatamente um endereço IP. Ele é liberado somente quando você exclui a VM ou altera seu método de alocação para dinâmico.

Esta tabela lista os métodos que pode utilizar para criar um endereço IP.

| Método | Description |

|---|---|

| Portal do Azure | Por padrão, os endereços IP públicos são dinâmicos. O endereço IP pode mudar quando a VM é interrompida ou excluída. Para garantir que a VM utiliza sempre o mesmo endereço IP público, crie um endereço IP público estático. Por predefinição, o portal atribui um endereço IP privado dinâmico a uma NIC quando é criada uma VM. Você pode alterar esse endereço IP para estático depois que a VM for criada. |

| Azure PowerShell | Você usa New-AzPublicIpAddress com o -AllocationMethod parâmetro como Dynamic ou Static. |

| CLI do Azure | Você usa az network public-ip create com o --allocation-method parâmetro como Dynamic ou Static. |

| Modelo | Para obter mais informações sobre como implantar um endereço IP público usando um modelo, consulte Interface de rede em uma rede virtual com endereço IP público. |

Depois de criar um endereço IP público, pode associá-lo a uma VM ao atribuí-lo a uma NIC.

Nota

O Azure fornece um IP de acesso de saída padrão para VMs que não recebem um endereço IP público ou estão no pool de back-end de um balanceador de carga básico interno do Azure. O mecanismo IP de acesso de saída padrão fornece um endereço IP de saída que não é configurável.

O IP de acesso de saída padrão é desativado quando um dos seguintes eventos acontece:

- Um endereço IP público é atribuído à VM.

- A VM é colocada no pool de back-end de um balanceador de carga padrão, com ou sem regras de saída.

- Um recurso do Gateway NAT do Azure é atribuído à sub-rede da VM.

As VMs que você cria usando conjuntos de dimensionamento de máquina virtual no modo de orquestração flexível não têm acesso de saída padrão.

Para obter mais informações sobre conexões de saída no Azure, consulte Acesso de saída padrão no Azure e Usar SNAT (Conversão de Endereço de Rede de Origem) para conexões de saída.

Rede virtual e sub-redes

Uma sub-rede é um intervalo de endereços IP na rede virtual. Você pode dividir uma rede virtual em várias sub-redes para organização e segurança. Cada NIC em uma VM é conectada a uma sub-rede em uma rede virtual. As NICs conectadas a sub-redes (iguais ou diferentes) dentro de uma rede virtual podem se comunicar entre si sem qualquer configuração extra.

Ao configurar uma rede virtual, você especifica a topologia, incluindo os espaços de endereço e as sub-redes disponíveis. Selecione intervalos de endereços que não se sobreponham se a rede virtual estiver conectada a outras redes virtuais ou redes locais. Os endereços IP são privados e não podem ser acedidos a partir da Internet. O Azure trata qualquer intervalo de endereços como parte do espaço de endereços IP da rede virtual privada. O intervalo de endereços só pode ser acessado dentro da rede virtual, em redes virtuais interconectadas e a partir do seu local local.

Se você trabalha em uma organização na qual outra pessoa é responsável pelas redes internas, converse com essa pessoa antes de selecionar seu espaço de endereço. Certifique-se de que não há sobreposição no espaço de endereço. Comunique-lhes o espaço que você deseja usar para que eles não tentem usar o mesmo intervalo de endereços IP.

Não há limites de segurança por padrão entre sub-redes. As máquinas virtuais em cada uma dessas sub-redes podem se comunicar. Se sua implantação exigir limites de segurança, use NSGs (Grupos de Segurança de Rede), que controlam o fluxo de tráfego de e para sub-redes e de e para VMs.

Esta tabela lista os métodos que você pode usar para criar uma rede virtual e sub-redes.

| Método | Description |

|---|---|

| Portal do Azure | Se você permitir que o Azure crie uma rede virtual ao criar uma VM, o nome será uma combinação do nome do grupo de recursos que contém a rede virtual e -vneto . O espaço de endereços é 10.0.0.0/24, o nome da sub-rede obrigatório é default e o intervalo de endereços da sub-rede é 10.0.0.0/24. |

| Azure PowerShell | Você usa New-AzVirtualNetworkSubnetConfig e New-AzVirtualNetwork para criar uma sub-rede e uma rede virtual. Você também pode usar Add-AzVirtualNetworkSubnetConfig para adicionar uma sub-rede a uma rede virtual existente. |

| CLI do Azure | A sub-rede e a rede virtual são criadas ao mesmo tempo. Forneça um --subnet-name parâmetro para az network vnet create com o nome da sub-rede. |

| Modelo | Para obter mais informações sobre como usar um modelo para criar uma rede virtual e sub-redes, consulte Rede virtual com duas sub-redes. |

Vários prefixos de endereço em uma sub-rede

Vários prefixos de endereço em uma sub-rede é um recurso que oferece a capacidade de modificar espaços de endereço IP em uma sub-rede. Com essa solução, os clientes que usam máquinas virtuais e conjuntos de dimensionamento de máquinas virtuais podem adicionar e remover prefixos de endereço IP para atender aos seus requisitos de dimensionamento.

Limitações:

Os clientes só podem usar uma única configuração de endereço de cliente (CA) por NIC.

Os clientes só podem usar em sub-redes VM e Conjuntos de Escala de Máquina Virtual. Não há suporte para sub-redes delegadas.

Preços: Vários prefixos de endereço em uma sub-rede são oferecidos gratuitamente.

Convidamo-lo a partilhar os seus comentários sobre esta funcionalidade neste inquérito rápido.

Importante

O suporte a vários prefixos para sub-redes da Rede Virtual do Azure está atualmente em visualização pública. Esta versão de pré-visualização é disponibiliza sem um contrato de nível de serviço e não é recomendada para cargas de trabalho de produção. Algumas funcionalidades poderão não ser suportadas ou poderão ter capacidades limitadas. Para obter mais informações, veja Termos Suplementares de Utilização para Pré-visualizações do Microsoft Azure.

Para obter mais informações sobre como configurar vários prefixos de endereço em uma sub-rede, consulte Criar vários prefixos para uma sub-rede.

Importante

Há duas propriedades de sub-rede para o espaço de endereço, AddressPrefix (string) e AddressPrefixes (list). A distinção e o uso são explicados da seguinte forma.

- A propriedade array foi introduzida para pilha dupla. A propriedade também é usada para cenários com mais de um prefixo de sub-rede, conforme discutido anteriormente.

- Como parte da atualização da experiência do cliente do Portal do Azure, AddressPrefixes é a propriedade padrão para o espaço de endereço de sub-rede quando uma sub-rede é criada por meio do portal.

- Quaisquer novas sub-redes criadas via portal terão como padrão o parâmetro AddressPrefixes list.

- Se os clientes estiverem usando pilha dupla em sua rede virtual ou tiverem mais de um prefixo de sub-rede, eles serão atualizados para usar a propriedade list.

- Para implantações existentes usando a cadeia de caracteres, o comportamento atual é mantido, a menos que haja alterações explícitas em sua rede virtual para usar a propriedade list para prefixos de endereço de sub-rede. Um exemplo é adicionar espaço de endereço IPv6 ou outro prefixo à sub-rede.

- Recomendamos que os clientes procurem ambas as propriedades na sub-rede, sempre que aplicável.

Grupos de segurança de rede

Os grupo de segurança de rede (NSG) contêm uma lista de regras da Lista de Controlo de Acesso (ACL) que permitem ou negam o tráfego de rede para sub-redes, NICs ou ambas. Os NSGs podem ser associados a sub-redes ou a NICs individuais ligadas a sub-redes. Quando um NSG é associado a uma sub-rede, as regras da ACL são aplicadas a todas as VM nessa sub-rede. O tráfego para uma NIC individual pode ser restrito associando um NSG diretamente a uma NIC.

Os NSGs contêm dois conjuntos de regras, entrada e saída. A prioridade para uma regra tem de ser exclusiva dentro de cada conjunto.

Cada regra tem propriedades de:

Protocolo

Intervalos de portas de origem e destino

Prefixos de endereço

Sentido do tráfego

Prioridade

Tipo de acesso

Todos os NSGs contêm um conjunto de regras predefinidas. Não é possível excluir ou substituir essas regras padrão, pois elas têm a prioridade mais baixa e as regras criadas não podem substituí-las.

Quando associa um NSG a um NIC, as regras de acesso à rede no NSG só são aplicadas a esse NIC. Se um NSG for aplicado a uma única NIC em uma VM multi-NIC, isso não afetará o tráfego para as outras NICs. Pode associar NSGs diferentes a uma NIC (ou VM, consoante o modelo de implementação) e à sub-rede à qual a NIC ou VM está vinculada. A prioridade é atribuída com base na direção do tráfego.

Certifique-se de planejar seus NSGs ao planejar suas máquinas virtuais e rede virtual.

Esta tabela lista os métodos que pode utilizar para criar um grupo de segurança de rede.

| Método | Description |

|---|---|

| Portal do Azure | Quando cria uma VM no portal do Azure, é criado automaticamente um NSG e associado à NIC que o portal cria. O nome do NSG é uma combinação do nome da VM e -nsg. Este NSG contém uma regra de entrada: com uma prioridade de 1000. O serviço definido como RDP. O protocolo definido como TCP. A porta definida como 3389. A ação definida como Permitir. Se você quiser permitir qualquer outro tráfego de entrada para a VM, crie outra regra ou regras. |

| Azure PowerShell | Use New-AzNetworkSecurityRuleConfig e forneça as informações de regra necessárias. Use New-AzNetworkSecurityGroup para criar o NSG. Use Set-AzVirtualNetworkSubnetConfig para configurar o NSG para a sub-rede. Use Set-AzVirtualNetwork para adicionar o NSG à rede virtual. |

| CLI do Azure | Utilize az network nsg create para criar inicialmente o NSG. Utilize az network nsg rule create para adicionar regras ao NSG. Utilize az network vnet subnet update para adicionar o NSG à sub-rede. |

| Modelo | Utilize Create a Network Security Group (Criar um Grupo de Segurança de Rede) como guia para implementar um grupo de segurança de rede através de um modelo. |

Balanceadores de carga

O Balanceador de Carga do Azure oferece elevada disponibilidade e elevado desempenho de rede às suas aplicações. Pode ser configurado um balanceador de carga para balancear o tráfego de entrada da Internet para VMs ou balancear o tráfego entre VMs numa VNet. Os balanceadores de carga também podem balancear o tráfego entre computadores no local e VMs numa rede em vários locais ou encaminhar tráfego externo para uma VM específica.

O balanceador de carga mapeia o tráfego de entrada e saída entre:

O endereço IP público e a porta no balanceador de carga.

O endereço IP privado e a porta da VM.

Quando cria um balanceador de carga, tem também de considerar estes elementos de configuração:

Configuração de IP front-end – Um balanceador de carga pode incluir um ou mais endereços IP front-end. Estes endereços IP servem como entrada para o tráfego.

Conjunto de endereços de back-end – endereços IP que estão associados à NIC na qual a carga é distribuída.

Reencaminhamento de Portas - Define como o tráfego de entrada flui através do IP front-end e distribuído para o IP back-end usando regras NAT de entrada.

Regras de balanceador de carga -mapeiam uma determinada combinação de IP e porta de front-end para um conjunto de combinação de endereços IP e porta de back-end. Um único balanceador de carga pode ter várias regras de balanceamento de carga. Cada regra é uma combinação de um IP de front-end e porta e IP de back-end e porta associados a VMs

Sondas - monitorizam o estado de funcionamento das VMs. Quando uma sonda não consegue responder, o balanceador de carga deixa de enviar ligações novas para a VM em mau estado de funcionamento. As conexões existentes não são afetadas e novas conexões são enviadas para VMs íntegras.

Regras de saída - Uma regra de saída configura NAT (Network Address Translation) de saída para todas as máquinas virtuais ou instâncias identificadas pelo pool de back-end do seu Balanceador de Carga Padrão para serem traduzidas para o frontend.

Esta tabela lista os métodos que pode utilizar para criar um balanceador de carga com acesso à Internet.

| Método | Description |

|---|---|

| Portal do Azure | Você pode balancear a carga do tráfego da Internet para VMs usando o portal do Azure. |

| Azure PowerShell | Para fornecer o identificador do endereço IP público que você criou anteriormente, use New-AzLoadBalancerFrontendIpConfig com o -PublicIpAddress parâmetro. Use New-AzLoadBalancerBackendAddressPoolConfig para criar a configuração do pool de endereços back-end. Use New-AzLoadBalancerInboundNatRuleConfig para criar regras NAT de entrada associadas à configuração IP front-end que você criou. Use New-AzLoadBalancerProbeConfig para criar os testes necessários. Use New-AzLoadBalancerRuleConfig para criar a configuração do balanceador de carga. Use New-AzLoadBalancer para criar o balanceador de carga. |

| CLI do Azure | Utilize az network lb create para criar a configuração inicial do balanceador de carga. Utilize az network lb frontend-ip create para adicionar o endereço IP público que criou anteriormente. Utilize az network lb address-pool create para adicionar a configuração do conjunto de endereços do back-end. Utilize az network lb inbound-nat-rule create para adicionar regras NAT. Utilize az network lb rule create para adicionar as regras do balanceador de carga. Utilize az network lb probe create para adicionar as sondas. |

| Modelo | Use 3 VMs em um Load Balancer como um guia para implantar um balanceador de carga usando um modelo. |

Esta tabela lista os métodos que pode utilizar para criar um balanceador de carga interno.

| Método | Description |

|---|---|

| Portal do Azure | Você pode equilibrar a carga de tráfego interno com um balanceador de carga no portal do Azure. |

| Azure PowerShell | Para fornecer um endereço IP privado na sub-rede de rede, use New-AzLoadBalancerFrontendIpConfig com o -PrivateIpAddress parâmetro. Use New-AzLoadBalancerBackendAddressPoolConfig para criar a configuração do pool de endereços back-end. Use New-AzLoadBalancerInboundNatRuleConfig para criar regras NAT de entrada associadas à configuração IP front-end que você criou. Use New-AzLoadBalancerProbeConfig para criar os testes necessários. Use New-AzLoadBalancerRuleConfig para criar a configuração do balanceador de carga. Use New-AzLoadBalancer para criar o balanceador de carga. |

| CLI do Azure | Utilize o comando az network lb create para criar a configuração inicial do balanceador de carga. Para definir o endereço IP privado, use az network lb frontend-ip create com o --private-ip-address parâmetro. Utilize az network lb address-pool create para adicionar a configuração do conjunto de endereços do back-end. Utilize az network lb inbound-nat-rule create para adicionar regras NAT. Utilize az network lb rule create para adicionar as regras do balanceador de carga. Utilize az network lb probe create para adicionar as sondas. |

| Modelo | Use 2 VMs em um Load Balancer como um guia para implantar um balanceador de carga usando um modelo. |

Máquinas virtuais

As máquinas virtuais podem ser criadas na mesma rede virtual e podem se conectar umas às outras usando endereços IP privados. As máquinas virtuais podem se conectar se estiverem em sub-redes diferentes. Eles se conectam sem a necessidade de configurar um gateway ou usar endereços IP públicos. Para colocar VMs em uma rede virtual, crie a rede virtual. Ao criar cada VM, você a atribui à rede virtual e à sub-rede. As máquinas virtuais adquirem suas configurações de rede durante a implantação ou inicialização.

As máquinas virtuais recebem um endereço IP quando são implantadas. Quando você implanta várias VMs em uma rede virtual ou sub-rede, elas recebem endereços IP à medida que são inicializadas. Você também pode atribuir um IP estático a uma VM. Se você atribuir um IP estático, considere o uso de uma sub-rede específica para evitar a reutilização acidental de um IP estático para outra VM.

Se você criar uma VM e depois quiser migrá-la para uma rede virtual, não é uma simples alteração de configuração. Reimplante a VM na rede virtual. A maneira mais fácil de reimplantar é excluir a VM, mas não quaisquer discos conectados a ela e, em seguida, recriar a VM usando os discos originais na rede virtual.

Esta tabela lista os métodos que pode utilizar para criar uma VM numa VNet.

| Método | Description |

|---|---|

| Portal do Azure | Utiliza as predefinições de rede que foram mencionadas anteriormente para criar uma VM com uma única NIC. Para criar uma VM com várias NICs, tem de utilizar outro método. |

| Azure PowerShell | Inclui o uso de Add-AzVMNetworkInterface para adicionar a NIC que você criou anteriormente à configuração da VM. |

| CLI do Azure | Crie e conecte uma VM a uma rede virtual, sub-rede e NIC que seja criada como etapas individuais. |

| Modelo | Utilize Very simple deployment of a Windows VM (Implementação muito simples de uma VM do Windows) como guia para implementar uma VM através de um modelo. |

NAT Gateway

O Gateway NAT do Azure simplifica a conectividade de Internet somente de saída para redes virtuais. Quando configurada em uma sub-rede, toda a conectividade de saída usa seus endereços IP públicos estáticos especificados. A conectividade de saída é possível sem balanceador de carga ou endereços IP públicos diretamente conectados a máquinas virtuais. O NAT é totalmente gerenciado e altamente resiliente.

A conectividade de saída pode ser definida para cada sub-rede com NAT. Várias sub-redes dentro da mesma rede virtual podem ter NATs diferentes. Uma sub-rede é configurada especificando qual recurso de gateway NAT usar. Todos os fluxos de saída UDP e TCP de qualquer instância de máquina virtual usam um gateway NAT. O NAT é compatível com recursos de endereço IP público SKU padrão ou recursos de prefixo IP público ou uma combinação de ambos. Pode utilizar diretamente um prefixo de IP público ou distribuir os endereços IP públicos do prefixo por vários recursos do NAT Gateway. NAT limpa todo o tráfego para o intervalo de endereços IP do prefixo. Qualquer filtragem IP de suas implantações é mais fácil.

O NAT Gateway processa automaticamente todo o tráfego de saída sem qualquer configuração do cliente. Rotas definidas pelo usuário não são necessárias. O NAT tem precedência sobre outros cenários de saída e substitui o destino padrão da Internet de uma sub-rede.

Os conjuntos de dimensionamento de máquinas virtuais que criam máquinas virtuais com o modo de Orquestração Flexível não têm acesso de saída padrão. O Gateway NAT do Azure é o método de acesso de saída recomendado para o Modo de Orquestração Flexível de conjuntos de escala de máquina virtual.

Para obter mais informações sobre o Azure NAT Gateway, consulte O que é o Azure NAT Gateway?.

Esta tabela lista os métodos que você pode usar para criar um recurso de gateway NAT.

| Método | Description |

|---|---|

| Portal do Azure | Cria uma rede virtual, sub-rede, IP público, gateway NAT e uma máquina virtual para testar o recurso de gateway NAT. |

| Azure PowerShell | Inclui o uso de New-AzNatGateway para criar um recurso de gateway NAT. Cria uma rede virtual, sub-rede, IP público, gateway NAT e uma máquina virtual para testar o recurso de gateway NAT. |

| CLI do Azure | Inclui o uso de az network nat gateway create para criar um recurso de gateway NAT. Cria uma rede virtual, sub-rede, IP público, gateway NAT e uma máquina virtual para testar o recurso de gateway NAT. |

| Modelo | Cria uma rede virtual, sub-rede, IP público e recurso de gateway NAT. |

Azure Bastion

O Azure Bastion é implantado para fornecer conectividade de gerenciamento seguro para máquinas virtuais em uma rede virtual. O Azure Bastion Service permite que você RDP & SSH de forma segura e transparente para as VMs em sua rede virtual. O bastião do Azure habilita conexões sem expor um IP público na VM. As conexões são feitas diretamente do portal do Azure, sem a necessidade de um cliente/agente extra ou peça de software. O Azure Bastion dá suporte a endereços IP públicos SKU padrão.

O preço por hora começa a partir do momento em que o Bastion é implantado, independentemente do uso de dados de saída. Para obter mais informações, consulte Preços e SKUs. Se você estiver implantando o Bastion como parte de um tutorial ou teste, recomendamos excluir esse recurso depois de terminar de usá-lo.

Para obter mais informações sobre o Azure Bastion, consulte O que é o Azure Bastion?.

Esta tabela lista os métodos que você pode usar para criar uma implantação do Azure Bastion.

| Método | Description |

|---|---|

| Portal do Azure | Cria uma rede virtual, sub-redes, IP público, host bastion e máquinas virtuais. |

| Azure PowerShell | Cria uma rede virtual, sub-redes, IP público e host bastion. Inclui o uso de New-AzBastion para criar o host bastião. |

| CLI do Azure | Cria uma rede virtual, sub-redes, IP público e host bastion. Inclui o uso de az network bastion create para criar o host bastion. |

| Modelo | Para obter um exemplo de uma implantação de modelo que integra um host do Azure Bastion com uma implantação de exemplo, consulte Guia de início rápido: criar um balanceador de carga público para balancear a carga de VMs usando um modelo ARM. |

Próximos passos

Para obter etapas específicas de VM sobre como gerenciar redes virtuais do Azure para VMs, consulte os tutoriais do Windows ou Linux .

Há também inícios rápidos sobre como balancear a carga de VMs e criar aplicativos altamente disponíveis usando a CLI ou o PowerShell

Saiba como configurar ligações VNet a VNet.

Saiba como Resolver problemas de rotas.

Saiba mais sobre a largura de banda da rede da máquina virtual.