Políticas do ponto final de serviço de rede virtual do Armazenamento do Microsoft Azure

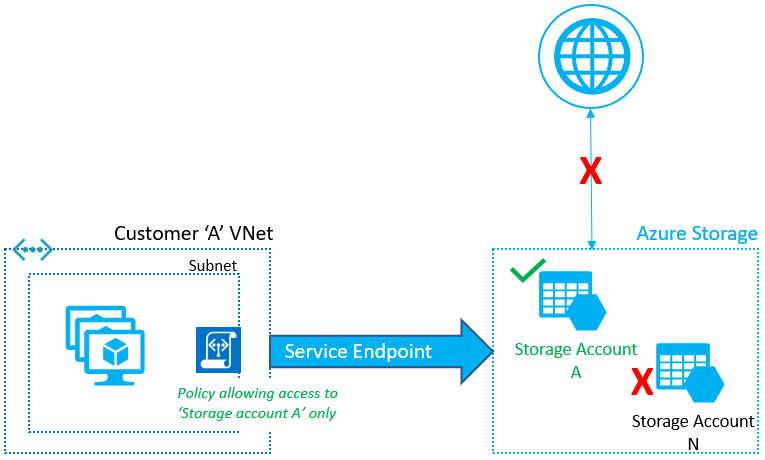

As políticas de ponto de extremidade do serviço de Rede Virtual permitem filtrar o tráfego de rede virtual de saída para contas de Armazenamento do Azure através do ponto de extremidade de serviço e permitir a exfiltração de dados apenas para contas específicas do Armazenamento do Azure. As políticas de ponto de extremidade fornecem controle de acesso granular para o tráfego de rede virtual para o Armazenamento do Azure ao se conectar pelo ponto de extremidade de serviço.

Esse recurso está geralmente disponível para o Armazenamento do Azure em todas as regiões globais do Azure.

Principais benefícios

As políticas de ponto final de serviço de rede virtual oferecem as seguintes vantagens:

Segurança melhorada para o tráfego da Rede Virtual para o Armazenamento do Azure

As tags de serviço do Azure para grupos de segurança de rede permitem restringir o tráfego de saída da rede virtual para regiões específicas do Armazenamento do Azure. No entanto, esse processo permite o tráfego para qualquer conta dentro da região de Armazenamento do Azure selecionada.

As políticas de ponto de extremidade permitem especificar as contas de Armazenamento do Azure que têm acesso de saída à rede virtual e restringem o acesso a todas as outras contas de armazenamento. Esse processo oferece um controle de segurança muito mais granular para proteger a exfiltração de dados da sua rede virtual.

Políticas dimensionáveis e de elevada disponibilidade para filtrar o tráfego dos serviços do Azure

As políticas de ponto final proporcionam uma solução dimensionável horizontalmente e de elevada disponibilidade para filtrar o tráfego dos serviços do Azure a partir de redes virtuais através de pontos finais de serviço. Nenhuma sobrecarga extra é necessária para manter dispositivos de rede central para esse tráfego em suas redes virtuais.

Objeto JSON para políticas de ponto de extremidade de serviço

Vamos dar uma olhada rápida no objeto Service Endpoint Policy.

"serviceEndpointPolicyDefinitions": [

{

"description": null,

"name": "MySEP-Definition",

"resourceGroup": "MySEPDeployment",

"service": "Microsoft.Storage",

"serviceResources": [

"/subscriptions/subscriptionID/resourceGroups/MySEPDeployment/providers/Microsoft.Storage/storageAccounts/mystgacc"

],

"type": "Microsoft.Network/serviceEndpointPolicies/serviceEndpointPolicyDefinitions"

}

]

Configuração

Você pode configurar as políticas de ponto de extremidade para restringir o tráfego de rede virtual a contas específicas do Armazenamento do Azure.

A política de ponto final é configurada numa sub-rede numa rede virtual. Os pontos de extremidade de serviço para o Armazenamento do Azure devem ser habilitados na sub-rede para aplicar a política.

A política de ponto de extremidade permite que você adicione contas específicas do Armazenamento do Azure à lista de permissões, usando o formato resourceID. Pode restringir o acesso a:

Todas as contas de armazenamento em uma assinatura

E.g. /subscriptions/subscriptionIdTodas as contas de armazenamento em um grupo de recursos

E.g. subscriptions/subscriptionId/resourceGroups/resourceGroupNameUma conta de armazenamento individual listando o resourceId correspondente do Azure Resource Manager. Abrange o tráfego para blobs, tabelas, filas, ficheiros e Azure Data Lake Storage Gen2.

E.g. /subscriptions/subscriptionId/resourceGroups/resourceGroupName/providers/Microsoft.Storage/storageAccounts/storageAccountName

Por padrão, se nenhuma política estiver anexada a uma sub-rede com pontos de extremidade, você poderá acessar todas as contas de armazenamento no serviço. Quando for configurada uma política nessa sub-rede, só será possível aceder aos recursos especificados na política a partir das instâncias de computação na sub-rede. O acesso a todas as outras contas de armazenamento é negado.

Quando as políticas de Ponto de Extremidade de Serviço são aplicadas em uma sub-rede, o escopo do Ponto de Extremidade do Serviço de Armazenamento do Azure é atualizado de regional para global. Esse processo significa que todo o tráfego para o Armazenamento do Azure será protegido no ponto de extremidade do serviço posteriormente. As políticas de ponto de extremidade do serviço também são aplicáveis globalmente. Todas as contas de armazenamento que não são explicitamente permitidas têm acesso negado.

Pode aplicar várias políticas a uma sub-rede. Quando várias políticas são associadas à sub-rede, o tráfego de rede virtual para recursos especificados em qualquer uma dessas políticas é permitido. O acesso a todos os outros recursos de serviço, não especificados em nenhuma das políticas, é negado.

Nota

As políticas de ponto de extremidade de serviço são políticas de permissão, portanto, além dos recursos especificados, todos os outros recursos são restritos. Certifique-se de que todas as dependências de recursos de serviço para seus aplicativos sejam identificadas e listadas na política.

Só podem ser especificadas na política de ponto final contas de armazenamento que utilizem o Azure Resource Manager. As contas clássicas do Armazenamento do Azure não dão suporte às Políticas de Ponto de Extremidade do Serviço do Azure.

O acesso secundário RA-GRS é automaticamente permitido se a conta principal estiver listada.

As contas de armazenamento podem estar na mesma assinatura ou em um locatário do Microsoft Entra diferente que a rede virtual.

Cenários

Redes virtuais em peering, ligadas ou múltiplas redes virtuais: para filtrar o tráfego em redes virtuais em peering, as políticas de ponto final devem ser aplicadas individualmente às mesmas.

Filtrando o tráfego da Internet com Dispositivos de Rede ou Firewall do Azure: filtre o tráfego de serviço do Azure com políticas, sobre pontos de extremidade de serviço e filtre o restante do tráfego da Internet ou do Azure por meio de dispositivos ou do Firewall do Azure.

Filtrando o tráfego nos serviços do Azure implantados em Redes Virtuais: no momento, as Políticas de Ponto de Extremidade do Serviço do Azure não têm suporte para nenhum serviço gerenciado do Azure implantado em sua rede virtual.

Filtrar o tráfego para serviços do Azure no local: as políticas de ponto final de serviço só se aplicam ao tráfego das sub-redes associadas a essas políticas. Para permitir o acesso a recursos de serviços do Azure no local, o tráfego deve ser filtrado mediante a utilização de dispositivos de rede virtual ou de firewalls.

Registo e resolução de problemas

Não estão disponíveis registos centralizados para as políticas de ponto final de serviço. Para logs de recursos de serviço, consulte Log de pontos de extremidade de serviço.

Cenários de resolução de problemas

Acesso negado a contas de armazenamento que estavam funcionando na visualização (não em região emparelhada geograficamente)

Com a atualização do Armazenamento do Azure para usar Tags de Serviço Global, o escopo das políticas de Ponto de Extremidade de Serviço e, portanto, de Ponto de Extremidade de Serviço agora é Global. Assim, qualquer tráfego para o Armazenamento do Azure é criptografado por Pontos de Extremidade de Serviço e apenas as contas de Armazenamento listadas explicitamente na política têm acesso permitido.

Permita explicitamente todas as contas de armazenamento necessárias para restaurar o acesso.

Contacte o suporte do Azure.

É recusado o acesso a contas indicadas nas políticas de ponto final

A filtragem dos grupos de segurança de rede ou da firewall podem estar a bloquear o acesso

Se remover/reaplicar a política resultar em perda de conectividade:

Valide se o serviço do Azure está configurado para permitir o acesso da rede virtual através de pontos de extremidade ou se a política padrão para o recurso está definida como Permitir Todos.

Confirme se os diagnósticos dos serviços mostram o tráfego através dos pontos finais.

Verifique se os registos de fluxos do grupo de segurança de rede mostram o acesso e se os registos de armazenamento mostram o acesso, conforme esperado, através dos pontos finais de serviço.

Contacte o suporte do Azure.

É recusado o acesso a contas não indicadas nas políticas de ponto final de serviço

Valide se o Armazenamento do Azure está configurado para permitir o acesso da rede virtual através de pontos de extremidade ou se a política padrão para o recurso está definida como Permitir Tudo.

Verifique se as contas não são contas de armazenamento clássicas com políticas de ponto de extremidade de serviço na sub-rede.

Um Serviço do Azure gerenciado parou de funcionar depois de aplicar uma Política de Ponto de Extremidade de Serviço na sub-rede

- Atualmente, não há suporte para serviços gerenciados diferentes da Instância Gerenciada SQL do Azure com pontos de extremidade de serviço.

O acesso a contas de armazenamento gerenciado parou de funcionar após a aplicação de uma política de ponto de extremidade de serviço na sub-rede

- As Contas de Armazenamento Gerenciado não são suportadas com políticas de ponto de extremidade de serviço. Se configuradas, as políticas negam acesso a todas as Contas de Armazenamento Gerenciado, por padrão. Se seu aplicativo precisar de acesso a Contas de Armazenamento Gerenciado, as políticas de endpoint não deverão ser usadas para esse tráfego.

Aprovisionamento

Um usuário com acesso de gravação a uma rede virtual configura políticas de ponto de extremidade de serviço em sub-redes. Saiba mais sobre funções incorporadas do Azure e a atribuição de permissões específicas a funções personalizadas.

As redes virtuais e as contas de Armazenamento do Azure podem estar nas mesmas subscrições ou em subscrições diferentes, ou em inquilinos do Microsoft Entra.

Limitações

Só pode implementar políticas de ponto final de serviço em redes virtuais implementadas através do modelo de implementação Azure Resource Manager.

As redes virtuais devem estar na mesma região e assinatura que a política de ponto de extremidade do serviço.

Apenas pode aplicar a política de ponto final de serviço a uma sub-rede se os pontos finais de serviço estiverem configurados para os serviços do Azure listados na política.

Não pode utilizar políticas de ponto final de serviço para tráfego da sua rede no local para os serviços do Azure.

Atualmente, os serviços gerenciados do Azure diferentes da Instância Gerenciada SQL do Azure não oferecem suporte a políticas de ponto de extremidade. Essa limitação inclui serviços gerenciados implantados em sub-redes compartilhadas (como Azure Batch, Serviços de Domínio Microsoft Entra, Gateway de Aplicativo do Azure, Gateway de VPN do Azure, Firewall do Azure) ou em sub-redes dedicadas (como Ambiente do Serviço de Aplicativo do Azure, Cache Redis do Azure, Gerenciamento de API do Azure, serviços gerenciados clássicos).

Aviso

Os serviços do Azure implementados na sua rede virtual, como o Azure HDInsight, acedem a outros serviços do Azure, como o Armazenamento do Azure, por motivos de requisitos de infraestrutura. Restringir a política de ponto final a recursos específicos pode interromper o acesso aos recursos de infraestrutura dos serviços do Azure implementados na rede virtual.

- As contas de armazenamento clássicas não são suportadas nas políticas de endpoint. As políticas negam acesso a todas as contas de armazenamento clássicas, por padrão. Se seu aplicativo precisar de acesso ao Azure Resource Manager e às contas de armazenamento clássicas, as políticas de ponto de extremidade não devem ser usadas para esse tráfego.

Preços e limites

Não há cobrança extra pelo uso de políticas de ponto de extremidade de serviço. O modelo de preços atual dos serviços do Azure (como o Armazenamento do Azure) aplica-se tal e qual como atualmente, através dos pontos finais de serviço.

São aplicados os limites seguintes às políticas de ponto final de serviço:

| Recurso | Limite predefinido |

|---|---|

| ServiceEndpointPoliciesPerSubscription | 500 |

| ServiceEndpointPoliciesPerSubnet | 100 |

| ServiceEndpointPoliciesPerVirtualNetwork | 100 |

| ServiceResourcesPerServiceEndpointPolicyDefinition | 200 |

Passos Seguintes

Saiba como configurar políticas de ponto final de serviço de rede virtual

Saiba mais sobre os Pontos finais de serviço de rede virtual