Usar Link Privado na WAN Virtual

O Azure Private Link é uma tecnologia que permite conectar ofertas da Plataforma Azure como Serviço usando conectividade de endereço IP privado expondo Pontos de Extremidade Privados. Com a WAN Virtual do Azure, você pode implantar um Ponto de Extremidade Privado em uma das redes virtuais conectadas a qualquer hub virtual. Este link privado fornece conectividade com qualquer outra rede virtual ou ramificação conectada à mesma WAN Virtual.

Antes de começar

As etapas neste artigo pressupõem que você implantou uma WAN virtual com um ou mais hubs e pelo menos duas redes virtuais conectadas à WAN Virtual.

Para criar uma nova WAN virtual e um novo hub, use as etapas nos seguintes artigos:

Considerações de roteamento com link privado na WAN virtual

A conectividade do Ponto de Extremidade Privado no Azure tem monitoração de estado. Quando uma conexão com um ponto de extremidade privado é estabelecida por meio da WAN Virtual, o tráfego é roteado por meio de um ou mais saltos de tráfego por meio de diferentes componentes da WAN Virtual (por exemplo, roteador de Hub Virtual, Gateway de Rota Expressa, Gateway de VPN, Firewall do Azure ou NVA). O tráfego exato de saltos é baseado em suas configurações de roteamento de WAN virtual. Nos bastidores, a camada de rede definida por software do Azure envia todos os pacotes relacionados a um único fluxo de 5 tuplas para uma das instâncias de back-end que atendem diferentes componentes da WAN Virtual. O tráfego roteado assimetricamente (por exemplo, tráfego correspondente a um único fluxo de 5 tuplas roteado para diferentes instâncias de back-end) não é suportado e é descartado pela plataforma Azure.

Durante os eventos de manutenção na infraestrutura da WAN Virtual, as instâncias de back-end são reinicializadas uma de cada vez, o que pode levar a problemas intermitentes de conectividade com o Private Endpoint, já que a instância que atende ao fluxo está temporariamente indisponível. O problema semelhante pode ocorrer quando o Firewall do Azure ou o roteador de hub virtual é expandido. O mesmo fluxo de tráfego pode ser balanceado de carga para uma nova instância de back-end diferente da instância que está atualmente atendendo ao fluxo.

Para reduzir o impacto de eventos de manutenção e expansão no tráfego de Private Link ou Private Endpoint, considere as seguintes práticas recomendadas:

- Configure o valor de tempo limite TCP do seu aplicativo local para cair entre 15-30 segundos. Um valor menor de tempo limite de TCP permitirá que o tráfego do aplicativo se recupere mais rapidamente de eventos de manutenção e expansão. Como alternativa, teste diferentes valores de tempo limite do aplicativo para determinar um tempo limite adequado com base em suas necessidades.

- Pré-dimensione os componentes da WAN virtual para lidar com picos de tráfego e evitar a ocorrência de eventos de dimensionamento automático. Para o roteador do Hub Virtual, você pode definir as unidades mínimas de infraestrutura de roteamento no roteador do hub para evitar o dimensionamento durante picos de tráfego.

Por fim, se você estiver usando a conectividade local entre o Azure e o local usando VPN ou Rota Expressa, verifique se seu dispositivo local está configurado para usar o mesmo túnel VPN ou o mesmo roteador Microsoft Enterprise Edge como o próximo salto para cada 5 tuplas correspondentes ao tráfego de ponto de extremidade privado.

Criar um ponto de extremidade de link privado

Você pode criar um ponto de extremidade de link privado para muitos serviços diferentes. Neste exemplo, estamos usando o Banco de Dados SQL do Azure. Você pode encontrar mais informações sobre como criar um ponto de extremidade privado para um Banco de Dados SQL do Azure em Guia de início rápido: criar um ponto de extremidade privado usando o portal do Azure. A imagem a seguir mostra a configuração de rede do Banco de Dados SQL do Azure:

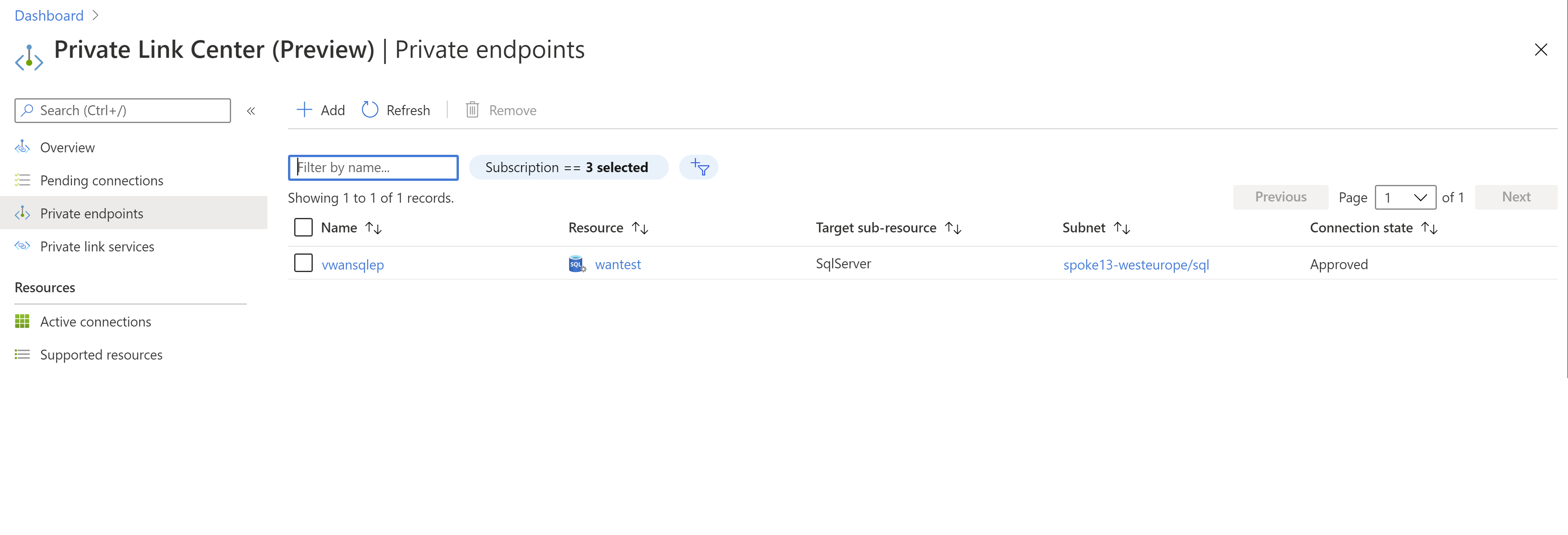

Depois de criar o Banco de Dados SQL do Azure, você pode verificar o endereço IP do ponto de extremidade privado navegando em seus pontos de extremidade privados:

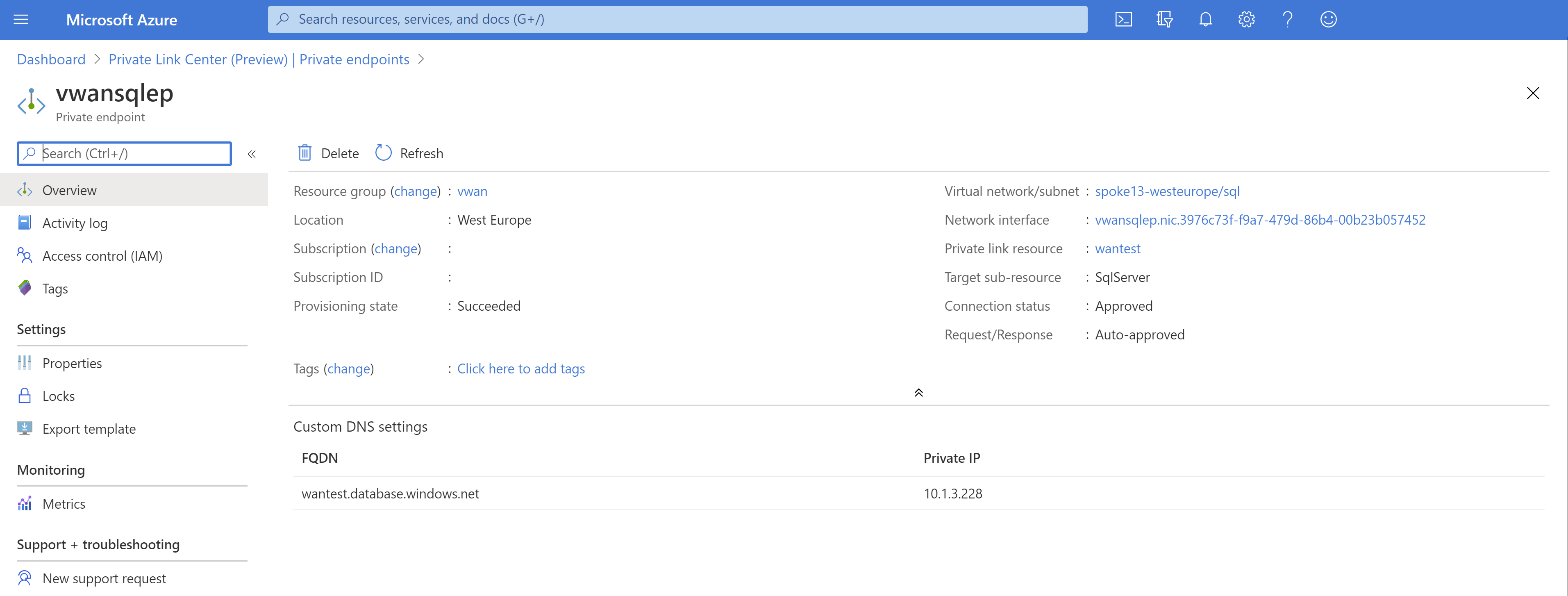

Clicando no ponto de extremidade privado que criamos, você verá seu endereço IP privado e seu FQDN (Nome de Domínio Totalmente Qualificado). O ponto de extremidade privado deve ter um endereço IP no intervalo da VNet (10.1.3.0/24):

Verificar a conectividade da mesma rede virtual

Neste exemplo, verificamos a conectividade com o Banco de Dados SQL do Azure a partir de uma máquina virtual Linux com as ferramentas MS SQL instaladas. A primeira etapa é verificar se a resolução DNS funciona e se o Nome de Domínio Totalmente Qualificado do Banco de Dados SQL do Azure é resolvido para um endereço IP privado, na mesma VNet onde o Ponto de Extremidade Privado foi implantado (10.1.3.0/24):

nslookup wantest.database.windows.net

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

wantest.database.windows.net canonical name = wantest.privatelink.database.windows.net.

Name: wantest.privatelink.database.windows.net

Address: 10.1.3.228

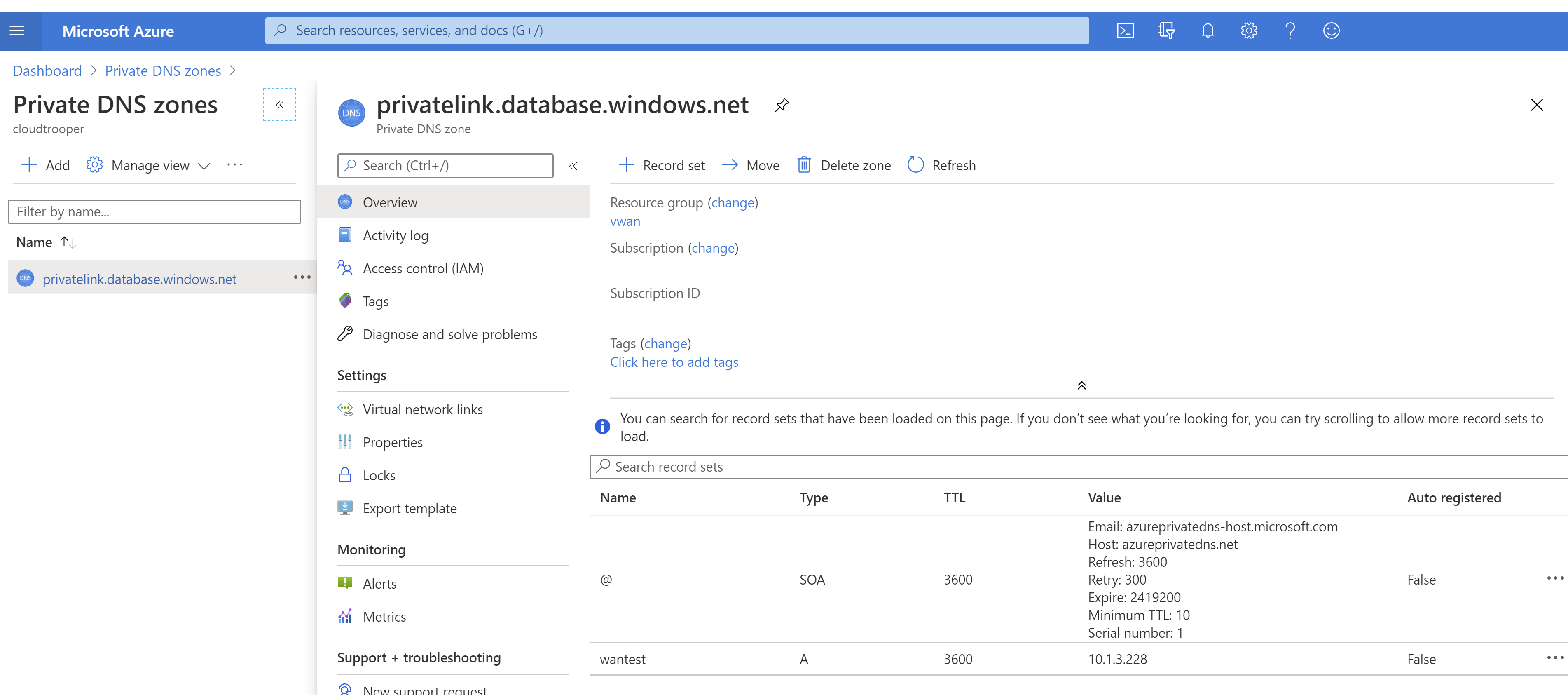

Como você pode ver na saída anterior, o FQDN wantest.database.windows.net é mapeado para wantest.privatelink.database.windows.net, que a zona DNS privada criada ao longo do ponto de extremidade privado será resolvida para o endereço 10.1.3.228IP privado. Examinar a zona DNS privada confirmará que há um registro A para o ponto de extremidade privado mapeado para o endereço IP privado:

Depois de verificar a resolução DNS correta, podemos tentar nos conectar ao banco de dados:

query="SELECT CONVERT(char(15), CONNECTIONPROPERTY('client_net_address'));"

sqlcmd -S wantest.database.windows.net -U $username -P $password -Q "$query"

10.1.3.75

Como você pode ver, estamos usando uma consulta SQL especial que nos fornece o endereço IP de origem que o servidor SQL vê do cliente. Nesse caso, o servidor vê o cliente com seu IP privado (10.1.3.75), o que significa que o tráfego vai da VNet diretamente para o ponto de extremidade privado.

Defina as variáveis username e password corresponda às credenciais definidas no Banco de Dados SQL do Azure para fazer com que os exemplos neste guia funcionem.

Ligar a partir de outra VNet

Agora que uma VNet na WAN Virtual do Azure tem conectividade com o ponto de extremidade privado, todas as outras VNets e ramificações conectadas à WAN Virtual também podem ter acesso a ela. Você precisa fornecer conectividade por meio de qualquer um dos modelos suportados pela WAN Virtual do Azure, como o cenário Qualquer para qualquer ou o cenário de VNet de Serviços Compartilhados, para citar dois exemplos.

Depois de ter conectividade entre a VNet ou a ramificação para a VNet onde o ponto de extremidade privado foi implantado, você precisa configurar a resolução DNS:

- Se estiver se conectando ao ponto de extremidade privado a partir de uma rede virtual, você poderá usar a mesma zona privada que foi criada com o Banco de Dados SQL do Azure.

- Se estiver se conectando ao ponto de extremidade privado a partir de uma filial (VPN site a site, VPN ponto a site ou ExpressRoute), você precisará usar a resolução DNS local.

Neste exemplo, estamos nos conectando a partir de uma VNet diferente. Primeiro, anexe a zona DNS privada à nova rede virtual para que suas cargas de trabalho possam resolver o Nome de Domínio Totalmente Qualificado do Banco de Dados SQL do Azure para o endereço IP privado. Isso é feito por meio da vinculação da zona DNS privada à nova rede virtual:

Agora, qualquer máquina virtual na VNet anexada deve resolver corretamente o FQDN do Banco de Dados SQL do Azure para o endereço IP privado do link privado:

nslookup wantest.database.windows.net

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

wantest.database.windows.net canonical name = wantest.privatelink.database.windows.net.

Name: wantest.privatelink.database.windows.net

Address: 10.1.3.228

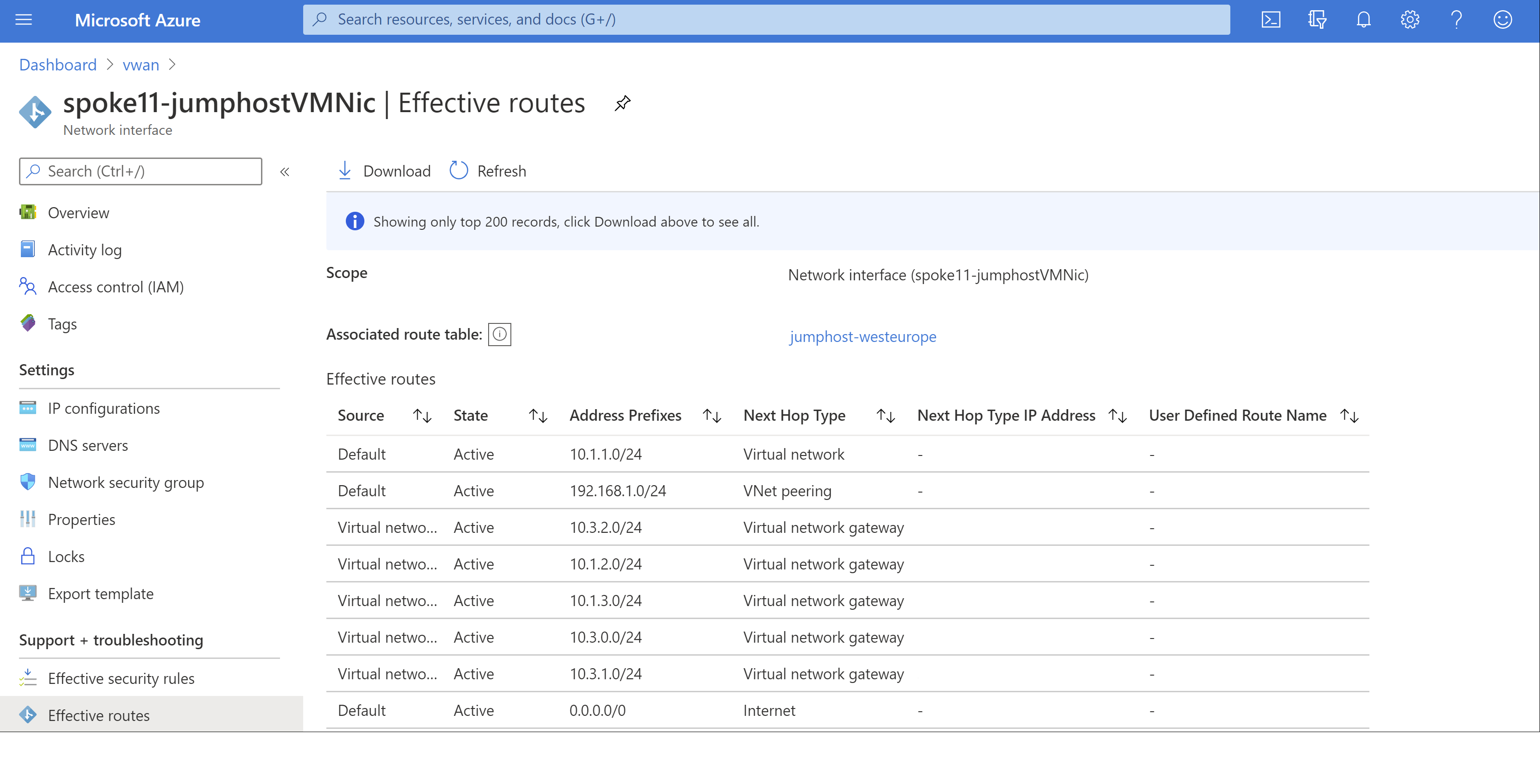

Para verificar se essa VNet (10.1.1.0/24) tem conectividade com a VNet original onde o ponto de extremidade privado foi configurado (10.1.3.0/24), você pode verificar a tabela de rotas efetiva em qualquer máquina virtual na VNet:

Como você pode ver, há uma rota apontando para a VNet 10.1.3.0/24 injetada pelos Gateways de Rede Virtual na WAN Virtual do Azure. Agora podemos finalmente testar a conectividade com o banco de dados:

query="SELECT CONVERT(char(15), CONNECTIONPROPERTY('client_net_address'));"

sqlcmd -S wantest.database.windows.net -U $username -P $password -Q "$query"

10.1.1.75

Com este exemplo, vimos como a criação de um ponto de extremidade privado em uma das VNets anexadas a uma WAN Virtual fornece conectividade com o restante das VNets e ramificações na WAN Virtual.

Próximos passos

Para obter mais informações sobre a WAN Virtual, consulte as Perguntas frequentes.