Sobre grupos de usuários e pools de endereços IP para VPNs de usuário P2S

Você pode configurar VPNs de usuário P2S para atribuir endereços IP de usuários de pools de endereços específicos com base em suas credenciais de identidade ou autenticação criando grupos de usuários. Este artigo descreve as diferentes configurações e parâmetros que o gateway VPN P2S da WAN Virtual usa para determinar grupos de usuários e atribuir endereços IP. Para obter as etapas de configuração, consulte Configurar grupos de usuários e pools de endereços IP para VPNs de usuário P2S.

Este artigo abrange os seguintes conceitos:

- Conceitos de configuração do servidor

- Grupos de utilizadores

- Membros do grupo

- Grupo de políticas padrão

- Prioridade do grupo

- Configurações de grupo disponíveis

- Conceitos de gateway

- Requisitos e limitações de configuração

- Casos de utilização

Conceitos de configuração do servidor

As seções a seguir explicam os termos e valores comuns usados para a configuração do servidor.

Grupos de usuários (grupos de políticas)

Um Grupo de Usuários ou grupo de políticas é uma representação lógica de um grupo de usuários aos quais devem ser atribuídos endereços IP do mesmo pool de endereços.

Membros do grupo (membros da política)

Os grupos de utilizadores são constituídos por membros. Os membros não correspondem a usuários individuais, mas definem os critérios usados para determinar de qual grupo um usuário conectado faz parte. Um único grupo pode ter vários membros. Se um usuário que se conecta corresponder aos critérios especificados para um dos membros do grupo, o usuário é considerado parte desse grupo e pode receber um endereço IP apropriado. Os tipos de parâmetros de membro disponíveis dependem dos métodos de autenticação especificados na configuração do servidor VPN. Para obter uma lista completa dos critérios disponíveis, consulte a seção Configurações de grupo disponíveis deste artigo.

Grupo de usuários/políticas padrão

Para cada configuração de servidor VPN P2S, um grupo deve ser selecionado como padrão. Os usuários que apresentam credenciais que não correspondem a nenhuma configuração de grupo são considerados parte do grupo padrão. Depois que um grupo é criado, a configuração padrão desse grupo não pode ser alterada.

Prioridade do grupo

A cada grupo é também atribuída uma prioridade numérica. Os grupos com menor prioridade são avaliados em primeiro lugar. Isso significa que, se um usuário apresentar credenciais que correspondam às configurações de vários grupos, ele será considerado parte do grupo com a prioridade mais baixa. Por exemplo, se o usuário A apresentar uma credencial que corresponda ao Grupo de TI (prioridade 3) e ao Grupo de Finanças (prioridade 4), o usuário A será considerado parte do Grupo de TI para fins de atribuição de endereços IP.

Configurações de grupo disponíveis

A seção a seguir descreve os diferentes parâmetros que podem ser usados para definir quais membros do grupo fazem parte. Os parâmetros disponíveis variam com base nos métodos de autenticação selecionados. A tabela a seguir resume os tipos de configuração disponíveis e os valores aceitáveis. Para obter informações mais detalhadas sobre cada tipo de Valor de Membro, consulte a seção correspondente ao seu tipo de autenticação.

| Authentication type | Tipo de membro | Valores dos membros | Valor de exemplo |

|---|---|---|---|

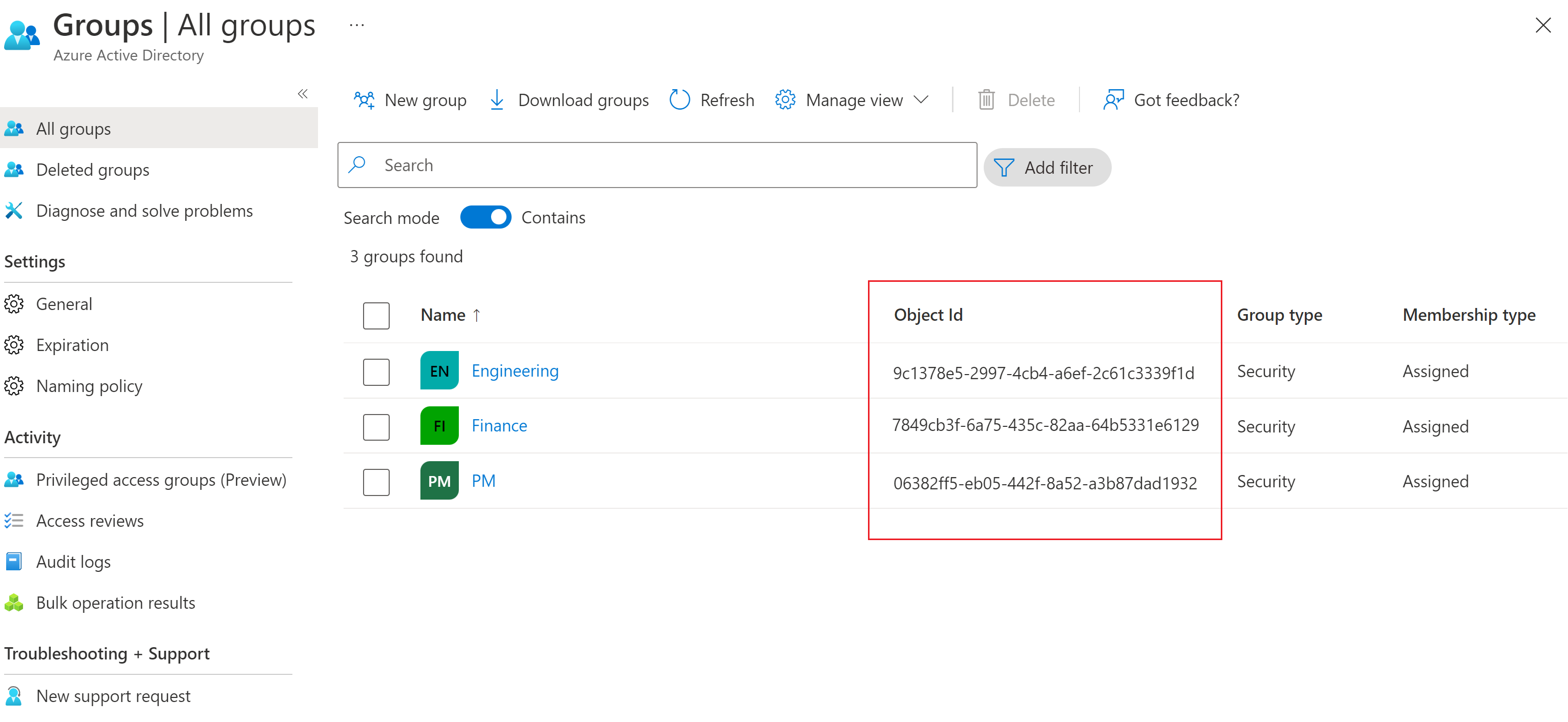

| Microsoft Entra ID | AADGroupID | ID do objeto do grupo Microsoft Entra | {valor de ID do objeto} |

| RADIUS | AzureRADIUSGroupID | Valor do atributo específico do fornecedor (hexadecimal) (deve começar com 6ad1bd) | 6ad1bd23 |

| Certificado | AzureCertificateID | Nome de domínio de nome comum do certificado (CN=user@red.com) | vermelho |

Autenticação do Microsoft Entra (somente OpenVPN)

Os gateways que usam a autenticação do Microsoft Entra podem usar IDs de objeto de grupo do Microsoft Entra para determinar a qual grupo de usuários um usuário pertence. Se um usuário fizer parte de vários grupos do Microsoft Entra, ele será considerado parte do grupo de usuários P2S VPN que tem a menor prioridade numérica.

No entanto, se você planeja que usuários externos (usuários que não fazem parte do domínio Microsoft Entra configurado no gateway VPN) se conectem ao gateway VPN ponto a site, certifique-se de que o tipo de usuário do usuário externo seja "Membro" e não "Convidado". Além disso, certifique-se de que o "Nome" do usuário está definido para o endereço de e-mail do usuário. Se o tipo de usuário e o nome do usuário conectado não estiverem definidos corretamente conforme descrito acima ou se você não puder definir um membro externo como um "Membro" do seu domínio do Microsoft Entra, esse usuário conectado será atribuído ao grupo padrão e atribuído um IP do pool de endereços IP padrão.

Você também pode identificar se um usuário é externo ou não, observando o "Nome Principal do Usuário" do usuário. Os usuários externos têm #EXT em seu "Nome Principal do Usuário".

Certificado do Azure (OpenVPN e IKEv2)

Os gateways que usam a autenticação baseada em certificado usam o nome de domínio dos Nomes Comuns (CN) do certificado de usuário para determinar em qual grupo um usuário conectado está. Os Nomes Comuns devem estar em um dos seguintes formatos:

- domínio/nome de utilizador

- username@domain.com

Certifique-se de que o domínio é a entrada como um membro do grupo.

Servidor RADIUS (OpenVPN e IKEv2)

Os gateways que usam autenticação baseada em RADIUS usam um novo VSA (Vendor-Specific Attribute) para determinar grupos de usuários VPN. Quando a autenticação baseada em RADIUS é configurada no gateway P2S, o gateway serve como um proxy NPS (Servidor de Diretivas de Rede). Isso significa que o gateway VPN P2S serve como um cliente para autenticar usuários com seu servidor RADIUS usando o protocolo RADIUS.

Depois que o servidor RADIUS tiver verificado com êxito as credenciais do usuário, o servidor RADIUS poderá ser configurado para enviar um novo VSA (Vendor-Specific Attribute) como parte dos pacotes Access-Accept. O gateway VPN P2S processa o VSA nos pacotes Access-Accept e atribui endereços IP específicos aos usuários com base no valor dos VSAs.

Portanto, os servidores RADIUS devem ser configurados para enviar um VSA com o mesmo valor para todos os usuários que fazem parte do mesmo grupo.

Nota

O valor do VSA deve ser uma cadeia de caracteres hexadecimal de octeto no servidor RADIUS e no Azure. Esta cadeia de octeto deve começar com 6ad1bd. Os dois últimos dígitos hexadecimais podem ser configurados livremente. Por exemplo, 6ad1bd98 é válido, mas 6ad12323 e 6a1bd2 não seriam válidos.

O novo VSA é MS-Azure-Policy-ID.

O VSA MS-Azure-Policy-ID é usado pelo servidor RADIUS para enviar um identificador usado pelo servidor VPN P2S para corresponder a uma política de usuário RADIUS autenticada configurada no lado do Azure. Esta política é usada para selecionar a configuração de IP/Roteamento (endereço IP atribuído) para o usuário.

Os campos de MS-Azure-Policy-ID DEVEM ser definidos da seguinte forma:

- Tipo de fornecedor: um inteiro não assinado de 8 bits que DEVE ser definido como 0x41 (inteiro: 65).

- Vendor-Length: Um inteiro não assinado de 8 bits que DEVE ser definido como o comprimento da cadeia de caracteres do octeto no Valor Específico do Atributo mais 2.

- Valor específico do atributo: uma cadeia de caracteres de octeto que contém a ID da política configurada no servidor VPN ponto a site do Azure.

Para obter informações sobre configuração, consulte RADIUS - configure NPS para atributos específicos do fornecedor.

Conceitos de gateway

Quando um gateway VPN P2S de WAN Virtual recebe uma configuração de servidor VPN que usa grupos de usuários/políticas, você pode criar várias configurações de conexão VPN P2S no gateway.

Cada configuração de conexão pode conter um ou mais grupos de usuários de configuração de servidor VPN. Cada configuração de conexão é então mapeada para um ou mais pools de endereços IP. Os usuários que se conectam a esse gateway recebem um endereço IP com base em sua identidade, credenciais, grupo padrão e prioridade.

Neste exemplo, a configuração do servidor VPN tem os seguintes grupos configurados:

| Predefinido | Prioridade | Group name | Authentication type | Valor de sócio |

|---|---|---|---|---|

| Sim | 0 | Engenharia | Microsoft Entra ID | groupObjectId1 |

| Não | 1 | Finance | Microsoft Entra ID | groupObjectId2 |

| Não | 2 | PM | Microsoft Entra ID | groupObjectId3 |

Esta configuração de servidor VPN pode ser atribuída a um gateway VPN P2S na WAN Virtual com:

| Configuração | Grupos | Grupos de endereços |

|---|---|---|

| Config0 | Engenharia, PM | x.x.x.x/aa |

| Configuração1 | Finance | A.A.A.A/BB |

O seguinte resultado é:

- Os usuários que estão se conectando a este gateway VPN P2S receberão um endereço de x.x.x.x/yy se fizerem parte dos grupos Engineering ou PM Microsoft Entra.

- Os usuários que fazem parte do grupo Finance Microsoft Entra recebem endereços IP de a.a.a.a/bb.

- Como Engineering é o grupo padrão, os usuários que não fazem parte de nenhum grupo configurado são considerados parte da Engineering e recebem um endereço IP de x.x.x.x/yy.

Questões de configuração

Esta seção lista os requisitos de configuração e limitações para grupos de usuários e pools de endereços IP.

Máximo de grupos: um único gateway VPN P2S pode fazer referência a até 90 grupos.

Máximo de membros: o número total de membros da política/grupo em todos os grupos atribuídos a um gateway é de 390.

Várias atribuições: Se um grupo for atribuído a várias configurações de conexão no mesmo gateway, ele e seus membros serão contados várias vezes. Exemplo: Um grupo de políticas com 10 membros atribuídos a três configurações de conexão VPN conta como três grupos com 30 membros, não um grupo com 10 membros.

Usuários simultâneos: o número total de usuários simultâneos é determinado pela unidade de escala do gateway e pelo número de endereços IP alocados para cada grupo de usuários. Não é determinado pelo número de membros da política/grupo associados ao gateway.

Depois que um grupo é criado como parte de uma configuração de servidor VPN, o nome e a configuração padrão de um grupo não podem ser modificados.

Os nomes dos grupos devem ser distintos.

Os grupos com menor prioridade numérica são processados antes dos grupos com maior prioridade numérica. Se um usuário conectado for membro de vários grupos, o gateway considerará que ele é um membro do grupo com menor prioridade numérica para fins de atribuição de endereços IP.

Os grupos que estão sendo usados por gateways VPN ponto a site existentes não podem ser excluídos.

Pode reordenar as prioridades dos seus grupos clicando nos botões de seta para cima correspondentes a esse grupo.

Os pools de endereços não podem se sobrepor aos pools de endereços usados em outras configurações de conexão (gateways iguais ou diferentes) na mesma WAN virtual.

Os pools de endereços também não podem se sobrepor a espaços de endereço de rede virtual, espaços de endereço de hub virtual ou endereços locais.

Casos de utilização

A Contoso Corporation é composta por vários departamentos funcionais, como Finanças, Recursos Humanos e Engenharia. A Contoso usa a WAN Virtual do Azure para permitir que os trabalhadores remotos (usuários) se conectem à WAN virtual e acessem recursos hospedados no local ou em uma rede virtual conectada ao hub WAN virtual.

No entanto, a Contoso tem políticas de segurança internas em que os usuários do departamento financeiro só podem acessar determinados bancos de dados e máquinas virtuais, e os usuários de Recursos Humanos têm acesso a outros aplicativos confidenciais.

A Contoso pode configurar diferentes grupos de usuários para cada um de seus departamentos funcionais. Isso garante que os usuários de cada departamento recebam endereços IP de um pool de endereços predefinido no nível do departamento.

O administrador de rede da Contoso pode configurar regras de firewall, grupos de segurança de rede (NSG) ou listas de controle de acesso (ACLs) para permitir ou negar o acesso de determinados usuários a recursos com base em seus endereços IP.

Próximos passos

- Para criar grupos de usuários, consulte Criar grupos de usuários para VPN de usuário P2S.