Personalizar as regras da Firewall de Aplicações Web com o portal do Azure

O Firewall de Aplicativo Web do Gateway de Aplicativo do Azure (WAF) fornece proteção para aplicativos Web. Essas proteções são fornecidas pelo Open Web Application Security Project (OWASP) Core Rule set (CRS). Algumas regras podem causar falsos positivos e bloquear o tráfego real. Por esse motivo, o Application Gateway fornece a capacidade de personalizar grupos de regras e regras. Para obter mais informações sobre os grupos de regras e regras específicas, consulte Lista de regras e grupos de regras CRS do Web Application Firewall.

Nota

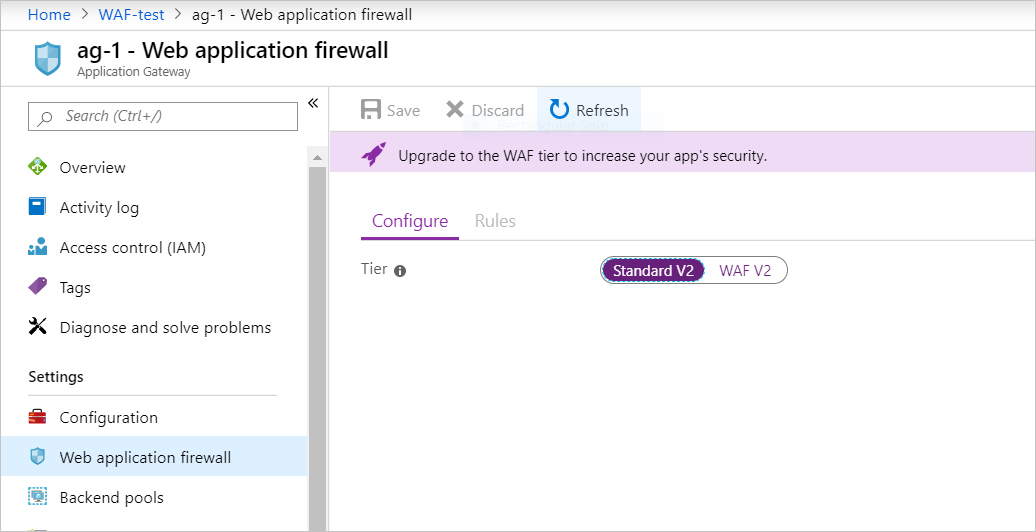

Se o gateway de aplicativo não estiver usando a camada WAF, a opção de atualizar o gateway de aplicativo para a camada WAF aparecerá no painel direito.

Exibir grupos de regras e regras

Para exibir grupos de regras e regras

Navegue até o gateway de aplicativo e selecione Firewall de aplicativo Web.

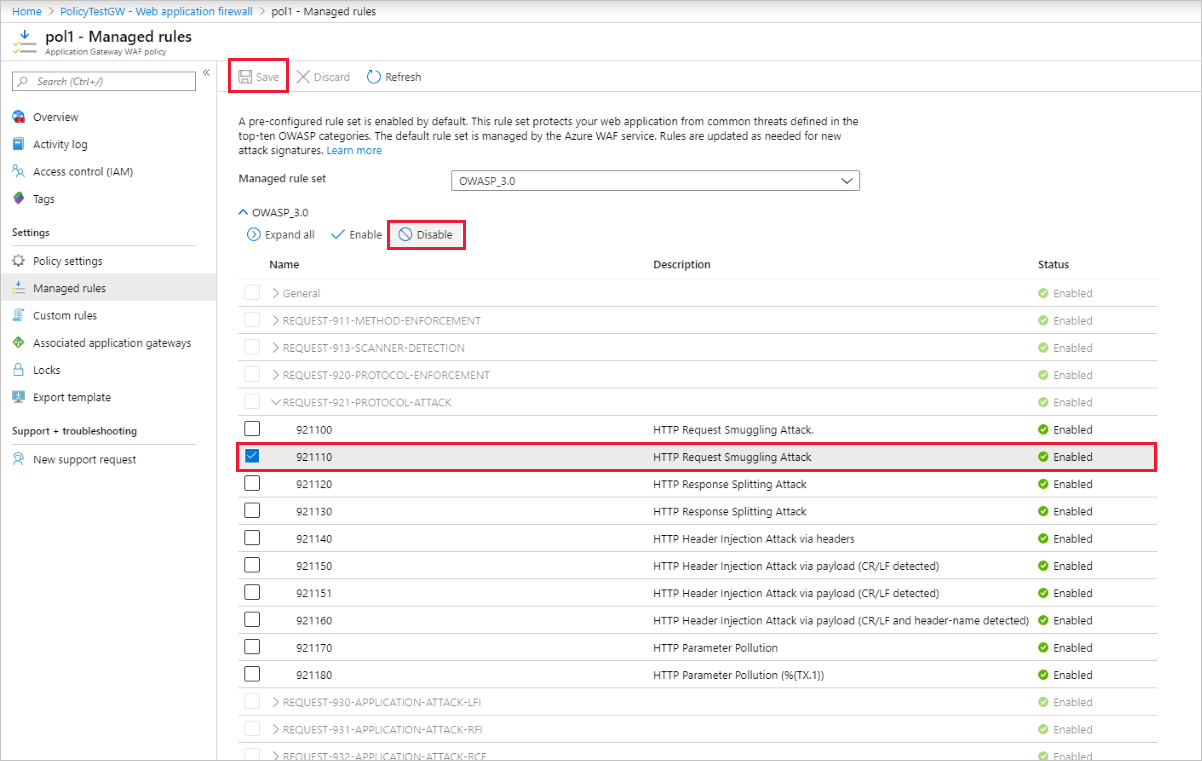

Selecione sua Política WAF.

Selecione Regras gerenciadas.

Esta vista mostra uma tabela na página de todos os grupos de regras fornecidos com o conjunto de regras escolhido. Todas as caixas de seleção da regra estão marcadas.

Desabilitar grupos de regras e regras

Importante

Tenha cuidado ao desativar quaisquer grupos de regras ou regras. Isto pode expô-lo a maiores riscos de segurança. A pontuação de anomalia não é incrementada e nenhum registro acontece para regras desabilitadas.

Para desativar grupos de regras ou regras específicas

- Procure as regras ou grupos de regras que pretende desativar.

- Marque as caixas de seleção das regras que você deseja desabilitar.

- Selecione a ação na parte superior da página (ativar/desativar) para as regras selecionadas.

- Selecione Guardar.

Disposições imperativas

A lista a seguir contém condições que fazem com que o WAF bloqueie a solicitação enquanto estiver no Modo de Prevenção. No Modo de Deteção, eles são registrados como exceções.

Estes não podem ser configurados ou desativados:

- A falha na análise do corpo da solicitação resulta no bloqueio da solicitação, a menos que a inspeção do órgão esteja desativada (XML, JSON, dados do formulário)

- O comprimento dos dados do corpo da solicitação (sem arquivos) é maior do que o limite configurado

- O corpo da solicitação (incluindo arquivos) é maior do que o limite

- Ocorreu um erro interno no motor WAF

Específico do CRS 3.x:

- A pontuação de anomalia de entrada excedeu o limiar

Próximos passos

Depois de configurar suas regras desabilitadas, você pode aprender a exibir seus logs WAF. Para obter mais informações, consulte Application Gateway diagnostics.