Criar políticas de aplicações na governação de aplicações

Juntamente com um conjunto incorporado de capacidades para detetar comportamentos anómalos da aplicação e gerar alertas com base em algoritmos de machine learning, as políticas na governação de aplicações permitem-lhe:

Especifique as condições através das quais a governação de aplicações o alerta para o comportamento da aplicação para remediação automática ou manual.

Impor as políticas de conformidade de aplicações para a sua organização.

Utilize a governação de aplicações para criar políticas OAuth para aplicações ligadas ao Microsoft 365, Google Workspace e Salesforce.

Criar políticas de aplicações OAuth para Microsoft Entra ID

Para aplicações ligadas a Microsoft Entra ID, crie políticas de aplicações a partir de modelos fornecidos que possam ser personalizados ou crie a sua própria política de aplicações personalizada.

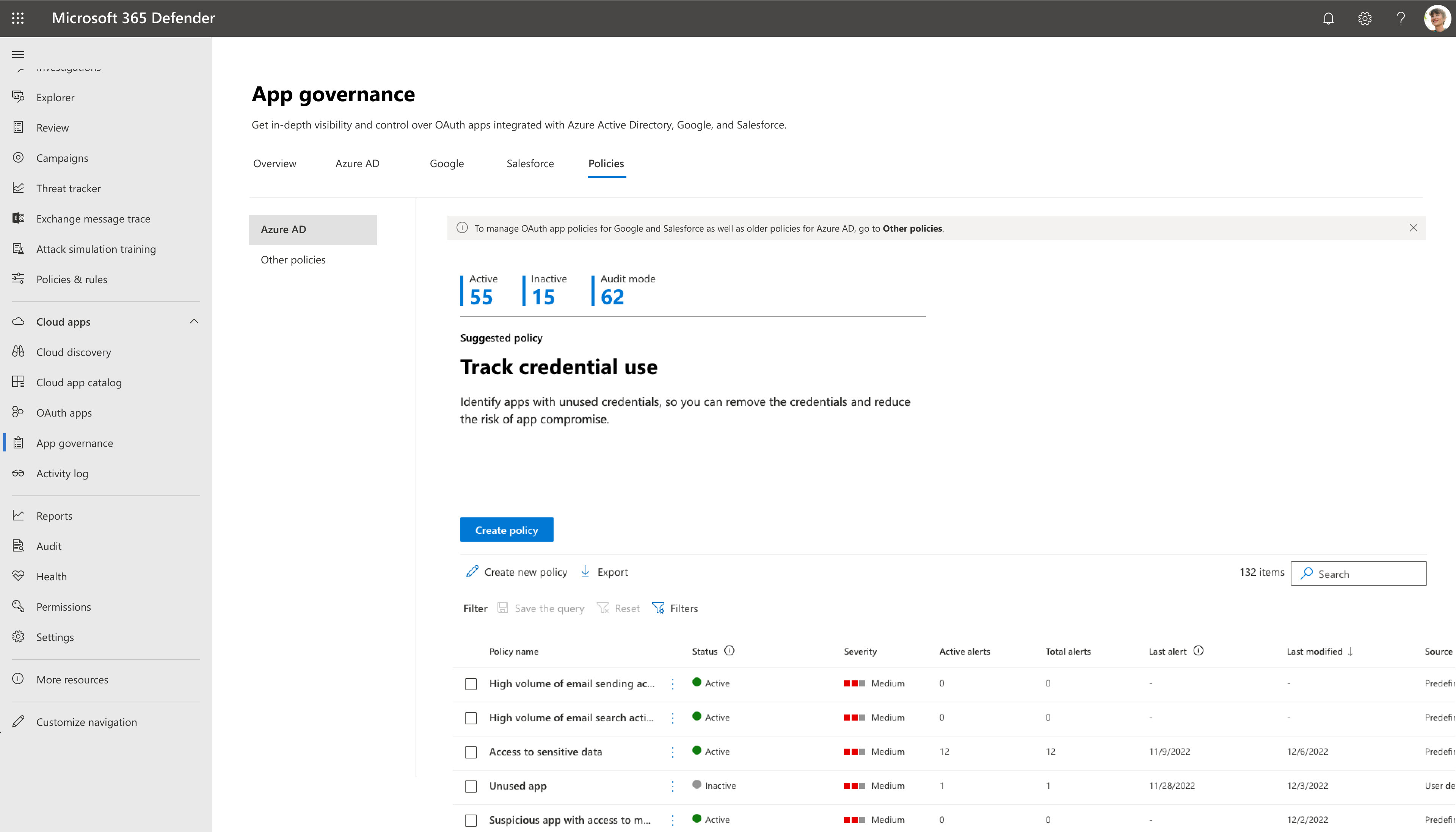

Para criar uma nova política de aplicações para Azure AD aplicações, aceda a Microsoft Defender XDR > Políticas de Governação > de Aplicações > Azure AD.

Por exemplo:

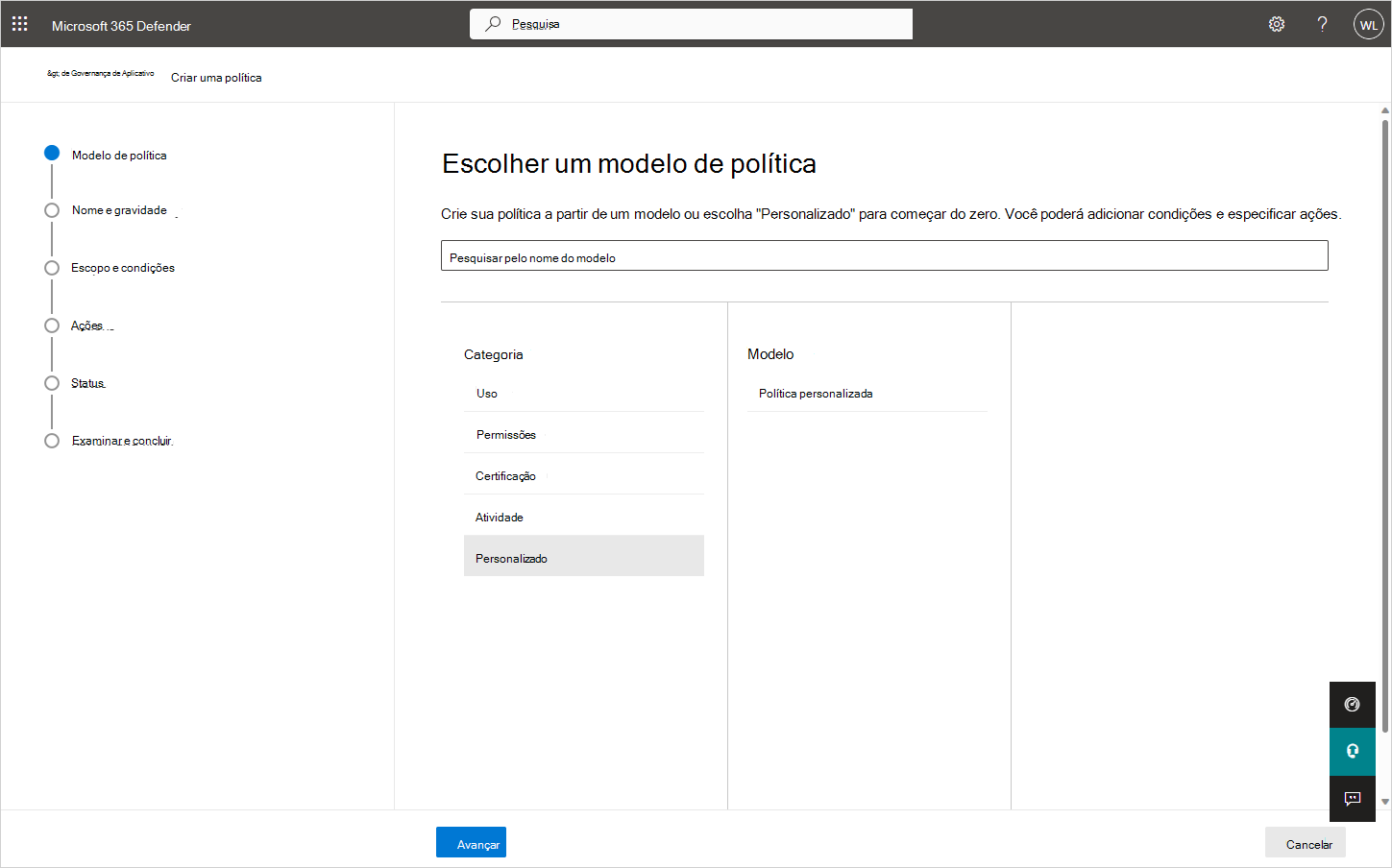

Selecione a opção Criar Nova Política e, em seguida, siga um dos seguintes passos:

- Para criar uma nova política de aplicação a partir de um modelo, selecione a categoria de modelo relevante, seguida do modelo nessa categoria.

- Para criar uma política personalizada, selecione a categoria Personalizado .

Por exemplo:

Modelos de política de aplicações

Para criar uma nova política de aplicação baseada num modelo de política de aplicação, na página Escolher modelo de política de aplicação, selecione uma categoria de modelo de aplicação, selecione o nome do modelo e, em seguida, selecione Seguinte.

As secções seguintes descrevem as categorias de modelos de política de aplicação.

Utilização

A tabela seguinte lista os modelos de governação de aplicações suportados para gerar alertas para utilização de aplicações.

| Nome do modelo | Descrição |

|---|---|

| Nova aplicação com elevada utilização de dados | Localize as aplicações recentemente registadas que carregaram ou transferiram grandes quantidades de dados com o Microsoft Graph e as APIs EWS. Esta política verifica as seguintes condições: |

| Aumento de utilizadores | Encontre aplicações com um aumento considerável no número de utilizadores. Esta política verifica as seguintes condições: |

Permissões

A tabela seguinte lista os modelos de governação de aplicações suportados para gerar alertas para permissões de aplicações.

| Nome do modelo | Descrição |

|---|---|

| Aplicação com privilégios excessivos | Encontre aplicações com permissões de Graph API da Microsoft não utilizadas. Estas aplicações receberam permissões que podem ser desnecessárias para utilização regular. |

| Nova aplicação altamente privilegiada | Localize as aplicações recentemente registadas às quais foi concedido acesso de escrita e outras permissões avançadas para o Microsoft Graph e outras APIs originais comuns da Microsoft. Esta política verifica as seguintes condições: |

| Nova aplicação com permissões não Graph API | Localize as aplicações recentemente registadas que têm permissões para APIs não Graph. Estas aplicações podem expô-lo a riscos se as APIs às quais acedem receberem suporte e atualizações limitados. Esta política verifica as seguintes condições: |

Certificação

A tabela seguinte lista os modelos de governação de aplicações suportados para gerar alertas para a certificação do Microsoft 365.

| Nome do modelo | Descrição |

|---|---|

| Nova aplicação não certificada | Encontre aplicações recentemente registadas que não tenham atestado de publicador ou certificação do Microsoft 365. Esta política verifica as seguintes condições: |

Políticas personalizadas

Utilize uma política de aplicações personalizada quando precisar de fazer algo que ainda não tenha sido feito por um dos modelos incorporados.

- Para criar uma nova política de aplicações personalizada, primeiro selecione Criar nova política na página Políticas . Na página Escolher modelo de política de aplicação, selecione a categoria Personalizada , o modelo política personalizada e, em seguida, selecione Seguinte.

Na página Nome e descrição , configure o seguinte:

- Nome da Política

- Descrição da Política

- Selecione a gravidade da política, que define a gravidade dos alertas gerados por esta política.

- High

- Média

- Baixo

Na página Escolher definições e condições de Política , em Escolher para que aplicações esta política é aplicável, selecione:

- Todas as Aplicações

- Escolher aplicações específicas

- Todas as aplicações, exceto

Se escolher aplicações específicas ou todas as aplicações exceto esta política, selecione Adicionar aplicações e selecione as aplicações pretendidas na lista. No painel Escolher aplicações , pode selecionar várias aplicações às quais esta política se aplica e, em seguida, selecionar Adicionar. Selecione Seguinte quando estiver satisfeito com a lista.

Selecione Editar condições. Selecione Adicionar condição e escolha uma condição na lista. Defina o limiar pretendido para a condição selecionada. Repita para adicionar mais condições. Selecione Guardar para guardar a regra e, quando terminar de adicionar regras, selecione Seguinte.

Nota

Algumas condições de política só são aplicáveis a aplicações que acedem a permissões Graph API. Ao avaliar aplicações que acedem apenas a APIs não Graph, a governação de aplicações ignora estas condições de política e verifica apenas outras condições de política.

Eis as condições disponíveis para uma política de aplicações personalizada:

Condição Valores de condição aceites Descrição Mais informações Idade do registo Nos últimos X dias Aplicações registadas no Microsoft Entra ID num período especificado a partir da data atual Certificação Sem certificação, certificado pelo Publisher, Microsoft 365 Certificado Aplicações certificadas do Microsoft 365, têm um relatório de atestado de publicador ou nenhum dos dois Certificação do Microsoft 365 Publicador verificado Sim ou não Aplicações que verificaram publicadores Verificação do Publicador Permissões de aplicação (apenas Grafo) Selecionar uma ou mais permissões de API na lista Aplicações com permissões de Graph API específicas que foram concedidas diretamente Referência de permissões do Microsoft Graph Permissões delegadas (apenas Grafo) Selecionar uma ou mais permissões de API na lista Aplicações com permissões de Graph API específicas concedidas por um utilizador Referência de permissões do Microsoft Graph Altamente privilegiado Sim ou não Aplicações com permissões relativamente poderosas para o Microsoft Graph e outras APIs originais comuns da Microsoft Uma designação interna baseada na mesma lógica utilizada pelo Defender for Cloud Apps. Com privilégios excessivos (apenas gráfico) Sim ou não Aplicações com permissões de Graph API não utilizadas Aplicações com permissões mais concedidas do que as que estão a ser utilizadas por essas aplicações. Permissões não Graph API Sim ou não Aplicações com permissões para APIs não Graph. Estas aplicações podem expô-lo a riscos se as APIs às quais acedem receberem suporte e atualizações limitados. Utilização de dados Maior que X GB de dados transferidos e carregados por dia Aplicações que leram e escreveram mais do que uma quantidade especificada de dados com o Microsoft Graph e as APIs do EWS Tendência de utilização de dados Aumento de X % na utilização de dados em comparação com o dia anterior As aplicações cujos dados leem e escrevem com o Microsoft Graph e as APIs EWS aumentaram uma percentagem especificada em comparação com o dia anterior Acesso à API (apenas Grafo) Chamadas à API superiores a X por dia Aplicações que efetuaram um número especificado de chamadas de Graph API num dia Tendência de acesso à API (apenas gráfico) Aumento de X % nas chamadas à API em comparação com o dia anterior Aplicações cujo número de chamadas Graph API aumentou numa percentagem especificada em comparação com o dia anterior Número de utilizadores que consentem (Maior ou Menor que) Utilizadores com consentimento X Aplicações que receberam o consentimento de um número maior ou menor de utilizadores do que o especificado Aumento do consentimento dos utilizadores X % de aumento de utilizadores nos últimos 90 dias Aplicações cujo número de utilizadores consentidos aumentou mais de uma percentagem especificada nos últimos 90 dias Consentimento da conta de prioridade dado Sim ou não Aplicações que receberam consentimento de utilizadores prioritários Um utilizador com uma conta prioritária. Nomes de utilizadores que consentem Selecionar utilizadores da lista Aplicações que receberam consentimento de utilizadores específicos Funções de utilizadores que consentem Selecionar funções na lista Aplicações que receberam consentimento de utilizadores com funções específicas São permitidas múltiplas seleções. Qualquer função Microsoft Entra com membro atribuído deve ser disponibilizada nesta lista.

Etiquetas de confidencialidade acedidas Selecionar uma ou mais etiquetas de confidencialidade na lista Aplicações que acederam a dados com etiquetas de confidencialidade específicas nos últimos 30 dias. Serviços acedidos (apenas Grafo) Exchange e/ou OneDrive e/ou SharePoint e/ou Teams Aplicações que acederam ao OneDrive, SharePoint ou Exchange Online através das APIs do Microsoft Graph e do EWS São permitidas múltiplas seleções. Taxa de erros (apenas gráfico) A taxa de erro é superior a X% nos últimos sete dias As aplicações cujas taxas de erro Graph API nos últimos sete dias são superiores a uma percentagem especificada Origem da aplicação (Pré-visualização) Externo ou Interno Aplicações originadas no inquilino ou registadas num inquilino externo Todas as condições especificadas têm de ser cumpridas para que esta política de aplicação gere um alerta.

Quando terminar de especificar as condições, selecione Guardar e, em seguida, selecione Seguinte.

Na página Definir Ações de Política , selecione Desativar aplicação se pretender que a governação de aplicações desative a aplicação quando for gerado um alerta baseado nesta política e, em seguida, selecione Seguinte. Tenha cuidado ao aplicar ações porque uma política pode afetar os utilizadores e a utilização legítima da aplicação.

Na página Definir Estado da Política , selecione uma destas opções:

- Modo de auditoria: as políticas são avaliadas, mas as ações configuradas não ocorrerão. As políticas do modo de auditoria são apresentadas com o estado Auditoria na lista de políticas. Deve utilizar o Modo de auditoria para testar uma nova política.

- Ativa: as políticas são avaliadas e as ações configuradas ocorrerão.

- Inativo: as políticas não são avaliadas e as ações configuradas não ocorrerão.

Reveja cuidadosamente todos os parâmetros da sua política personalizada. Selecione Submeter quando estiver satisfeito. Também pode voltar atrás e alterar as definições ao selecionar Editar abaixo de qualquer uma das definições.

Testar e monitorizar a nova política de aplicações

Agora que a política de aplicações foi criada, deve monitorizá-la na página Políticas para garantir que está a registar um número esperado de alertas ativos e o total de alertas durante os testes.

Se o número de alertas for um valor inesperadamente baixo, edite as definições da política de aplicação para garantir que o configurou corretamente antes de definir o respetivo estado.

Eis um exemplo de um processo para criar uma nova política, testá-la e, em seguida, torná-la ativa:

- Crie a nova política com gravidade, aplicações, condições e ações definidas como valores iniciais e o estado definido como Modo de auditoria.

- Verifique o comportamento esperado, como alertas gerados.

- Se o comportamento não for esperado, edite as aplicações de política, as condições e as definições de ação conforme necessário e volte ao passo 2.

- Se o comportamento for esperado, edite a política e altere o respetivo estado para Ativo.

Por exemplo, o seguinte fluxograma mostra os passos envolvidos:

Criar uma nova política para aplicações OAuth ligadas ao Salesforce e ao Google Workspace

As políticas para aplicações OAuth acionam alertas apenas em políticas autorizadas por utilizadores no inquilino.

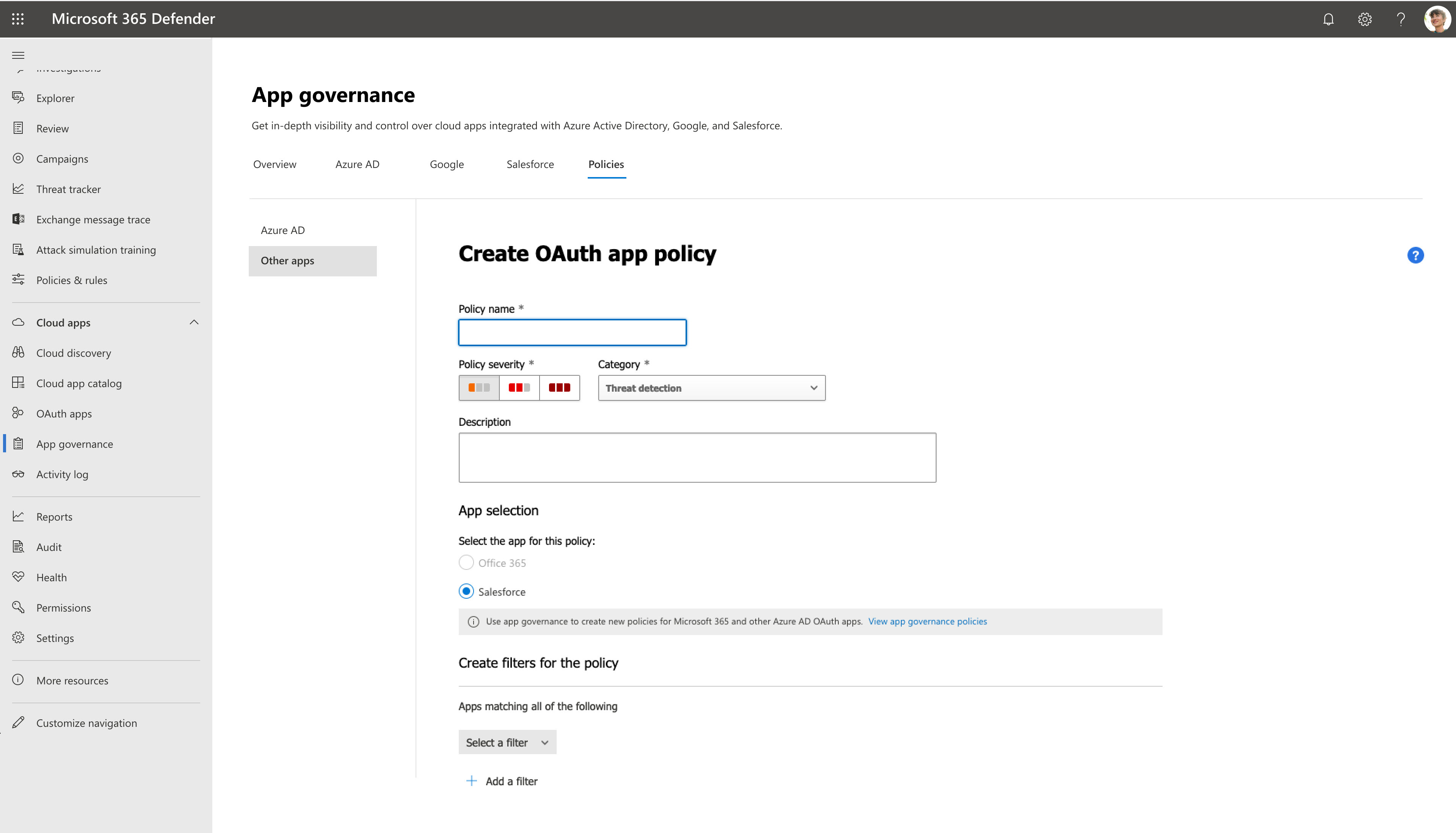

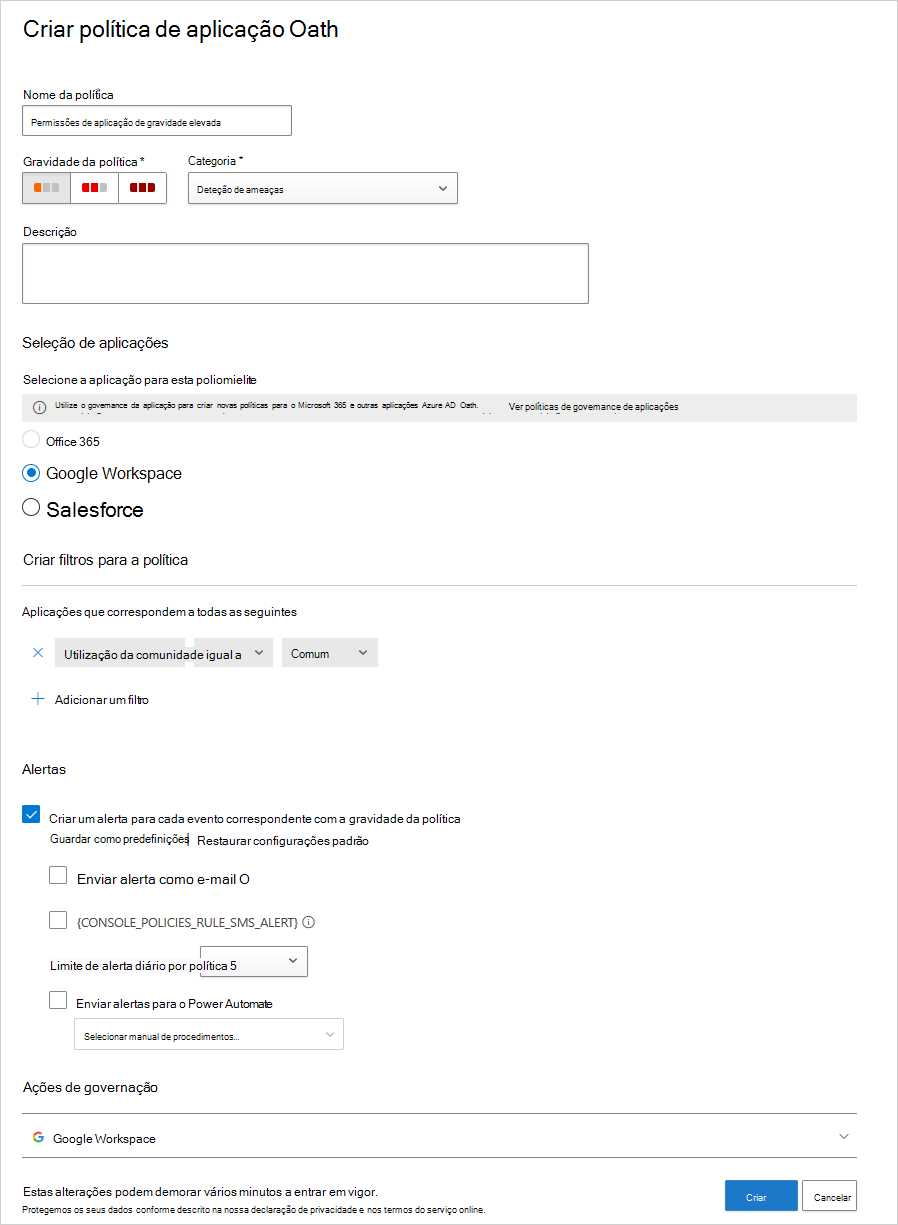

Para criar uma nova política de aplicações para o Salesforce, Google e outras aplicações:

Aceda a Microsoft Defender XDR > Políticas de Governação > de Aplicações > Outras aplicações. Por exemplo:

Filtre as aplicações de acordo com as suas necessidades. Por exemplo, poderá querer ver todas as aplicações que pedem Permissão para Modificar calendários na sua caixa de correio.

Sugestão

Utilize o filtro utilização da Comunidade para obter informações sobre se permitir permissão para esta aplicação é comum, incomum ou raro. Este filtro pode ser útil se tiver uma aplicação rara e pedir permissão com um nível de gravidade elevado ou pedir permissão a muitos utilizadores.

Poderá querer definir a política com base nas associações de grupo dos utilizadores que autorizaram as aplicações. Por exemplo, um administrador pode decidir definir uma política que revoga aplicações invulgares se pedir permissões elevadas, apenas se o utilizador que autorizou as permissões for membro do grupo Administradores.

Por exemplo:

Políticas de deteção de anomalias para aplicações OAuth ligadas ao Salesforce e ao Google Workspace

Além das políticas de aplicações Oauth que pode criar, as aplicações do Defender para a Cloud fornecem políticas de deteção de anomalias desativadas que criam perfis de metadados de aplicações OAuth para identificar aquelas que são potencialmente maliciosas.

Esta secção só é relevante para as aplicações Salesforce e Google Workspace.

Nota

As políticas de deteção de anomalias só estão disponíveis para aplicações OAuth autorizadas no seu Microsoft Entra ID. Não é possível modificar a gravidade das políticas de deteção de anomalias da aplicação OAuth.

A tabela seguinte descreve as políticas de deteção de anomalias completas fornecidas pelo Defender for Cloud Apps:

| Política | Descrição |

|---|---|

| Nome da aplicação OAuth enganador | Analisa aplicações OAuth ligadas ao seu ambiente e aciona um alerta quando é detetada uma aplicação com um nome enganador. Nomes enganadores, como letras estrangeiras que se assemelham a letras latinas, podem indicar uma tentativa de disfarçar uma aplicação maliciosa como uma aplicação conhecida e fidedigna. |

| Nome do publicador enganador para uma aplicação OAuth | Analisa aplicações OAuth ligadas ao seu ambiente e aciona um alerta quando é detetada uma aplicação com um nome de publicador enganador. Nomes de editores enganadores, como letras estrangeiras que se assemelham a letras latinas, podem indicar uma tentativa de disfarçar uma aplicação maliciosa como uma aplicação proveniente de um fabricante conhecido e fidedigno. |

| Consentimento malicioso da aplicação OAuth | Analisa aplicações OAuth ligadas ao seu ambiente e aciona um alerta quando uma aplicação potencialmente maliciosa é autorizada. As aplicações OAuth maliciosas podem ser utilizadas como parte de uma campanha de phishing numa tentativa de comprometer os utilizadores. Esta deteção utiliza a investigação de segurança da Microsoft e conhecimentos de informações sobre ameaças para identificar aplicações maliciosas. |

| Atividades suspeitas de transferência de ficheiros da aplicação OAuth | Para obter mais informações, veja Políticas de deteção de anomalias. |