Exploração e kits de exploração

As explorações tiram partido de vulnerabilidades no software. Uma vulnerabilidade é como um buraco no software que o software maligno pode utilizar para aceder ao seu dispositivo. O software maligno explora estas vulnerabilidades para ignorar as salvaguardas de segurança do computador para infetar o seu dispositivo.

Como funcionam as explorações e os kits de exploração

As explorações são, muitas vezes, a primeira parte de um ataque maior. Os hackers procuram sistemas desatualizados que contenham vulnerabilidades críticas, que depois exploram através da implementação de software maligno direcionado. Muitas vezes, as explorações incluem shellcode, que é um pequeno payload de malware utilizado para transferir software maligno adicional a partir de redes controladas por atacantes. O Shellcode permite que os hackers infectem dispositivos e se infiltrem em organizações.

Os exploit kits são ferramentas mais abrangentes que contêm uma coleção de exploits. Estes kits analisam os dispositivos quanto a diferentes tipos de vulnerabilidades de software e, se forem detetados, implementam software maligno adicional para infetar ainda mais um dispositivo. Os kits podem utilizar exploits destinados a vários softwares, incluindo Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java e Sun Java.

O método mais comum utilizado pelos atacantes para distribuir exploits e exploit kits é através de páginas Web, mas as explorações também podem chegar a e-mails. Alguns sites, inconscientemente e sem vontade, alojam código malicioso e explorações nos seus anúncios.

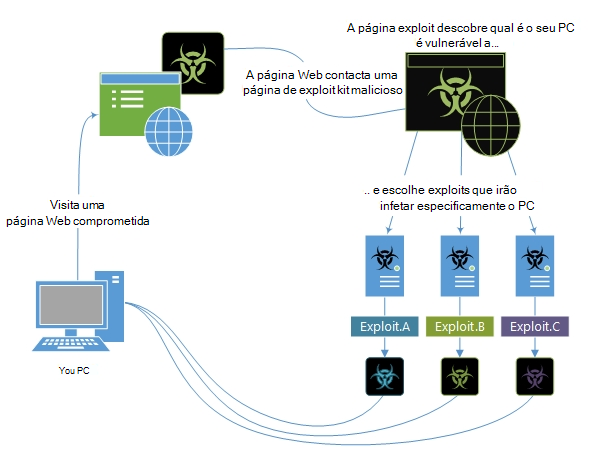

O infográfico abaixo mostra como um exploit kit pode tentar explorar um dispositivo depois de visitar uma página Web comprometida.

Figura 1. Exemplo de como explorar o trabalho dos kits

Ameaças notáveis utilizam kits de exploração para espalhar ransomware, incluindo JSSLoader. O ator de ameaças controlado pela Microsoft como Storm-0324 (DEV-0324) utiliza este software maligno para facilitar o acesso ao ator de ransomware como serviço (RaaS) [Sangria Storm](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS, Carbon Spider, FIN7).

Exemplos de exploit kits:

Para saber mais sobre exploits, leia esta publicação de blogue sobre como desmontar uma amostra de zero dias dupla detetada na caça conjunta com a ESET.

Como nomeamos exploits

Categorizamos exploits na nossa enciclopédia de Software Maligno pela "plataforma" que visam. Por exemplo, Exploit:Java/CVE-2013-1489. A é uma exploração que visa uma vulnerabilidade em Java.

Um projeto chamado "Vulnerabilidades e Exposições Comuns (CVE)" é utilizado por vários fornecedores de software de segurança. O projeto dá a cada vulnerabilidade um número exclusivo, por exemplo, CVE-2016-0778. A parte "2016" refere-se ao ano em que a vulnerabilidade foi detetada. O "0778" é um ID exclusivo para esta vulnerabilidade específica.

Pode ler mais no site da CVE.

Como proteger contra exploits

A melhor prevenção para exploits é manter o software da sua organização atualizado. Os fornecedores de software fornecem atualizações para muitas vulnerabilidades conhecidas, por isso certifique-se de que estas atualizações são aplicadas a todos os dispositivos.

Para obter sugestões mais gerais, veja Prevenir a infeção por software maligno.