Gerir perfis e aprovar extensões com Intune

Este artigo descreve os procedimentos a seguir para gerir perfis corretamente com a ferramenta de gestão de Intune.

Intune

Política de Extensões do Sistema Intune

Para aprovar as extensões do sistema:

Em Intune, selecione Gerir > Configuração do dispositivo e, em seguida, selecione Gerir > Perfis > Create Perfil.

Escolha um nome para o perfil. Altere Platform=macOS para Profile type=Extensions e, em seguida, selecione Create.

No separador Informações básicas , atribua um nome a este novo perfil.

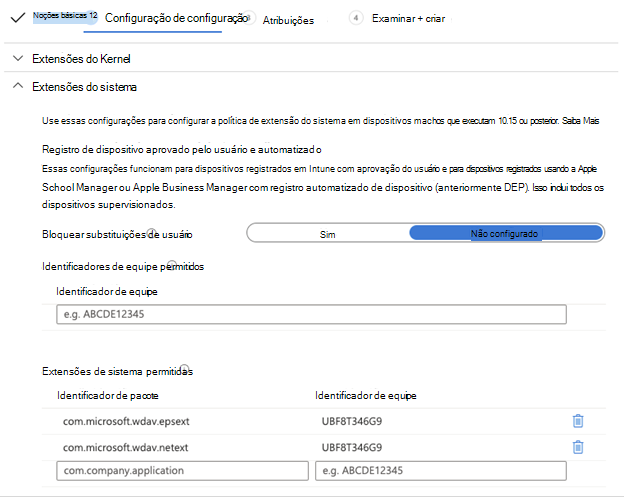

No separador Definições de configuração , adicione as seguintes entradas na secção Extensões de sistema permitidas :

Identificador do pacote Identificador de equipa com.microsoft.wdav.epsext UBF8T346G9 com.microsoft.wdav.netext UBF8T346G9 No separador Atribuições , atribua este perfil a Todos os Utilizadores & Todos os dispositivos.

Reveja e crie este perfil de configuração.

Create o perfil de configuração personalizado

O perfil de configuração personalizado permite a extensão de rede e concede Acesso Total ao Disco à extensão do sistema de Segurança de Ponto Final.

- Guarde o seguinte conteúdo num ficheiro com o nomesysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Verifique se o conteúdo acima foi copiado corretamente para o ficheiro. No terminal, execute o seguinte comando e verifique se produz para o resultado, conforme mostrado no exemplo seguinte:

$ plutil -lint sysext.xml

sysext.xml: OK

Implementar este perfil de configuração personalizado

- Em Intune, selecione Gerir > Configuração do dispositivo e, em seguida, selecione Gerir > Perfis > Create perfil.

- Escolha um nome para o perfil. Para o atributo Plataforma , defina o valor como macOS e para o atributo Tipo de perfil , defina o valor como Personalizado e, em seguida, selecione Configurar. O ficheirosysext.xml é criado.

- Abra o perfil de configuração e carregue o ficheiro sysext.xml .

- Selecione OK.

- No separador Atribuições , atribua este perfil a Todos os Utilizadores & Todos os dispositivos.

- Reveja e crie este perfil de configuração.