Integração com Microsoft Intune

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Quer experimentar o Microsoft Defender para Ponto Final? Inscrever-se para uma avaliação gratuita.

Este artigo funciona como um exemplo de método de inclusão.

No artigo Planeamento , foram fornecidos vários métodos para integrar dispositivos no serviço. Este artigo aborda a arquitetura nativa da cloud.

O Diagrama  das arquiteturas de ambiente

das arquiteturas de ambiente

Embora o Defender para Endpoint suporte a integração de vários pontos finais e ferramentas, este artigo não abrange os mesmos. Para obter informações sobre a inclusão geral com outras ferramentas e métodos de implementação suportados, veja Descrição geral da inclusão.

A Microsoft Intune família de produtos é uma plataforma de solução que unifica vários serviços. Inclui Microsoft Intune e Microsoft Configuration Manager.

Este artigo orienta os utilizadores em:

- Passo 1: Integrar dispositivos no serviço ao criar um grupo no Microsoft Intune para atribuir configurações em

- Passo 2: Configurar as capacidades do Defender para Endpoint com Microsoft Intune

Esta orientação de inclusão orienta-o ao longo dos seguintes passos básicos que tem de seguir ao utilizar Microsoft Intune:

-

Identificar dispositivos ou utilizadores de destino

- Criar um grupo de Microsoft Entra (Utilizador ou Dispositivo)

-

Criar um Perfil de Configuração

- No Microsoft Intune, orientamo-lo na criação de uma política separada para cada capacidade.

Recursos

Eis as ligações de que precisa para o resto do processo:

Para obter mais informações sobre Microsoft Intune, aceda a Microsoft Intune gere identidades de forma segura, gere aplicações e gere dispositivos.

Passo 1: Integrar dispositivos ao criar um grupo no Intune para atribuir configurações em

Identificar dispositivos ou utilizadores de destino

Nesta secção, vamos criar um grupo de teste para atribuir as suas configurações.

Nota

Intune utiliza grupos Microsoft Entra para gerir dispositivos e utilizadores. Enquanto administrador Intune, pode configurar grupos de acordo com as suas necessidades organizacionais.

Para obter mais informações, veja Adicionar grupos para organizar utilizadores e dispositivos.

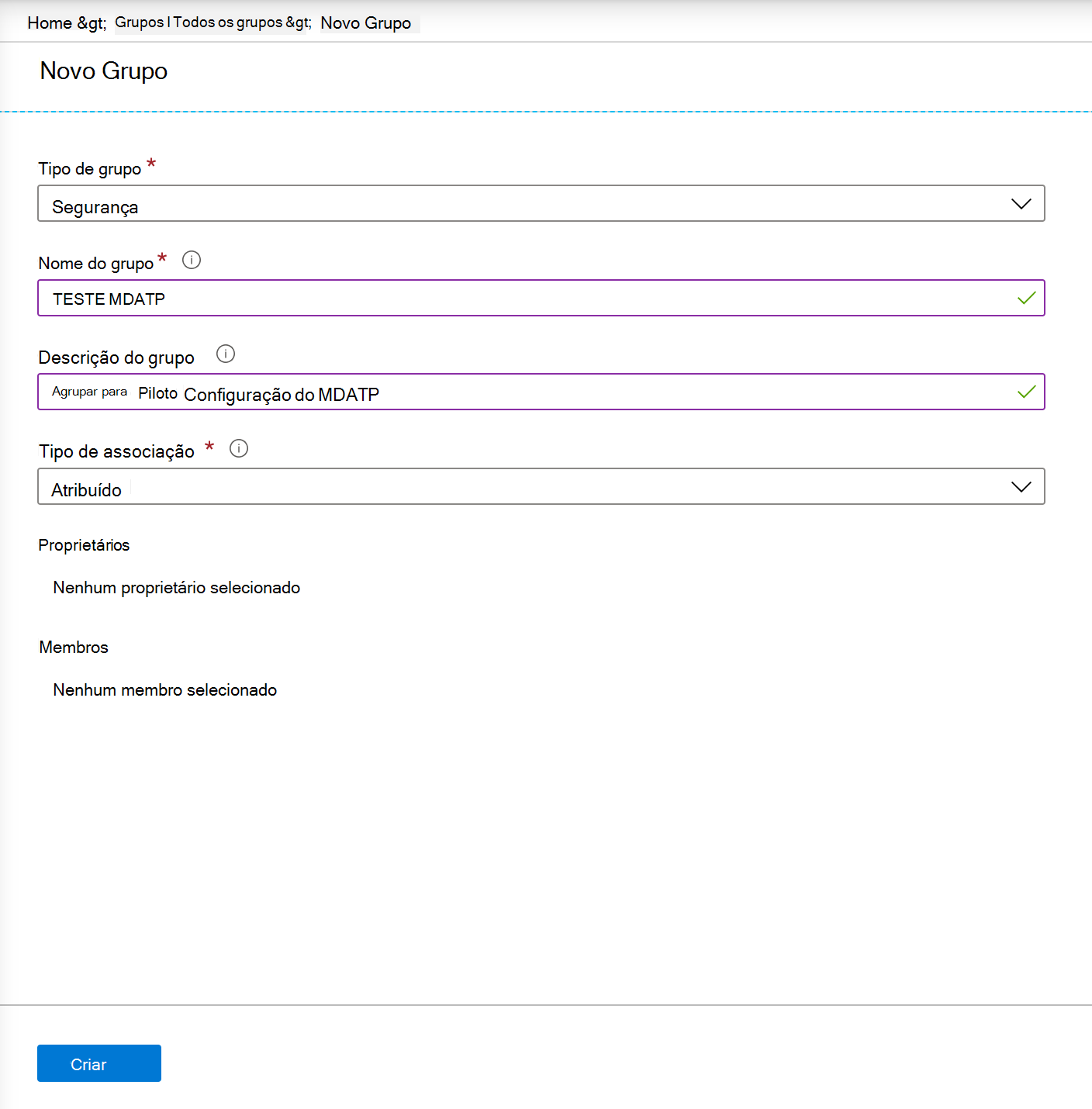

Criar um grupo

Abra o centro de administração do Microsoft Intune.

Abra Grupos > Novo Grupo.

Introduza os detalhes e crie um novo grupo.

Adicione o seu utilizador ou dispositivo de teste.

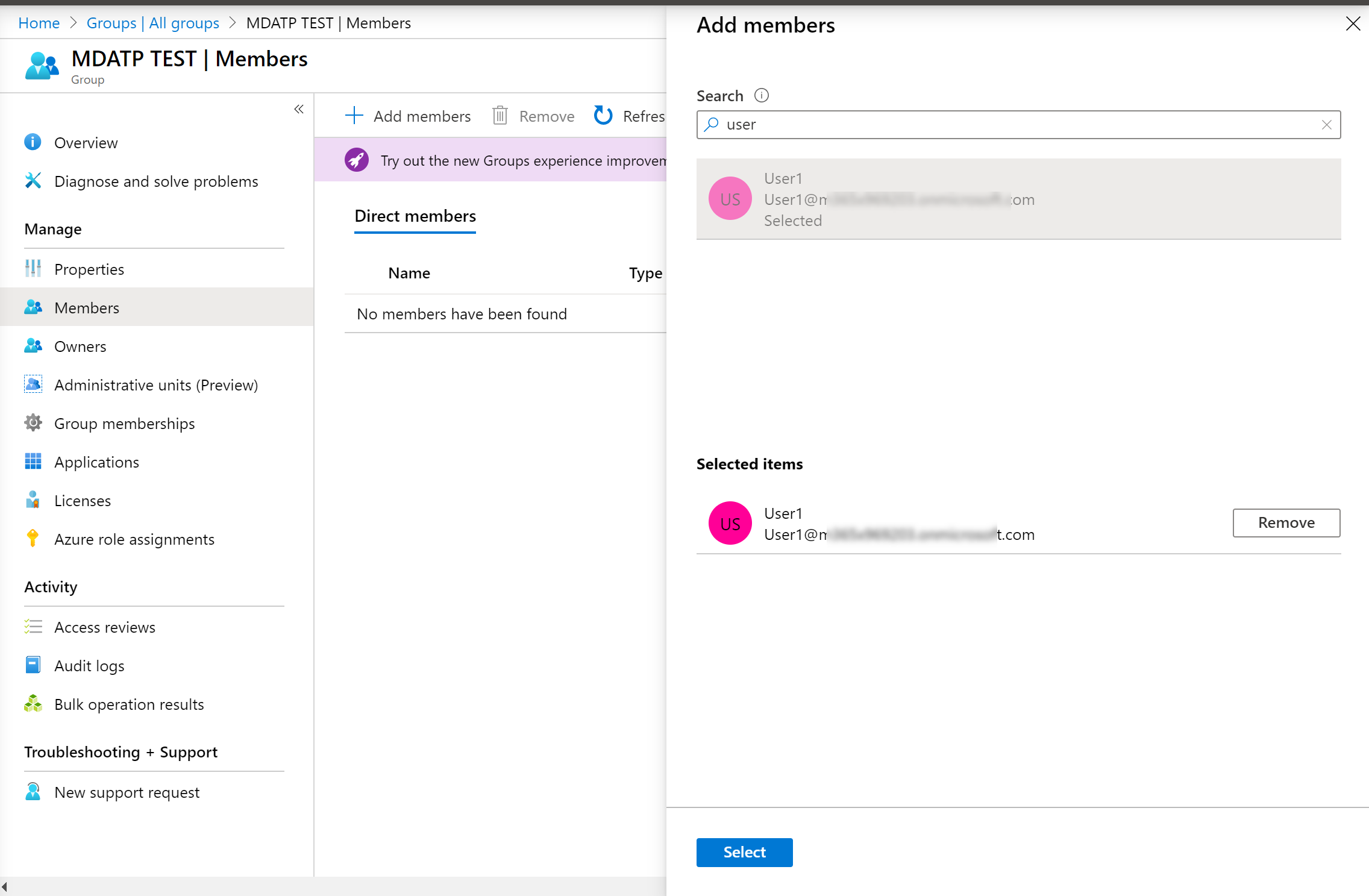

No painel Grupos > Todos os grupos , abra o novo grupo.

Selecione Membros > Adicionar membros.

Localize o utilizador ou dispositivo de teste e selecione-o.

O seu grupo de teste tem agora um membro para testar.

Passo 2: Create políticas de configuração para configurar capacidades de Microsoft Defender para Endpoint

Na secção seguinte, vai criar várias políticas de configuração.

Em primeiro lugar, é uma política de configuração para selecionar os grupos de utilizadores ou dispositivos que estão integrados no Defender para Endpoint:

Em seguida, continua a criar vários tipos diferentes de políticas de segurança de pontos finais:

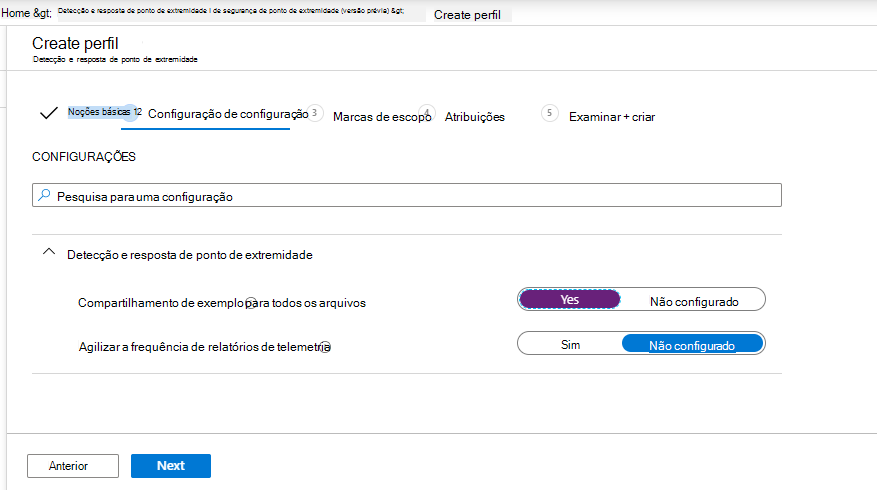

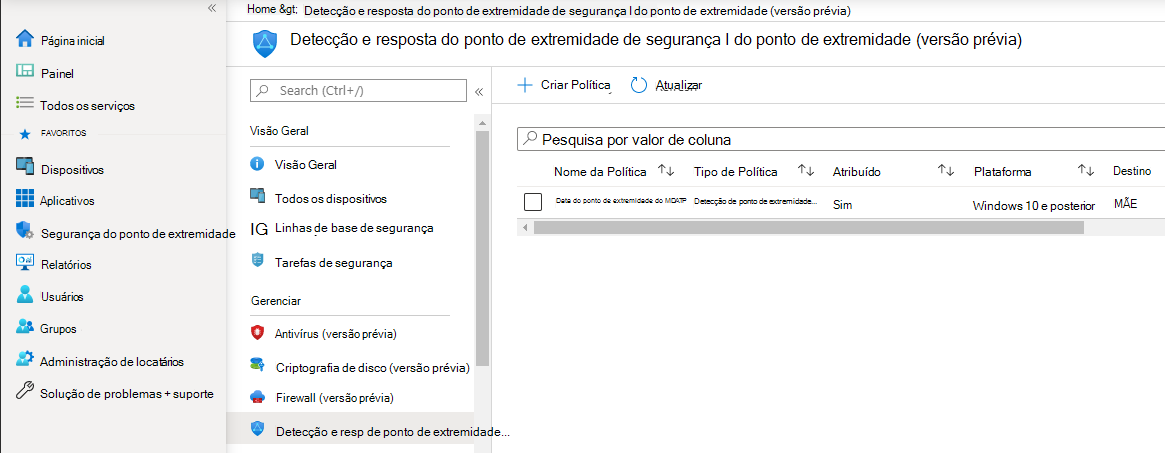

Deteção e resposta de pontos finais

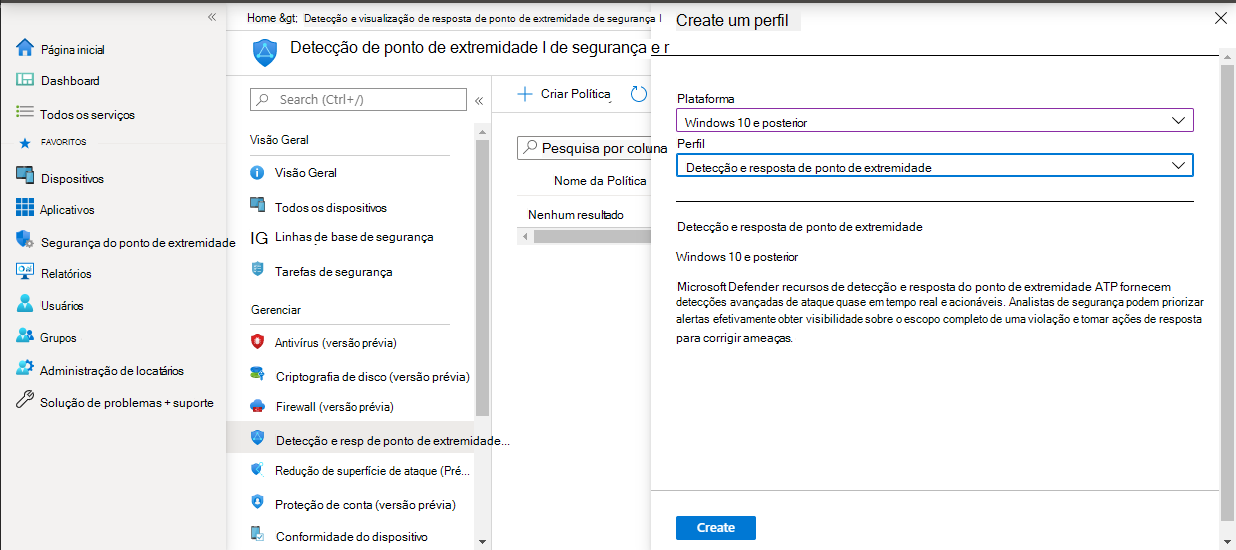

Abra o centro de administração do Intune.

Navegue para Deteção e resposta do Ponto final de segurança > do Ponto final. Selecione Create Política.

Em Plataforma, selecione Windows 10, Windows 11 e Windows Server, Perfil – Deteção de pontos finais e Create de resposta>.

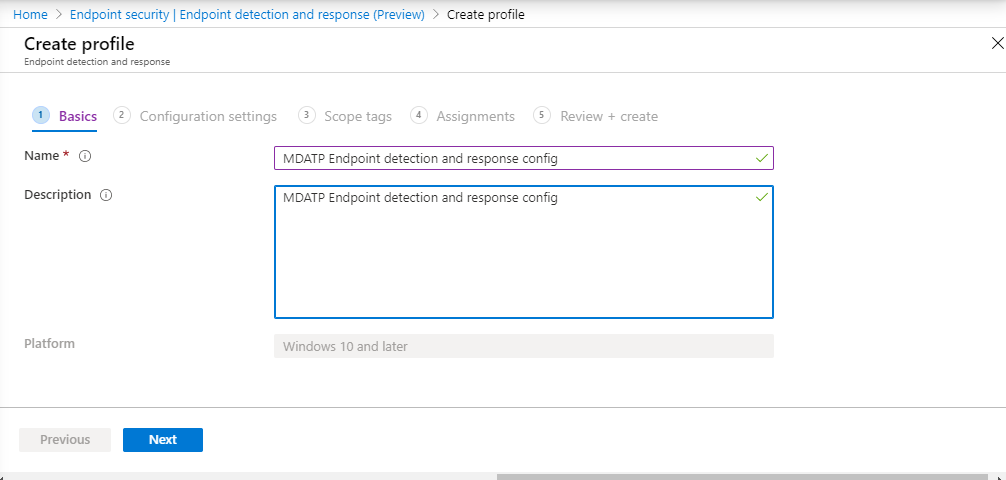

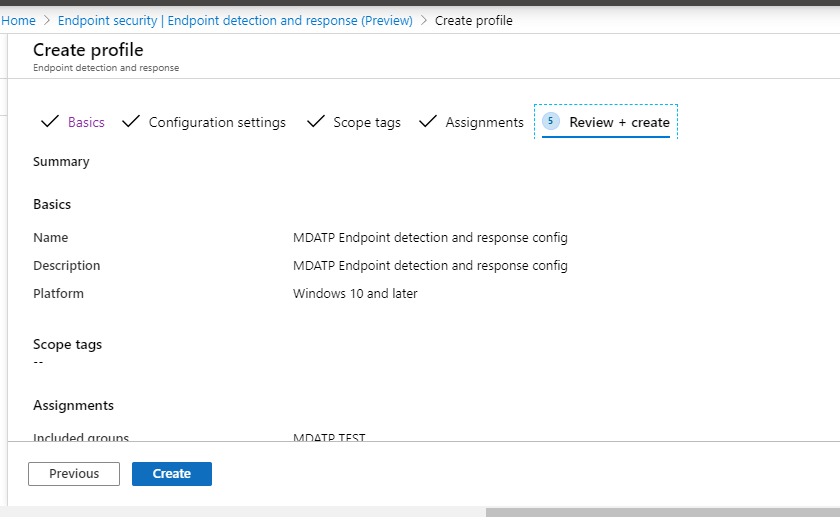

Introduza um nome e uma descrição e, em seguida, selecione Seguinte.

Selecione as definições conforme necessário e, em seguida, selecione Seguinte.

Nota

Neste caso, este foi preenchido automaticamente, uma vez que o Defender para Endpoint já foi integrado com Intune. Para obter mais informações sobre a integração, veja Ativar Microsoft Defender para Endpoint no Intune.

A imagem seguinte é um exemplo do que verá quando Microsoft Defender para Endpoint NÃO estiver integrado com Intune:

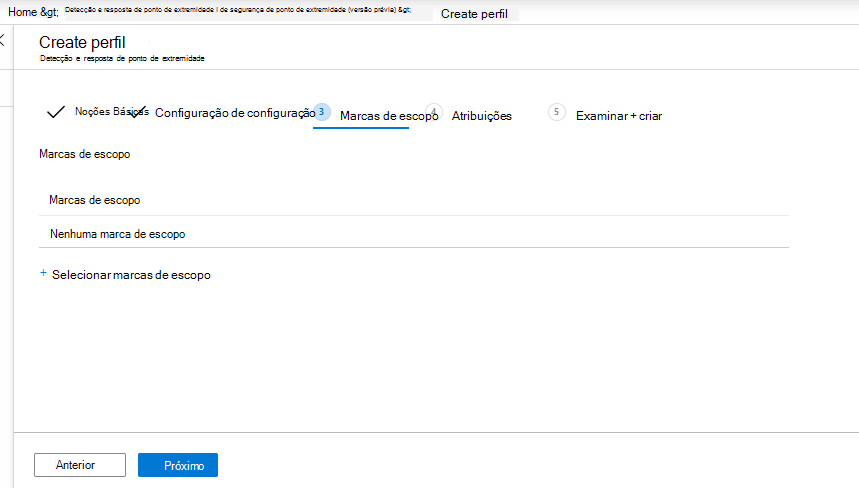

Se necessário, adicione etiquetas de âmbito e, em seguida, selecione Seguinte.

Adicione o grupo de teste ao clicar em Selecionar grupos para incluir e escolher o seu grupo e, em seguida, selecione Seguinte.

Reveja e aceite e, em seguida, selecione Create.

Pode ver a política concluída.

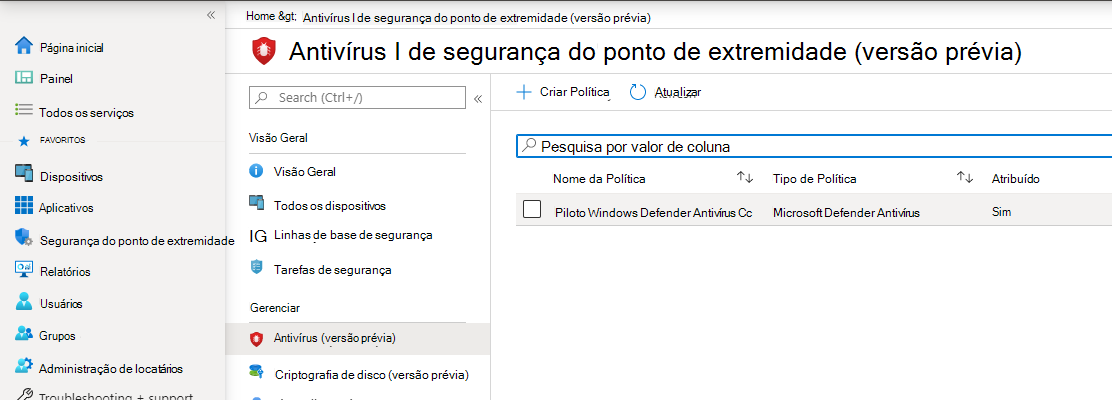

Proteção de próxima geração

Abra o centro de administração do Intune.

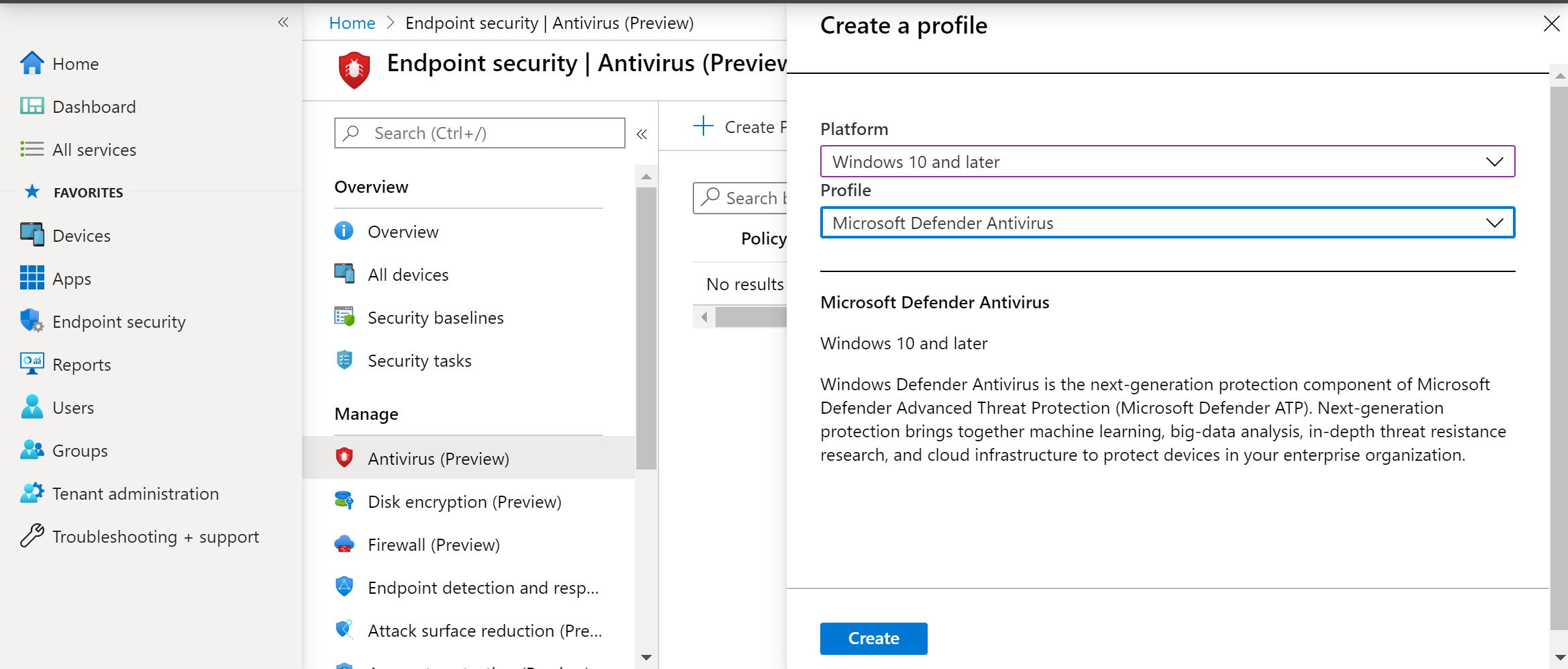

Navegue para Política de Create antivírus > de segurança > de ponto final.

Selecione Plataforma - Windows 10 e Posterior - Windows e Perfil - Microsoft Defender Create antivírus>.

Introduza o nome e a descrição e, em seguida, selecione Seguinte.

Na página Definições de configuração: defina as configurações necessárias para Microsoft Defender Antivírus (Proteção da Cloud, Exclusões, Proteção Real-Time e Remediação).

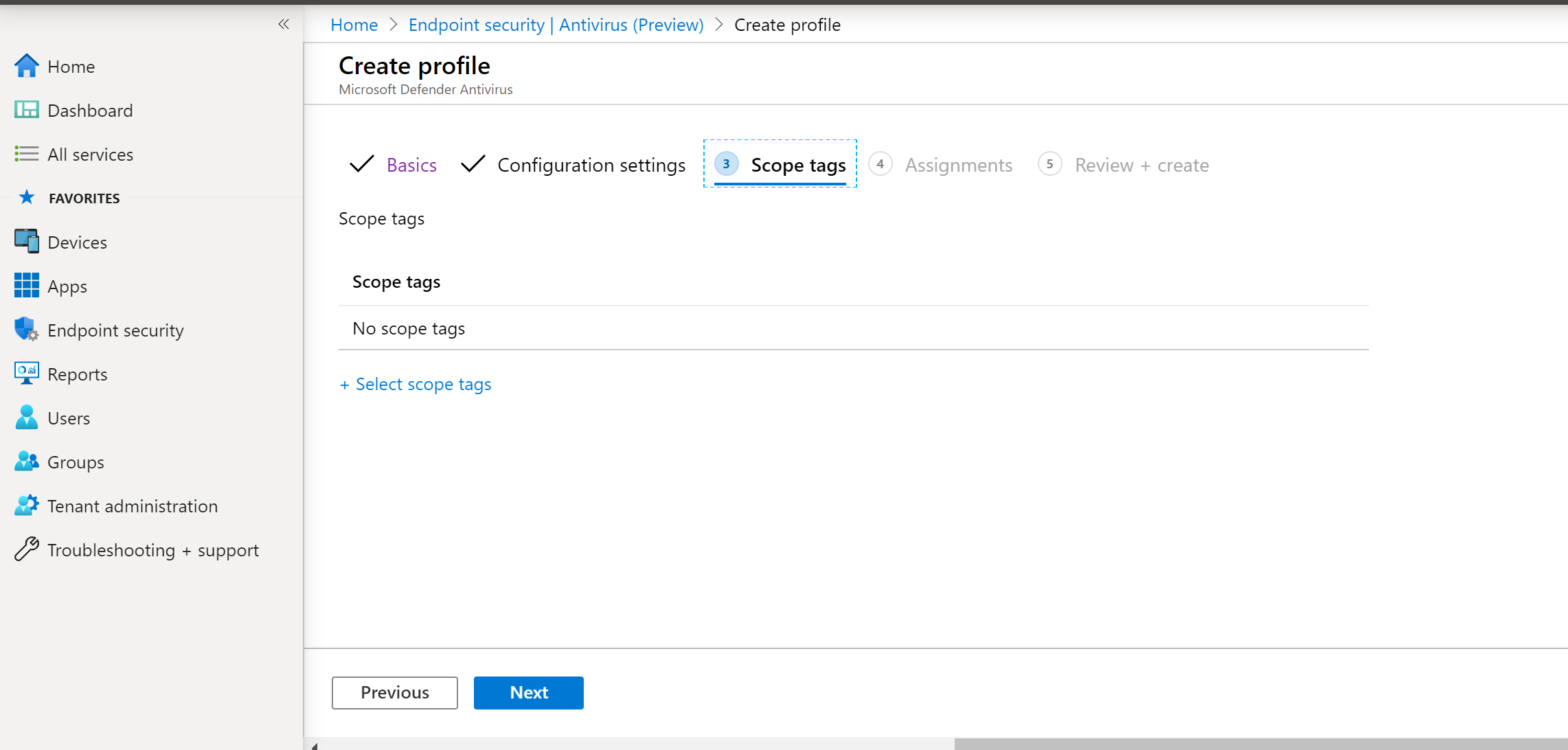

Se necessário, adicione etiquetas de âmbito e, em seguida, selecione Seguinte.

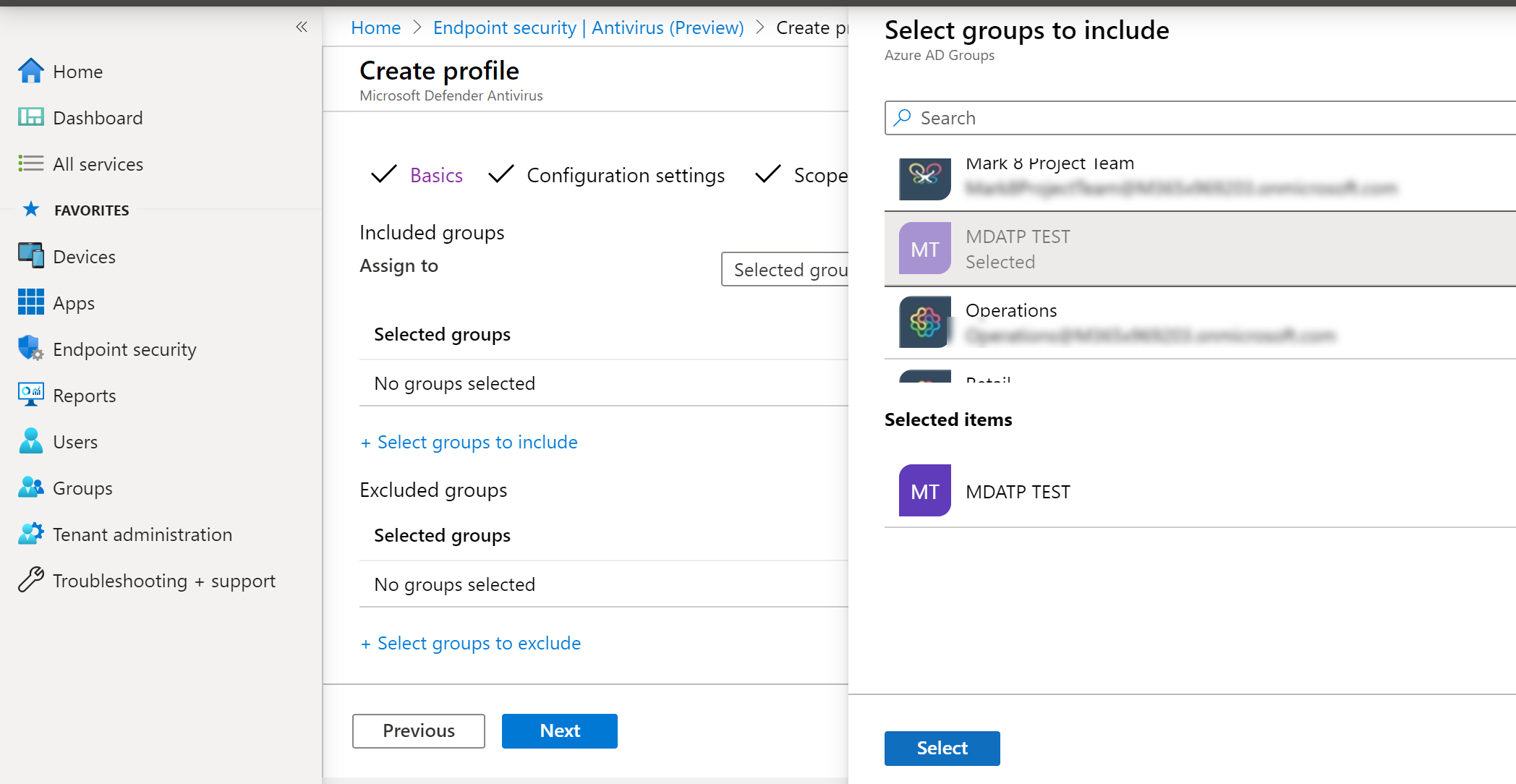

Selecione grupos a incluir, atribua ao seu grupo de teste e, em seguida, selecione Seguinte.

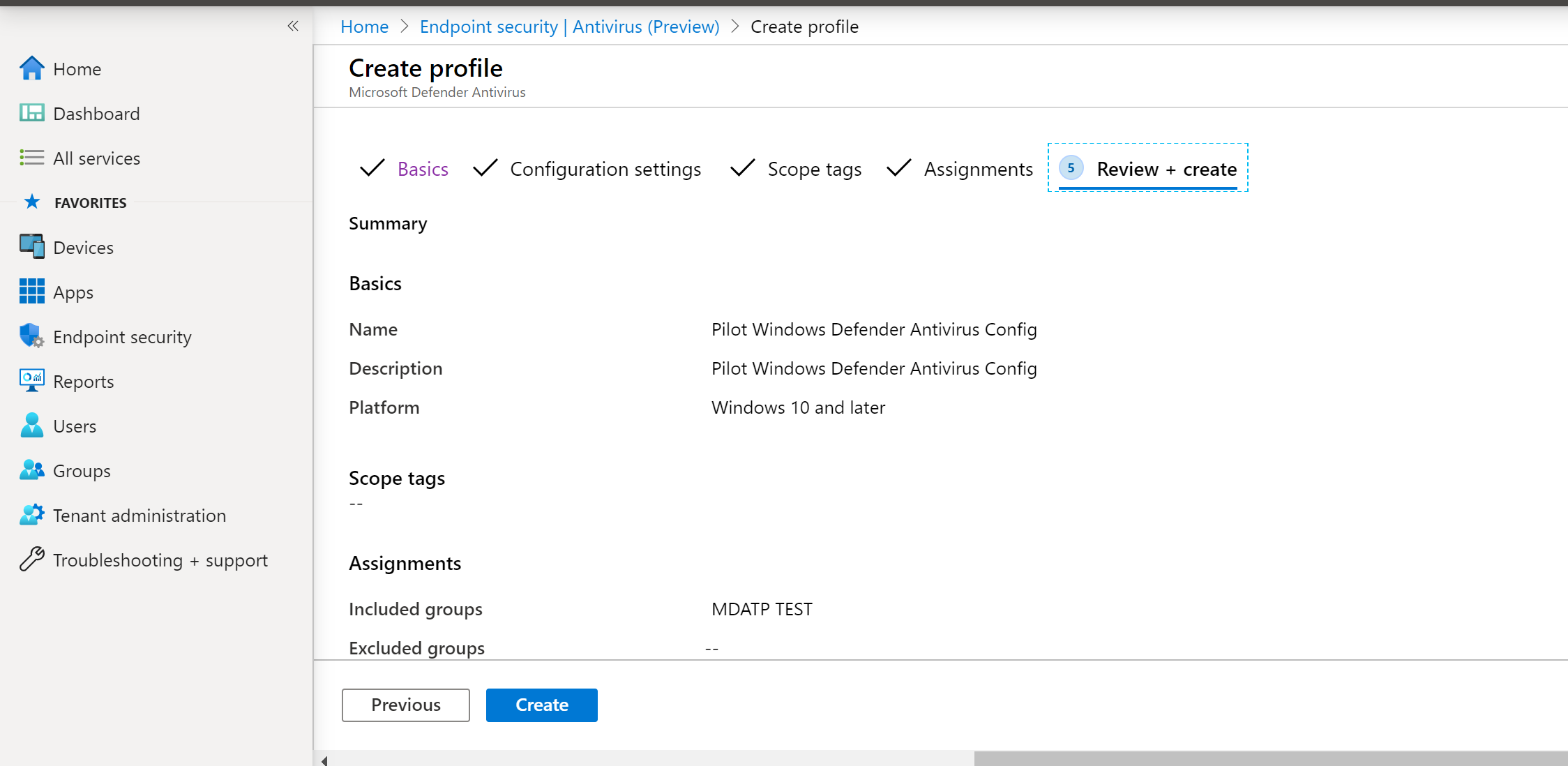

Reveja e crie e, em seguida, selecione Create.

Verá a política de configuração que criou.

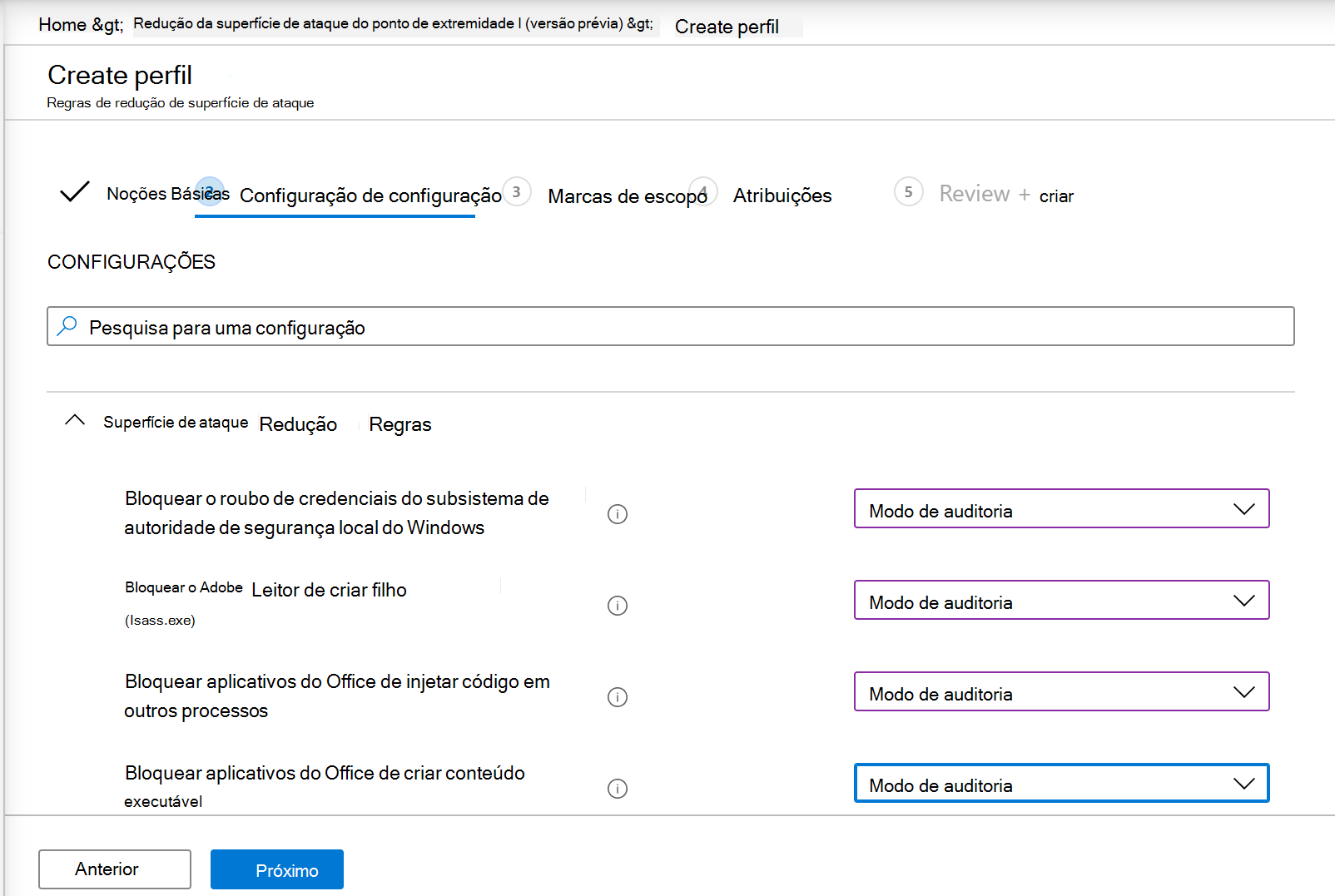

Redução da Superfície de Ataque – Regras de redução da superfície de ataque

Abra o centro de administração do Intune.

Navegue para Segurança > de ponto final Redução da superfície de ataque.

Selecione Create Política.

Selecione Plataforma - Windows 10 e Posterior - Perfil - Regras de redução da superfície de ataque > Create.

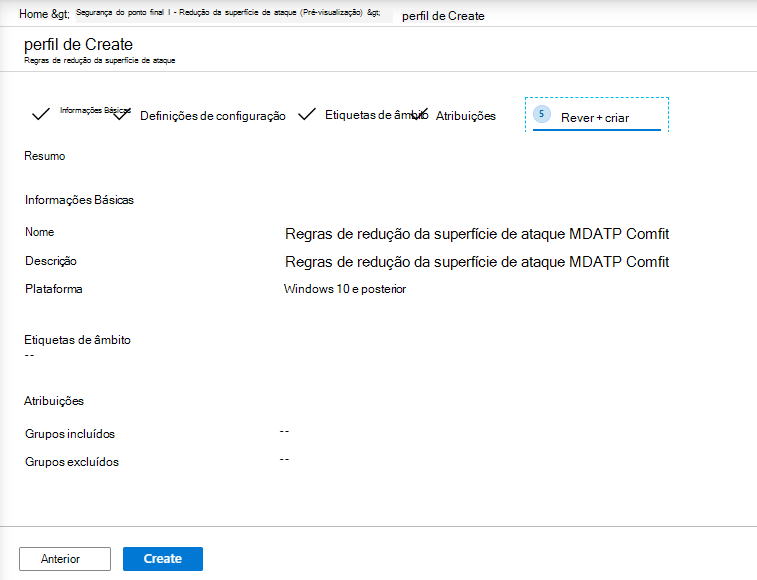

Introduza um nome e uma descrição e, em seguida, selecione Seguinte.

Na página Definições de configuração: defina as configurações necessárias para Regras de redução da superfície de ataque e, em seguida, selecione Seguinte.

Nota

Vamos configurar todas as regras de redução da superfície de ataque para Auditoria.

Para obter mais informações, consulte Regras de redução da superfície de ataque.

Adicione Etiquetas de Âmbito conforme necessário e, em seguida, selecione Seguinte.

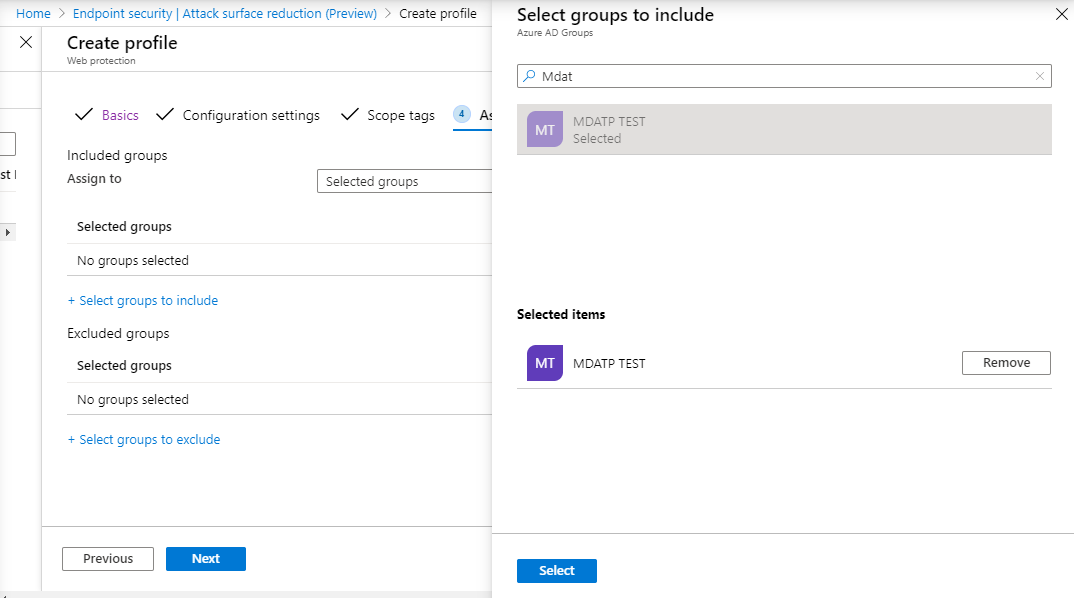

Selecione grupos a incluir e atribuir ao grupo de teste e, em seguida, selecione Seguinte.

Reveja os detalhes e, em seguida, selecione Create.

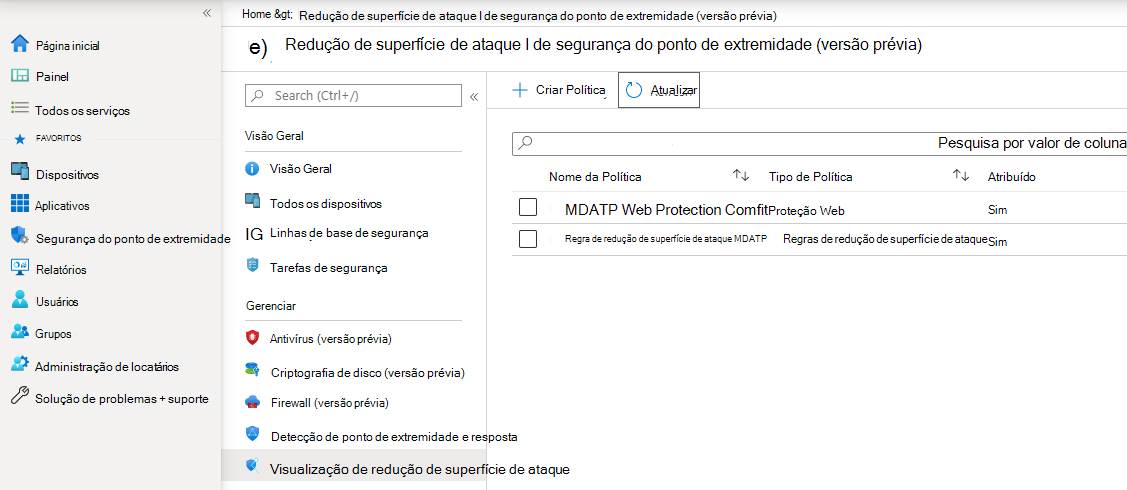

Ver a política.

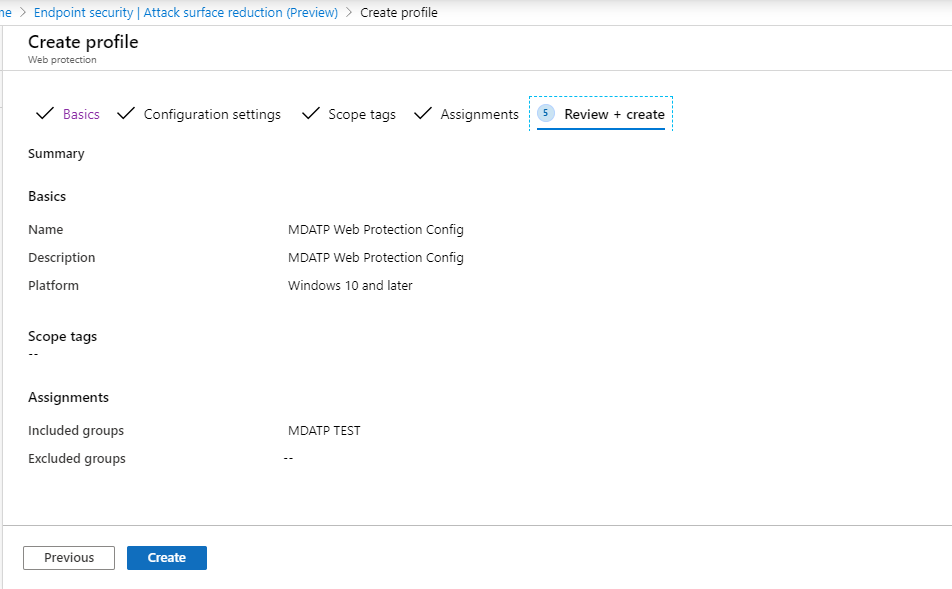

Redução da Superfície de Ataque – Proteção Web

Abra o centro de administração do Intune.

Navegue para Segurança > de ponto final Redução da superfície de ataque.

Selecione Create Política.

Selecione Windows 10 e Posterior – proteção > web Create.

Introduza um nome e uma descrição e, em seguida, selecione Seguinte.

Na página Definições de configuração: defina as configurações necessárias para a Proteção Web e, em seguida, selecione Seguinte.

Nota

Estamos a configurar a Proteção Web para Bloquear.

Para obter mais informações, consulte Proteção Web.

Adicione Etiquetas de Âmbito conforme necessário > Seguinte.

Selecione Atribuir ao grupo > de teste Seguinte.

Selecione Rever e Create > Create.

Ver a política.

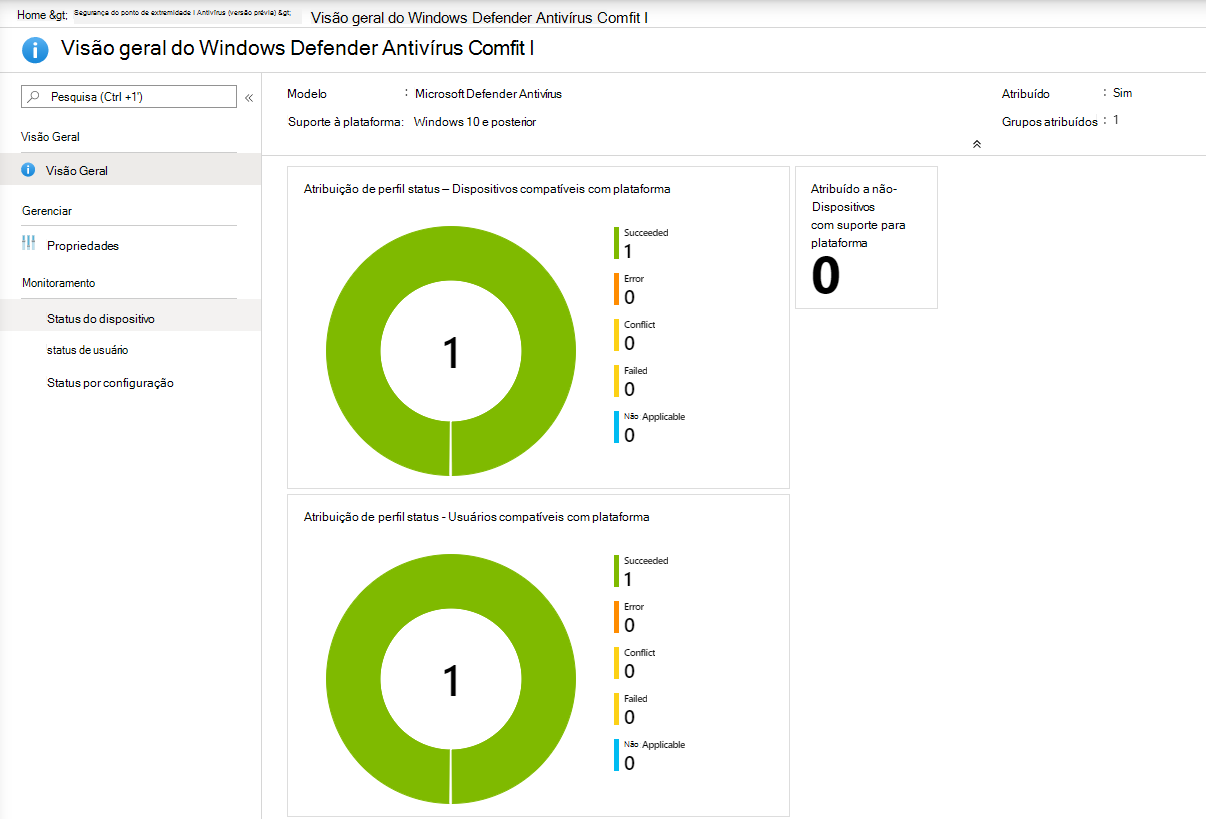

Validar definições de configuração

Confirmar que foram aplicadas políticas

Depois de atribuída a política de Configuração, a aplicação demora algum tempo.

Para obter informações sobre a temporização, veja Intune informações de configuração.

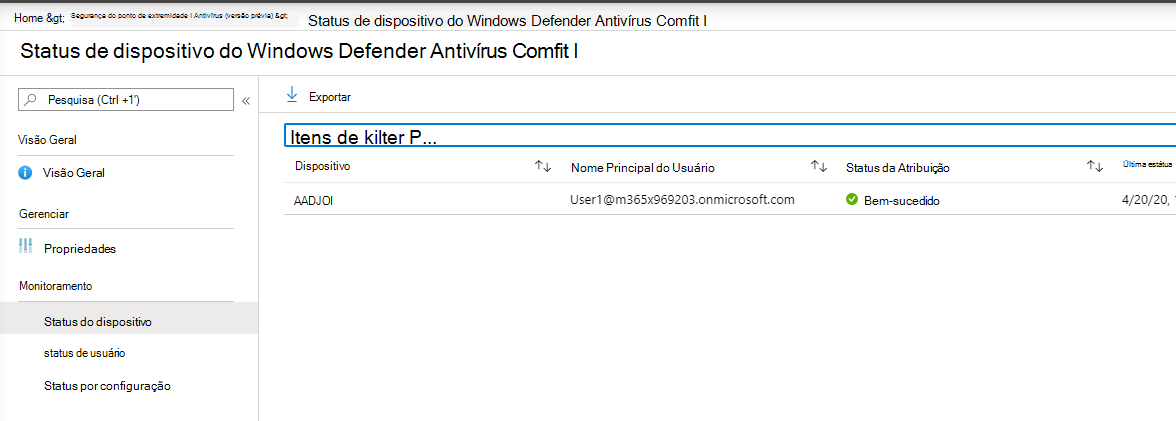

Para confirmar que a política de configuração é aplicada ao dispositivo de teste, siga o seguinte processo para cada política de configuração.

Abra o Intune centro de administração e navegue para a política relevante, conforme mostrado na secção anterior. O exemplo seguinte mostra as definições de proteção da próxima geração.

Selecione a Política de Configuração para ver o estado da política.

Selecione Estado do Dispositivo para ver o estado.

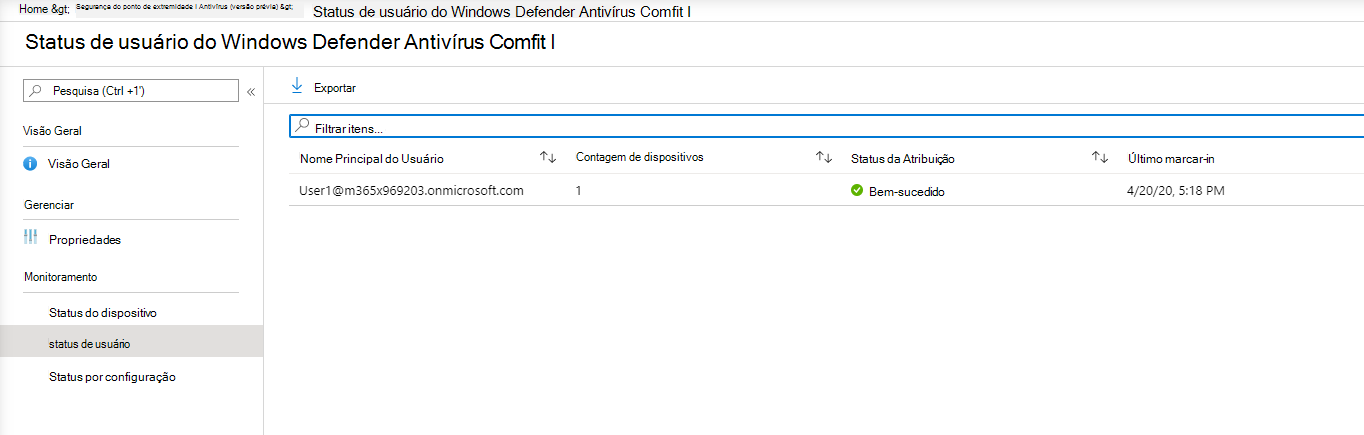

Selecione Estado do Utilizador para ver o estado.

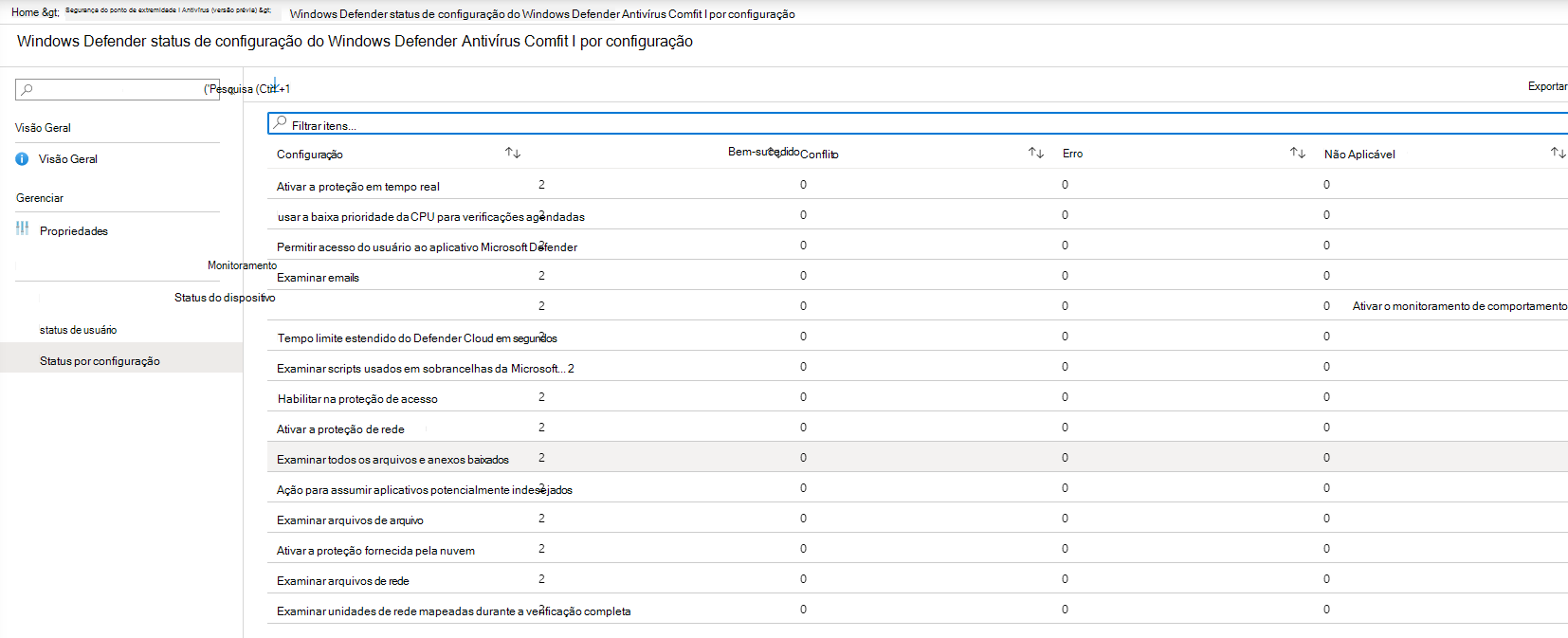

Selecione Estado por definição para ver o estado.

Sugestão

Esta vista é muito útil para identificar quaisquer definições que entrem em conflito com outra política.

Confirmar deteção e resposta de pontos finais

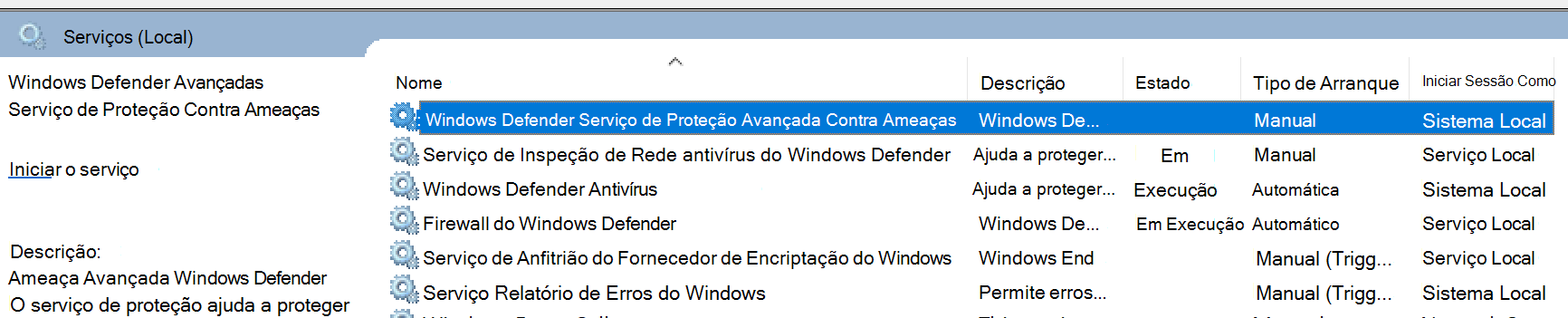

Antes de aplicar a configuração, o serviço Defender para Endpoint Protection não deve ser iniciado.

Após a aplicação da configuração, o serviço Defender para Endpoint Protection deve ser iniciado.

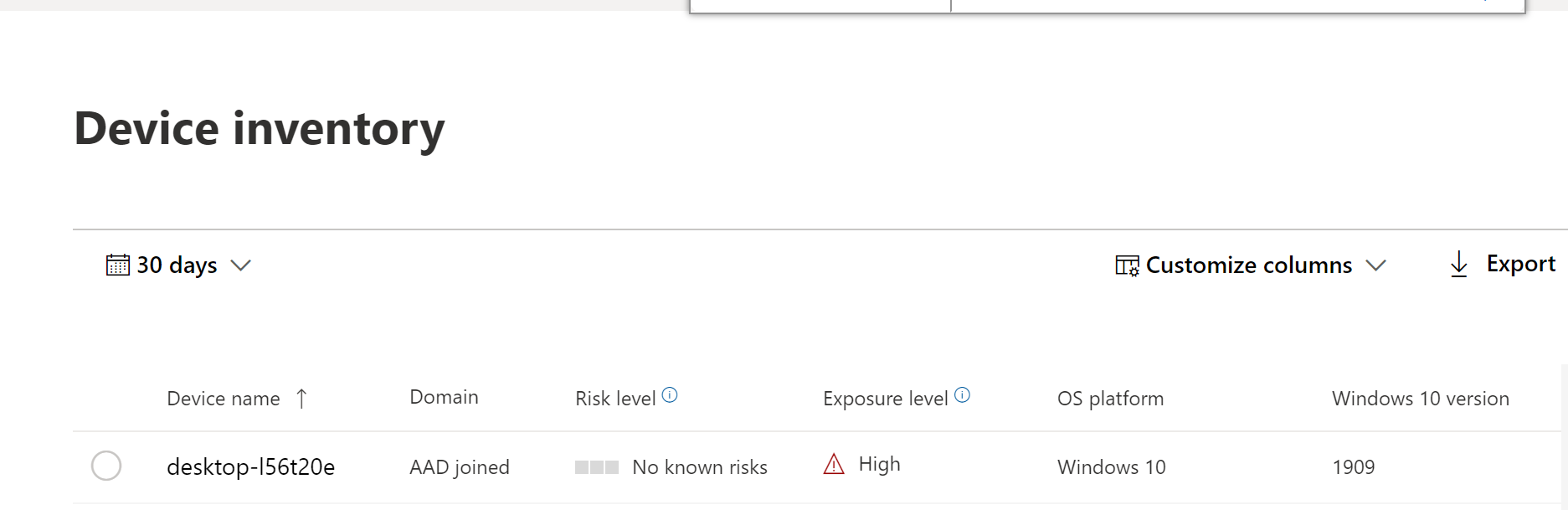

Depois de os serviços estarem em execução no dispositivo, o dispositivo é apresentado no portal Microsoft Defender.

Confirmar a proteção da próxima geração

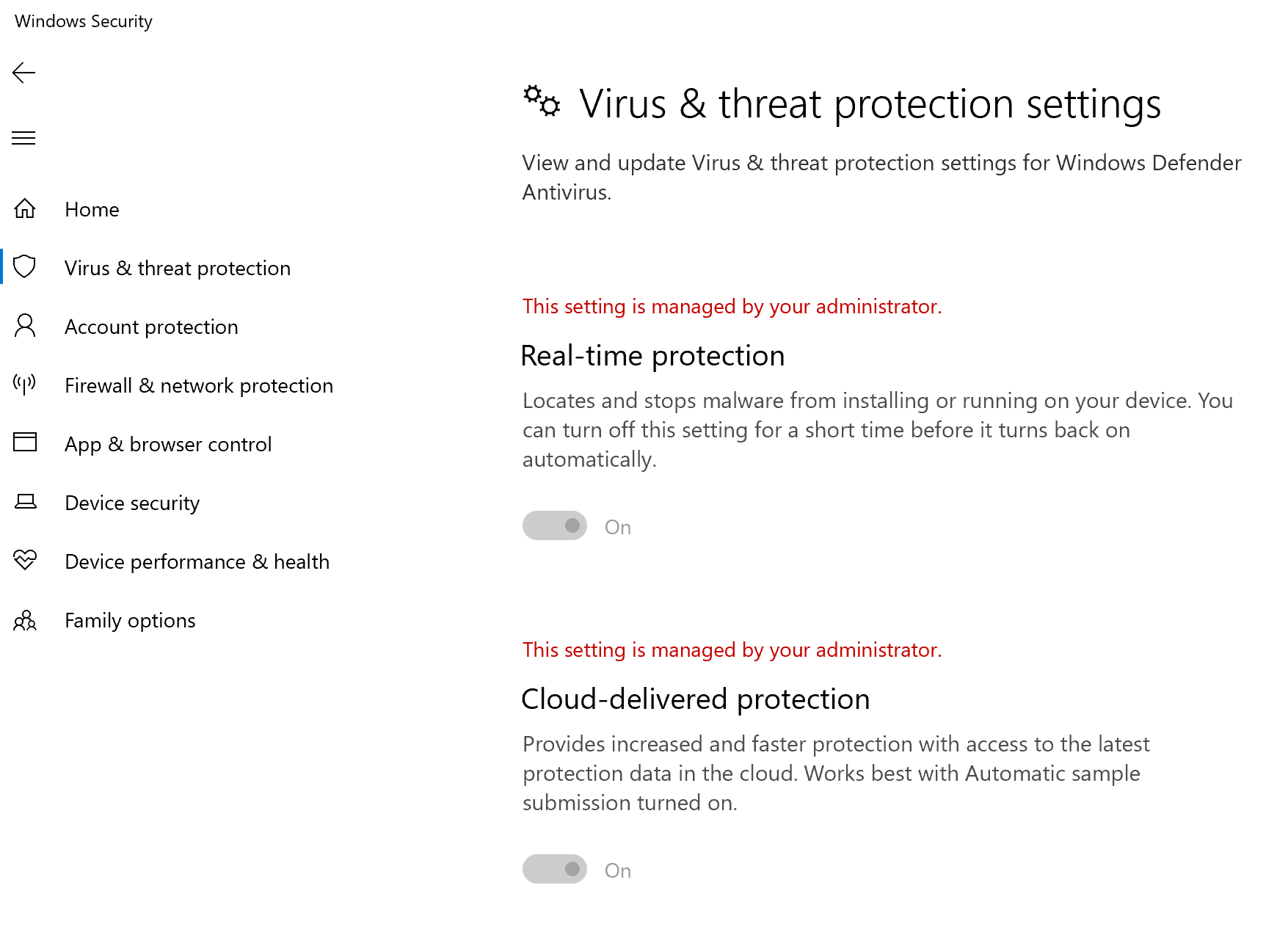

Antes de aplicar a política num dispositivo de teste, deve conseguir gerir manualmente as definições, conforme mostrado na imagem seguinte:

Após a aplicação da política, não deverá conseguir gerir manualmente as definições.

Nota

Na imagem seguinte, a opção Ativar a proteção fornecida pela cloud e Ativar a proteção em tempo real está a ser apresentada como gerida.

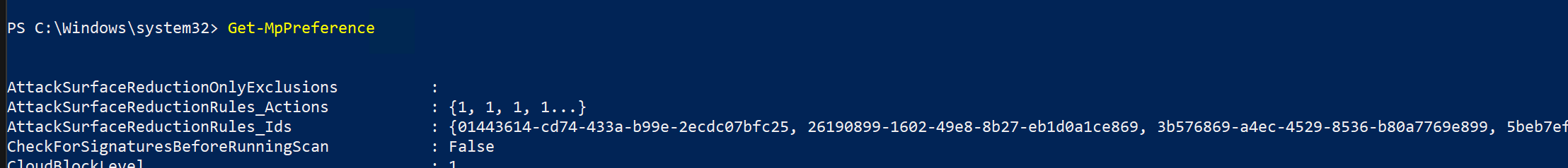

Confirmar Redução da Superfície de Ataque – Regras de redução da superfície de ataque

Antes de aplicar a política num dispositivo de teste, abra uma Janela do PowerShell e escreva

Get-MpPreference.Deverá ver as seguintes linhas sem conteúdo:

AttackSurfaceReductionOnlyExclusions:

AttackSurfaceReductionRules_Actions:

AttackSurfaceReductionRules_Ids:

Depois de aplicar a política num dispositivo de teste, abra um Windows do PowerShell e escreva

Get-MpPreference.Deverá ver as seguintes linhas com conteúdo, conforme mostrado na imagem seguinte:

Confirmar Redução da Superfície de Ataque – Proteção Web

No dispositivo de teste, abra um Windows do PowerShell e escreva

(Get-MpPreference).EnableNetworkProtection.Isto deve responder com um 0, conforme mostrado na imagem seguinte:

Depois de aplicar a política, abra um Windows do PowerShell e escreva

(Get-MpPreference).EnableNetworkProtection.Deverá ver uma resposta com um 1, conforme mostrado na imagem seguinte:

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.