Configurar sensores para o AD FS, AD CS e Microsoft Entra Connect

Instale sensores do Defender para Identidade no Serviços de Federação do Active Directory (AD FS) (AD FS), nos Serviços de Certificados do Active Directory (AD CS) e nos servidores do Microsoft Entra Connect para ajudar a protegê-los contra ataques no local e híbridos. Este artigo descreve os passos de instalação.

Estas considerações aplicam-se:

- Para ambientes do AD FS, os sensores do Defender para Identidade são suportados apenas nos servidores de federação. Não são necessários em servidores de Proxy de Aplicações Web (WAP).

- Para ambientes do AD CS, não precisa de instalar sensores em servidores do AD CS que estejam offline.

- Para os servidores do Microsoft Entra Connect, tem de instalar os sensores nos servidores ativos e de teste.

Pré-requisitos

Os pré-requisitos para instalar sensores do Defender para Identidade nos servidores AD FS, AD CS ou Microsoft Entra Connect são os mesmos que para instalar sensores em controladores de domínio. Para obter mais informações, veja Microsoft Defender para Identidade pré-requisitos.

Um sensor instalado num servidor AD FS, AD CS ou Microsoft Entra Connect não pode utilizar a conta de serviço local para ligar ao domínio. Em vez disso, tem de configurar uma Conta de Serviço de Diretório.

Além disso, o sensor do Defender para Identidade para AD CS suporta apenas servidores do AD CS com o Serviço de Função de Autoridade de Certificação.

Configurar a recolha de eventos

Se estiver a trabalhar com o AD FS, o AD CS ou os servidores do Microsoft Entra Connect, certifique-se de que configurou a auditoria conforme necessário. Para mais informações, consulte:

AD FS:

AD CS:

Microsoft Entra Ligar:

Configurar permissões de leitura para a base de dados do AD FS

Para que os sensores em execução em servidores do AD FS tenham acesso à base de dados do AD FS, tem de conceder permissões de leitura (db_datareader) para a Conta de Serviço de Diretório relevante.

Se tiver mais do que um servidor do AD FS, certifique-se de que concede esta permissão em todos eles. As permissões da base de dados não são replicadas entre servidores.

Configure o SQL Server para permitir a Conta de Serviço de Diretório com as seguintes permissões para a base de dados AdfsConfiguration :

- ligar

- Iniciar sessão

- ler

- selecionar

Nota

Se a base de dados do AD FS for executada num servidor SQL dedicado em vez do servidor AD FS local e estiver a utilizar uma Conta de Serviço Gerida de grupo (gMSA) como Conta de Serviço de Diretório, confirme que concede ao servidor SQL as permissões necessárias para obter a palavra-passe da gMSA.

Conceder acesso à base de dados do AD FS

Conceda acesso à base de dados do AD FS com SQL Server Management Studio, Transact-SQL (T-SQL) ou PowerShell.

Por exemplo, os seguintes comandos poderão ser úteis se estiver a utilizar o Base de Dados Interna do Windows (WID) ou um servidor SQL externo.

Nestes códigos de exemplo:

-

[DOMAIN1\mdiSvc01]é o utilizador dos serviços de diretório da área de trabalho. Se estiver a trabalhar com uma gMSA, acrescente$ao final do nome de utilizador. Por exemplo:[DOMAIN1\mdiSvc01$]. -

AdfsConfigurationV4é um exemplo de um nome de base de dados do AD FS e pode variar. -

server=\.\pipe\MICROSOFT##WID\tsql\queryé o cadeia de ligação para a base de dados se estiver a utilizar WID.

Sugestão

Se não souber qual é o seu cadeia de ligação, siga os passos na documentação do Windows Server.

Para conceder ao sensor acesso à base de dados do AD FS através do T-SQL:

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

Para conceder ao sensor acesso à base de dados do AD FS com o PowerShell:

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Configurar permissões para a base de dados do Microsoft Entra Connect (ADSync)

Nota

Esta secção só é aplicável se a base de dados do Entra Connect estiver alojada numa instância externa do SQL Server.

Os sensores em execução nos servidores do Microsoft Entra Connect precisam de ter acesso à base de dados do ADSync e têm permissões de execução para os procedimentos armazenados relevantes. Se tiver mais do que um servidor Microsoft Entra Connect, certifique-se de que executa isto em todos eles.

Para conceder permissões de sensor à base de dados do Microsoft Entra Connect ADSync com o PowerShell:

$entraConnectServerDomain = $env:USERDOMAIN

$entraConnectServerComputerAccount = $env:COMPUTERNAME

$entraConnectDBName = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'DBName').DBName

$entraConnectSqlServer = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'Server').Server

$entraConnectSqlInstance = (Get-ItemProperty 'registry::HKLM\SYSTEM\CurrentControlSet\Services\ADSync\Parameters' -Name 'SQLInstance').SQLInstance

$ConnectionString = 'server={0}\{1};database={2};trusted_connection=true;' -f $entraConnectSqlServer, $entraConnectSqlInstance, $entraConnectDBName

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [{0}\{1}$] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [{2}];

CREATE USER [{0}\{1}$] FOR LOGIN [{0}\{1}$];

GRANT CONNECT TO [{0}\{1}$];

GRANT SELECT TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_globalsettings TO [{0}\{1}$];

GRANT EXECUTE ON OBJECT::{2}.dbo.mms_get_connectors TO [{0}\{1}$];

"@ -f $entraConnectServerDomain, $entraConnectServerComputerAccount, $entraConnectDBName

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Passos de pós-instalação (opcional)

Durante a instalação do sensor num servidor AD FS, AD CS ou Microsoft Entra Connect, o controlador de domínio mais próximo é selecionado automaticamente. Utilize os seguintes passos para verificar ou modificar o controlador de domínio selecionado:

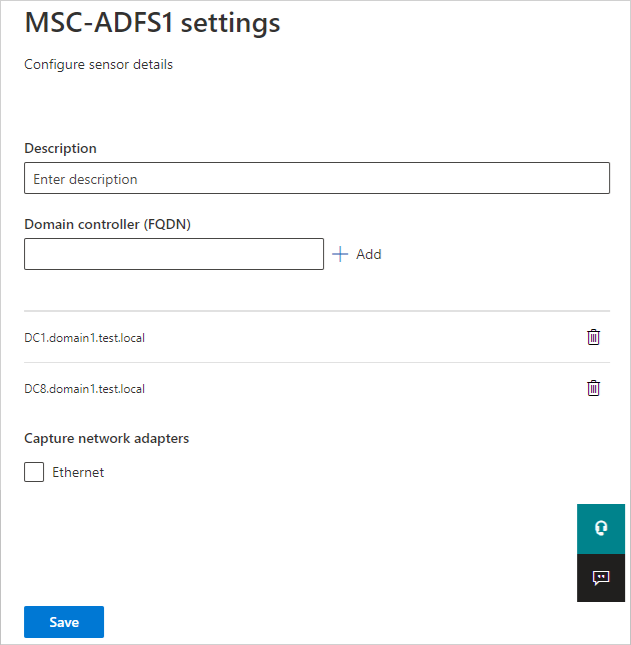

No Microsoft Defender XDR, aceda aSensores deIdentidades> de Definições> para ver todos os sensores do Defender para Identidade.

Localize e selecione o sensor que instalou no servidor.

No painel que é aberto, na caixa Controlador de domínio (FQDN), introduza o nome de domínio completamente qualificado (FQDN) dos controladores de domínio de resolução. Selecione + Adicionar para adicionar o FQDN e, em seguida, selecione Guardar.

A inicialização do sensor pode demorar alguns minutos. Quando terminar, o estado do serviço do AD FS, do AD CS ou do sensor Microsoft Entra Ligar muda de parado para em execução.

Validar a implementação com êxito

Para confirmar que implementou com êxito um sensor do Defender para Identidade num servidor do AD FS ou do AD CS:

Verifique se o serviço de sensor do Azure Advanced Threat Protection está em execução . Depois de guardar as definições do sensor do Defender para Identidade, o início do serviço poderá demorar alguns segundos.

Se o serviço não iniciar, reveja o

Microsoft.Tri.sensor-Errors.logficheiro, localizado por predefinição em%programfiles%\Azure Advanced Threat Protection sensor\Version X\Logs.Utilize o AD FS ou o AD CS para autenticar um utilizador em qualquer aplicação e, em seguida, verifique se o Defender para Identidade observou a autenticação.

Por exemplo, selecione Investigação>Avançada de Investigação. No painel Consulta , introduza e execute uma das seguintes consultas:

Para o AD FS:

IdentityLogonEvents | where Protocol contains 'Adfs'O painel de resultados deve incluir uma lista de eventos com um valor LogonType de Início de Sessão com autenticação ADFS.

Para o AD CS:

IdentityDirectoryEvents | where Protocol == "Adcs"O painel de resultados mostra uma lista de eventos de emissão de certificados com falhas e com êxito. Selecione uma linha específica para ver detalhes adicionais no painel Inspecionar registo .

Conteúdos relacionados

Para mais informações, consulte: