Configurar políticas antimalware na EOP

Sugestão

Sabia que pode experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

Nas organizações do Microsoft 365 com caixas de correio em organizações Exchange Online ou Proteção do Exchange Online autónomas (EOP) sem Exchange Online caixas de correio, as mensagens de e-mail são automaticamente protegidas contra software maligno por EOP. A EOP utiliza políticas antimalware para definições de proteção contra software maligno. Para obter mais informações, veja Proteção antimalware.

A política antimalware predefinida aplica-se automaticamente a todos os destinatários. Para uma maior granularidade, também pode criar políticas antimalware personalizadas que se aplicam a utilizadores, grupos ou domínios específicos na sua organização.

Sugestão

A política antimalware predefinida aplica-se ao e-mail de entrada e saída. As políticas antimalware personalizadas aplicam-se apenas ao e-mail de entrada.

Em vez de criar e gerir políticas antimalware personalizadas, normalmente recomendamos ativar e adicionar todos os utilizadores às políticas de segurança predefinidas Padrão e/ou Estritas. Para obter mais informações, veja Configurar políticas de proteção.

Para compreender como funciona a proteção contra ameaças no Microsoft Defender para Office 365, veja Proteção passo a passo contra ameaças no Microsoft Defender para Office 365.

Pode configurar políticas antimalware no portal do Microsoft Defender ou no PowerShell (Exchange Online PowerShell para organizações do Microsoft 365 com caixas de correio no Exchange Online; PowerShell de EOP autónomo para organizações sem Exchange Online caixas de correio).

O que precisa de saber antes de começar?

Abra o portal Microsoft Defender em https://security.microsoft.com. Para aceder diretamente à página Antimalware , utilize https://security.microsoft.com/antimalwarev2.

Para ligar ao Exchange Online PowerShell, veja Ligar ao Exchange Online PowerShell. Para ligar ao PowerShell de EOP autónomo, veja Ligar ao Proteção do Exchange Online PowerShell.

Tem de lhe ser atribuídas permissões antes de poder efetuar os procedimentos neste artigo. Tem as seguintes opções:

Microsoft Defender XDR controlo de acesso baseado em funções unificadas (RBAC) (Se Email & colaboração>Defender para Office 365 permissões estiver

Ativa. Afeta apenas o portal do Defender, não o PowerShell): Autorização e definições/Definições de segurança/Definições de Segurança Principal (gerir) ou Autorização e definições/Definições de segurança/Definições de Segurança Principal (leitura).

Ativa. Afeta apenas o portal do Defender, não o PowerShell): Autorização e definições/Definições de segurança/Definições de Segurança Principal (gerir) ou Autorização e definições/Definições de segurança/Definições de Segurança Principal (leitura).permissões de Exchange Online:

- Adicionar, modificar e eliminar políticas: associação aos grupos de funções Gestão da Organização ou Administrador de Segurança .

- Acesso só de leitura a políticas: associação nos grupos de funções Leitor Global, Leitor de Segurança ou Gestão de Organização Só de Visualização .

permissões de Microsoft Entra: a associação nas funções Administrador* Global, Administrador de Segurança, Leitor Global ou Leitor de Segurança dá aos utilizadores as permissões e permissões necessárias para outras funcionalidades no Microsoft 365.

Importante

* A Microsoft recomenda que utilize funções com menos permissões. A utilização de contas com permissões mais baixas ajuda a melhorar a segurança da sua organização. Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não pode utilizar uma função existente.

Para obter as nossas definições recomendadas para políticas antimalware, veja Definições de política antimalware da EOP.

Sugestão

As definições nas políticas antimalware predefinidas ou personalizadas são ignoradas se um destinatário também estiver incluído nas políticas de segurança predefinidas Padrão ou Estritas. Para obter mais informações, consulte Ordem e precedência da proteção de e-mail.

Utilizar o portal Microsoft Defender para criar políticas antimalware

No portal do Microsoft Defender em https://security.microsoft.com, aceda a políticas de colaboração Email &políticas de colaboração > &políticas> de ameaças deregras>antimalware na secção Políticas. Para aceder diretamente à página Antimalware , utilize https://security.microsoft.com/antimalwarev2.

Na página Antimalware , selecione

Criar para abrir o novo assistente de política antimalware.

Criar para abrir o novo assistente de política antimalware.Na página Atribuir um nome à política , configure estas definições:

- Nome: introduza um nome exclusivo e descritivo para a política.

- Descrição: introduza uma descrição opcional para a política.

Quando tiver terminado na página Atribuir um nome à política , selecione Seguinte.

Na página Utilizadores e domínios , identifique os destinatários internos aos quais a política se aplica (condições do destinatário):

- Utilizadores: as caixas de correio, utilizadores de correio ou contactos de correio especificados.

-

Grupos:

- Membros dos grupos de distribuição especificados ou grupos de segurança com capacidade de correio (os grupos de distribuição dinâmicos não são suportados).

- O Grupos do Microsoft 365 especificado.

- Domínios: todos os destinatários na organização com um endereço de e-mail principal no domínio aceite especificado.

Clique na caixa adequada, comece a escrever um valor e selecione o valor pretendido nos resultados. Repita este processo tantas vezes quanto necessário. Para remover um valor existente, selecione

junto ao valor.

junto ao valor.Para utilizadores ou grupos, pode utilizar a maioria dos identificadores (nome, nome a apresentar, alias, endereço de e-mail, nome da conta, etc.), mas o nome a apresentar correspondente é apresentado nos resultados. Para utilizadores ou grupos, introduza um asterisco (*) por si só para ver todos os valores disponíveis.

Só pode utilizar uma condição uma vez, mas a condição pode conter vários valores:

Vários valores da mesma condição utilizam lógica OR (por exemplo, <destinatário1> ou <destinatário2>). Se o destinatário corresponder a qualquer um dos valores especificados, a política será aplicada aos mesmos.

Diferentes tipos de condições utilizam a lógica AND. O destinatário tem de corresponder a todas as condições especificadas para que a política se aplique às mesmas. Por exemplo, pode configurar uma condição com os seguintes valores:

- Utilizadores:

romain@contoso.com - Grupos: Executivos

A política só é aplicada

romain@contoso.comse for também membro do grupo Executivos. Caso contrário, a política não lhe é aplicada.- Utilizadores:

Excluir estes utilizadores, grupos e domínios: para adicionar exceções aos destinatários internos aos quais a política se aplica (exceções de destinatários), selecione esta opção e configure as exceções.

Só pode utilizar uma exceção uma vez, mas a exceção pode conter vários valores:

- Vários valores da mesma exceção utilizam lógica OR (por exemplo, <destinatário1> ou <destinatário2>). Se o destinatário corresponder a qualquer um dos valores especificados, a política não será aplicada aos mesmos.

- Diferentes tipos de exceções utilizam lógica OR (por exemplo, <destinatário1> ou <membro do grupo1> ou <membro do domínio1>). Se o destinatário corresponder a qualquer um dos valores de exceção especificados, a política não será aplicada aos mesmos.

Quando terminar na página Utilizadores e domínios , selecione Seguinte.

Na página Definições de proteção , configure as seguintes definições:

Secção definições de proteção :

Ativar o filtro de anexos comuns: se selecionar esta opção, as mensagens com os anexos especificados são tratadas como software maligno e são automaticamente colocadas em quarentena. Pode modificar a lista ao clicar em Personalizar tipos de ficheiro e selecionar ou desselecionar valores na lista.

Para obter os valores predefinidos e disponíveis, veja Filtro de anexos comuns em políticas antimalware.

Quando estes tipos forem encontrados: selecione um dos seguintes valores:

- Rejeitar a mensagem com um relatório de entrega sem êxito (NDR) (este é o valor predefinido)

- Colocar a mensagem em quarentena

Ativar a remoção automática de zero horas para software maligno: se selecionar esta opção, o ZAP coloca em quarentena mensagens de software maligno que já foram entregues. Para obter mais informações, veja Remoção automática de zero horas (ZAP) para software maligno.

Política de quarentena: selecione a política de quarentena que se aplica às mensagens colocadas em quarentena como software maligno. Por predefinição, a política de quarentena denominada AdminOnlyAccessPolicy é utilizada para deteções de software maligno. Para obter mais informações sobre esta política de quarentena, veja Anatomia de uma política de quarentena.

Sugestão

As notificações de quarentena são desativadas na política denominada AdminOnlyAccessPolicy. Para notificar os destinatários que têm mensagens colocadas em quarentena como software maligno, crie ou utilize uma política de quarentena existente onde as notificações de quarentena estão ativadas. Para obter instruções, veja Criar políticas de quarentena no portal do Microsoft Defender.

Os utilizadores não podem divulgar as suas próprias mensagens que foram colocadas em quarentena como software maligno por políticas antimalware, independentemente da forma como a política de quarentena está configurada. Se a política permitir que os utilizadores divulguem as suas próprias mensagens em quarentena, os utilizadores podem, em vez disso, pedir a libertação das mensagens de software maligno em quarentena.

Secção Notificações :

Administração secção de notificações: selecione nenhuma, uma ou ambas as seguintes opções:

- Notificar um administrador sobre mensagens não entregues de remetentes internos: se selecionar esta opção, introduza um endereço de e-mail de destinatário na caixa Administração endereço de e-mail que é apresentada.

- Notificar um administrador sobre mensagens não entregues de remetentes externos: se selecionar esta opção, introduza um endereço de e-mail de destinatário na caixa Administração endereço de e-mail que é apresentada.

Sugestão

Administração notificações são enviadas apenas para anexos classificados como software maligno.

A política de quarentena atribuída à política antimalware determina se os destinatários recebem notificações por e-mail para mensagens que foram colocadas em quarentena como software maligno.

Secção Personalizar notificações : utilize as definições nesta secção para personalizar as propriedades da mensagem que são utilizadas para notificações de administrador.

Utilizar texto de notificação personalizado: se selecionar esta opção, utilize as caixas De nome e Endereço De que aparecem para especificar o nome do remetente e o endereço de e-mail para mensagens de notificação de administrador.

Personalizar notificações para mensagens de remetentes internos secção: se tiver selecionado anteriormente Notificar um administrador sobre mensagens não entregues de remetentes internos, utilize as caixas Assunto e Mensagem que aparecem nesta secção para especificar o assunto e o corpo da mensagem das mensagens de notificação de administrador.

Secção Personalizar notificações para mensagens de remetentes externos : se tiver selecionado anteriormente Notificar um administrador sobre mensagens não entregues de remetentes externos, utilize as caixas Assunto e Mensagem apresentadas nesta secção para especificar o assunto e o corpo da mensagem das mensagens de notificação de administrador.

Quando tiver terminado na página Definições de proteção , selecione Seguinte.

Na página Rever , reveja as suas definições. Pode selecionar Editar em cada secção para modificar as definições na secção . Em alternativa, pode selecionar Anterior ou a página específica no assistente.

Quando terminar na página Rever , selecione Submeter.

Na página Nova política antimalware criada , pode selecionar as ligações para ver a política, ver políticas antimalware e saber mais sobre as políticas antimalware.

Quando terminar, na página Nova política antimalware criada , selecione Concluído.

Novamente na página Antimalware , a nova política está listada.

Utilizar o portal do Microsoft Defender para ver os detalhes da política antimalware

No portal do Microsoft Defender em https://security.microsoft.com, aceda a políticas de colaboração Email &políticas de colaboração > &políticas> de ameaças deregras>antimalware na secção Políticas. Em alternativa, para aceder diretamente à página Antimalware , utilize https://security.microsoft.com/antimalwarev2.

Na página Antimalware , as seguintes propriedades são apresentadas na lista de políticas antimalware:

- Nome

-

Estado: os valores são:

- Sempre ativado para a política antimalware predefinida.

- Ativado ou Desativado para outras políticas antimalware.

- Prioridade: para obter mais informações, consulte a secção Definir a prioridade das políticas antimalware personalizadas .

Para alterar a lista de políticas de espaçamento normal para compacto, selecione ![]() Alterar o espaçamento entre listas para compacto ou normal e, em seguida, selecione

Alterar o espaçamento entre listas para compacto ou normal e, em seguida, selecione ![]() Compactar lista.

Compactar lista.

Utilize a ![]() caixa Procurar e um valor correspondente para encontrar políticas antimalware específicas.

caixa Procurar e um valor correspondente para encontrar políticas antimalware específicas.

Utilize ![]() Exportar para exportar a lista de políticas para um ficheiro CSV.

Exportar para exportar a lista de políticas para um ficheiro CSV.

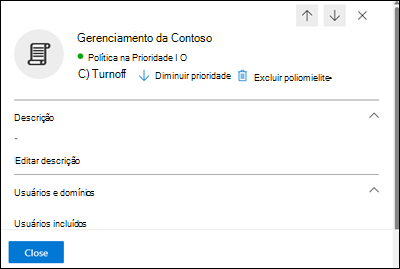

Selecione uma política ao clicar em qualquer parte da linha que não seja a caixa de verificação junto ao nome para abrir a lista de opções de detalhes da política.

Sugestão

Para ver detalhes sobre outras políticas antimalware sem deixar a lista de opções de detalhes, utilize  o item Anterior e o item Seguinte na parte superior da lista de opções.

o item Anterior e o item Seguinte na parte superior da lista de opções.

Utilizar o portal do Microsoft Defender para tomar medidas sobre políticas antimalware

No portal do Microsoft Defender em https://security.microsoft.com, aceda a políticas de colaboração Email &políticas de colaboração > &políticas> de ameaças deregras>antimalware na secção Políticas. Para aceder diretamente à página Antimalware , utilize https://security.microsoft.com/antimalwarev2.

Na página Antimalware , selecione a política antimalware utilizando um dos seguintes métodos:

Selecione a política na lista ao selecionar a caixa de verificação junto ao nome. As seguintes ações estão disponíveis na

lista pendente Mais ações apresentada:

lista pendente Mais ações apresentada:- Ative as políticas selecionadas.

- Desative as políticas selecionadas.

- Eliminar políticas selecionadas.

Selecione a política na lista ao clicar em qualquer parte da linha que não seja a caixa de verificação junto ao nome. Algumas ou todas as ações seguintes estão disponíveis na lista de opções de detalhes que é aberta:

- Modifique as definições de política ao clicar em Editar em cada secção (políticas personalizadas ou a política predefinida)

-

Ativar ou

Ativar ou  Desativar (apenas políticas personalizadas)

Desativar (apenas políticas personalizadas) -

Aumentar prioridade ou

Aumentar prioridade ou  Diminuir prioridade (apenas políticas personalizadas)

Diminuir prioridade (apenas políticas personalizadas) -

Eliminar política (apenas políticas personalizadas)

Eliminar política (apenas políticas personalizadas)

As ações são descritas nas seguintes subsecções.

Utilizar o portal Microsoft Defender para modificar políticas antimalware

Depois de selecionar a política antimalware predefinida ou uma política personalizada ao clicar em qualquer parte da linha que não seja a caixa de verificação junto ao nome, as definições de política são apresentadas na lista de opções de detalhes que é aberta. Selecione Editar em cada secção para modificar as definições na secção . Para obter mais informações sobre as definições, consulte a secção Criar políticas antimalware anteriormente neste artigo.

Para a política predefinida, não pode modificar o nome da política e não existem filtros de destinatários para configurar (a política aplica-se a todos os destinatários). No entanto, pode modificar todas as outras definições na política.

Para as políticas antimalware denominadas Política de Segurança Predefinida Standard e Política de Segurança Predefinida Rigorosaassociadas a políticas de segurança predefinidas, não pode modificar as definições de política na lista de opções de detalhes. Em vez disso, selecione ![]() Ver políticas de segurança predefinidas na lista de opções de detalhes para aceder à página Políticas de segurança predefinidas em https://security.microsoft.com/presetSecurityPolicies para modificar as políticas de segurança predefinidas.

Ver políticas de segurança predefinidas na lista de opções de detalhes para aceder à página Políticas de segurança predefinidas em https://security.microsoft.com/presetSecurityPolicies para modificar as políticas de segurança predefinidas.

Utilizar o portal Microsoft Defender para ativar ou desativar políticas antimalware personalizadas

Não pode desativar a política antimalware predefinida (está sempre ativada).

Não pode ativar ou desativar as políticas antimalware que estão associadas a políticas de segurança predefinidas Padrão e Estritas. Pode ativar ou desativar as políticas de segurança predefinidas Padrão ou Estritas na página Políticas de segurança predefinidas em https://security.microsoft.com/presetSecurityPolicies.

Depois de selecionar uma política antimalware personalizada ativada (o valor Estado está Ativado), utilize um dos seguintes métodos para a desativar:

-

Na página Antimalware : selecione

Mais ações>Desativar políticas selecionadas.

Mais ações>Desativar políticas selecionadas. -

Na lista de opções de detalhes da política: selecione Desativar

na parte superior da lista de opções.

na parte superior da lista de opções.

Depois de selecionar uma política antimalware personalizada desativada (o valor Estado está Desativado), utilize um dos seguintes métodos para ativá-la:

-

Na página Antimalware : selecione

Mais ações>Ativar políticas selecionadas.

Mais ações>Ativar políticas selecionadas. -

Na lista de opções de detalhes da política: selecione Ativar

na parte superior da lista de opções.

na parte superior da lista de opções.

Na página Antimalware , o valor Estado da política está agora Ativado ou Desativado.

Utilize o portal Microsoft Defender para definir a prioridade das políticas antimalware personalizadas

As políticas antimalware são processadas pela ordem em que são apresentadas na página Antimalware :

- A política antimalware denominada Política de Segurança Predefinida Estrita associada à política de segurança estrita predefinida é sempre aplicada primeiro (se a política de segurança predefinida Estrita estiver ativada).

- A política antimalware denominada Política de Segurança Predefinida Padrão associada à política de segurança predefinida Padrão é sempre aplicada a seguir (se a política de segurança predefinida Padrão estiver ativada).

- As políticas antimalware personalizadas são aplicadas em seguida por ordem de prioridade (se estiverem ativadas):

- Um valor de prioridade inferior indica uma prioridade mais alta (0 é o mais alto).

- Por predefinição, é criada uma nova política com uma prioridade inferior à política personalizada existente mais baixa (a primeira é 0, a seguinte é 1, etc.).

- Nenhuma das duas políticas pode ter o mesmo valor de prioridade.

- A política antimalware predefinida tem sempre o valor de prioridade Mais baixo e não pode alterá-la.

A proteção antimalware para para um destinatário após a aplicação da primeira política (a política de prioridade mais alta para esse destinatário). Para obter mais informações, consulte Ordem e precedência da proteção de e-mail.

Depois de selecionar a política antimalware personalizada ao clicar em qualquer parte da linha que não seja a caixa de verificação junto ao nome, pode aumentar ou diminuir a prioridade da política na lista de opções de detalhes que é aberta:

- A política personalizada com o Valor de prioridade0 na página Antimalware tem a ação

Diminuir prioridade na parte superior da lista de opções de detalhes.

Diminuir prioridade na parte superior da lista de opções de detalhes. - A política personalizada com a prioridade mais baixa (valor de Prioridade mais elevado; por exemplo, 3) tem a ação

Aumentar prioridade na parte superior da lista de opções de detalhes.

Aumentar prioridade na parte superior da lista de opções de detalhes. - Se tiver três ou mais políticas, as políticas entre a Prioridade 0 e a prioridade mais baixa têm as ações

Aumentar prioridade e

Aumentar prioridade e  Diminuir prioridade na parte superior da lista de opções de detalhes.

Diminuir prioridade na parte superior da lista de opções de detalhes.

Quando terminar a lista de opções de detalhes da política, selecione Fechar.

Novamente na página Antimalware , a ordem da política na lista corresponde ao valor Prioridade atualizado.

Utilizar o portal Microsoft Defender para remover políticas antimalware personalizadas

Não pode remover a política antimalware predefinida ou as políticas antimalware denominadas Política de Segurança Predefinida Padrão e Política de Segurança Predefinida Estrita que estão associadas a políticas de segurança predefinidas.

Depois de selecionar a política antimalware personalizada, utilize um dos seguintes métodos para removê-la:

-

Na página Antimalware : selecione

Mais ações>Eliminar políticas selecionadas.

Mais ações>Eliminar políticas selecionadas. -

Na lista de opções de detalhes da política: selecione

Eliminar política na parte superior da lista de opções.

Eliminar política na parte superior da lista de opções.

Selecione Sim na caixa de diálogo de aviso que é aberta.

Na página Antimalware , a política eliminada já não está listada.

Utilizar Exchange Online PowerShell ou eOP autónomo do PowerShell para configurar políticas antimalware

No PowerShell, os elementos básicos de uma política antimalware são:

- A política de filtro de software maligno: especifica a notificação do destinatário, a notificação do remetente e do administrador, o ZAP e as definições de filtro de anexos comuns.

- A regra de filtro de software maligno: especifica a prioridade e os filtros de destinatário (a quem a política se aplica) para uma política de filtro de software maligno.

A diferença entre estes dois elementos não é óbvia quando gere políticas antimalware no portal do Microsoft Defender:

- Quando cria uma política antimalware no portal do Defender, está a criar uma regra de filtro de software maligno e a política de filtro de software maligno associada ao mesmo tempo que utiliza o mesmo nome para ambos.

- Quando modifica uma política antimalware no portal do Defender, as definições relacionadas com o nome, a prioridade, ativada ou desativada e os filtros de destinatário modificam a regra de filtro de software maligno. Outras definições (notificação do destinatário, notificação de remetente e administrador, ZAP e o filtro de anexos comuns) modificam a política de filtro de software maligno associada.

- Quando remove uma política antimalware do portal do Defender, a regra de filtro de software maligno e a política de filtro de software maligno associada são removidas ao mesmo tempo.

No Exchange Online PowerShell ou eOP autónomo do PowerShell, a diferença entre as políticas de filtro de software maligno e as regras de filtro de software maligno é evidente. Pode gerir políticas de filtro de software maligno com os cmdlets *-MalwareFilterPolicy e gerir regras de filtro de software maligno com os cmdlets *-MalwareFilterRule .

- No PowerShell, primeiro cria a política de filtro de software maligno e, em seguida, cria a regra de filtro de software maligno que identifica a política a que a regra se aplica.

- No PowerShell, pode modificar as definições na política de filtro de software maligno e na regra de filtro de software maligno separadamente.

- Quando remove uma política de filtro de software maligno do PowerShell, a regra de filtro de software maligno correspondente não é removida automaticamente e vice-versa.

Utilizar o PowerShell para criar políticas antimalware

Criar uma política antimalware no PowerShell é um processo de dois passos:

- Crie a política de filtro de software maligno.

- Crie a regra de filtro de software maligno que especifica a política de filtro de software maligno a que a regra se aplica.

Notas:

- Pode criar uma nova regra de filtro de software maligno e atribuir-lhe uma política de filtro de software maligno existente e não associado. Uma regra de filtro de software maligno não pode ser associada a mais do que uma política de filtro de software maligno.

- Existem duas definições que pode configurar em novas políticas antimalware no PowerShell que só estão disponíveis no portal do Microsoft Defender depois de criar a política:

- Crie a nova política como desativada (Ativada

$falseno cmdlet New-MalwareFilterRule ). - Defina a prioridade da política durante a criação (Número de> Prioridade<) no cmdlet New-MalwareFilterRule).

- Crie a nova política como desativada (Ativada

- Uma nova política de filtro de software maligno que cria no PowerShell não é visível no portal do Microsoft Defender até atribuir a política a uma regra de filtro de software maligno.

Passo 1: Utilizar o PowerShell para criar uma política de filtro de software maligno

Para criar uma política de filtro de software maligno, utilize esta sintaxe:

New-MalwareFilterPolicy -Name "<PolicyName>" [-AdminDisplayName "<OptionalComments>"] [-EnableFileFilter <$true | $false>] [-FileTypeAction <Reject | Quarantine>] [-FileTypes FileType1,FileType2,...FileTypeN] [-CustomNotifications <$true | $false>] [<Inbound notification options>] [<Outbound notification options>] [-QuarantineTag <QuarantineTagName>]

Este exemplo cria uma nova política de filtro de software maligno denominada Política de Filtro de Software Maligno da Contoso com estas definições:

- Notificar admin@contoso.com quando for detetado software maligno numa mensagem de um remetente interno.

- O filtro de anexos comuns está ativado (

-EnableFileFilter $true) e é utilizada a lista predefinida de tipos de ficheiro (não estamos a utilizar o parâmetro FileTypes ). - As mensagens detetadas pelo filtro de anexos comuns são rejeitadas com um NDR (não estamos a utilizar o parâmetro FileTypeAction e o valor predefinido é

Reject). - É utilizada a política de quarentena predefinida para deteções de software maligno (não estamos a utilizar o parâmetro QuarantineTag ).

New-MalwareFilterPolicy -Name "Contoso Malware Filter Policy" -EnableFileFilter $true -EnableInternalSenderAdminNotifications $true -InternalSenderAdminAddress admin@contoso.com

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja New-MalwareFilterPolicy.

Passo 2: Utilizar o PowerShell para criar uma regra de filtro de software maligno

Para criar uma regra de filtro de software maligno, utilize esta sintaxe:

New-MalwareFilterRule -Name "<RuleName>" -MalwareFilterPolicy "<PolicyName>" <Recipient filters> [<Recipient filter exceptions>] [-Comments "<OptionalComments>"]

Este exemplo cria uma nova regra de filtro de software maligno denominada Destinatários da Contoso com estas definições:

- A política de filtro de software maligno denominada Política de Filtro de Software Maligno da Contoso está associada à regra.

- A regra aplica-se aos destinatários no domínio contoso.com.

New-MalwareFilterRule -Name "Contoso Recipients" -MalwareFilterPolicy "Contoso Malware Filter Policy" -RecipientDomainIs contoso.com

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja New-MalwareFilterRule.

Utilizar o PowerShell para ver políticas de filtro de software maligno

Para devolver uma lista de resumo de todas as políticas de filtro de software maligno, execute este comando:

Get-MalwareFilterPolicy

Para devolver informações detalhadas sobre uma política de filtro de software maligno específica, utilize esta sintaxe:

Get-MalwareFilterPolicy -Identity "<PolicyName>" | Format-List [<Specific properties to view>]

Este exemplo devolve todos os valores de propriedade para a política de filtro de software maligno denominada Executivos.

Get-MalwareFilterPolicy -Identity "Executives" | Format-List

Este exemplo devolve apenas as propriedades especificadas para a mesma política.

Get-MalwareFilterPolicy -Identity "Executives" | Format-List Action,AdminDisplayName,CustomNotifications,Enable*Notifications

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Get-MalwareFilterPolicy.

Utilizar o PowerShell para ver regras de filtro de software maligno

Para devolver uma lista de resumo de todas as regras de filtro de software maligno, execute este comando:

Get-MalwareFilterRule

Para filtrar a lista por regras ativadas ou desativadas, execute os seguintes comandos:

Get-MalwareFilterRule -State Disabled

Get-MalwareFilterRule -State Enabled

Para devolver informações detalhadas sobre uma regra de filtro de software maligno específica, utilize esta sintaxe:

Get-MalwareFilterRule -Identity "<RuleName>" | Format-List [<Specific properties to view>]

Este exemplo devolve todos os valores de propriedade para a regra de filtro de software maligno denominada Executivos.

Get-MalwareFilterRule -Identity "Executives" | Format-List

Este exemplo devolve apenas as propriedades especificadas para a mesma regra.

Get-MalwareFilterRule -Identity "Executives" | Format-List Name,Priority,State,MalwareFilterPolicy,*Is,*SentTo,*MemberOf

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Get-MalwareFilterRule.

Utilizar o PowerShell para modificar políticas de filtro de software maligno

Além dos seguintes itens, as mesmas definições estão disponíveis quando modifica uma política de filtro de software maligno no PowerShell como quando cria a política, conforme descrito no Passo 1: Utilizar o PowerShell para criar uma secção de política de filtro de software maligno anteriormente neste artigo.

- O comutador MakeDefault que transforma a política especificada na política predefinida (aplicada a todas as pessoas, prioridade mais baixa não modificado e não pode eliminá-la) só está disponível quando modificar uma política de filtro de software maligno no PowerShell.

- Não pode mudar o nome de uma política de filtro de software maligno (o cmdlet Set-MalwareFilterPolicy não tem nenhum parâmetro Name ). Quando muda o nome de uma política antimalware no portal Microsoft Defender, está apenas a mudar o nome da regra de filtro de software maligno.

Para modificar uma política de filtro de software maligno, utilize esta sintaxe:

Set-MalwareFilterPolicy -Identity "<PolicyName>" <Settings>

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Set-MalwareFilterPolicy.

Sugestão

Para obter instruções detalhadas para especificar a política de quarentena a utilizar numa política de filtro de software maligno, veja Utilizar o PowerShell para especificar a política de quarentena em políticas antimalware.

Utilizar o PowerShell para modificar regras de filtro de software maligno

A única definição que não está disponível quando modifica uma regra de filtro de software maligno no PowerShell é o parâmetro Ativado que lhe permite criar uma regra desativada. Para ativar ou desativar as regras de filtro de software maligno existentes, consulte a secção seguinte.

Caso contrário, não estão disponíveis definições adicionais quando modificar uma regra de filtro de software maligno no PowerShell. As mesmas definições estão disponíveis quando cria uma regra, conforme descrito no Passo 2: Utilizar o PowerShell para criar uma secção de regra de filtro de software maligno anteriormente neste artigo.

Para modificar uma regra de filtro de software maligno, utilize esta sintaxe:

Set-MalwareFilterRule -Identity "<RuleName>" <Settings>

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Set-MalwareFilterRule.

Utilizar o PowerShell para ativar ou desativar regras de filtro de software maligno

Ativar ou desativar uma regra de filtro de software maligno no PowerShell ativa ou desativa toda a política antimalware (a regra de filtro de software maligno e a política de filtro de software maligno atribuída). Não pode ativar ou desativar a política antimalware predefinida (é sempre aplicada a todos os destinatários).

Para ativar ou desativar uma regra de filtro de software maligno no PowerShell, utilize esta sintaxe:

<Enable-MalwareFilterRule | Disable-MalwareFilterRule> -Identity "<RuleName>"

Este exemplo desativa a regra de filtro de software maligno denominada Departamento de Marketing.

Disable-MalwareFilterRule -Identity "Marketing Department"

Este exemplo ativa a mesma regra.

Enable-MalwareFilterRule -Identity "Marketing Department"

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Enable-MalwareFilterRule e Disable-MalwareFilterRule.

Utilizar o PowerShell para definir a prioridade das regras de filtro de software maligno

O valor de prioridade mais elevado que pode definir numa regra é 0. O valor mais baixo que pode definir depende do número de regras. Por exemplo, se tiver cinco regras, pode utilizar os valores de prioridade 0 a 4. Alterar a prioridade de uma regra existente pode ter um efeito em cascata noutras regras. Por exemplo, se tiver cinco regras personalizadas (prioridades 0 a 4) e alterar a prioridade de uma regra para 2, a regra existente com a prioridade 2 é alterada para a prioridade 3 e a regra com prioridade 3 é alterada para a prioridade 4.

Para definir a prioridade de uma regra de filtro de software maligno no PowerShell, utilize a seguinte sintaxe:

Set-MalwareFilterRule -Identity "<RuleName>" -Priority <Number>

Este exemplo define a prioridade da regra denominada Departamento de Marketing como 2. Todas as regras existentes com uma prioridade inferior ou igual a 2 são reduzidas em 1 (os números de prioridade são aumentados em 1).

Set-MalwareFilterRule -Identity "Marketing Department" -Priority 2

Sugestão

Para definir a prioridade de uma nova regra ao criá-la, utilize o parâmetro Priority no cmdlet New-MalwareFilterRule .

A política de filtro de software maligno predefinido não tem uma regra de filtro de software maligno correspondente e tem sempre o valor de prioridade immodável Mais baixo.

Utilizar o PowerShell para remover políticas de filtro de software maligno

Quando utiliza o PowerShell para remover uma política de filtro de software maligno, a regra de filtro de software maligno correspondente não é removida.

Para remover uma política de filtro de software maligno no PowerShell, utilize esta sintaxe:

Remove-MalwareFilterPolicy -Identity "<PolicyName>"

Este exemplo remove a política de filtro de software maligno denominada Departamento de Marketing.

Remove-MalwareFilterPolicy -Identity "Marketing Department"

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja Remove-MalwareFilterPolicy.

Utilizar o PowerShell para remover regras de filtro de software maligno

Quando utiliza o PowerShell para remover uma regra de filtro de software maligno, a política de filtro de software maligno correspondente não é removida.

Para remover uma regra de filtro de software maligno no PowerShell, utilize esta sintaxe:

Remove-MalwareFilterRule -Identity "<PolicyName>"

Este exemplo remove a regra de filtro de software maligno denominada Departamento de Marketing.

Remove-MalwareFilterRule -Identity "Marketing Department"

Para obter informações detalhadas sobre sintaxe e parâmetros, veja Remove-MalwareFilterRule.

Como sabe que estes procedimentos funcionaram?

Utilize o ficheiro EICAR.TXT para verificar as definições de política antimalware

Importante

O ficheiro EICAR.TXT não é um vírus. O Instituto Europeu de Investigação antivírus informático (EICAR) desenvolveu este ficheiro para testar em segurança soluções antivírus.

Abra o Bloco de Notas e cole o seguinte texto num ficheiro vazio:

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*Certifique-se de que estes carateres são o único texto no ficheiro. O tamanho do ficheiro deve ser de 68 bytes.

Guardar o ficheiro como EICAR.TXT

No programa antivírus do ambiente de trabalho, certifique-se de que exclui o EICAR.TXT da análise (caso contrário, o ficheiro será colocado em quarentena).

Envie uma mensagem de e-mail que contém o ficheiro EICAR.TXT como anexo, utilizando um cliente de e-mail que não bloqueia automaticamente o ficheiro e utilizando um serviço de e-mail que não bloqueia automaticamente o spam de saída. Utilize as definições de política antimalware para determinar os seguintes cenários a testar:

- Email de uma caixa de correio interna para um destinatário interno.

- Email de uma caixa de correio interna para um destinatário externo.

- Email de uma caixa de correio externa para um destinatário interno.

Verifique se a mensagem foi colocada em quarentena e verifique os resultados da notificação de administrador com base nas definições de política antimalware. Por exemplo, o endereço de e-mail de administrador que especificou é notificado para remetentes de mensagens internas ou externas, com as mensagens de notificação predefinidas ou personalizadas.

Elimine o ficheiro EICAR.TXT após a conclusão do teste (para que os outros utilizadores não fiquem desnecessariamente alarmados com o mesmo).