Gestão de vulnerabilidades do Microsoft Defender dashboard

Aplica-se a:

- Gestão de Vulnerabilidade do Microsoft Defender

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

- Microsoft Defender para Servidores Plano 1 & 2

A gestão de vulnerabilidades do Defender fornece aos administradores de segurança e às equipas de operações de segurança um valor exclusivo, incluindo:

- Informações de deteção e resposta de pontos finais em tempo real (EDR) correlacionadas com vulnerabilidades de pontos finais

- Contexto de vulnerabilidade de dispositivo inestimável durante investigações de incidentes

- Processos de remediação incorporados através do Microsoft Intune e do Microsoft Endpoint Configuration Manager

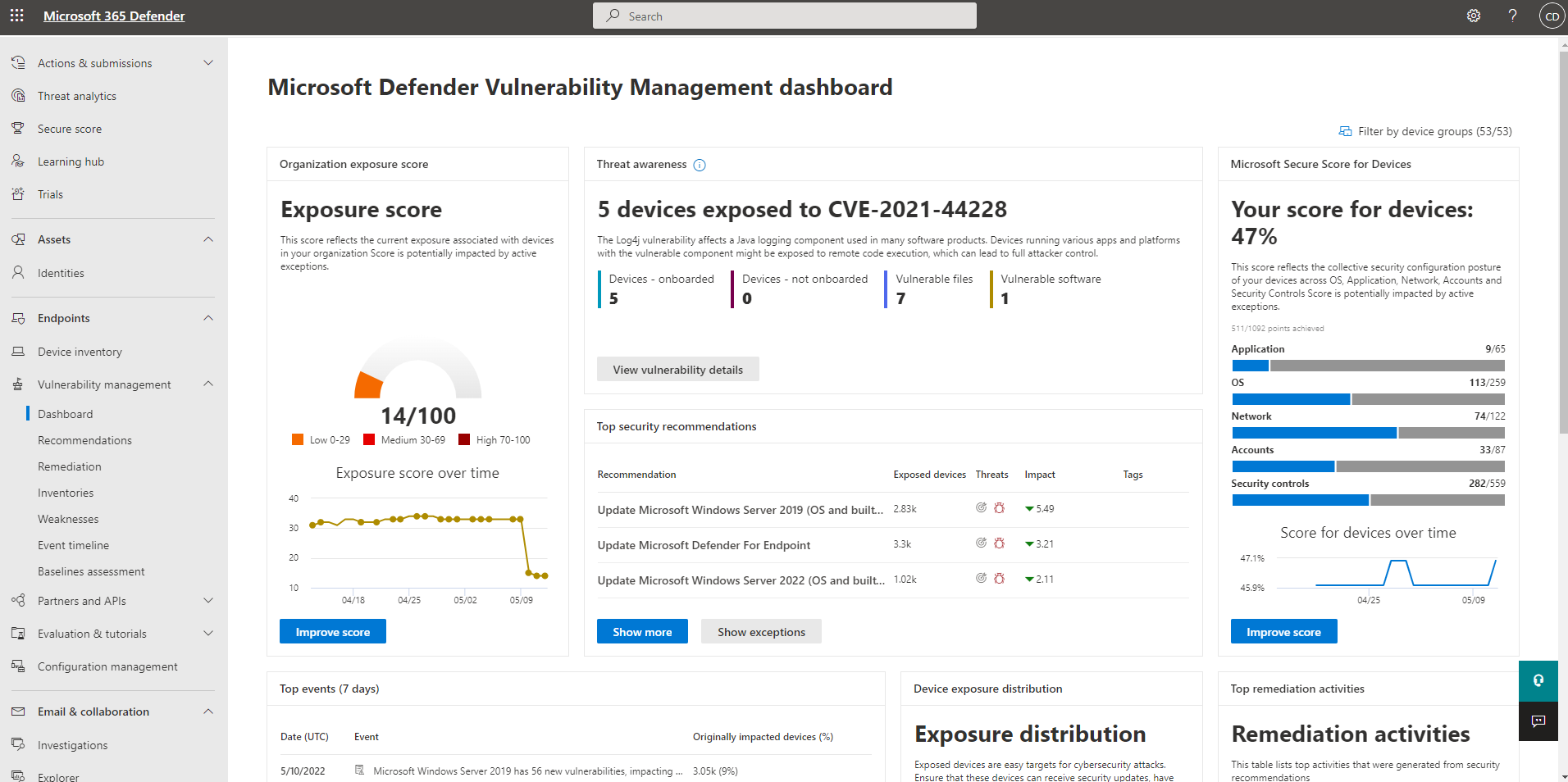

Pode utilizar o dashboard gestão de vulnerabilidades do Defender no portal do Microsoft Defender para:

- Veja a classificação de exposição e a Classificação de Segurança da Microsoft para Dispositivos, juntamente com as principais recomendações de segurança, vulnerabilidade de software, atividades de remediação e dispositivos expostos

- Correlacionar as informações do EDR com as vulnerabilidades do ponto final e processá-las

- Selecionar opções de remediação para fazer a triagem e controlar as tarefas de remediação

- Selecionar opções de exceção e controlar exceções ativas

Nota

Os dispositivos que não estão ativos nos últimos 30 dias não são considerados nos dados que refletem a classificação de exposição da gestão de vulnerabilidades da sua organização e a Classificação de Segurança da Microsoft para Dispositivos.

Veja este vídeo para obter uma descrição geral rápida do que está no dashboard gestão de vulnerabilidades do Defender.

Sugestão

Sabia que pode experimentar todas as funcionalidades no Gestão de vulnerabilidades do Microsoft Defender gratuitamente? Saiba como se inscrever numa avaliação gratuita.

Dashboard de Gestão de Vulnerabilidades do Defender

| Área | Descrição |

|---|---|

| Grupos de dispositivos selecionados (#/#) | Filtre os dados de gestão de vulnerabilidades que pretende ver no dashboard e cartões por grupos de dispositivos. O que selecionar no filtro aplica-se em todas as páginas de gestão de vulnerabilidades. |

| Pontuação de exposição | Veja o estado atual da exposição do dispositivo da sua organização a ameaças e vulnerabilidades. Vários fatores afetam a pontuação de exposição da sua organização: pontos fracos detetados nos seus dispositivos, probabilidade de os seus dispositivos serem violados, valor dos dispositivos para a sua organização e alertas relevantes detetados com os seus dispositivos. O objetivo é reduzir a classificação de exposição da sua organização para ser mais segura. Para reduzir a classificação, tem de remediar os problemas de configuração de segurança relacionados listados nas recomendações de segurança. |

| Classificação de Segurança da Microsoft para Dispositivos | Veja a postura de segurança do sistema operativo, aplicações, rede, contas e controlos de segurança da sua organização. O objetivo é remediar os problemas de configuração de segurança relacionados para aumentar a classificação dos dispositivos. Selecionar as barras irá levá-lo para a página Recomendação de segurança . |

| Distribuição da exposição do dispositivo | Veja quantos dispositivos são expostos com base no nível de exposição. Selecione uma secção no gráfico em anel para aceder à página de lista Dispositivos e ver os nomes dos dispositivos afetados, o nível de exposição, o nível de risco e outros detalhes, como o domínio, a plataforma do sistema operativo, o estado de funcionamento, a última vez que foi visto e as respetivas etiquetas. |

| Certificados a expirar | Veja quantos certificados expiraram ou devem expirar nos próximos 30, 60 ou 90 dias. |

| Principais recomendações de segurança | Veja as recomendações de segurança agrupadas ordenadas e priorizadas com base na exposição ao risco da sua organização e na urgência necessária. Selecione Mostrar mais para ver as restantes recomendações de segurança na lista. Selecione Mostrar exceções para a lista de recomendações que têm uma exceção. |

| Software mais vulnerável | Obtenha visibilidade em tempo real sobre o inventário de software da sua organização com uma lista empilhada de software vulnerável instalado nos dispositivos da sua rede e como afetam a classificação de exposição organizacional. Selecione um item para obter detalhes ou Mostrar mais para ver o resto da lista de software vulnerável na página Inventário de software . |

| Principais atividades de remediação | Controle as atividades de remediação geradas a partir das recomendações de segurança. Pode selecionar cada item na lista para ver os detalhes na página Remediação ou selecionar Mostrar mais para ver as restantes atividades de remediação e exceções ativas. |

| Dispositivos principais expostos | Veja os nomes dos dispositivos expostos e o respetivo nível de exposição. Selecione um nome de dispositivo na lista para aceder à página do dispositivo onde pode ver os alertas, riscos, incidentes, recomendações de segurança, software instalado e vulnerabilidades detetadas associadas aos dispositivos expostos. Selecione Mostrar mais para ver o resto da lista de dispositivos expostos. Na lista de dispositivos, pode gerir etiquetas, iniciar investigações automatizadas, iniciar uma sessão de resposta em direto, recolher um pacote de investigação, executar a análise antivírus, restringir a execução de aplicações e isolar o dispositivo. |