Tutorial: Impor autenticação multifator para usuários convidados B2B

Aplica-se a: Locatários da força de

Locatários da força de trabalho Locatários externos (saiba mais)

trabalho Locatários externos (saiba mais)

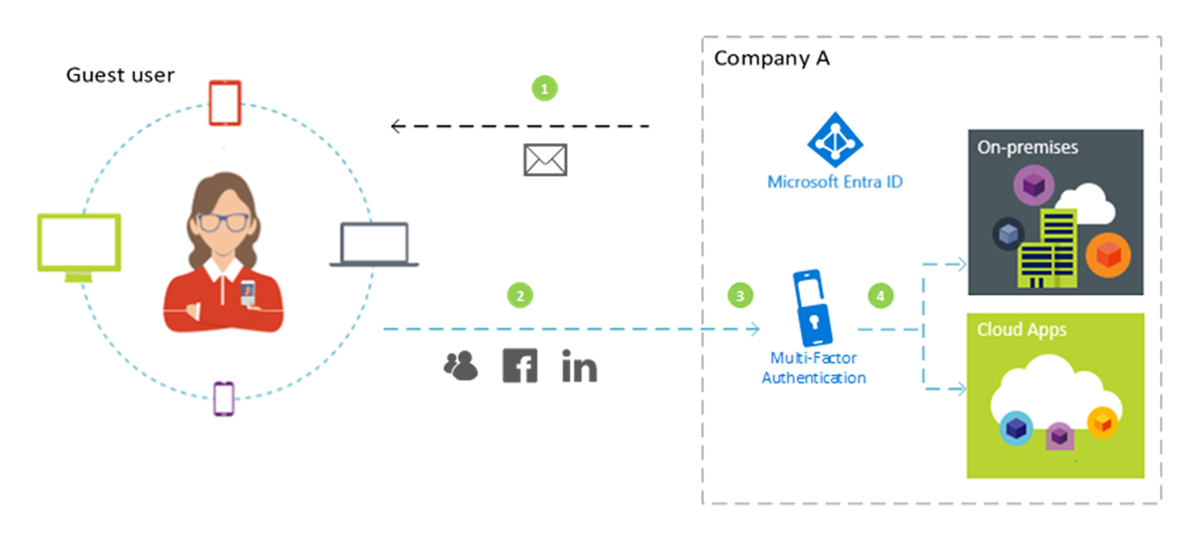

Ao colaborar com usuários convidados B2B externos, é uma boa ideia proteger seus aplicativos com políticas de autenticação multifator. Em seguida, os usuários externos precisam de mais do que apenas um nome de usuário e senha para acessar seus recursos. No Microsoft Entra ID, você pode atingir essa meta com uma política de Acesso Condicional que requer MFA para acesso. As políticas de MFA podem ser aplicadas no nível de locatário, aplicativo ou usuário convidado individual, da mesma forma que são habilitadas para membros da sua própria organização. O locatário de recursos é sempre responsável pela autenticação multifator do Microsoft Entra para usuários, mesmo que a organização do usuário convidado tenha recursos de autenticação multifator.

Exemplo:

- Um administrador ou colaborador na Empresa A convida um utilizador para utilizar uma aplicação no local ou na cloud configurada para exigir a MFA para aceder.

- O utilizador convidado inicia sessão com a respetiva identidade das redes sociais, da escola ou do trabalho.

- É pedido ao utilizador que conclua o pedido da MFA.

- O utilizador configura a MFA com a Empresa A e escolhe a respetiva opção de MFA. Será concedido ao utilizador acesso à aplicação.

Nota

A autenticação multifator do Microsoft Entra é feita na locação de recursos para garantir a previsibilidade. Quando o usuário convidado entrar, ele verá a página de entrada do locatário de recurso exibida em segundo plano e sua própria página de entrada do locatário doméstico e o logotipo da empresa em primeiro plano.

Neste tutorial, vai:

- Testar a experiência de início de sessão antes de configurar a MFA.

- Crie uma política de Acesso Condicional que exija MFA para acesso a um aplicativo na nuvem em seu ambiente. Neste tutorial, usaremos o aplicativo API de Gerenciamento de Serviços do Windows Azure para ilustrar o processo.

- Utilizar a ferramenta What If para simular o início de sessão com a MFA.

- Teste sua política de Acesso Condicional.

- Limpar a política e o utilizador de teste.

Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

Pré-requisitos

Para concluir o cenário deste tutorial, precisa de:

- Acesso à edição P1 ou P2 do Microsoft Entra ID, que inclui recursos de política de Acesso Condicional. Para impor o MFA, você precisa criar uma política de Acesso Condicional do Microsoft Entra. As políticas de MFA são sempre aplicadas em sua organização, independentemente de o parceiro ter recursos de MFA.

- Uma conta de e-mail externa válida que pode adicionar ao diretório do seu inquilino como um utilizador convidado e utilizar para iniciar sessão. Se não souber como criar uma conta de convidado, consulte Adicionar um utilizador convidado B2B no centro de administração do Microsoft Entra.

Criar um usuário convidado de teste no Microsoft Entra ID

Gorjeta

As etapas neste artigo podem variar ligeiramente com base no portal a partir do qual você começou.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Usuário.

Aceder a Identidade>Utilizadores>Todos os Utilizadores.

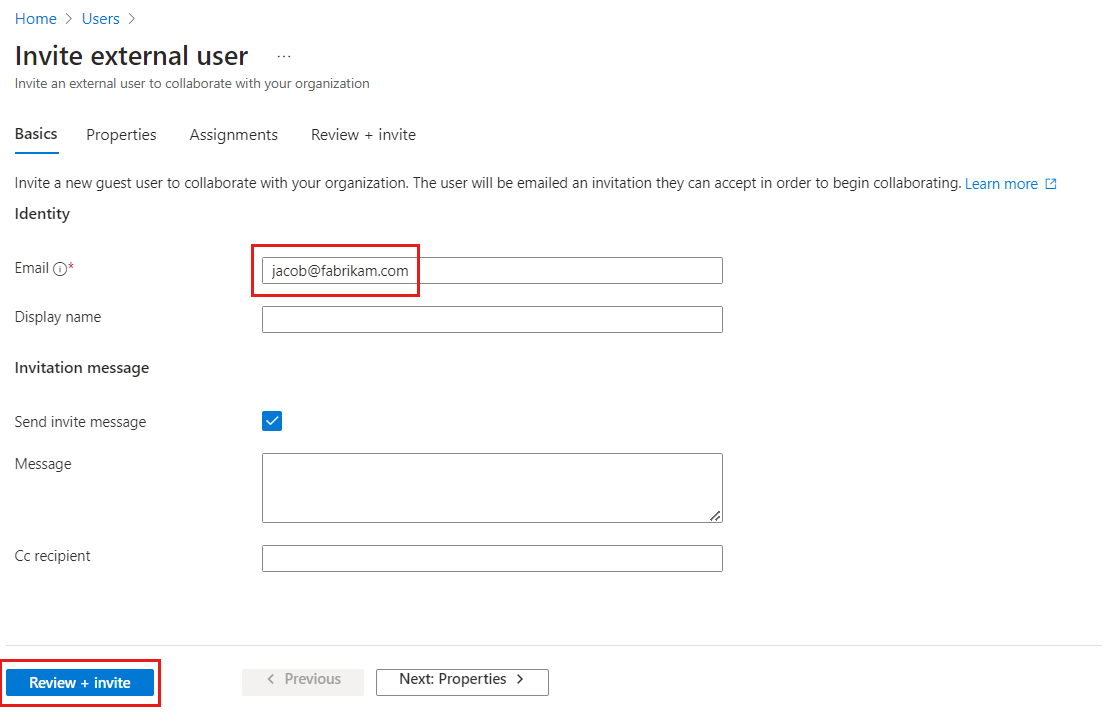

Selecione Novo utilizador e, em seguida, selecione Convidar utilizador externo.

Em Identidade, no separador Noções básicas, introduza o endereço de e-mail do utilizador externo. Opcionalmente, inclua um nome para exibição e uma mensagem de boas-vindas.

Opcionalmente, você pode adicionar mais detalhes ao usuário nas guias Propriedades e Atribuições .

Selecione Rever + convidar para enviar automaticamente o convite ao utilizador convidado. Será apresentada a mensagem Utilizador convidado com sucesso.

Após enviar o convite, a conta do utilizador será automaticamente adicionada ao diretório como convidada.

Testar a experiência de início de sessão antes de configurar a MFA

- Use seu nome de usuário e senha de teste para entrar no centro de administração do Microsoft Entra.

- Você deve ser capaz de acessar o centro de administração do Microsoft Entra usando apenas suas credenciais de entrada. Nenhuma outra autenticação é necessária.

- Terminar sessão.

Criar uma política de Acesso Condicional que exija MFA

Inicie sessão no centro de administração Microsoft Entra como, pelo menos, Administrador de Acesso Condicional.

Navegue até Políticas de Acesso>Condicional de Proteção.>

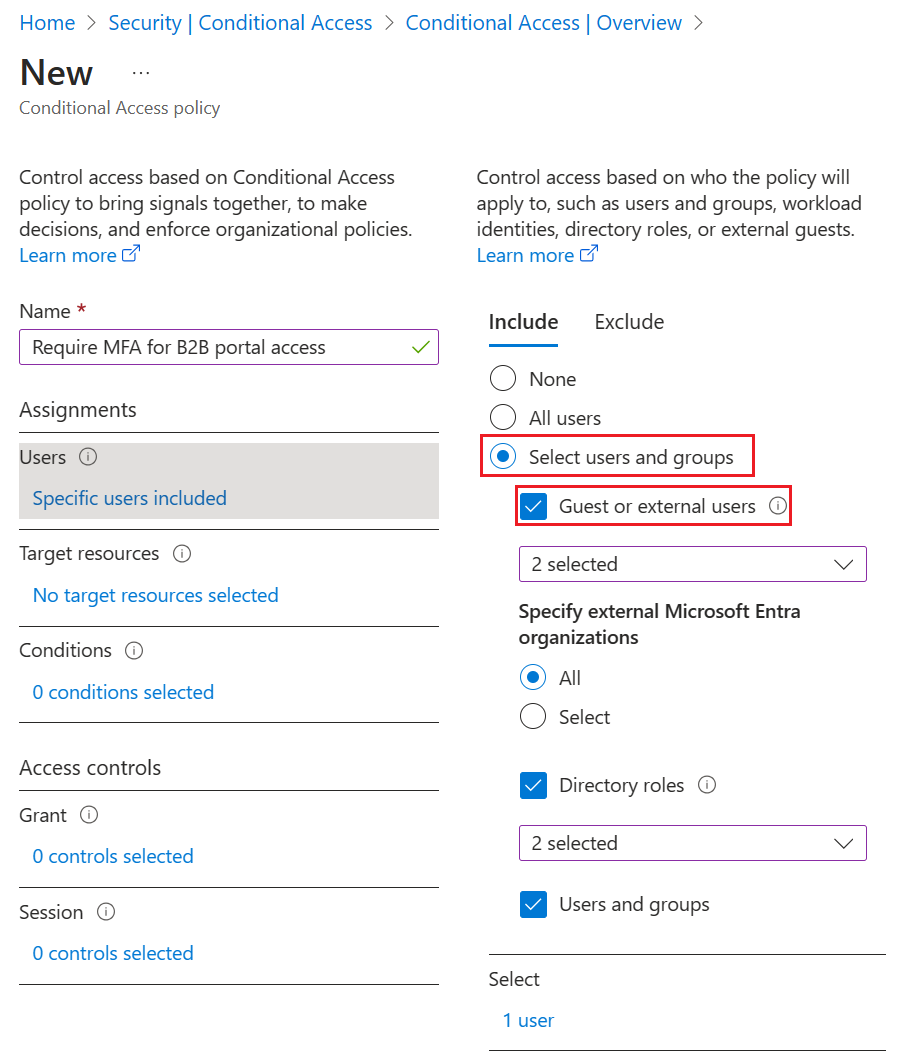

Selecione Nova política.

Dê um nome à sua política, como Exigir MFA para acesso ao portal B2B. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

- Em Incluir, escolha Selecionar usuários e grupos e, em seguida, selecione Usuários convidados ou externos. Você pode atribuir a política a diferentes tipos de usuários externos, funções de diretório internas ou usuários e grupos.

Em Recursos de destino>Recursos (anteriormente aplicativos na nuvem)>Incluir Selecionar>recursos, escolha API de Gerenciamento de Serviços do Windows Azure e selecione Selecionar.

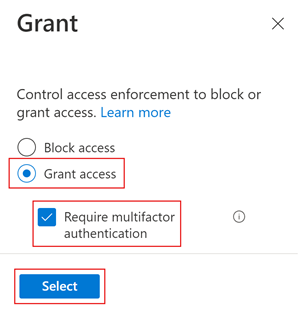

Em Conceder controles>de acesso, selecione Conceder acesso, Exigir autenticação multifator e selecione Selecionar.

Em Ativar política, selecione Ativado.

Selecione Criar.

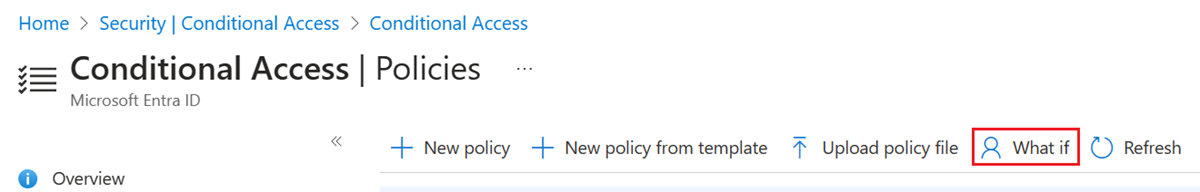

Utilizar a opção What If para simular o início de sessão

Sobre o Acesso Condicional | Página Políticas , selecione E Se.

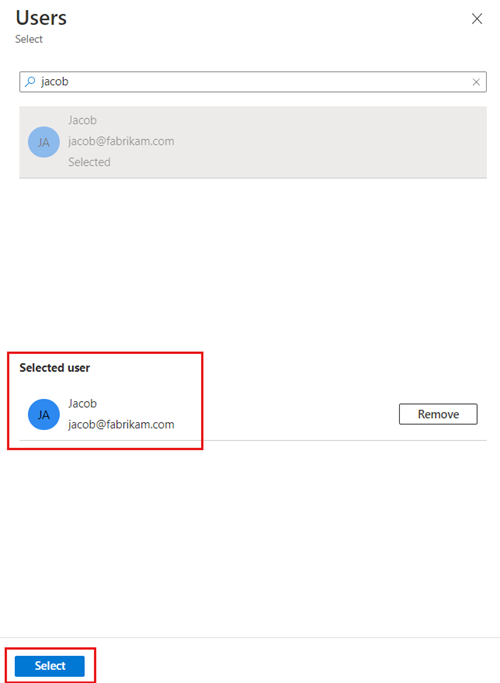

Selecione o link em Usuário.

Na caixa de pesquisa, digite o nome do usuário convidado de teste. Escolha o usuário nos resultados da pesquisa e, em seguida, escolha Selecionar.

Selecione o link em Aplicativos na nuvem, ações ou conteúdo de autenticação. Escolha Selecionar recursos e, em seguida, escolha o link em Selecionar.

Na página Aplicativos de nuvem, na lista de aplicativos, escolha API de Gerenciamento de Serviços do Windows Azure e selecione Selecionar.

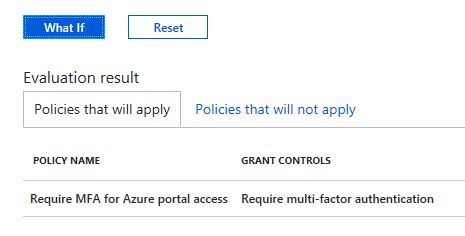

Escolha E Se e verifique se a nova política aparece em Resultados da avaliação na guia Políticas que serão aplicadas.

Testar a política de Acesso Condicional

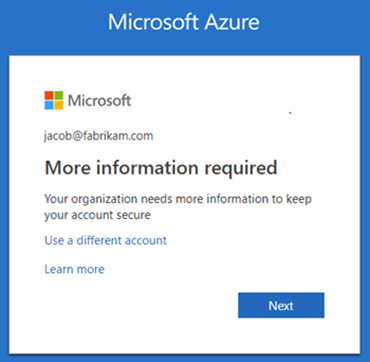

Use seu nome de usuário e senha de teste para entrar no centro de administração do Microsoft Entra.

Você verá uma solicitação para mais métodos de autenticação. Pode levar algum tempo até que a política entre em vigor.

Nota

Você também pode definir configurações de acesso entre locatários para confiar no MFA do locatário doméstico do Microsoft Entra. Isso permite que os usuários externos do Microsoft Entra usem o MFA registrado em seu próprio locatário em vez de se registrarem no locatário de recurso.

Terminar sessão.

Clean up resources (Limpar recursos)

Quando não for mais necessário, remova o usuário de teste e a política de Acesso Condicional de teste.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Usuário.

Aceder a Identidade>Utilizadores>Todos os Utilizadores.

Selecione o utilizador de teste e, em seguida, selecione Eliminar utilizador.

Inicie sessão no centro de administração Microsoft Entra como, pelo menos, Administrador de Acesso Condicional.

Navegue até Políticas de Acesso>Condicional de Proteção.>

Na lista Nome da política, selecione o menu de contexto (…) da sua política de teste e selecione Eliminar. Selecione Sim para confirmar.

Próximo passo

Neste tutorial, você criou uma política de Acesso Condicional que exige que os usuários convidados usem MFA ao entrar em um de seus aplicativos na nuvem. Para saber mais sobre como adicionar usuários convidados para colaboração, consulte Adicionar usuários de colaboração B2B do Microsoft Entra no centro de administração do Microsoft Entra.