Planejar uma implantação do Privileged Identity Management

O Privileged Identity Management (PIM) fornece uma ativação de função baseada em tempo e aprovação para reduzir os riscos de permissões de acesso excessivas, desnecessárias ou mal utilizadas a recursos importantes. Esses recursos incluem recursos no Microsoft Entra ID, Azure e outros Microsoft Online Services, como o Microsoft 365 ou o Microsoft Intune.

O PIM permite que você permita um conjunto específico de ações em um escopo específico. As principais funcionalidades incluem:

Fornecer acesso privilegiado just-in-time aos recursos

Atribuir elegibilidade para associação ou propriedade do PIM para Grupos

Atribuir acesso com limite de tempo a recursos usando datas de início e término

Exigir aprovação para ativar funções privilegiadas

Impor a autenticação Multifator para ativar qualquer função

Impor políticas de Acesso Condicional para ativar qualquer função (Visualização pública)

Use a justificação para entender por que os usuários ativam

Receba notificações quando funções privilegiadas são ativadas

Realizar revisões de acesso para garantir que os usuários ainda precisem de funções

Baixar histórico de auditoria para auditoria interna ou externa

Para obter o máximo desse plano de implantação, é importante que você obtenha uma visão geral completa do que é o Privileged Identity Management.

Entenda o PIM

Os conceitos de PIM nesta seção ajudam você a entender os requisitos de identidade privilegiada da sua organização.

O que você pode gerenciar no PIM

Hoje, você pode usar o PIM com:

Funções do Microsoft Entra – Às vezes referidas como funções de diretório, as funções do Microsoft Entra incluem funções internas e personalizadas para gerenciar o Microsoft Entra ID e outros serviços online do Microsoft 365.

Funções do Azure – As funções de controle de acesso baseado em função (RBAC) no Azure que concede acesso a grupos de gerenciamento, assinaturas, grupos de recursos e recursos.

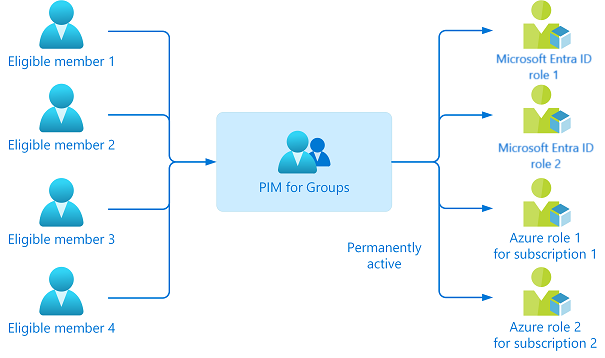

PIM for Groups – Para configurar o acesso just-in-time à função de membro e proprietário de um grupo de segurança do Microsoft Entra. O PIM for Groups não só oferece uma maneira alternativa de configurar o PIM para funções do Microsoft Entra e funções do Azure, mas também permite que você configure o PIM para outras permissões nos serviços online da Microsoft, como Intune, Azure Key Vaults e Proteção de Informações do Azure. Se o grupo estiver configurado para provisionamento de aplicativo, a ativação da associação ao grupo acionará o provisionamento da associação ao grupo (e da conta de usuário, se não tiver sido provisionada) para o aplicativo usando o protocolo SCIM (System for Cross-Domain Identity Management).

Você pode atribuir o seguinte a essas funções ou grupos:

Usuários- Para obter acesso just-in-time às funções do Microsoft Entra, às funções do Azure e ao PIM for Groups.

Grupos- Qualquer pessoa em um grupo para obter acesso just-in-time às funções do Microsoft Entra e às funções do Azure. Para funções do Microsoft Entra, o grupo deve ser um grupo de nuvem recém-criado marcado como atribuível a uma função, enquanto para funções do Azure, o grupo pode ser qualquer grupo de segurança do Microsoft Entra. Não recomendamos atribuir/aninhar um grupo a um PIM para Grupos.

Nota

Não é possível atribuir entidades de serviço como qualificadas para funções do Microsoft Entra, funções do Azure e PIM para Grupos, mas você pode conceder uma atribuição ativa por tempo limitado a todos os três.

Princípio do menor privilégio

Você atribui aos usuários a função com o mínimo de privilégios necessários para executar suas tarefas. Essa prática minimiza o número de Administradores Globais e, em vez disso, usa funções de administrador específicas para determinados cenários.

Nota

A Microsoft tem muito poucos administradores globais. Saiba mais em como a Microsoft usa o Privileged Identity Management.

Tipo de trabalhos

Existem dois tipos de atribuição – elegível e ativa. Se um usuário estiver qualificado para uma função, ele poderá ativá-la quando precisar executar tarefas privilegiadas.

Você também pode definir uma hora de início e de término para cada tipo de atribuição. Esta adição oferece quatro tipos possíveis de atribuições:

Elegível permanente

Ativo permanente

Elegível com limite de tempo, com datas de início e fim especificadas para atribuição

Ativo com limite de tempo, com datas de início e término especificadas para atribuição

Caso a função expire, você pode estender ou renovar essas atribuições.

Recomendamos que você mantenha zero atribuições permanentemente ativas para funções diferentes de suas contas de acesso de emergência.

A Microsoft recomenda que as organizações tenham duas contas de acesso de emergência somente na nuvem permanentemente atribuídas à função de Administrador Global . Essas contas são altamente privilegiadas e não são atribuídas a indivíduos específicos. As contas são limitadas a cenários de emergência ou de "quebra de vidro" em que as contas normais não podem ser usadas ou todos os outros administradores são bloqueados acidentalmente. Essas contas devem ser criadas seguindo as recomendações da conta de acesso de emergência.

Planear o projeto

Quando os projetos de tecnologia falham, geralmente é devido a expectativas incompatíveis sobre impacto, resultados e responsabilidades. Para evitar essas armadilhas, certifique-se de que você está envolvendo as partes interessadas certas e que os papéis das partes interessadas no projeto são bem compreendidos.

Planeie um piloto

Em cada estágio de sua implantação, certifique-se de que você está avaliando se os resultados estão conforme o esperado. Consulte as práticas recomendadas para um piloto.

Comece com um pequeno conjunto de usuários (grupo piloto) e verifique se o PIM se comporta conforme o esperado.

Verifique se todas as configurações definidas para as funções ou PIM para Grupos estão funcionando corretamente.

Enrole-o na produção somente depois de ser completamente testado.

Planejar comunicações

A comunicação é fundamental para o sucesso de qualquer novo serviço. Comunique-se proativamente com seus usuários como a experiência deles muda, quando ela muda e como obter suporte se eles tiverem problemas.

Configure tempo com seu suporte interno de TI para orientá-los através do fluxo de trabalho PIM. Forneça-lhes a documentação apropriada e suas informações de contato.

Planejar testes e reversão

Nota

Para funções do Microsoft Entra, as organizações geralmente testam e implantam os Administradores Globais primeiro, enquanto para os recursos do Azure, geralmente testam o PIM uma assinatura do Azure de cada vez.

Planejar testes

Crie usuários de teste para verificar se as configurações do PIM funcionam conforme o esperado antes que você afete usuários reais e potencialmente interrompa seu acesso a aplicativos e recursos. Crie um plano de teste para ter uma comparação entre os resultados esperados e os resultados reais.

A tabela a seguir mostra um exemplo de caso de teste:

| Role | Comportamento esperado durante a ativação | Resultados reais |

|---|---|---|

| Administrador Global |

Para a ID do Microsoft Entra e a função de recurso do Azure, verifique se você tem usuários representados que assumirão essas funções. Além disso, considere as seguintes funções ao testar o PIM em seu ambiente em estágios:

| Funções | Funções do Microsoft Entra | Funções de recursos do Azure | PIM para Grupos |

|---|---|---|---|

| Membro de um grupo | x | ||

| Membros de uma função | x | x | |

| Proprietário do serviço de TI | x | x | |

| Subscrição ou proprietário do recurso | x | x | |

| Proprietário do PIM para Grupos | x |

Planejar a reversão

Se o PIM não funcionar como desejado no ambiente de produção, você poderá alterar a atribuição de função de elegível para ativa mais uma vez. Para cada função que você configurou, selecione as reticências (...) para todos os usuários com tipo de atribuição como elegível. Em seguida, você pode selecionar a opção Tornar ativo para voltar e tornar a atribuição de função ativa.

Planejar e implementar o PIM para funções do Microsoft Entra

Siga estas tarefas para preparar o PIM para gerenciar funções do Microsoft Entra.

Descubra e atenue funções privilegiadas

Liste quem tem funções privilegiadas na sua organização. Revise os usuários atribuídos, identifique os administradores que não precisam mais da função e remova-os de suas atribuições.

Você pode usar as revisões de acesso de funções do Microsoft Entra para automatizar a descoberta, revisão e aprovação ou remoção de atribuições.

Determinar funções a serem gerenciadas pelo PIM

Priorize a proteção das funções do Microsoft Entra que têm mais permissões. Também é importante considerar quais dados e permissões são mais confidenciais para sua organização.

Primeiro, certifique-se de que todas as funções de Administrador Global e Administrador de Segurança sejam gerenciadas usando o PIM, pois são os usuários que podem causar mais danos quando comprometidos. Em seguida, considere mais funções que devem ser gerenciadas e que podem ser vulneráveis a ataques.

Você pode usar o rótulo Privilegiado para identificar funções com altos privilégios que você pode gerenciar com o PIM. O rótulo privilegiado está presente em Funções e Administrador no centro de administração do Microsoft Entra. Consulte o artigo Funções internas do Microsoft Entra para saber mais.

Definir configurações do PIM para funções do Microsoft Entra

Desenhe e configure suas configurações de PIM para cada função privilegiada do Microsoft Entra que sua organização usa.

A tabela a seguir mostra configurações de exemplo:

| Role | Requerer MFA | Exigir acesso condicional | Notificação | Bilhete de incidente | Exigir aprovação | Aprovador | Duração da ativação | Administrador do Perm |

|---|---|---|---|---|---|---|---|---|

| Administrador Global | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | Outro Administrador Global | Uma hora | Contas de acesso de emergência |

| Administrador do Exchange | ✔️ | ✔️ | ✔️ | ❌ | ❌ | Nenhuma | Duas horas | Nenhuma |

| Administrador de Suporte Técnico | ❌ | ❌ | ❌ | ✔️ | ❌ | Nenhuma | Oito Horas | Nenhuma |

Atribuir e ativar funções do Microsoft Entra

Para funções do Microsoft Entra no PIM, somente um usuário que esteja na função Administrador de Função Privilegiada ou Administrador Global pode gerenciar atribuições para outros administradores. Administradores Globais, Administradores de Segurança, Leitores Globais e Leitores de Segurança também podem exibir atribuições para funções do Microsoft Entra no PIM.

Siga as instruções nas ligações abaixo:

Dê atribuições elegíveis.

Permitir que usuários qualificados ativem sua função do Microsoft Entra just-in-time

Quando a função estiver próxima de sua expiração, use o PIM para estender ou renovar as funções. Ambas as ações iniciadas pelo usuário exigem uma aprovação de um Administrador Global ou Administrador de Função Privilegiada.

Quando esses eventos importantes ocorrem em funções do Microsoft Entra, o PIM envia notificações por e-mail e e-mails de resumo semanais para administradores de privilégios, dependendo das configurações de função, evento e notificação. Esses e-mails também podem incluir links para tarefas relevantes, como ativar ou renovar uma função.

Nota

Você também pode executar essas tarefas PIM usando as APIs do Microsoft Graph para funções do Microsoft Entra.

Aprovar ou negar solicitações de ativação do PIM

Um aprovador delegado recebe uma notificação por e-mail quando uma solicitação está pendente para aprovação. Siga estas etapas para aprovar ou negar solicitações para ativar uma função de recurso do Azure.

Exibir histórico de auditoria para funções do Microsoft Entra

Exiba o histórico de auditoria de todas as atribuições e ativações de função nos últimos 30 dias para funções do Microsoft Entra. Você pode acessar os logs de auditoria se for um Administrador Global ou um Administrador de Função Privilegiada.

Recomendamos que você tenha pelo menos um administrador lendo todos os eventos de auditoria semanalmente e exportando seus eventos de auditoria mensalmente.

Alertas de segurança para funções do Microsoft Entra

Configurar alertas de segurança para funções do Microsoft Entra para disparar um alerta em caso de atividade suspeita e insegura.

Planejar e implementar o PIM para funções de Recursos do Azure

Siga estas tarefas para preparar o PIM para gerenciar funções de recursos do Azure.

Descubra e atenue funções privilegiadas

Minimize as atribuições de Proprietário e Administrador de Acesso de Usuário anexadas a cada assinatura ou recurso e remova atribuições desnecessárias.

Como Administrador Global, você pode elevar o acesso para gerenciar todas as assinaturas do Azure. Em seguida, você pode encontrar cada proprietário de assinatura e trabalhar com eles para remover atribuições desnecessárias em suas assinaturas.

Use revisões de acesso para recursos do Azure para auditar e remover atribuições de função desnecessárias.

Determinar funções a serem gerenciadas pelo PIM

Ao decidir quais atribuições de função devem ser gerenciadas usando o recurso PIM for Azure, você deve primeiro identificar os grupos de gerenciamento, assinaturas, grupos de recursos e recursos que são mais vitais para sua organização. Considere o uso de grupos de gerenciamento para organizar todos os seus recursos dentro da organização.

Recomendamos que você gerencie todas as funções de Proprietário da Assinatura e Administrador de Acesso de Usuário usando o PIM.

Trabalhe com os proprietários da Subscrição para documentar os recursos geridos por cada subscrição e classificar o nível de risco de cada recurso, caso esteja comprometido. Priorize o gerenciamento de recursos com PIM com base no nível de risco. Isso também inclui recursos personalizados anexados à assinatura.

Também recomendamos que você trabalhe com proprietários de Assinatura ou Recursos de serviços críticos para configurar o fluxo de trabalho PIM para todas as funções dentro de assinaturas ou recursos confidenciais.

Para assinaturas ou recursos que não são tão críticos, você não precisará configurar o PIM para todas as funções. No entanto, você ainda deve proteger as funções de Proprietário e Administrador de Acesso de Usuário com o PIM.

Definir configurações de PIM para funções de Recursos do Azure

Desenhe e defina configurações para as funções de Recursos do Azure que você planejou proteger com o PIM.

A tabela a seguir mostra configurações de exemplo:

| Role | Requerer MFA | Notificação | Exigir acesso condicional | Exigir aprovação | Aprovador | Duração da ativação | Administrador ativo | Expiração ativa | Expiração elegível |

|---|---|---|---|---|---|---|---|---|---|

| Proprietário de subscrições críticas | ✔️ | ✔️ | ✔️ | ✔️ | Outros proprietários da subscrição | Uma hora | Nenhuma | n/d | Três meses |

| Administrador de Acesso de Usuário de assinaturas menos críticas | ✔️ | ✔️ | ✔️ | ❌ | Nenhuma | Uma hora | Nenhuma | n/d | Três meses |

Atribuir e ativar a função de Recursos do Azure

Para funções de recursos do Azure no PIM, apenas um proprietário ou Administrador de Acesso de Usuário pode gerenciar atribuições para outros administradores. Os usuários que são Administradores de Função Privilegiada, Administradores de Segurança ou Leitores de Segurança não têm, por padrão, acesso para exibir atribuições para funções de recursos do Azure.

Siga as instruções nas ligações abaixo:

1.Atribuir atribuições elegíveis

2.Permitir que os usuários qualificados ativem suas funções do Azure just-in-time

Quando a atribuição de função privilegiada estiver próxima de seu vencimento, use o PIM para estender ou renovar as funções. Ambas as ações iniciadas pelo usuário exigem uma aprovação do proprietário do recurso ou do Administrador de Acesso do Usuário.

Quando esses eventos importantes ocorrem em funções de recursos do Azure, o PIM envia notificações por email para Proprietários e Administradores de Acesso de Usuários. Esses e-mails também podem incluir links para tarefas relevantes, como ativar ou renovar uma função.

Nota

Você também pode executar essas tarefas PIM usando as APIs do Microsoft Azure Resource Manager para funções de recursos do Azure.

Aprovar ou negar solicitações de ativação do PIM

Aprovar ou negar solicitações de ativação para a função Microsoft Entra - Um aprovador delegado recebe uma notificação por email quando uma solicitação está pendente para aprovação.

Exibir histórico de auditoria para funções de Recursos do Azure

Exiba o histórico de auditoria de todas as atribuições e ativações nos últimos 30 dias para funções de recursos do Azure.

Alertas de segurança para funções de Recursos do Azure

Configure alertas de segurança para as funções de recursos do Azure, que dispara um alerta em caso de qualquer atividade suspeita e insegura.

Planejar e implementar o PIM para PIM for Groups

Siga estas tarefas para preparar o PIM para gerenciar o PIM para grupos.

Descubra o PIM para Grupos

Pode ser o caso de um indivíduo ter cinco ou seis atribuições qualificadas para funções do Microsoft Entra por meio do PIM. Eles têm que ativar cada função individualmente, o que pode reduzir a produtividade. Pior ainda, eles também podem ter dezenas ou centenas de recursos do Azure atribuídos a eles, o que agrava o problema.

Nesse caso, você deve usar o PIM para grupos. Crie um PIM para Grupos e conceda-lhe acesso ativo permanente a várias funções. Consulte Gerenciamento privilegiado de identidades (PIM) para grupos (visualização).

Para gerenciar um grupo atribuível por função do Microsoft Entra como um PIM para Grupos, você deve colocá-lo sob gerenciamento no PIM.

Definir configurações de PIM para PIM para Grupos

Rascunhe e defina as configurações do PIM para Grupos que se pretende proteger com o PIM.

A tabela a seguir mostra configurações de exemplo:

| Role | Requerer MFA | Notificação | Exigir acesso condicional | Exigir aprovação | Aprovador | Duração da ativação | Administrador ativo | Expiração ativa | Expiração elegível |

|---|---|---|---|---|---|---|---|---|---|

| Proprietário | ✔️ | ✔️ | ✔️ | ✔️ | Outros proprietários do recurso | Uma hora | Nenhuma | n/d | Três meses |

| Membro | ✔️ | ✔️ | ✔️ | ❌ | Nenhuma | Cinco Horas | Nenhuma | n/d | Três meses |

Atribuir elegibilidade para PIM para Grupos

Você pode atribuir elegibilidade aos membros ou aos proprietários do PIM for Groups. Com apenas uma ativação, eles têm acesso a todos os recursos vinculados.

Nota

Você pode atribuir o grupo a uma ou mais funções de recursos do Microsoft Entra ID e do Azure da mesma forma que atribui funções aos usuários. Um máximo de 500 grupos atribuíveis de função podem ser criados em uma única organização do Microsoft Entra (locatário).

Quando a atribuição de grupo estiver próxima de sua expiração, use o PIM para estender ou renovar a atribuição de grupo. Esta operação requer a aprovação do proprietário do grupo.

Aprovar ou negar solicitação de ativação do PIM

Configure os membros e proprietários do PIM for Groups para exigir aprovação para ativação e escolha usuários ou grupos de sua organização do Microsoft Entra como aprovadores delegados. Recomendamos selecionar dois ou mais aprovadores para cada grupo para reduzir a carga de trabalho do Administrador de Função Privilegiada.

Aprovar ou negar solicitações de ativação de função para PIM for Groups. Os aprovadores delegados recebem notificações por e-mail quando uma solicitação aguarda aprovação.

Exibir histórico de auditoria do PIM for Groups

Visualize o histórico de auditoria de todas as atribuições e ativações nos últimos 30 dias para o PIM for Groups.

Próximos passos

Se houver problemas relacionados ao PIM, consulte Solução de problemas com o PIM.