Migrar para a autenticação multifator do Microsoft Entra e a autenticação do usuário do Microsoft Entra

A autenticação multifator ajuda a proteger sua infraestrutura e seus ativos contra agentes mal-intencionados. O Microsoft Multi-Factor Authentication Server (MFA Server) não é mais oferecido para novas implantações. Os clientes que estão usando o MFA Server devem migrar para a autenticação multifator do Microsoft Entra (autenticação multifator do Microsoft Entra).

Existem várias opções para migrar do MFA Server para o Microsoft Entra ID:

- Bom: Movendo apenas seu serviço de MFA para o Microsoft Entra ID.

- Melhor: Movendo seu serviço de MFA e autenticação de usuário para o Microsoft Entra ID, abordado neste artigo.

- Melhor: Mover todos os seus aplicativos, seu serviço de MFA e autenticação de usuário para o Microsoft Entra ID. Consulte a seção mover aplicativos para o Microsoft Entra ID deste artigo se você planeja mover aplicativos, abordados neste artigo.

Para selecionar a opção de migração de MFA apropriada para sua organização, consulte as considerações em Migrar do MFA Server para a autenticação multifator do Microsoft Entra.

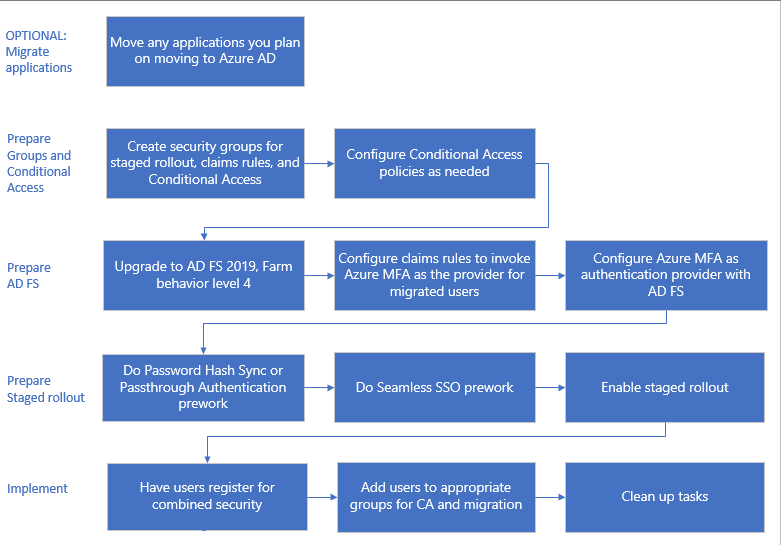

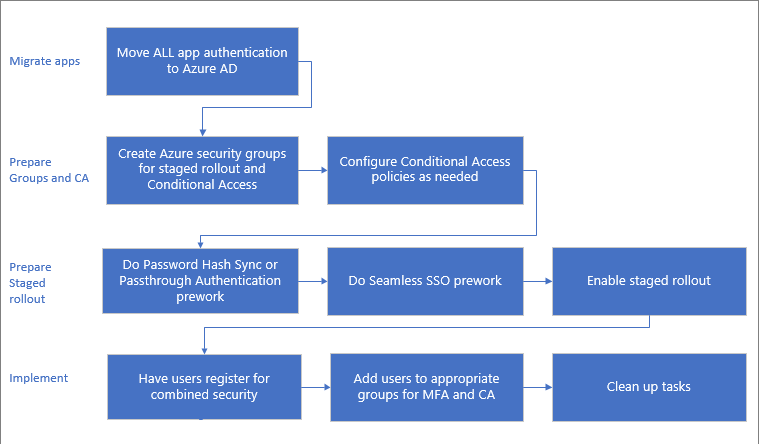

O diagrama a seguir mostra o processo de migração para a autenticação multifator e a autenticação na nuvem do Microsoft Entra, mantendo alguns de seus aplicativos no AD FS. Esse processo permite a migração iterativa de usuários do MFA Server para a autenticação multifator do Microsoft Entra com base na associação ao grupo.

Cada etapa é explicada nas seções subsequentes deste artigo.

Nota

Se você estiver planejando mover qualquer aplicativo para o Microsoft Entra ID como parte dessa migração, deverá fazê-lo antes da migração de MFA. Se você mover todos os seus aplicativos, poderá ignorar seções do processo de migração de MFA. Consulte a seção sobre como mover aplicativos no final deste artigo.

Processo de migração para Microsoft Entra ID e autenticação de usuário

Preparar grupos e Acesso Condicional

Os grupos são usados em três capacidades para a migração de MFA.

Para mover iterativamente os usuários para a autenticação multifator do Microsoft Entra com a distribuição em estágios.

Use um grupo criado no Microsoft Entra ID, também conhecido como um grupo somente na nuvem. Você pode usar grupos de segurança do Microsoft Entra ou Grupos do Microsoft 365 para mover usuários para MFA e para políticas de Acesso Condicional.

Importante

Não há suporte para grupos de associação aninhados e dinâmicos para a Distribuição em Estágios. Não use esses tipos de grupos.

Políticas de Acesso Condicional. Você pode usar a ID do Microsoft Entra ou grupos locais para Acesso Condicional.

Para invocar a autenticação multifator do Microsoft Entra para aplicativos AD FS com regras de declarações. Esta etapa se aplica somente se você usar aplicativos com AD FS.

Você deve usar um grupo de segurança do Ative Directory local. Depois que a autenticação multifator do Microsoft Entra for um método de autenticação adicional, você poderá designar grupos de usuários para usar esse método em cada confiança de terceira parte confiável. Por exemplo, você pode chamar a autenticação multifator do Microsoft Entra para usuários que você já migrou e o MFA Server para usuários que ainda não migraram. Essa estratégia é útil tanto nos testes quanto durante a migração.

Nota

Não recomendamos que você reutilize grupos que são usados para segurança. Use apenas o grupo de segurança para proteger um grupo de aplicativos de alto valor com uma política de Acesso Condicional.

Configurar políticas de Acesso Condicional

Se você já estiver usando o Acesso Condicional para determinar quando os usuários serão solicitados a fornecer MFA, não precisará de nenhuma alteração em suas políticas. À medida que os usuários forem migrados para a autenticação na nuvem, eles começarão a usar a autenticação multifator do Microsoft Entra, conforme definido pelas políticas de Acesso Condicional. Eles não serão mais redirecionados para AD FS e MFA Server.

Se seus domínios federados tiverem o sinalizador federatedIdpMfaBehavior definido como enforceMfaByFederatedIdp ou o sinalizador SupportsMfa definido como $True (o federatedIdpMfaBehavior substitui SupportsMfa quando ambos estão definidos), você provavelmente está aplicando MFA no AD FS usando regras de declarações.

Nesse caso, você precisará analisar suas regras de declarações na confiança da terceira parte confiável do Microsoft Entra ID e criar políticas de Acesso Condicional que ofereçam suporte aos mesmos objetivos de segurança.

Se necessário, configure as políticas de Acesso Condicional antes de habilitar a Distribuição em Estágios. Para obter mais informações, consulte os seguintes recursos:

Preparar o AD FS

Se você não tiver nenhum aplicativo no AD FS que exija MFA, ignore esta seção e vá para a seção Preparar distribuição em etapas.

Atualizar farm de servidores do AD FS para 2019, FBL 4

No AD FS 2019, a Microsoft lançou uma nova funcionalidade para ajudar a especificar métodos de autenticação adicionais para uma terceira parte confiável, como um aplicativo. Você pode especificar um método de autenticação adicional usando a associação de grupo para determinar o provedor de autenticação. Ao especificar um método de autenticação adicional, você pode fazer a transição para a autenticação multifator do Microsoft Entra enquanto mantém outra autenticação intacta durante a transição.

Para obter mais informações, consulte Atualizando para o AD FS no Windows Server 2016 usando um banco de dados WID. O artigo aborda a atualização do farm para o AD FS 2019 e a atualização do FBL para 4.

Configurar regras de declarações para invocar a autenticação multifator do Microsoft Entra

Agora que a autenticação multifator do Microsoft Entra é um método de autenticação adicional, você pode atribuir grupos de usuários para usar a autenticação multifator do Microsoft Entra configurando regras de declarações, também conhecidas como confianças de terceira parte confiável. Usando grupos, você pode controlar qual provedor de autenticação é chamado globalmente ou por aplicativo. Por exemplo, você pode chamar a autenticação multifator do Microsoft Entra para usuários que se registraram para obter informações de segurança combinadas ou tiveram seus números de telefone migrados, enquanto chama o MFA Server para usuários cujos números de telefone não foram migrados.

Nota

As regras de declarações exigem um grupo de segurança local.

Regras de backup

Antes de configurar novas regras de declarações, faça backup de suas regras. Você precisará restaurar as regras de declarações como parte das etapas de limpeza.

Dependendo da sua configuração, também pode ser necessário copiar a regra existente e acrescentar as novas regras que estão sendo criadas para a migração.

Para exibir regras globais, execute:

Get-AdfsAdditionalAuthenticationRule

Para exibir relações de confiança de terceira parte confiável, execute o seguinte comando e substitua RPTrustName pelo nome da regra de declarações de confiança da terceira parte confiável:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

Políticas de controle de acesso

Nota

As políticas de controle de acesso não podem ser configuradas para que um provedor de autenticação específico seja invocado com base na associação ao grupo.

Para fazer a transição de suas políticas de controle de acesso para regras de autenticação adicionais, execute este comando para cada uma das suas Relações de Confiança de Terceira Parte Confiável usando o provedor de autenticação do MFA Server:

Set-AdfsRelyingPartyTrust -**TargetName AppA -AccessControlPolicyName $Null**

Este comando moverá a lógica da sua Política de Controle de Acesso atual para Regras de Autenticação Adicionais.

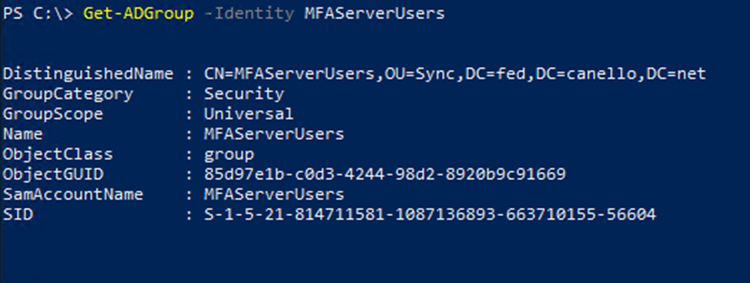

Configure o grupo e localize o SID

Você precisará ter um grupo específico no qual coloque os usuários para os quais deseja invocar a autenticação multifator do Microsoft Entra. Você precisará encontrar o identificador de segurança (SID) para esse grupo.

Para localizar o SID do grupo, execute o seguinte comando e substitua GroupName pelo nome do grupo:

Get-ADGroup GroupName

Definindo as regras de declarações para chamar a autenticação multifator do Microsoft Entra

Os cmdlets do Microsoft Graph PowerShell a seguir invocam a autenticação multifator do Microsoft Entra para usuários do grupo quando eles não estão na rede corporativa.

Substitua "YourGroupSid" pelo SID encontrado executando o cmdlet anterior.

Certifique-se de revisar o Como escolher provedores de autenticação adicionais em 2019.

Importante

Faça backup das suas regras de reclamações antes de prosseguir.

Definir regra de declarações globais

Execute o seguinte comando e substitua RPTrustName pelo nome da regra de declarações de confiança da terceira parte confiável:

(Get-AdfsRelyingPartyTrust -Name "RPTrustName").AdditionalAuthenticationRules

O comando retorna suas regras de autenticação adicionais atuais para sua confiança de terceira parte confiável.

Você precisa anexar as seguintes regras às suas regras de reivindicação atuais:

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

O exemplo a seguir pressupõe que suas regras de declaração atuais estejam configuradas para solicitar MFA quando os usuários se conectarem de fora da rede. Este exemplo inclui as regras adicionais que você precisa acrescentar.

Set-AdfsAdditionalAuthenticationRule -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Definir regra de declarações por aplicativo

Este exemplo modifica as regras de declaração em uma relação de confiança de terceira parte confiável específica (aplicativo). Ele inclui as regras adicionais que você precisa anexar.

Set-AdfsRelyingPartyTrust -TargetName AppA -AdditionalAuthenticationRules 'c:[type ==

"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", value == "false"] => issue(type =

"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod", value =

"https://schemas.microsoft.com/claims/multipleauthn" );

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"YourGroupSID"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

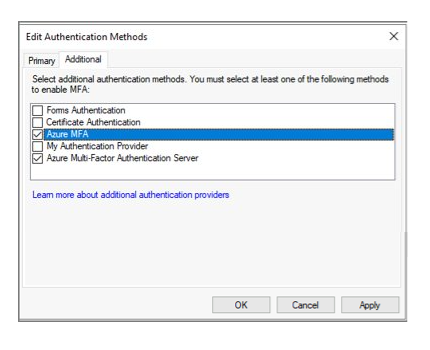

Configurar a autenticação multifator do Microsoft Entra como um provedor de autenticação no AD FS

Para configurar a autenticação multifator do Microsoft Entra para AD FS, você deve configurar cada servidor AD FS. Se vários servidores AD FS estiverem em seu farm, você poderá configurá-los remotamente usando o Microsoft Graph PowerShell.

Para obter instruções passo a passo sobre esse processo, consulte Configurar os servidores AD FS.

Depois de configurar os servidores, você pode adicionar a autenticação multifator do Microsoft Entra como um método de autenticação adicional.

Preparar a distribuição em etapas

Agora você está pronto para habilitar a distribuição em estágios. A distribuição em estágios ajuda você a mover iterativamente seus usuários para PHS ou PTA e, ao mesmo tempo, migrar suas configurações de MFA locais.

- Certifique-se de revisar os cenários suportados.

- Primeiro, você precisará fazer o pré-trabalho para PHS ou o pré-trabalho para PTA. Recomendamos PHS.

- Em seguida, você fará o pré-trabalho para SSO contínuo.

- Habilite a distribuição em etapas da autenticação na nuvem para o método de autenticação selecionado.

- Adicione o(s) grupo(s) criado(s) para a Distribuição em Estágios. Lembre-se de que você adicionará usuários a grupos iterativamente e que eles não podem ser aninhados ou grupos de associação dinâmicos.

Registrar usuários para autenticação multifator do Microsoft Entra

Esta seção aborda como os usuários podem se registrar para segurança combinada (MFA e redefinição de senha de autoatendimento) e como migrar suas configurações de MFA. Microsoft Authenticator pode ser usado como no modo sem senha. Ele também pode ser usado como um segundo fator para MFA com qualquer método de registro.

Registe-se para o registo de segurança combinado (recomendado)

Recomendamos que seus usuários se registrem para obter informações de segurança combinadas, que é um único local para registrar seus métodos e dispositivos de autenticação para MFA e SSPR.

A Microsoft fornece modelos de comunicação que você pode fornecer aos usuários para guiá-los pelo processo de registro combinado.

Estes incluem modelos para e-mail, cartazes, tendas de mesa e vários outros ativos. Os usuários registram suas informações no https://aka.ms/mysecurityinfo, que os leva para a tela de registro de segurança combinada.

Recomendamos que você proteja o processo de registro de segurança com Acesso Condicional que exige que o registro ocorra a partir de um dispositivo ou local confiável. Para obter informações sobre como controlar os status do registro, consulte Atividade do método de autenticação para o Microsoft Entra ID.

Nota

Os usuários que DEVEM registrar suas informações de segurança combinadas de um local ou dispositivo não confiável podem receber um Passe de Acesso Temporário ou, alternativamente, temporariamente excluídos da política.

Migrar configurações de MFA do MFA Server

Você pode usar o utilitário MFA Server Migration para sincronizar as configurações de MFA registradas para usuários do MFA Server para o Microsoft Entra ID. Você pode sincronizar números de telefone, tokens de hardware e registros de dispositivos, como as configurações do aplicativo Microsoft Authenticator.

Adicionar usuários aos grupos apropriados

- Se você criou novas políticas de Acesso Condicional, adicione os usuários apropriados a esses grupos.

- Se você criou grupos de segurança locais para regras de declarações, adicione os usuários apropriados a esses grupos.

- Somente depois de adicionar usuários às regras de Acesso Condicional apropriadas, adicione usuários ao grupo que você criou para a Distribuição em Estágios. Uma vez feito, eles começarão a usar o método de autenticação do Azure que você selecionou (PHS ou PTA) e a autenticação multifator do Microsoft Entra quando forem necessários para executar MFA.

Importante

Não há suporte para grupos de associação aninhados e dinâmicos para a Distribuição em Estágios. Não utilize estes tipos de grupos.

Não recomendamos que você reutilize grupos que são usados para segurança. Se estiver a utilizar um grupo de segurança para proteger um grupo de aplicações de elevado valor com uma política de Acesso Condicional, utilize apenas o grupo para esse fim.

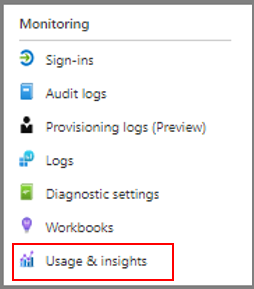

Monitorização

Muitas pastas de trabalho do Azure Monitor e relatórios do Usage & Insights estão disponíveis para monitorar sua implantação. Esses relatórios podem ser encontrados no ID do Microsoft Entra no painel de navegação em Monitoramento.

Monitorando a distribuição em etapas

Na seção pastas de trabalho, selecione Modelos Públicos. Na seção Autenticação Híbrida, selecione a pasta de trabalho Grupos, Usuários e Entradas na Distribuição em Estágios.

Esta pasta de trabalho pode ser usada para monitorar as seguintes atividades:

- Usuários e grupos adicionados à distribuição em estágios.

- Usuários e grupos removidos da distribuição em estágios.

- Falhas de entrada para usuários na distribuição em etapas e os motivos das falhas.

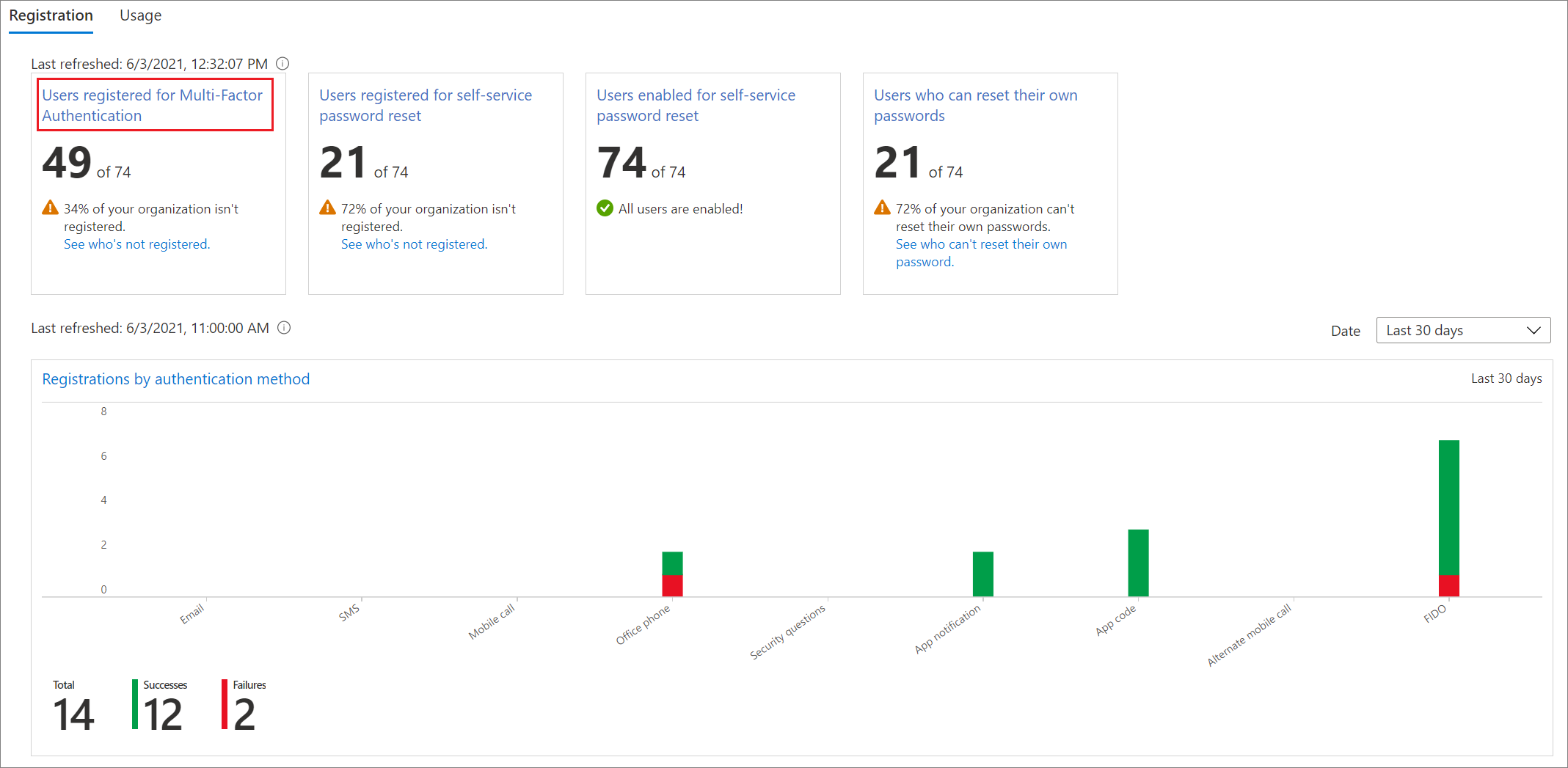

Monitorando o registro de autenticação multifator do Microsoft Entra

O registro de autenticação multifator do Microsoft Entra pode ser monitorado usando o relatório Authentication methods use & insights. Este relatório pode ser encontrado em Microsoft Entra ID. Selecione Monitoramento e, em seguida, selecione Uso & insights.

Em Usage & insights, selecione Métodos de autenticação.

Informações detalhadas de registro de autenticação multifator do Microsoft Entra podem ser encontradas na guia Registro. Você pode fazer uma busca detalhada para exibir uma lista de usuários registrados selecionando o hiperlink Usuários registrados para autenticação multifator do Azure.

Monitorando a integridade de entrada do aplicativo

Monitore os aplicativos que você moveu para a ID do Microsoft Entra com a pasta de trabalho de integridade de entrada do aplicativo ou o relatório de uso de atividade do aplicativo.

- Pasta de trabalho de integridade de entrada do aplicativo. Consulte Monitorando a integridade de entrada do aplicativo para resiliência para obter orientações detalhadas sobre como usar esta pasta de trabalho.

- Relatório de uso da atividade do aplicativo Microsoft Entra. Esse relatório pode ser usado para exibir as entradas bem-sucedidas e com falha para aplicativos individuais, bem como a capacidade de detalhar e exibir a atividade de entrada para um aplicativo específico.

Tarefas de limpeza

Depois de mover todos os usuários para a autenticação na nuvem do Microsoft Entra e a autenticação multifator do Microsoft Entra, você estará pronto para encerrar o MFA Server. Recomendamos revisar os logs do MFA Server para garantir que nenhum usuário ou aplicativo o esteja usando antes de remover o servidor.

Converta seus domínios em autenticação gerenciada

Agora você deve converter seus domínios federados no Microsoft Entra ID para gerenciar e remover a configuração de distribuição em estágios. Essa conversão garante que novos usuários usem a autenticação na nuvem sem serem adicionados aos grupos de migração.

Reverter regras de declarações no AD FS e remover o provedor de autenticação do MFA Server

Siga as etapas em Configurar regras de declarações para invocar a autenticação multifator do Microsoft Entra para reverter as regras de declarações e remover quaisquer regras de declarações AzureMFAServerAuthentication.

Por exemplo, remova a seguinte seção da(s) regra(s):

c:[Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid", Value ==

"**YourGroupSID**"] => issue(Type = "https://schemas.microsoft.com/claims/authnmethodsproviders",

Value = "AzureMfaAuthentication");

not exists([Type == "https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid",

Value=="YourGroupSid"]) => issue(Type =

"https://schemas.microsoft.com/claims/authnmethodsproviders", Value =

"AzureMfaServerAuthentication");'

Desabilitar o Servidor MFA como um provedor de autenticação no AD FS

Essa alteração garante que apenas a autenticação multifator do Microsoft Entra seja usada como um provedor de autenticação.

- Abra o console de gerenciamento do AD FS.

- Em Serviços, clique com o botão direito do mouse em Métodos de Autenticação e selecione Editar Métodos de Autenticação Multifator.

- Desmarque a caixa de seleção Servidor Azure Multi-Factor Authentication .

Descomissionar o servidor MFA

Siga o processo de descomissionamento do servidor corporativo para remover os servidores MFA em seu ambiente.

Possíveis considerações ao encerrar o MFA Server incluem:

- Recomendamos revisar os logs do MFA Server para garantir que nenhum usuário ou aplicativo o esteja usando antes de remover o servidor.

- Desinstale o Multi-Factor Authentication Server a partir do Painel de Controlo no servidor.

- Opcionalmente, limpe os logs e diretórios de dados que são deixados para trás depois de fazer o backup primeiro.

- Desinstale o SDK do servidor Web de autenticação multifator, se aplicável, incluindo quaisquer arquivos deixados nos diretórios inetpub\wwwroot\MultiFactorAuthWebServiceSdk e/ou MultiFactorAuth.

- Para versões anteriores a 8.0.x do MFA Server, também pode ser necessário remover o serviço Web de aplicativo de telefone de autenticação multifator.

Mover a autenticação do aplicativo para o Microsoft Entra ID

Se você migrar toda a autenticação de aplicativo com sua MFA e autenticação de usuário, poderá remover partes significativas de sua infraestrutura local, reduzindo custos e riscos. Se você mover toda a autenticação de aplicativo, poderá ignorar o estágio Preparar AD FS e simplificar a migração de MFA.

O processo para mover toda a autenticação do aplicativo é mostrado no diagrama a seguir.

Se não for possível mover todos os aplicativos antes da migração, mova o maior número possível antes de começar. Para obter mais informações sobre como migrar aplicativos para o Azure, consulte Recursos para migrar aplicativos para o Microsoft Entra ID.