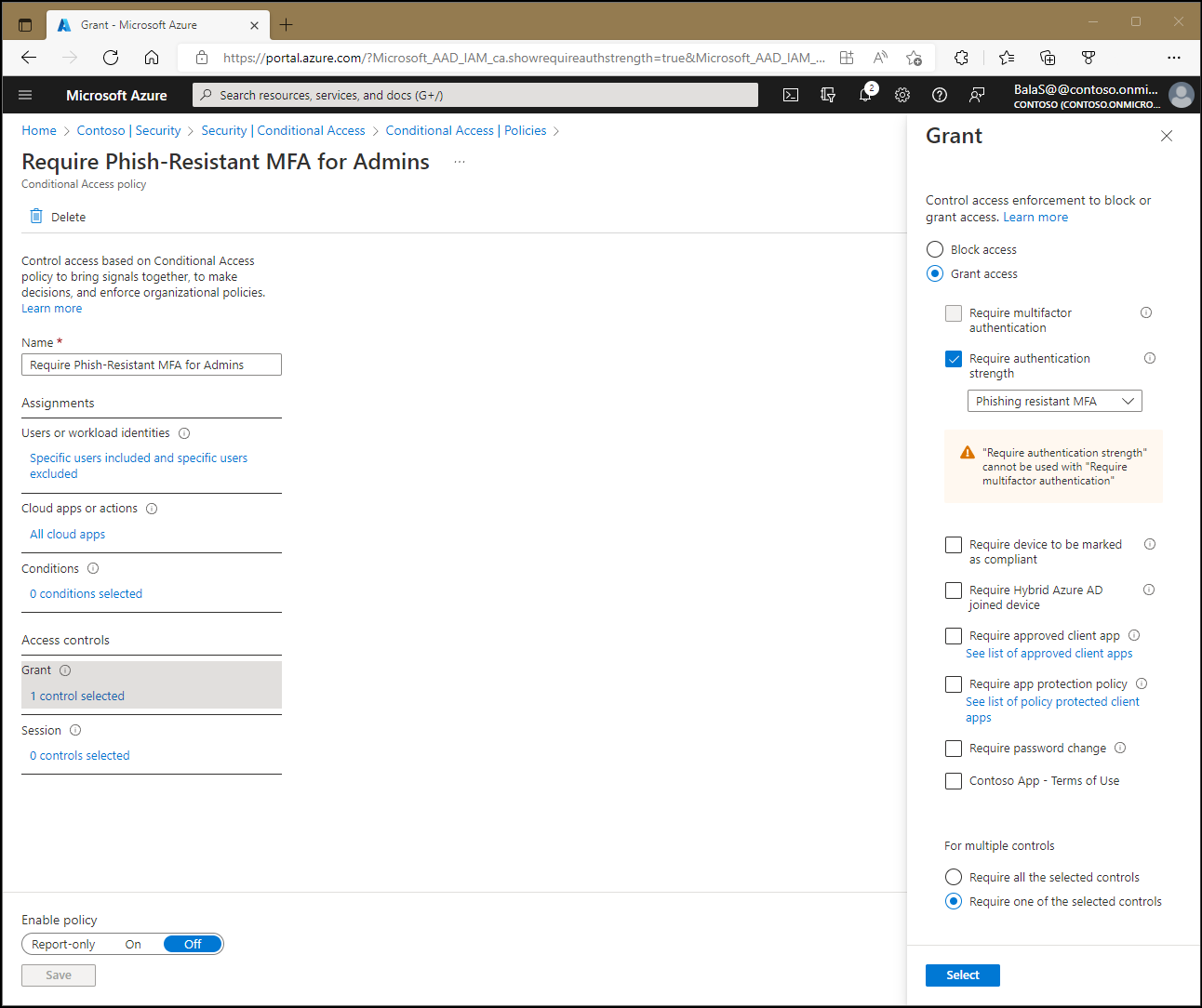

Acesso Condicional: Concessão

Numa política de Acesso Condicional, um administrador pode utilizar controlos de acesso para conceder ou bloquear o acesso aos recursos.

Bloquear o acesso

O controle para bloquear o acesso considera todas as atribuições e impede o acesso com base na configuração da política de Acesso Condicional.

Bloquear o acesso é um controlo muito forte que só deve aplicar tendo os conhecimentos adequados. As políticas com instruções de bloqueio podem ter efeitos secundários não desejados. Testes e validação adequados são vitais antes de habilitar o controle em escala. Os administradores devem usar ferramentas como o modo somente relatório de Acesso Condicional e a ferramenta E Se no Acesso Condicional ao fazer alterações.

Conceder acesso

Os administradores podem optar por impor um ou mais controles ao conceder acesso. Esses controles incluem as seguintes opções:

- Exigir autenticação multifator (autenticação multifator Microsoft Entra)

- Exigir força de autenticação

- Exigir que o dispositivo seja marcado como compatível (Microsoft Intune)

- Exigir dispositivo associado híbrido Microsoft Entra

- Exigir aplicação cliente aprovada

- Exigir política de proteção de aplicativos

- Exigir alteração da palavra-passe

Quando os administradores optam por combinar essas opções, eles podem usar os seguintes métodos:

- Requer todos os controles selecionados (controle e controle)

- Exigir um dos controles selecionados (controle ou controle)

Por padrão, o Acesso Condicional requer todos os controles selecionados.

Exigir autenticação multifator

A seleção desta caixa de verificação requer que os utilizadores realizem a autenticação multifator do Microsoft Entra. Você pode encontrar mais informações sobre como implantar a autenticação multifator do Microsoft Entra em Planejando uma implantação de autenticação multifator do Microsoft Entra baseada em nuvem.

O Windows Hello para Empresas cumpre o requisito da autenticação multifator nas políticas de Acesso Condicional.

Exigir força de autenticação

Os administradores podem optar por exigir pontos fortes de autenticação específicos em suas políticas de Acesso Condicional. Esses pontos fortes de autenticação são definidos no centro>de administração do Microsoft Entra Proteção>Métodos>de autenticação Pontos fortes da autenticação. Os administradores podem optar por criar as suas próprias versões ou utilizar as versões incorporadas.

Exigir que o dispositivo seja marcado como conforme

As organizações que implantam o Intune podem usar as informações retornadas de seus dispositivos para identificar dispositivos que atendem a requisitos específicos de conformidade de políticas. O Intune envia informações de conformidade para o Microsoft Entra ID para que o Acesso Condicional possa decidir conceder ou bloquear o acesso aos recursos. Para obter mais informações sobre políticas de conformidade, consulte Definir regras em dispositivos para permitir o acesso a recursos em sua organização usando o Intune.

Um dispositivo pode ser marcado como compatível pelo Intune para qualquer sistema operativo de dispositivo ou por um sistema de gestão de dispositivos móveis de terceiros para dispositivos Windows. Pode encontrar uma lista de sistemas de gestão de dispositivos móveis de terceiros suportados em Parceiros de conformidade de dispositivos móveis terceiros suportados no Intune.

Os dispositivos têm de ser registados no Microsoft Entra ID para poderem ser marcados como conformes. Pode encontrar mais informações sobre o registo do dispositivo em O que é um ID do dispositivo?

O Exigir que o dispositivo seja marcado como controle compatível :

- Suporta apenas dispositivos Windows 10+, iOS, Android, macOS e Linux Ubuntu registados com o Microsoft Entra ID e inscritos no Intune.

- O Microsoft Edge no modo InPrivate no Windows é considerado um dispositivo não compatível.

Nota

No Windows, iOS, Android, macOS e alguns navegadores da Web de terceiros, o Microsoft Entra ID identifica o dispositivo usando um certificado de cliente que é provisionado quando o dispositivo é registrado com o Microsoft Entra ID. Quando um usuário entra pela primeira vez através do navegador, o usuário é solicitado a selecionar o certificado. O usuário deve selecionar esse certificado antes de poder continuar a usar o navegador.

Pode utilizar a aplicação Microsoft Defender for Endpoint com a política de aplicação cliente aprovada no Intune para definir a política de conformidade do dispositivo para políticas de Acesso Condicional. Não há nenhuma exclusão necessária para o aplicativo Microsoft Defender for Endpoint enquanto você estiver configurando o Acesso Condicional. Embora o Microsoft Defender for Endpoint no Android e iOS (ID do aplicativo dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) não seja um aplicativo aprovado, ele tem permissão para relatar a postura de segurança do dispositivo. Essa permissão permite o fluxo de informações de conformidade para o Acesso Condicional.

Exigir dispositivo associado híbrido Microsoft Entra

As organizações podem optar por usar a identidade do dispositivo como parte de sua política de Acesso Condicional. As organizações podem exigir que os dispositivos sejam associados híbridos do Microsoft Entra usando esta caixa de seleção. Para obter mais informações sobre identidades de dispositivo, consulte O que é uma identidade de dispositivo?.

Quando você usa o fluxo OAuth do código do dispositivo, o controle de concessão necessário para o dispositivo gerenciado ou uma condição de estado do dispositivo não é suportado. Isso ocorre porque o dispositivo que está executando a autenticação não pode fornecer seu estado de dispositivo para o dispositivo que está fornecendo um código. Além disso, o estado do dispositivo no token é bloqueado para o dispositivo que executa a autenticação. Em vez disso, use o controle Exigir autenticação multifator.

O controle de dispositivo híbrido Require Microsoft Entra juntou-se:

- Suporta apenas dispositivos Windows de nível inferior (antes do Windows 10) e Windows atuais (Windows 10+) associados a domínios.

- Não considera o Microsoft Edge no modo InPrivate como um dispositivo híbrido associado ao Microsoft Entra.

Exigir aplicação cliente aprovada

As organizações podem exigir que um aplicativo cliente aprovado seja usado para acessar aplicativos de nuvem selecionados. Estas aplicações cliente aprovadas suportam políticas de proteção de aplicações do Intune independentes de qualquer solução de gestão de dispositivos móveis.

Aviso

A concessão aprovada do aplicativo cliente será aposentada no início de março de 2026. As organizações devem fazer a transição de todas as políticas atuais de Acesso Condicional que usam apenas a concessão Exigir Aplicativo Cliente Aprovado para Exigir Aplicativo Cliente Aprovado ou Política de Proteção de Aplicativo até março de 2026. Além disso, para qualquer nova política de Acesso Condicional, aplique apenas a concessão da política de proteção de aplicativo Exigir. Para obter mais informações, consulte o artigo Migrar aplicativo cliente aprovado para a política de proteção de aplicativo em Acesso condicional.

Para aplicar esse controle de concessão, o dispositivo deve ser registrado no Microsoft Entra ID, que requer o uso de um aplicativo de broker. O aplicativo de corretagem pode ser o Microsoft Authenticator para iOS ou o Microsoft Authenticator ou o Microsoft Company Portal para dispositivos Android. Se um aplicativo de agente não estiver instalado no dispositivo quando o usuário tentar autenticar, o usuário será redirecionado para a loja de aplicativos apropriada para instalar o aplicativo de corretor necessário.

Os seguintes aplicativos cliente oferecem suporte a essa configuração. Esta lista não é exaustiva e está sujeita a alterações:

- Microsoft Azure Information Protection

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Invoicing

- Microsoft Kaizala

- Microsoft Launcher

- Listas da Microsoft

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype para Empresas

- Microsoft Stream

- Microsoft Teams

- Microsoft To Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Microsoft Whiteboard

- Administrador do Microsoft 365

Observações

- As aplicações cliente aprovadas suportam a funcionalidade de gestão de aplicações móveis do Intune.

- O requisito Exigir aplicativo cliente aprovado:

- Suporta apenas a condição de plataforma iOS e Android para dispositivos.

- Requer um aplicativo de corretagem para registrar o dispositivo. O aplicativo de corretagem pode ser o Microsoft Authenticator para iOS ou o Microsoft Authenticator ou o Microsoft Company Portal para dispositivos Android.

- O Acesso Condicional não pode considerar o Microsoft Edge no modo InPrivate um aplicativo cliente aprovado.

- As políticas de Acesso Condicional que exigem o Microsoft Power BI como um aplicativo cliente aprovado não oferecem suporte ao uso do proxy de aplicativo Microsoft Entra para conectar o aplicativo móvel do Power BI ao Servidor de Relatório do Power BI local.

- WebViews hospedados fora do Microsoft Edge não satisfazem a política de aplicativo cliente aprovada. Por exemplo: se um aplicativo estiver tentando carregar o SharePoint em um modo de exibição da Web, as políticas de proteção do aplicativo falharão.

Consulte Exigir aplicativos cliente aprovados para acesso a aplicativos na nuvem com Acesso Condicional para obter exemplos de configuração.

Pedir uma política de proteção de aplicações

Na política de Acesso Condicional, pode exigir que esteja presente uma política de proteção de aplicações do Intune na aplicação cliente antes de o acesso estar disponível para as aplicações selecionadas. Essas políticas de proteção de aplicativos de gerenciamento de aplicativos móveis (MAM) permitem que você gerencie e proteja os dados da sua organização em aplicativos específicos.

Para aplicar esse controle de concessão, o Acesso Condicional requer que o dispositivo esteja registrado no Microsoft Entra ID, o que requer o uso de um aplicativo de broker. O aplicativo de corretagem pode ser o Microsoft Authenticator para iOS ou o Portal da Empresa Microsoft para dispositivos Android. Se um aplicativo de corretor não estiver instalado no dispositivo quando o usuário tentar autenticar, o usuário será redirecionado para a loja de aplicativos para instalar o aplicativo de corretor. O aplicativo Microsoft Authenticator pode ser usado como o aplicativo de corretagem, mas não suporta ser direcionado como um aplicativo cliente aprovado. As políticas de proteção de aplicações estão geralmente disponíveis para iOS e Android e em pré-visualização pública para o Microsoft Edge no Windows. Os dispositivos Windows não suportam mais do que três contas de utilizador do Microsoft Entra na mesma sessão. Para obter mais informações sobre como aplicar a política a dispositivos Windows, consulte o artigo Exigir uma política de proteção de aplicativo em dispositivos Windows (visualização).

Os aplicativos devem atender a determinados requisitos para oferecer suporte a políticas de proteção de aplicativos. Os desenvolvedores podem encontrar mais informações sobre esses requisitos na seção Aplicativos que você pode gerenciar com políticas de proteção de aplicativos.

Os seguintes aplicativos cliente oferecem suporte a essa configuração. Esta lista não é exaustiva e está sujeita a alterações. Se o seu aplicativo não estiver na lista, verifique com o fornecedor do aplicativo para confirmar o suporte:

- Aplicação Adobe Acrobat Reader para dispositivos móveis

- iAnotações para o Office 365

- Microsoft Cortana

- Microsoft Dynamics 365 para telefones

- Microsoft Dynamics 365 Sales

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Launcher

- Listas da Microsoft

- Microsoft Loop

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft Planner

- Microsoft Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile Nativo 2.0

- Microsoft Teams

- Microsoft To Do

- Microsoft Word

- Serviços do Quadro de Comunicações da Microsoft

- MultiLine para Intune

- Nine Mail - Email e Calendário

- Notate para Intune

- Provectus - Contactos Seguros

- Viva Engage (Android, iOS e iPadOS)

Nota

Kaizala, Skype for Business e Visio não oferecem suporte à concessão da política Exigir proteção de aplicativo. Se você precisar que esses aplicativos funcionem, use exclusivamente a concessão Exigir aplicativos aprovados. A utilização da cláusula "ou" entre as duas subvenções não funcionará para estas três candidaturas.

Consulte Exigir política de proteção de aplicativo e um aplicativo cliente aprovado para acesso a aplicativos na nuvem com Acesso Condicional para obter exemplos de configuração.

Exigir alteração da palavra-passe

Quando o risco do usuário é detetado, os administradores podem empregar as condições da política de risco do usuário para que o usuário altere uma senha com segurança usando a redefinição de senha de autoatendimento do Microsoft Entra. Os usuários podem executar uma redefinição de senha de autoatendimento para auto-remediação. Esse processo fecha o evento de risco do usuário para evitar alertas desnecessários para administradores.

Quando um usuário é solicitado a alterar uma senha, ele primeiro é obrigado a concluir a autenticação multifator. Certifique-se de que todos os utilizadores se registam para autenticação multifator, para que estejam preparados para o caso de ser detetado um risco para a respetiva conta.

Aviso

Os usuários devem ter se registrado previamente para autenticação multifator antes de acionar a política de risco do usuário.

As seguintes restrições se aplicam quando você configura uma política usando o controle de alteração de senha:

- A política deve ser atribuída a Todos os recursos. Esse requisito impede que um invasor use um aplicativo diferente para alterar a senha do usuário e redefinir o risco da conta entrando em um aplicativo diferente.

- Exigir alteração de senha não pode ser usado com outros controles, como exigir um dispositivo compatível.

- O controle de alteração de senha só pode ser usado com a condição de atribuição de usuário e grupo, condição de atribuição de aplicativo na nuvem (que deve ser definida como "todos") e condições de risco do usuário.

Termos de Uso

Se sua organização criou termos de uso, outras opções podem estar visíveis em controles de concessão. Essas opções permitem que os administradores exijam o reconhecimento dos termos de uso como condição para acessar os recursos que a política protege. Você pode encontrar mais informações sobre os termos de uso em Termos de uso do Microsoft Entra.

Controlos personalizados (pré-visualização)

Os controles personalizados são um recurso de visualização do Microsoft Entra ID. Quando você usa controles personalizados, os usuários são redirecionados para um serviço compatível para satisfazer os requisitos de autenticação separados da ID do Microsoft Entra. Para obter mais informações, consulte o artigo Controles personalizados.