Acesso Condicional para Identidades de Carga de Trabalho

Historicamente, as políticas de Acesso Condicional aplicam-se apenas aos utilizadores quando acedem a aplicações e serviços como o SharePoint Online. Estamos agora a alargar o suporte para políticas de Acesso Condicional a serem aplicadas a principais de serviço pertencentes à organização. A esta capacidade damos o nome Acesso Condicional para identidades de carga de trabalho.

Uma identidade de carga de trabalho é uma identidade que permite que uma aplicação ou principal serviço aceda a recursos, às vezes no contexto de um utilizador. Essas identidades de carga de trabalho diferem das contas de usuário tradicionais, pois são:

- Não é possível efetuar a autenticação multifator.

- Muitas vezes, não têm um processo formal de ciclo de vida.

- Precisam de armazenar as respetivas credenciais ou segredos em algum lugar.

Essas diferenças tornam as identidades de carga de trabalho mais difíceis de gerenciar e as colocam em maior risco de comprometimento.

Importante

As licenças de Identidades de Carga de Trabalho Premium são necessárias para criar ou modificar políticas de Acesso Condicional que tenham como âmbito principais de serviço. Em diretórios sem licenças apropriadas, as políticas de Acesso Condicional existentes para identidades de carga de trabalho continuarão a funcionar, mas não poderão ser modificadas. Para obter mais informações, consulte ID de Carga de Trabalho do Microsoft Entra.

Nota

A política pode ser aplicada a entidades de serviço de locatário único que foram registradas em seu locatário. SaaS de terceiros e aplicativos multilocatários estão fora do escopo. As identidades gerenciadas não são cobertas pela política.

O Acesso Condicional para identidades de carga de trabalho permite bloquear entidades de serviço:

- De fora dos intervalos de IP públicos conhecidos.

- Com base no risco detetado pelo Microsoft Entra ID Protection.

- Em combinação com contextos de autenticação.

Implementação

Criar uma política de Acesso Condicional baseada em localização

Crie uma política de Acesso Condicional baseada em local que se aplique a entidades de serviço.

- Inicie sessão no centro de administração Microsoft Entra como, pelo menos, Administrador de Acesso Condicional.

- Navegue até Políticas de Acesso>Condicional de Proteção.>

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

- Em A que esta política se aplica?, selecione Identidades de carga de trabalho.

- Em Incluir, escolha Selecionar entidades de serviço e selecione as entidades de serviço apropriadas na lista.

- Em Recursos de destino>Recursos (anteriormente aplicações na nuvem)>Incluir, selecione Todos os recursos (anteriormente "Todas as aplicações na nuvem"). A política se aplica somente quando uma entidade de serviço solicita um token.

- Em Condições>Localizações, inclua Qualquer localização e exclua Localizações selecionadas onde pretende permitir o acesso.

- Em Conceder, Bloquear acesso é a única opção disponível. O acesso é bloqueado quando uma solicitação de token é feita fora do intervalo permitido.

- Sua política pode ser salva no modo Somente relatório, permitindo que os administradores estimem os efeitos, ou a política é imposta ativando a política.

- Selecione Criar para concluir sua política.

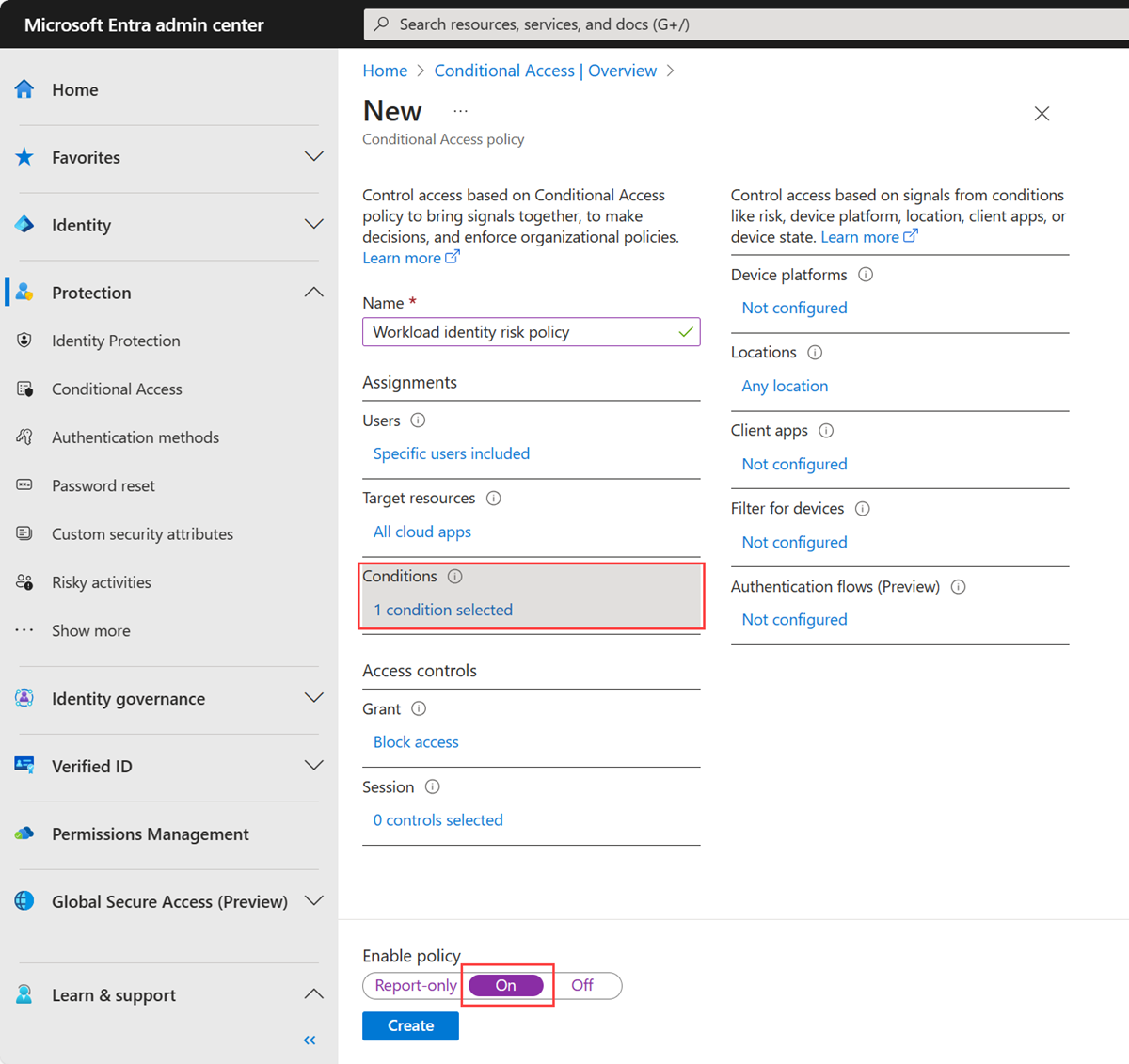

Criar uma política de Acesso Condicional baseada em risco

Crie uma política de Acesso Condicional baseada em risco que se aplique a entidades de serviço.

- Inicie sessão no centro de administração Microsoft Entra como, pelo menos, Administrador de Acesso Condicional.

- Navegue até Políticas de Acesso>Condicional de Proteção.>

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

- Em A que esta política se aplica?, selecione Identidades de carga de trabalho.

- Em Incluir, escolha Selecionar entidades de serviço e selecione as entidades de serviço apropriadas na lista.

- Em Recursos de destino>Recursos (anteriormente aplicações na nuvem)>Incluir, selecione Todos os recursos (anteriormente "Todas as aplicações na nuvem"). A política se aplica somente quando uma entidade de serviço solicita um token.

- Sob condições>Risco principal do serviço

- Defina a alternância Configurar como Sim.

- Selecione os níveis de risco em que você deseja que essa política seja acionada.

- Selecionar Concluído.

- Em Conceder, Bloquear acesso é a única opção disponível. O acesso é bloqueado quando os níveis de risco especificados são vistos.

- Sua política pode ser salva no modo Somente relatório, permitindo que os administradores estimem os efeitos, ou a política é imposta ativando a política.

- Selecione Criar para concluir sua política.

Reverter

Se desejar reverter esse recurso, você pode excluir ou desativar todas as políticas criadas.

Registos de início de sessão

Os logs de entrada são usados para revisar como a política é imposta para entidades de serviço ou os efeitos esperados da política ao usar o modo somente relatório.

- Navegue até Monitoramento de identidade>& integridade>Logs de entrada Entradas> da entidade de serviço.

- Selecione uma entrada do registo e escolha o separador Acesso Condicional para ver as informações de avaliação.

Motivo da falha quando o Acesso Condicional bloqueia uma Entidade de Serviço: "O acesso foi bloqueado devido a políticas de Acesso Condicional."

Modo só de relatório

Para exibir os resultados de uma política baseada em local, consulte a guia Somente relatório de eventos no relatório Entrar ou use a pasta de trabalho Insights e Relatórios de Acesso Condicional.

Para exibir os resultados de uma política baseada em risco, consulte a guia Somente relatório de eventos no Relatório de entrada.

Referência

Localizar o objectID

Você pode obter o objectID da entidade de serviço do Microsoft Entra Enterprise Applications. A ID do objeto nos registros do aplicativo Microsoft Entra não pode ser usada. Esse identificador é a ID do objeto do registro do aplicativo, não da entidade de serviço.

- Navegue até Identity>Applications>Enterprise Applications, encontre o aplicativo que você registrou.

- Na guia Visão geral, copie a ID do objeto do aplicativo. Esse identificador é exclusivo da entidade de serviço, usado pela política de Acesso Condicional para localizar o aplicativo de chamada.

Microsoft Graph

Exemplo de JSON para configuração baseada em local usando o ponto de extremidade beta do Microsoft Graph.

{

"displayName": "Name",

"state": "enabled OR disabled OR enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"clientApplications": {

"includeServicePrincipals": [

"[Service principal Object ID] OR ServicePrincipalsInMyTenant"

],

"excludeServicePrincipals": [

"[Service principal Object ID]"

]

},

"locations": {

"includeLocations": [

"All"

],

"excludeLocations": [

"[Named location ID] OR AllTrusted"

]

}

},

"grantControls": {

"operator": "and",

"builtInControls": [

"block"

]

}

}