Home Realm Discovery para uma aplicação

O HRD (Home Realm Discovery) permite que o Microsoft Entra ID identifique o provedor de identidade (IDP) apropriado para autenticação do usuário durante o login. Quando os usuários entram em um locatário do Microsoft Entra para acessar um recurso ou a página de entrada comum, eles inserem um nome de usuário (UPN). O Microsoft Entra ID usa essas informações para determinar o local de entrada correto.

Os usuários são direcionados a um dos seguintes provedores de identidade para autenticação:

- O locatário doméstico do usuário (que pode ser o mesmo que o locatário do recurso).

- Conta da Microsoft, se o usuário for um convidado no locatário de recurso usando uma conta de consumidor.

- Um fornecedor de identidade no local, como o Active Directory Federation Services (ADFS).

- Outro provedor de identidade federado com o inquilino Microsoft Entra.

Aceleração automática

As organizações podem configurar domínios em seu locatário do Microsoft Entra para federar com outro IdP, como o ADFS, para autenticação do usuário. Quando os usuários entram em um aplicativo, eles veem inicialmente uma página de entrada do Microsoft Entra. Se pertencerem a um domínio federado, serão redirecionados para a página de início de sessão do IdP desse domínio. Os administradores podem querer ignorar a página inicial do Microsoft Entra ID para aplicativos específicos, um processo conhecido como "aceleração automática de entrada".

A Microsoft desaconselha a configuração da aceleração automática, pois ela pode dificultar métodos de autenticação mais fortes, como FIDO e colaboração. Para obter mais informações, consulte Ativar o início de sessão sem palavra-passe com chave de segurança. Para saber como impedir a aceleração automática de início de sessão, consulte Desativar o início de sessão de aceleração automática.

A aceleração automática pode agilizar o login para locatários federados com outro IdP. Você pode configurá-lo para aplicativos individuais. Para saber como forçar a aceleração automática usando o HRD, consulte Configurar a aceleração automática.

Nota

A configuração de um aplicativo para aceleração automática impede que os usuários usem credenciais gerenciadas (como FIDO) e que os usuários convidados entrem. Direcionar usuários para um IdP federado para autenticação ignora a página de entrada do Microsoft Entra, impedindo que usuários convidados acessem outros locatários ou IdPs externos, como contas da Microsoft.

Controle a aceleração automática para um IdP federado de três maneiras:

- Use uma dica de domínio em solicitações de autenticação para um aplicativo.

- Configure uma política de DRH para forçar a aceleração automática.

- Configure uma política de DRH para ignorar dicas de domínio para aplicativos ou domínios específicos.

Caixa de diálogo de confirmação de domínio

A partir de abril de 2023, as organizações que utilizam aceleração automática ou links inteligentes podem encontrar uma nova tela na interface de início de sessão do utilizador, chamada Janela de Confirmação de Domínio. Este ecrã faz parte dos esforços da Microsoft para reforçar a segurança e exige que os utilizadores confirmem o domínio da entidade em que estão a entrar.

O que você precisa fazer

Quando visualizar a caixa de diálogo de confirmação de domínio:

-

Verifique o domínio: Verifique se o nome de domínio na tela corresponde à organização na qual você pretende entrar, como

contoso.com.- Se você reconhecer o domínio, selecione Confirmar para continuar.

- Se não reconhecer o domínio, cancele o processo de início de sessão e contacte o administrador de TI para obter assistência.

Componentes da caixa de diálogo de confirmação de domínio

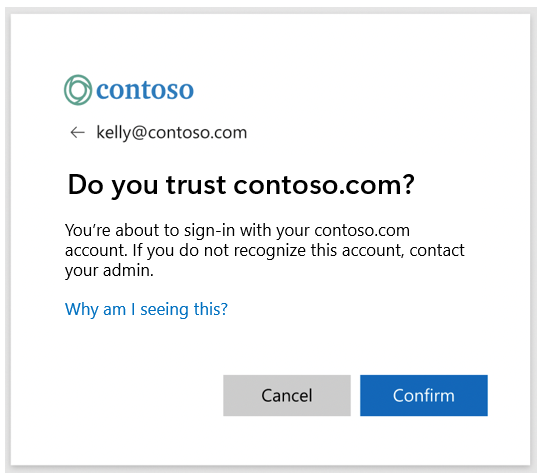

A captura de tela a seguir mostra um exemplo de como a caixa de diálogo de confirmação de domínio pode parecer para você:

O identificador na parte superior da caixa de diálogo, kelly@contoso.com, representa o identificador usado para entrar. O domínio do locatário listado no cabeçalho e subcabeçalho da caixa de diálogo mostra o domínio do locatário doméstico da conta.

Essa caixa de diálogo pode não aparecer para todas as instâncias de aceleração automática ou links inteligentes. Diálogos frequentes de confirmação de domínio podem ocorrer se sua organização limpar cookies devido às políticas do navegador. A caixa de diálogo de confirmação de domínio não deve causar quebras de aplicativos, pois o Microsoft Entra ID gerencia o fluxo de entrada de aceleração automática.

Dicas de Domínio

As pistas de domínio são diretivas em solicitações de autenticação de aplicações que podem direcionar os utilizadores mais rapidamente para a sua página de início de sessão do IdP federado. Os aplicativos multilocatários podem usá-los para direcionar os utilizadores para a página de entrada com a marca do inquilino no Microsoft Entra.

Por exemplo, "largeapp.com" pode permitir o acesso por meio de uma URL personalizada "contoso.largeapp.com" e incluir uma dica de domínio para contoso.com na solicitação de autenticação.

A sintaxe da dica de domínio varia de acordo com o protocolo:

-

WS-Federation:

whrparâmetro de cadeia de caracteres de consulta, por exemplo,whr=contoso.com. -

SAML: pedido de autenticação SAML com uma sugestão de domínio ou

whr=contoso.com. -

OpenID Connect:

domain_hintparâmetro de cadeia de caracteres de consulta, por exemplo,domain_hint=contoso.com.

O Microsoft Entra ID redireciona o início de sessão para o IDP configurado para o domínio se ambos dos seguintes casos forem verdadeiros:

- Uma dica de domínio está incluída na solicitação de autenticação.

- O locatário é federado com esse domínio.

Se a dica de domínio não se referir a um domínio federado verificado, ela poderá ser ignorada.

Nota

Uma dica de domínio em uma solicitação de autenticação substitui a aceleração automática definida para o aplicativo na política HRD.

Política de DRH para autoaceleração

Alguns aplicativos não permitem a configuração de solicitações de autenticação. Nesses casos, não é possível usar dicas de domínio para controlar a aceleração automática. Utilize a política do Home Realm Discovery para configurar a aceleração automática.

Política de DRH para evitar a aceleração automática

Alguns aplicativos Microsoft e SaaS incluem automaticamente dicas de domínio, o que pode interromper implementações de credenciais gerenciadas, como FIDO. Use a política Home Realm Discovery para ignorar indicações de domínio de determinados aplicativos ou domínios durante a implementação de credenciais geridas.

Habilite a autenticação ROPC direta de usuários federados para aplicativos herdados

A prática recomendada é que os aplicativos usem bibliotecas do Microsoft Entra e entrada interativa para autenticação do usuário. Aplicativos herdados que usam concessões ROPC (Resource Owner Password Credentials) podem enviar credenciais diretamente para o Microsoft Entra ID sem entender a federação. Eles não realizam Desenvolvimento de Recursos Humanos nem interagem com o ponto de extremidade federado correto. Você pode usar a política Home Realm Discovery para permitir que aplicativos específicos herdados se autentiquem diretamente com o Microsoft Entra ID. Esta opção funciona, desde que a Sincronização de Hash de Palavra-passe esteja ativada.

Importante

Habilite a autenticação direta somente se a Sincronização de Hash de Senha estiver ativa e for aceitável autenticar o aplicativo sem políticas de IdP locais. Se a Sincronização de Hashes de Palavra-passe ou a Sincronização de Diretórios com o AD Connect estiver desativada, remova esta política para impedir a autenticação direta com hashes de palavra-passe obsoletos.

Definir política de DRH

Para definir uma política de HRD em um aplicativo para aceleração automática de entrada federada ou aplicativos diretos baseados em nuvem:

- Crie uma política de DRH.

- Localize o principal do serviço para anexar a política.

- Anexe a política à entidade de serviço.

As políticas entram em vigor para um aplicativo específico quando anexadas a uma entidade de serviço. Apenas uma política de Recursos Humanos e Desenvolvimento pode estar ativa num principal de serviço de cada vez. Use cmdlets do Microsoft Graph PowerShell para criar e gerir a política de RH.

Exemplo de definição de política de DRH:

{

"HomeRealmDiscoveryPolicy": {

"AccelerateToFederatedDomain": true,

"PreferredDomain": "federated.example.edu",

"AllowCloudPasswordValidation": false

}

}

- AccelerateToFederatedDomain: Opcional. Se for falso, a política não afeta a aceleração automática. Se verdadeiro e houver um domínio federado verificado, os utilizadores serão direcionados para o IdP federado. Se existirem vários domínios, especifique PreferredDomain.

- PreferredDomain: Opcional. Indica um domínio para aceleração. Omitir se existir apenas um domínio federado. Se omitida com vários domínios, a política não tem efeito.

- AllowCloudPasswordValidation: Opcional. Se verdadeiro, permite a autenticação de utilizador federado por meio de credenciais de nome de utilizador/senha diretamente no ponto de extremidade de token do Microsoft Entra, requerendo a Sincronização de Hash de Senha.

Opções adicionais de DRH ao nível do inquilino:

- AlternateIdLogin: Opcional. Habilita o AlternateLoginID para início de sessão por email em vez do UPN na página de início de sessão do Microsoft Entra. Depende de os usuários não serem acelerados automaticamente para um IDP federado.

- DomainHintPolicy: Objeto complexo opcional que impede que as dicas de domínio acelerem automaticamente os usuários para domínios federados. Garante que os aplicativos que enviam dicas de domínio não impeçam entradas de credenciais gerenciadas na nuvem.

Prioridade e avaliação das políticas de DHD

As políticas de DRH podem ser atribuídas a organizações e entidades de serviço, permitindo que várias políticas sejam aplicadas a um aplicativo. O Microsoft Entra ID determina a precedência usando estas regras:

- Se uma sugestão de domínio estiver presente, a política de HRD do locatário verificará se as sugestões de domínio devem ser ignoradas. Se permitido, o comportamento de dica de domínio é usado.

- Se uma política for atribuída explicitamente à entidade de serviço, ela será imposta.

- Se não existir nenhuma dica de domínio ou política de principal do serviço, uma política atribuída à organização-mãe será aplicada.

- Se nenhuma dica de domínio ou políticas forem atribuídas, o comportamento padrão de HRD será aplicado.