Tutorial: Integração do Microsoft Entra SSO com o AWS Single-Account Access

Neste tutorial, você aprenderá a integrar o AWS Single-Account Access ao Microsoft Entra ID. Ao integrar o AWS Single-Account Access ao Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso ao AWS Single-Account Access.

- Permita que seus usuários façam login automaticamente no AWS Single-Account Access com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Compreender os diferentes aplicativos da AWS na galeria de aplicativos do Microsoft Entra

Use as informações abaixo para tomar uma decisão entre usar os aplicativos AWS Single Sign-On e AWS Single-Account Access na galeria de aplicativos do Microsoft Entra.

Logon único da AWS

O AWS Single Sign-On foi adicionado à galeria de aplicativos do Microsoft Entra em fevereiro de 2021. Ele facilita o gerenciamento centralizado do acesso a várias contas e aplicativos da AWS, com login por meio do Microsoft Entra ID. Federar o ID do Microsoft Entra com o AWS SSO uma vez e usar o AWS SSO para gerenciar permissões em todas as suas contas da AWS de um só lugar. O AWS SSO provisiona permissões automaticamente e as mantém atualizadas à medida que você atualiza políticas e atribuições de acesso. Os usuários finais podem se autenticar com suas credenciais do Microsoft Entra para acessar o Console AWS, a interface de linha de comando e os aplicativos integrados ao AWS SSO.

Acesso de conta única da AWS

O AWS Single-Account Access tem sido usado por clientes nos últimos anos e permite federar o ID do Microsoft Entra em uma única conta da AWS e usar o ID do Microsoft Entra para gerenciar o acesso às funções do AWS IAM. Os administradores do AWS IAM definem funções e políticas em cada conta da AWS. Para cada conta da AWS, os administradores do Microsoft Entra federam-se ao AWS IAM, atribuem usuários ou grupos à conta e configuram o ID do Microsoft Entra para enviar asserções que autorizam o acesso à função.

| Caraterística | Logon único da AWS | Acesso de conta única da AWS |

|---|---|---|

| Acesso Condicional | Oferece suporte a uma única política de acesso condicional para todas as contas da AWS. | Suporta uma única política de Acesso Condicional para todas as contas ou políticas personalizadas por conta |

| Acesso à CLI | Suportado | Suportado |

| Privileged Identity Management | Suportado | Não suportado |

| Centralize o gerenciamento de contas | Centralize o gerenciamento de contas na AWS. | Centralize o gerenciamento de contas no Microsoft Entra ID (provavelmente exigirá um aplicativo empresarial Microsoft Entra por conta). |

| Certificado SAML | Certificado único | Certificados separados por aplicativo/conta |

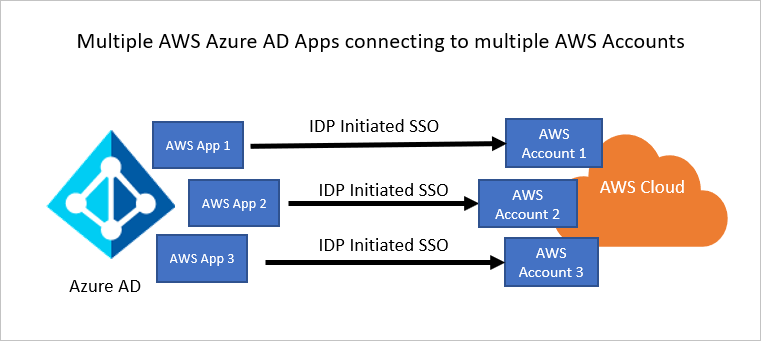

Arquitetura de acesso de conta única da AWS

Você pode configurar vários identificadores para várias instâncias. Por exemplo:

https://signin.aws.amazon.com/saml#1https://signin.aws.amazon.com/saml#2

Com esses valores, o Microsoft Entra ID remove o valor de , e envia o valor https://signin.aws.amazon.com/saml correto como a URL de #audiência no token SAML.

Recomendamos essa abordagem pelos seguintes motivos:

Cada aplicativo fornece um certificado X509 exclusivo. Cada instância de uma instância de aplicativo da AWS pode ter uma data de expiração de certificado diferente, que pode ser gerenciada com base em uma conta individual da AWS. A substituição geral do certificado é mais fácil neste caso.

Você pode habilitar o provisionamento de usuários com um aplicativo da AWS no Microsoft Entra ID e, em seguida, nosso serviço busca todas as funções dessa conta da AWS. Não é necessário adicionar ou atualizar manualmente as funções da AWS no aplicativo.

Você pode atribuir o proprietário do aplicativo individualmente para o aplicativo. Essa pessoa pode gerenciar o aplicativo diretamente no Microsoft Entra ID.

Nota

Certifique-se de usar apenas um aplicativo de galeria.

Pré-requisitos

Para começar, você precisa dos seguintes itens:

- Uma assinatura do Microsoft Entra. Se não tiver uma subscrição, pode obter uma conta gratuita.

- Uma assinatura habilitada para AWS IAM IdP.

- Junto com o Cloud Application Administrator, o Application Administrator também pode adicionar ou gerenciar aplicativos no Microsoft Entra ID. Para obter mais informações, veja Funções incorporadas do Azure.

Nota

As funções não devem ser editadas manualmente no Microsoft Entra ID ao fazer importações de funções.

Descrição do cenário

Neste tutorial, você configura e testa o Microsoft Entra SSO em um ambiente de teste.

- O AWS Single-Account Access é compatível com SSO iniciado por SP e IDP .

Nota

O identificador deste aplicativo é um valor de cadeia de caracteres fixo para que apenas uma instância possa ser configurada em um locatário.

Adicionar o acesso a uma conta única da AWS a partir da galeria

Para configurar a integração do AWS Single-Account Access ao Microsoft Entra ID, você precisa adicionar o AWS Single-Account Access da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>Novo aplicativo.

- Na seção Adicionar da galeria, digite AWS Single-Account Access na caixa de pesquisa.

- Selecione AWS Single-Account Access no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativo Empresarial. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções e percorrer a configuração do SSO também. Saiba mais sobre os assistentes do Microsoft 365.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativo Empresarial. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções e percorrer a configuração do SSO também. Você pode saber mais sobre os assistentes do O365 aqui.

Configurar e testar o Microsoft Entra SSO para acesso a conta única da AWS

Configure e teste o Microsoft Entra SSO com o AWS Single-Account Access usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no AWS Single-Account Access.

Para configurar e testar o Microsoft Entra SSO com o AWS Single-Account Access, execute as seguintes etapas:

- Configure o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Atribua o usuário de teste do Microsoft Entra - para permitir que B.Simon use o logon único do Microsoft Entra.

- Configure o AWS Single-Account Access SSO - para configurar as configurações de logon único no lado do aplicativo.

- Crie um usuário de teste do AWS Single-Account Access - para ter um equivalente de B.Simon no AWS Single-Account Access vinculado à representação do usuário do Microsoft Entra.

- Como configurar o provisionamento de funções no AWS Single-Account Access

- Teste SSO - para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Identity>Applications>Enterprise applications>AWS Single-Account Access>Single sign-on.

Na página Selecione um método de logon único, selecione SAML.

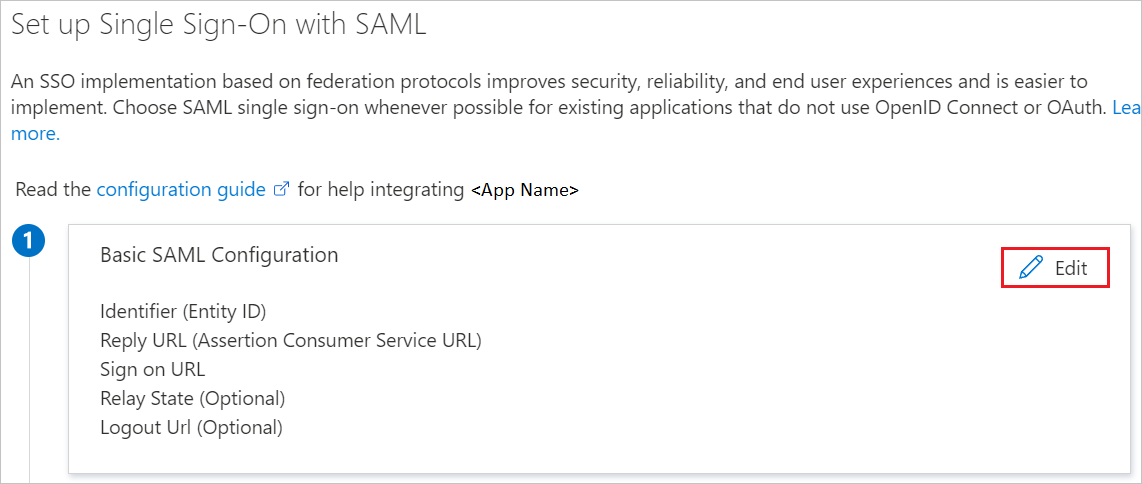

Na página Configurar logon único com SAML, clique no ícone de lápis para Configuração Básica de SAML para editar as configurações.

Na seção Configuração Básica do SAML, atualize o Identificador (ID da Entidade) e a URL de Resposta com o mesmo valor padrão:

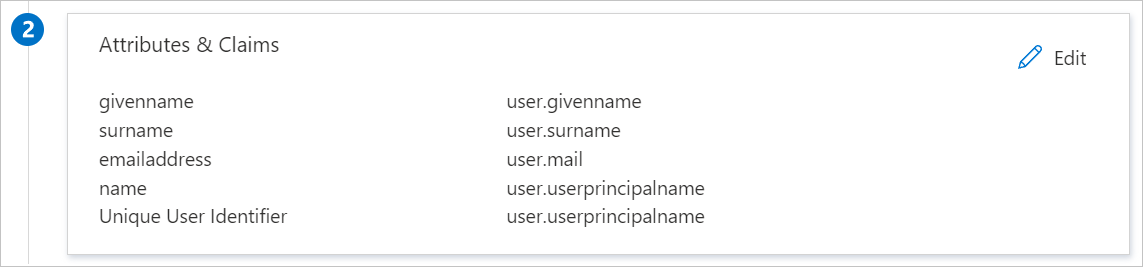

https://signin.aws.amazon.com/saml. Você deve selecionar Salvar para salvar as alterações de configuração.O aplicativo da AWS espera as asserções SAML em um formato específico, o que exige que você adicione mapeamentos de atributos personalizados à sua configuração de atributos de token SAML. A captura de tela a seguir mostra a lista de atributos padrão.

Além disso, o aplicativo da AWS espera que mais alguns atributos sejam passados de volta na resposta SAML, que são mostrados abaixo. Esses atributos também são pré-preenchidos, mas você pode revisá-los de acordo com suas necessidades.

Nome Atributo Source Espaço de Nomes RoleSessionName user.userprincipalname https://aws.amazon.com/SAML/AttributesRole user.assignedroles https://aws.amazon.com/SAML/AttributesDuração da Sessão user.sessionduration https://aws.amazon.com/SAML/AttributesNota

A AWS espera funções para usuários atribuídos ao aplicativo. Configure essas funções no Microsoft Entra ID para que os usuários possam receber as funções apropriadas. Para entender como configurar funções no Microsoft Entra ID, consulte aqui

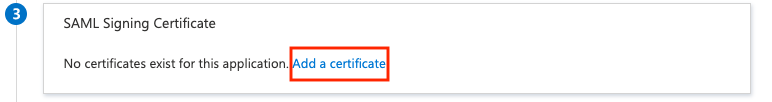

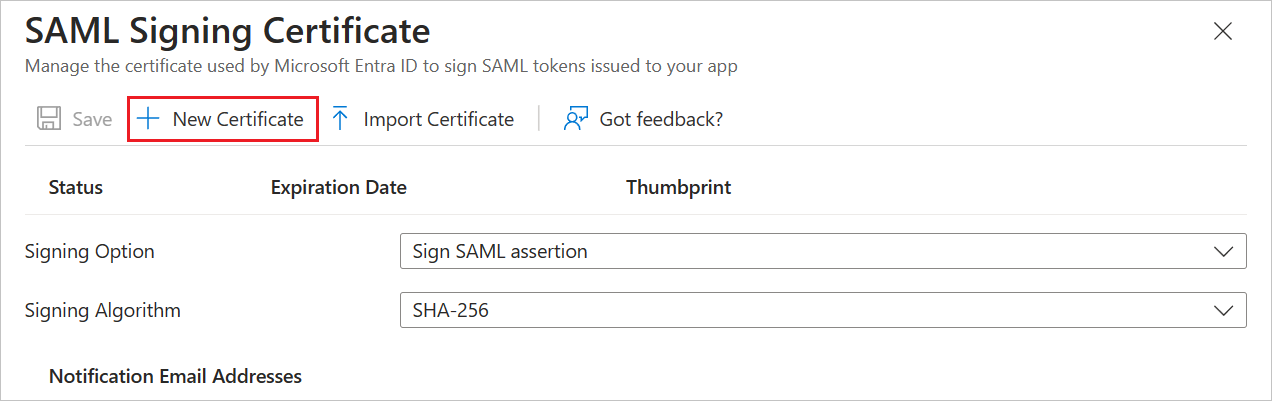

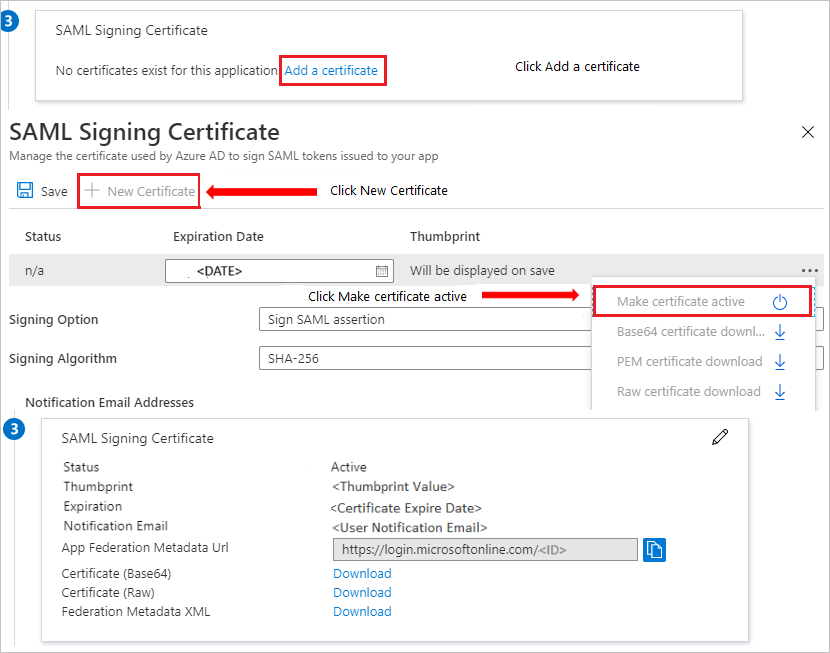

Na página Configurar logon único com SAML, na caixa de diálogo Certificado de Assinatura SAML (Etapa 3), selecione Adicionar um certificado.

Gere um novo certificado de assinatura SAML e selecione Novo Certificado. Insira um endereço de e-mail para notificações de certificado.

Na seção Certificado de Assinatura SAML , localize XML de Metadados de Federação e selecione Download para baixar o certificado e salvá-lo em seu computador.

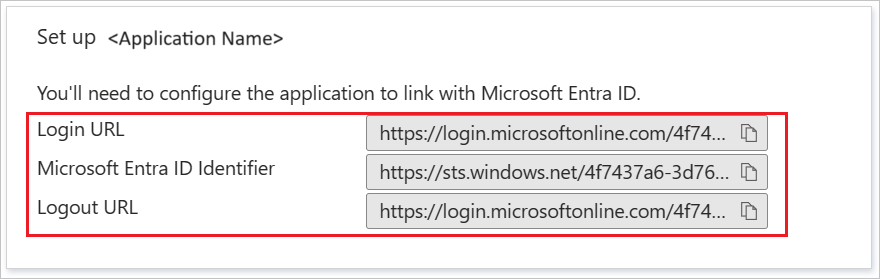

Na seção Configurar o acesso a uma única conta da AWS, copie o(s) URL(s) apropriado(s) com base em sua necessidade.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você cria um usuário de teste chamado B.Simon.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Usuário.

- Aceder a Identidade>Utilizadores>Todos os Utilizadores.

- Selecione Novo usuário>Criar novo usuário, na parte superior da tela.

- Nas propriedades do usuário , siga estas etapas:

- No campo Nome para exibição , digite

B.Simon. - No campo Nome principal do usuário, digite o username@companydomain.extensionarquivo . Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e anote o valor exibido na caixa Senha .

- Selecione Rever + criar.

- No campo Nome para exibição , digite

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você permite que B.Simon use o logon único concedendo acesso ao AWS Single-Account Access.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>AWS Single-Account Access.

- Na página de visão geral do aplicativo, selecione Usuários e grupos.

- Selecione Adicionar usuário/grupo e, em seguida, selecione Usuários e grupos na caixa de diálogo Adicionar atribuição .

- Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você espera que uma função seja atribuída aos usuários, pode selecioná-la na lista suspensa Selecionar uma função . Se nenhuma função tiver sido configurada para este aplicativo, você verá a função "Acesso padrão" selecionada.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Configurar o SSO de acesso de conta única da AWS

Em uma janela diferente do navegador, faça logon no site da empresa da AWS como administrador.

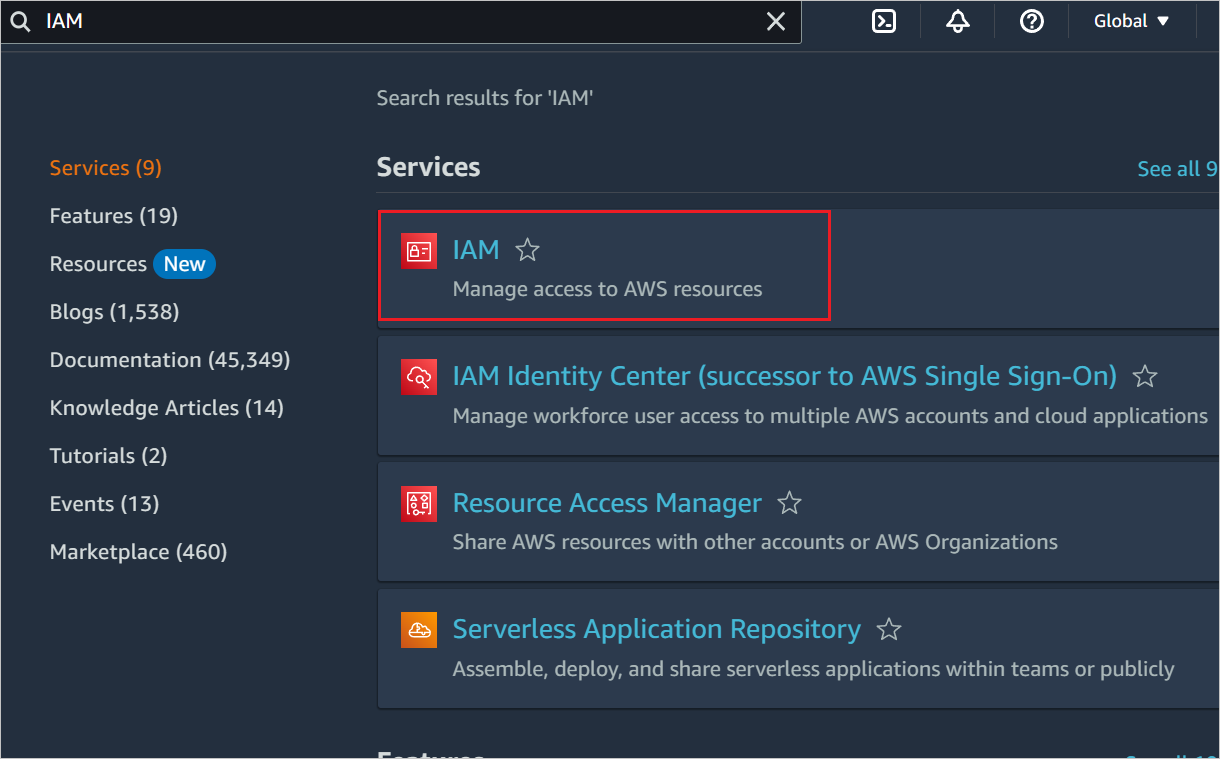

Na página inicial da AWS, pesquise por IAM e clique nele.

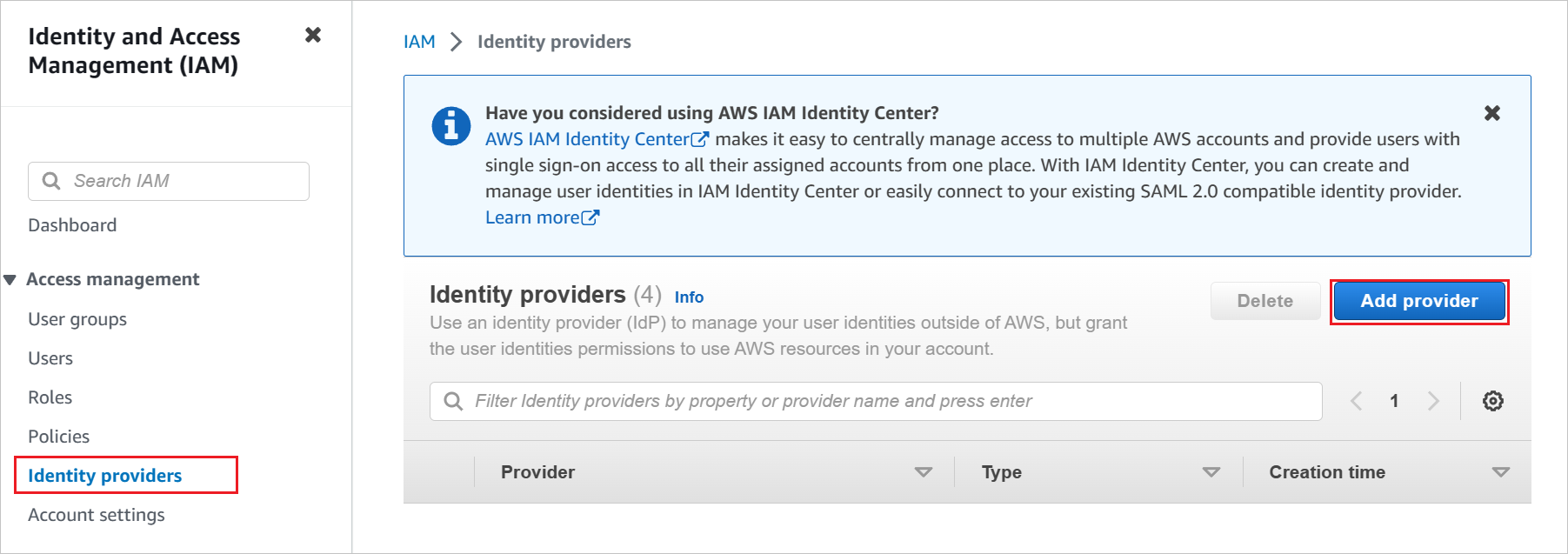

Vá para Gerenciamento de acesso ->Provedores de identidade e clique no botão Adicionar provedor.

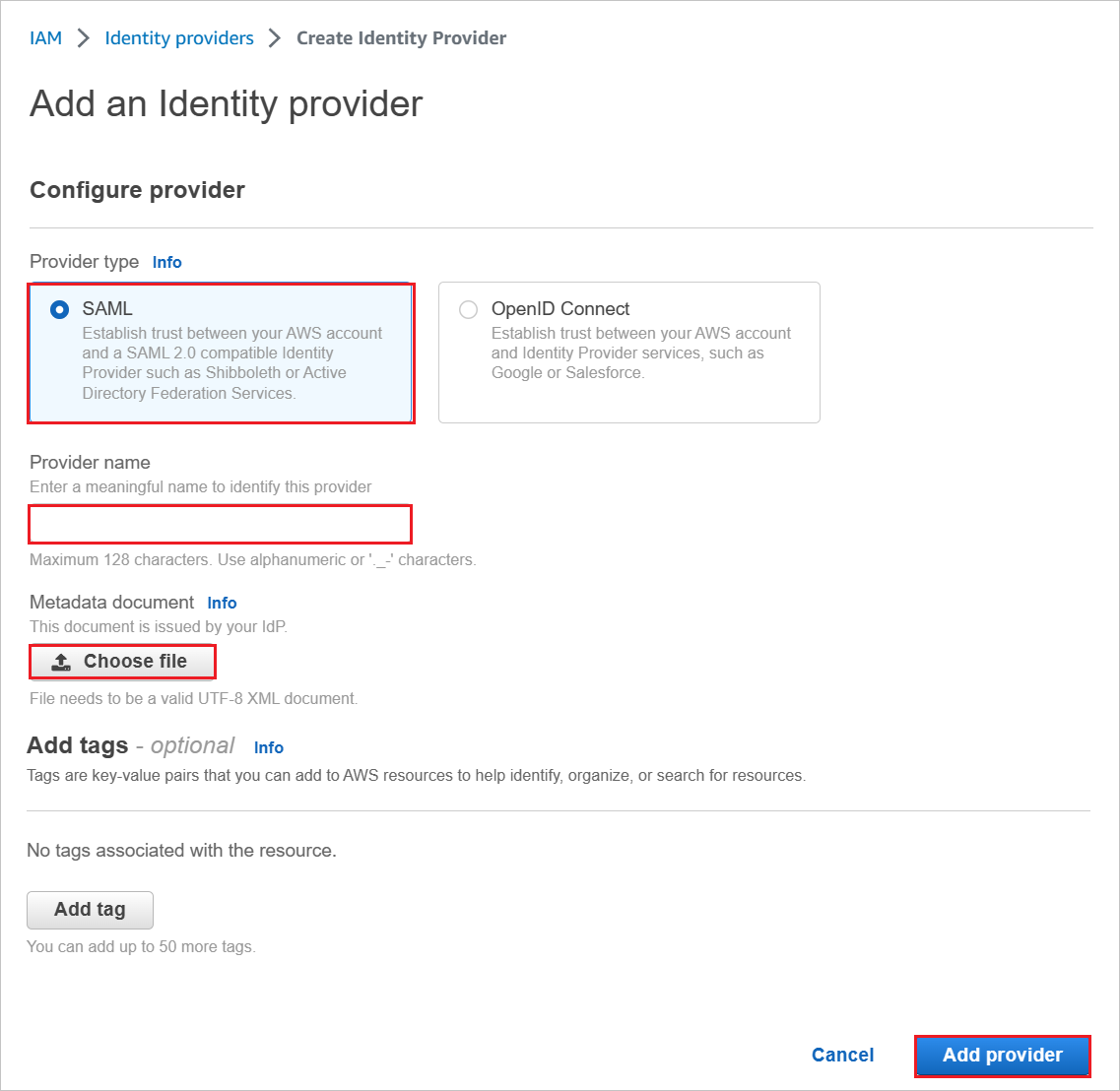

Na página Adicionar um provedor de identidade, execute as seguintes etapas:

a. Em Tipo de provedor, selecione SAML.

b. Em Nome do provedor, digite um nome de provedor (por exemplo: WAAD).

c. Para carregar o arquivo de metadados baixado, selecione Escolher arquivo.

d. Clique em Adicionar provedor.

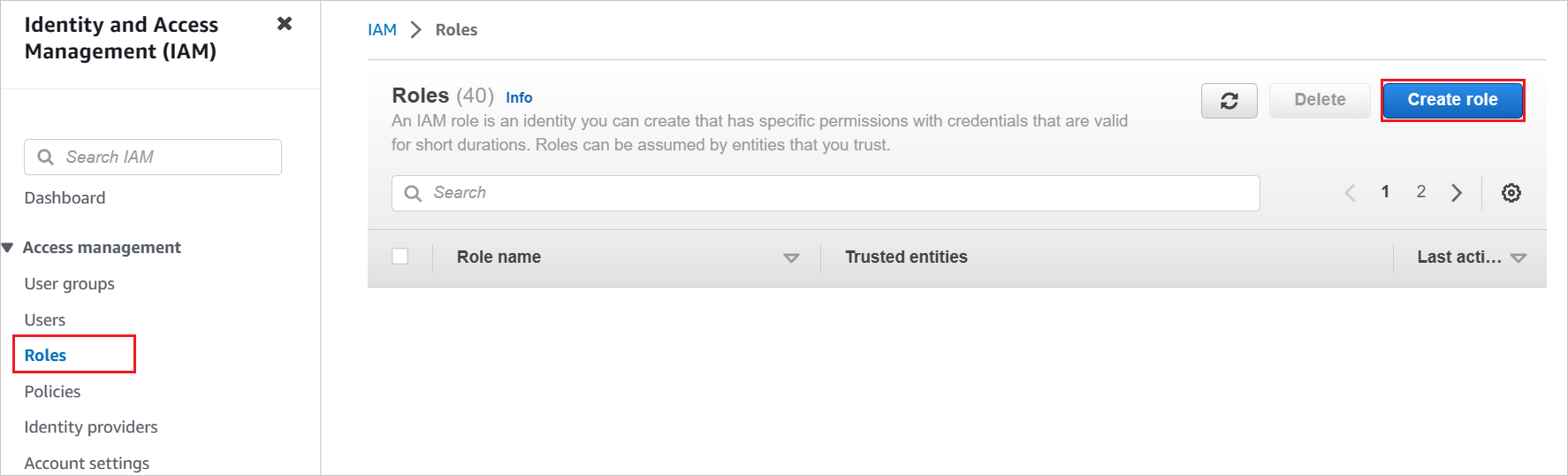

Selecione Funções>Criar função.

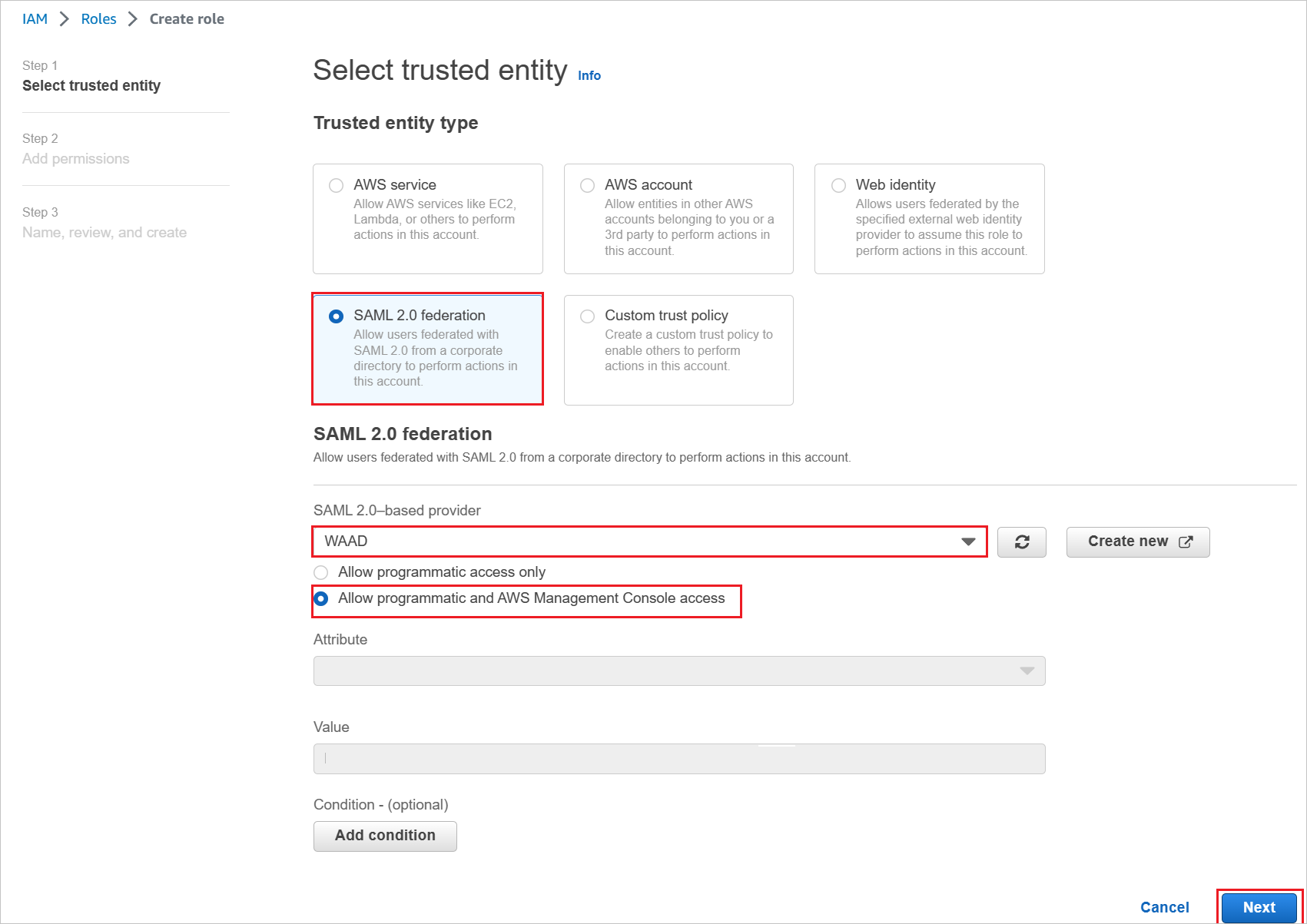

Na página Criar função, execute as seguintes etapas:

a. Escolha Tipo de entidade confiável, selecione Federação SAML 2.0.

b. Em Provedor baseado em SAML 2.0, selecione o provedor SAML criado anteriormente (por exemplo: WAAD).

c. Selecione Permitir acesso programático e ao Console de Gerenciamento da AWS.

d. Selecione Seguinte.

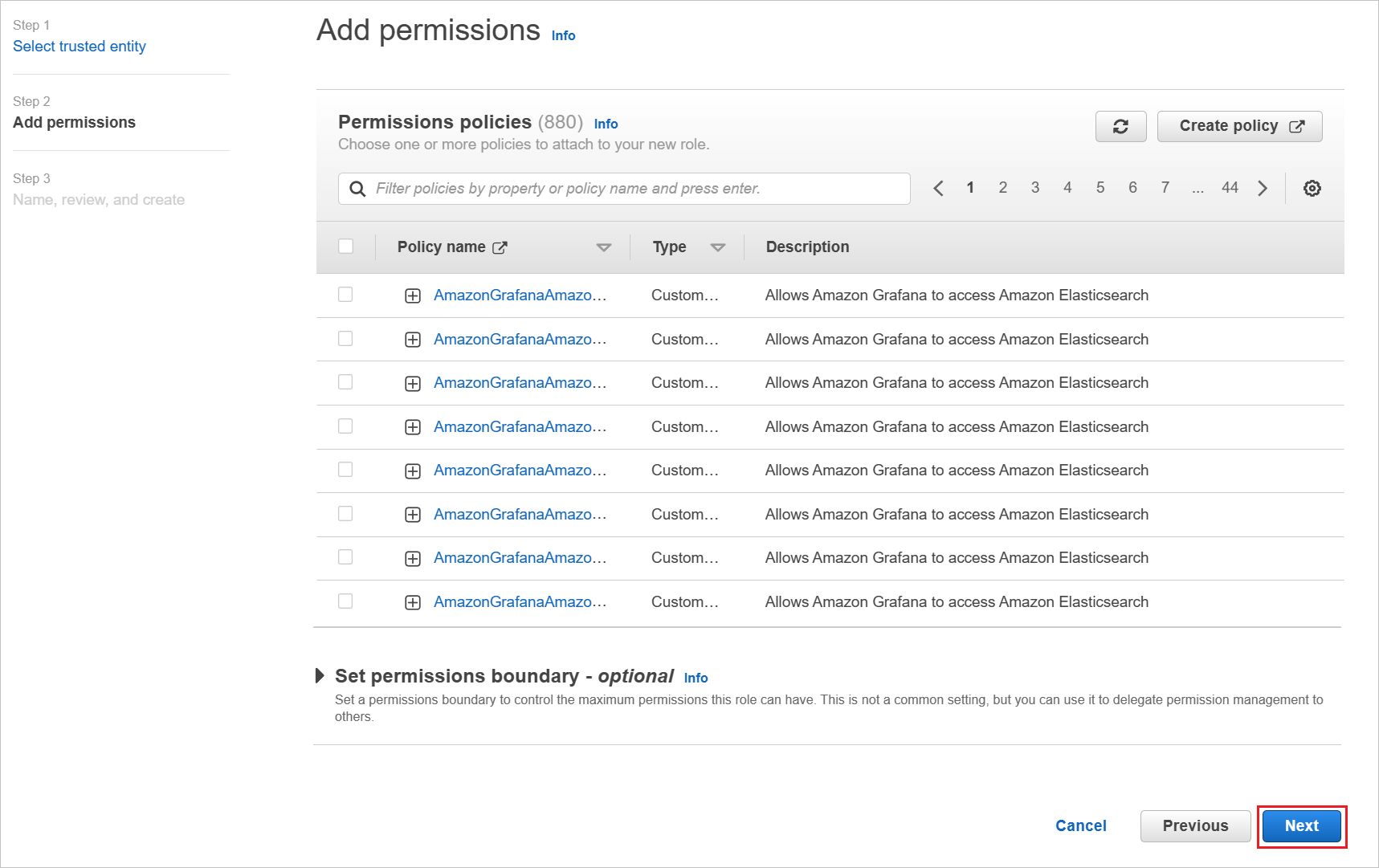

Na caixa de diálogo Políticas de permissões , anexe a política apropriada, de acordo com sua organização. Em seguida, selecione Seguinte.

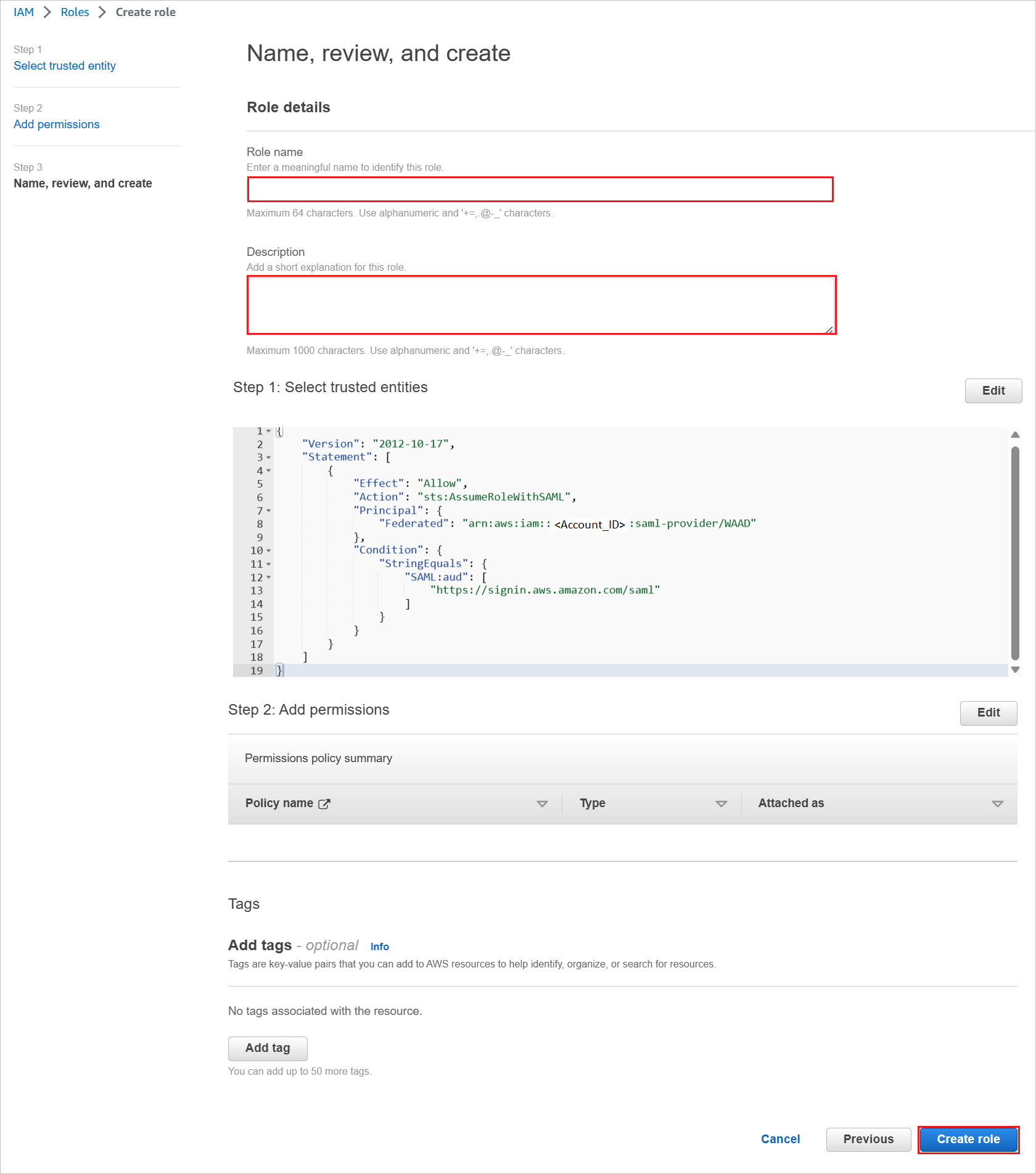

Na caixa de diálogo Revisão, execute as seguintes etapas:

a. Em Nome da função, insira o nome da função.

b. Em Descrição, insira a descrição da função.

c. Selecione Criar função.

d. Crie quantas funções forem necessárias e mapeie-as para o provedor de identidade.

Use as credenciais da conta de serviço da AWS para buscar as funções da conta da AWS no provisionamento de usuários do Microsoft Entra. Para isso, abra a página inicial do console da AWS.

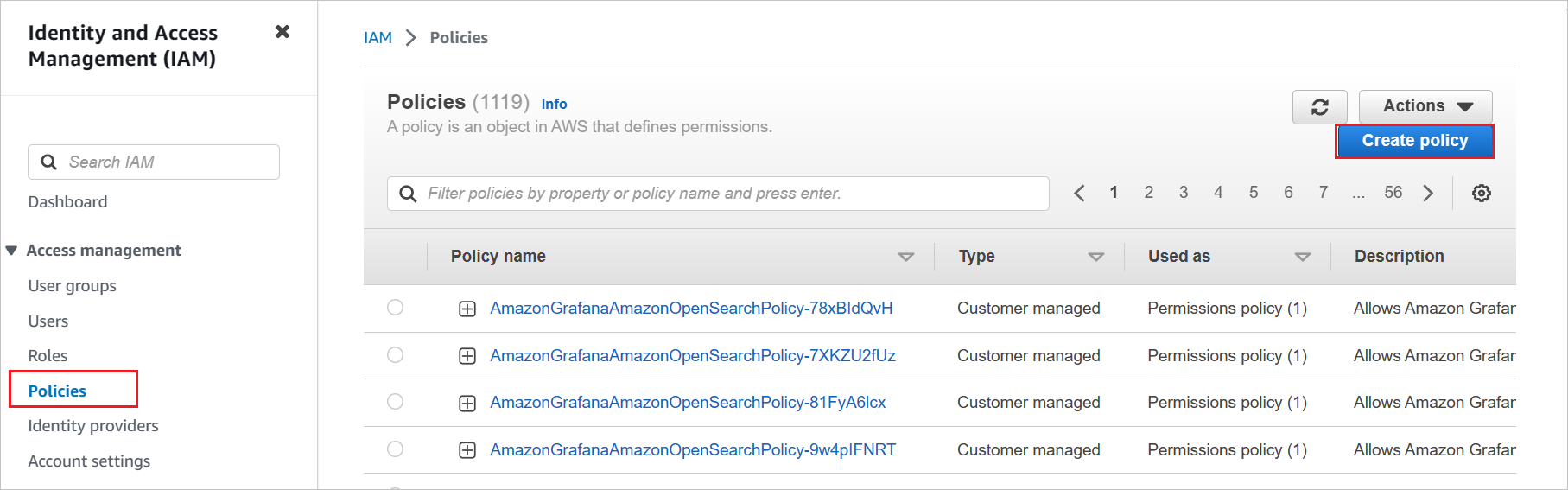

Na seção IAM, selecione Políticas e clique em Criar política.

Crie sua própria política para buscar todas as funções das contas da AWS.

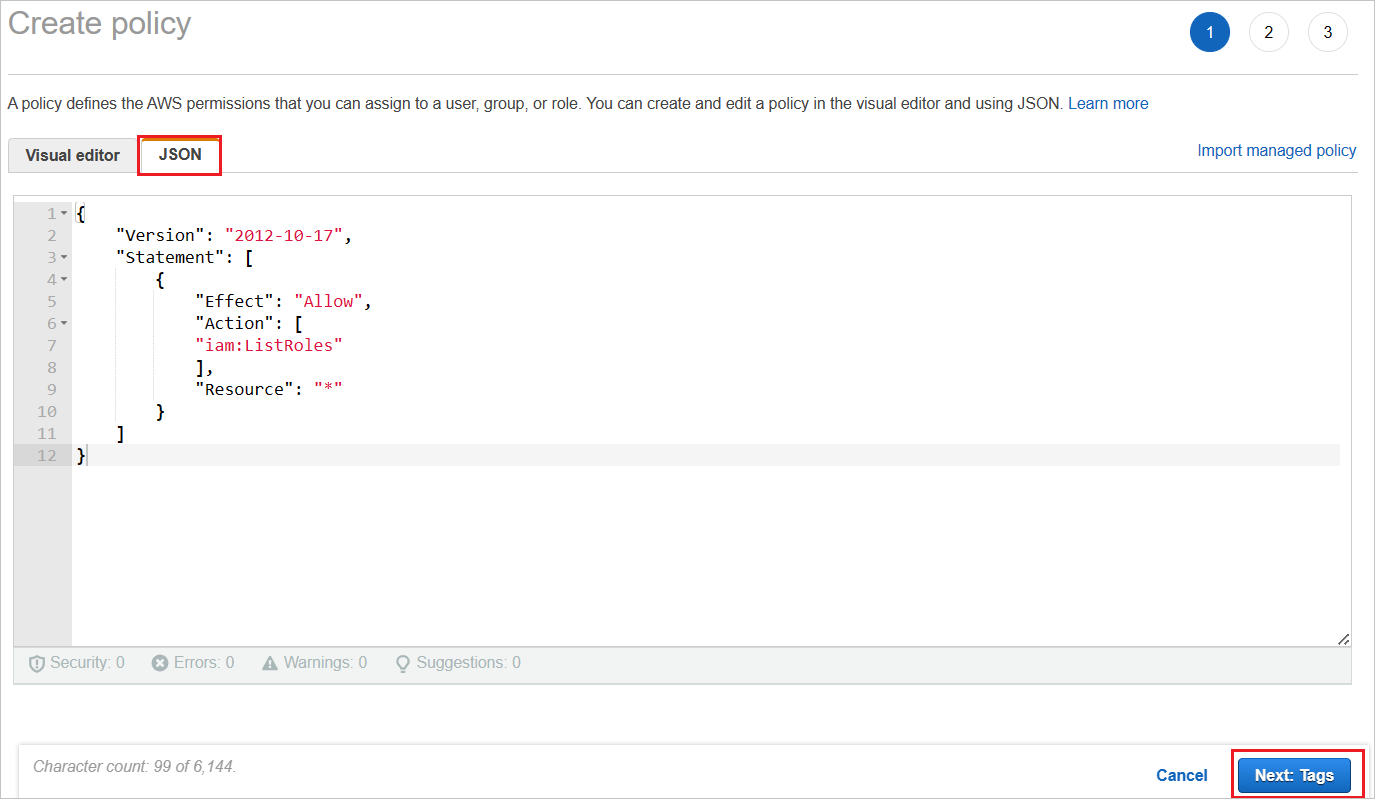

a. Em Criar política, selecione a guia JSON .

b. No documento de política, adicione o seguinte JSON:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "iam:ListRoles" ], "Resource": "*" } ] }c. Clique em Avançar : Tags.

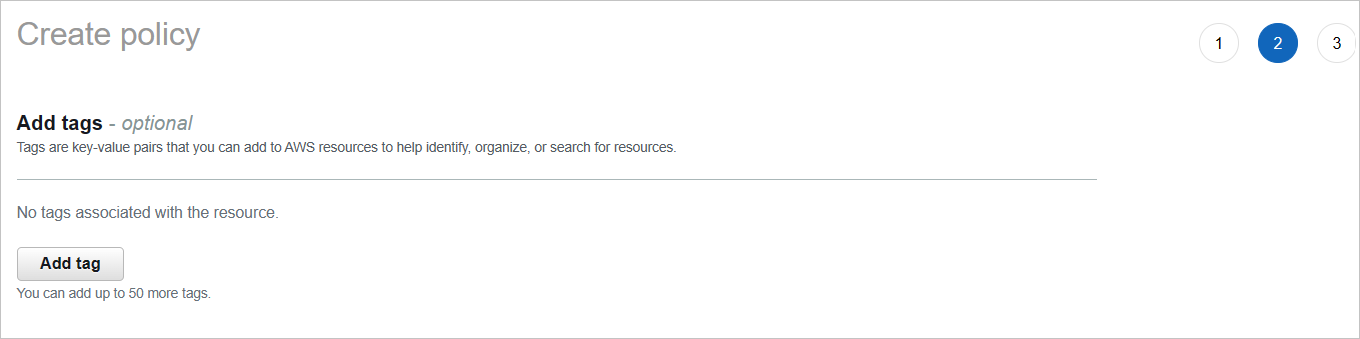

Você também pode adicionar as tags necessárias na página abaixo e clicar em Avançar: Revisão.

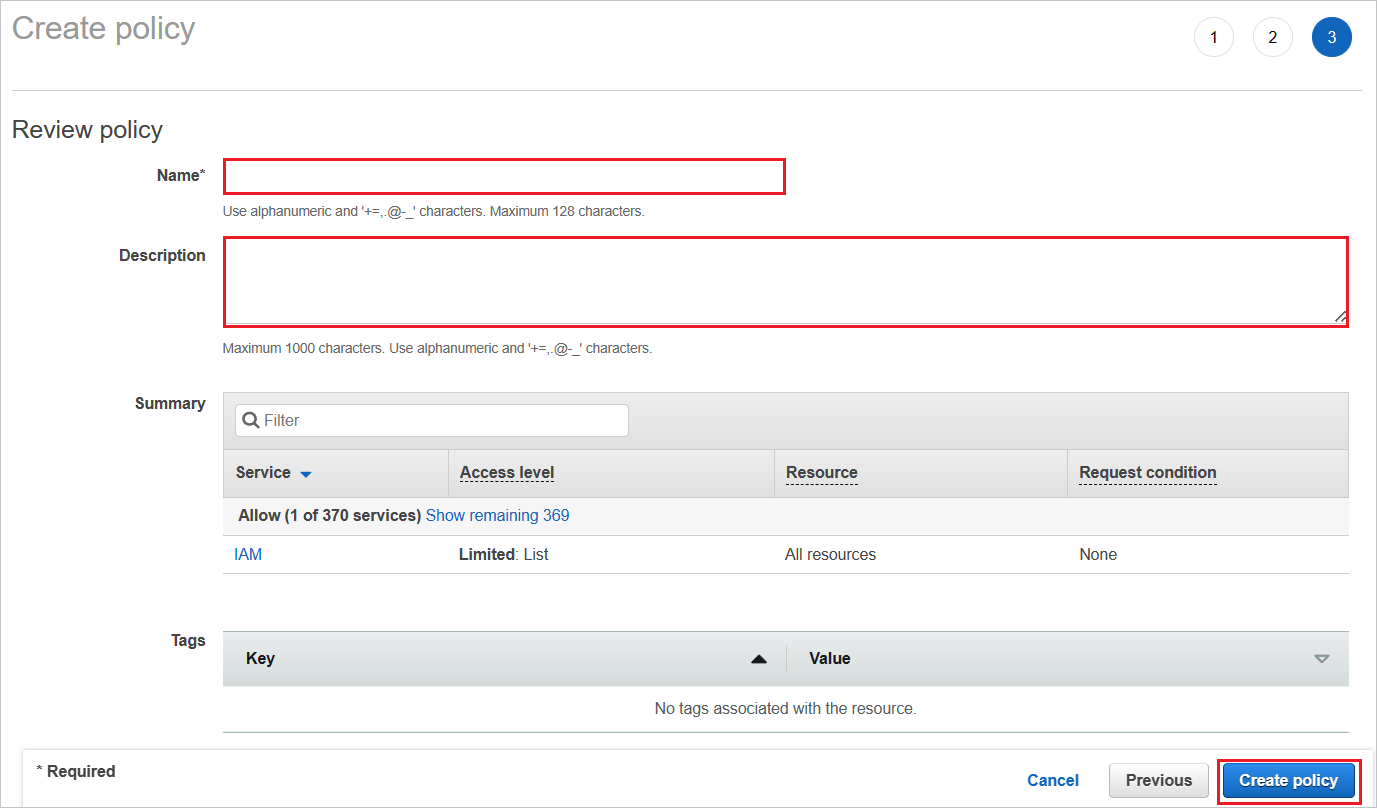

Defina a nova política.

a. Em Nome, digite AzureAD_SSOUserRole_Policy.

b. Em Descrição, insira Esta política permitirá buscar as funções das contas da AWS.

c. Selecione Criar política.

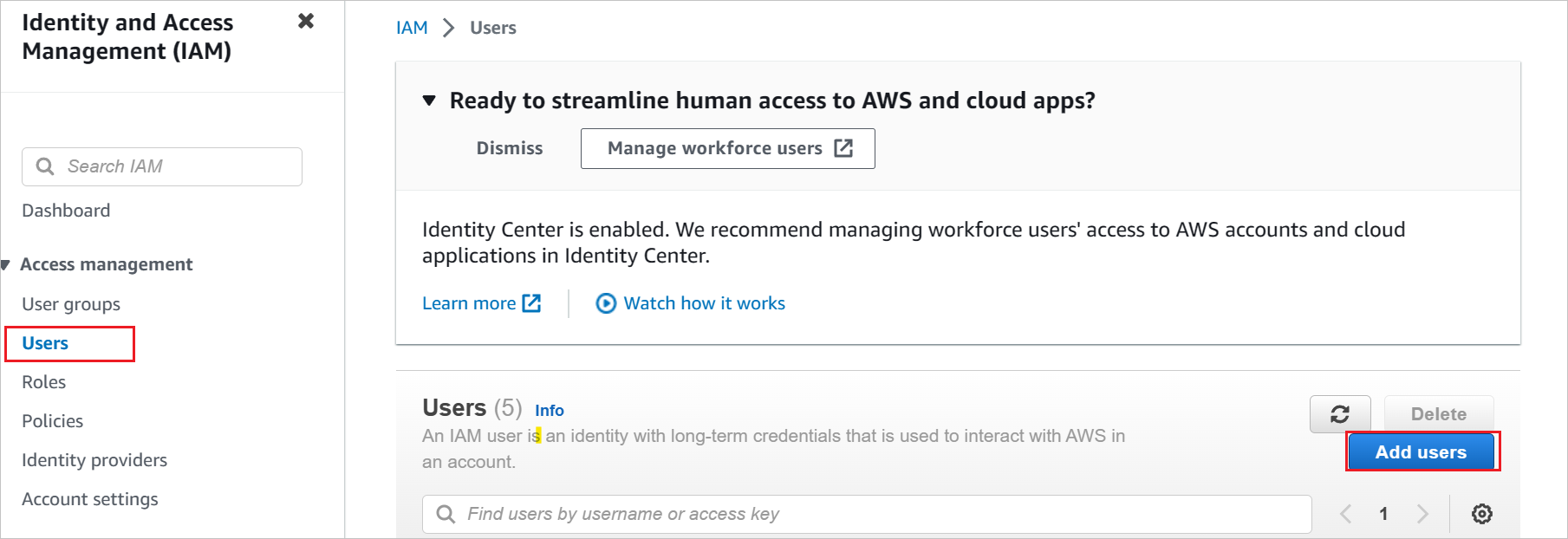

Crie uma nova conta de usuário no serviço do AWS IAM.

a. No console do AWS IAM, selecione Usuários e clique em Adicionar usuários.

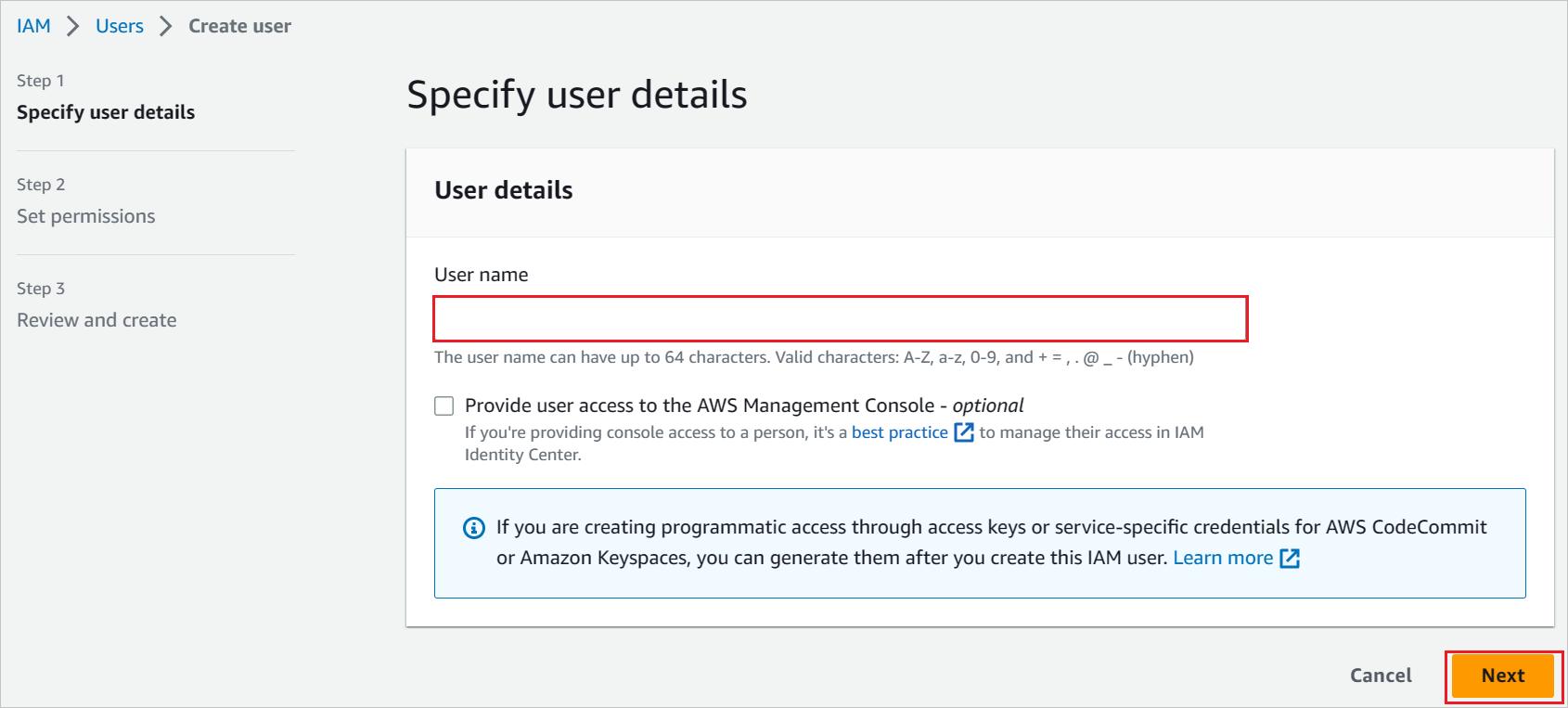

b. Na seção Especificar detalhes do usuário, insira o nome de usuário como AzureADRoleManager e selecione Avançar.

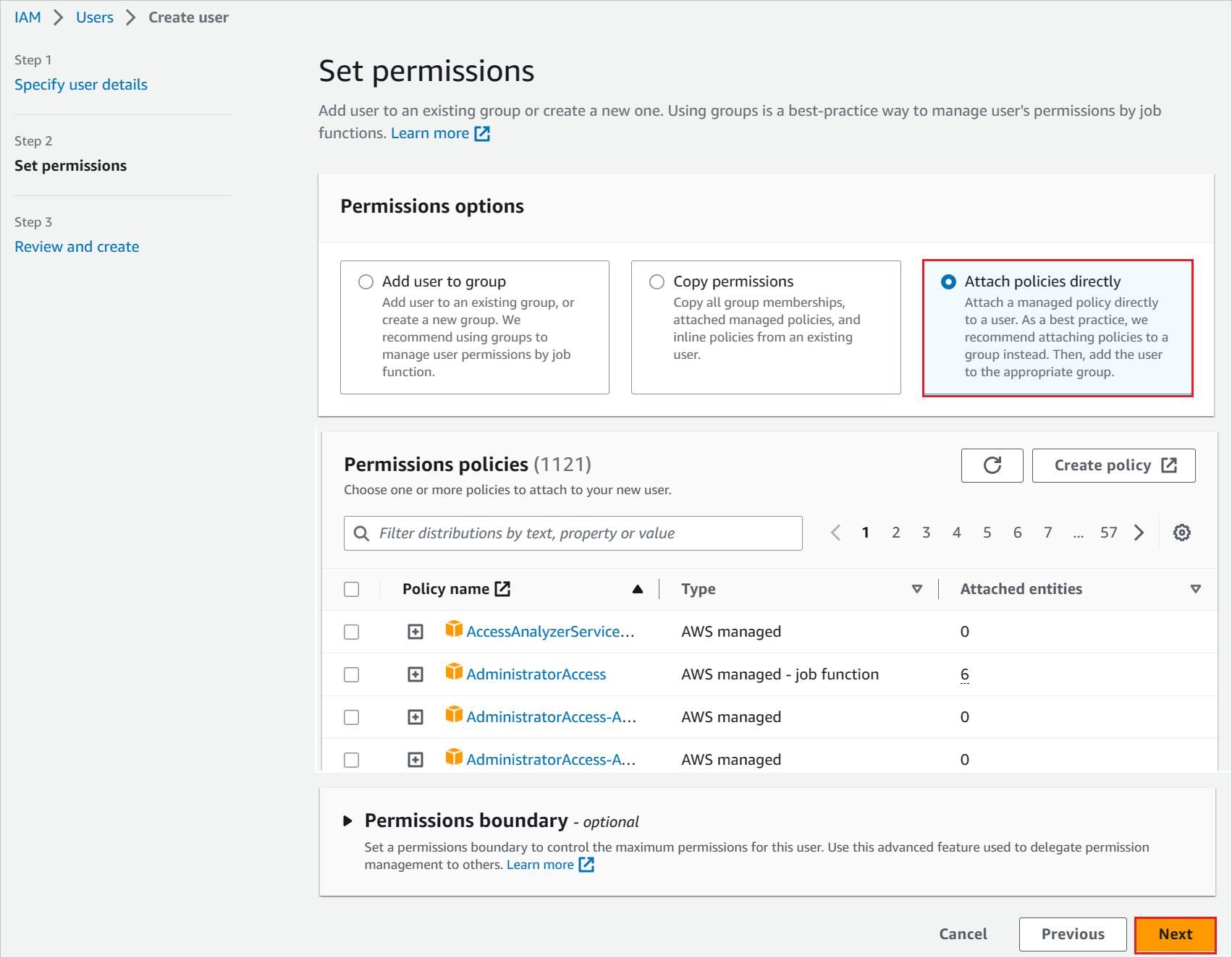

c. Crie uma nova política para este usuário.

d. Selecione Anexar políticas existentes diretamente.

e. Procure a política recém-criada na seção de filtro AzureAD_SSOUserRole_Policy.

f. Selecione a política e, em seguida, selecione Avançar.

Reveja as suas escolhas e selecione Criar utilizador.

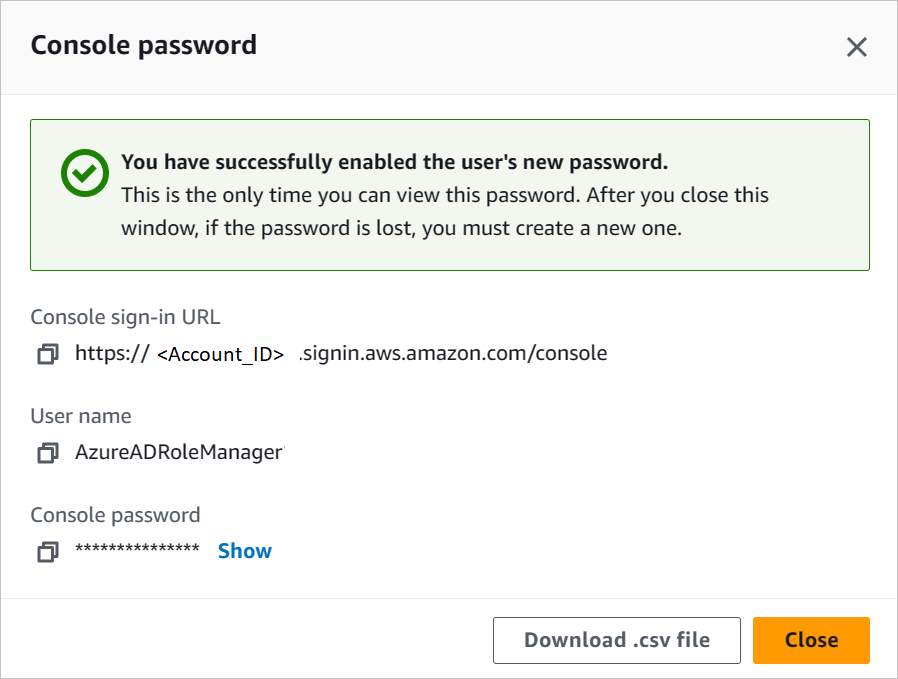

Nota: Certifique-se de criar e baixar a chave de acesso de terceiros para este usuário. Essa chave será usada na seção de provisionamento de usuários do Microsoft Entra para buscar as funções no console da AWS.

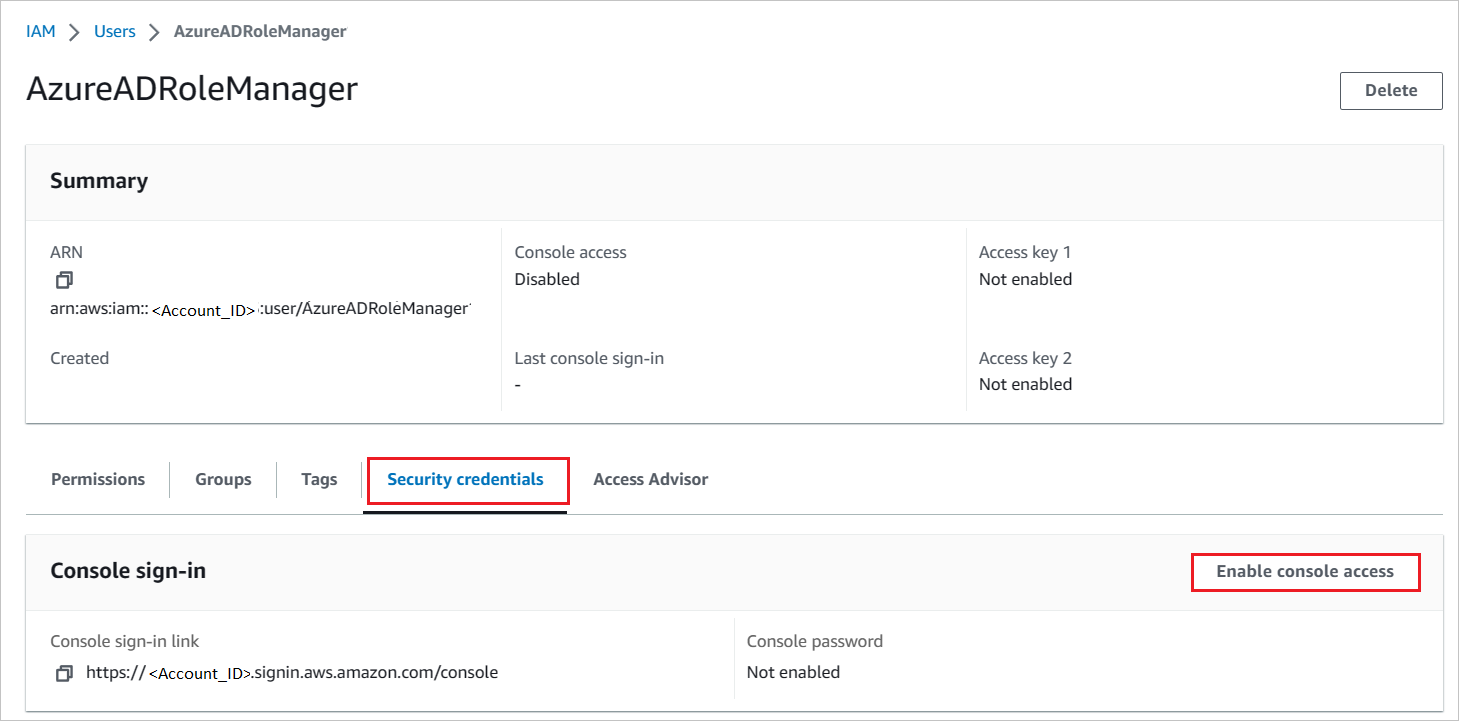

Para baixar as credenciais de usuário de um usuário, habilite o acesso ao console na guia Credenciais de segurança.

Insira essas credenciais na seção de provisionamento de usuários do Microsoft Entra para buscar as funções no console da AWS.

Nota

A AWS tem um conjunto de permissões/limts necessárias para configurar o AWS SSO. Para saber mais informações sobre os limites da AWS, consulte esta página.

Como configurar o provisionamento de funções no AWS Single-Account Access

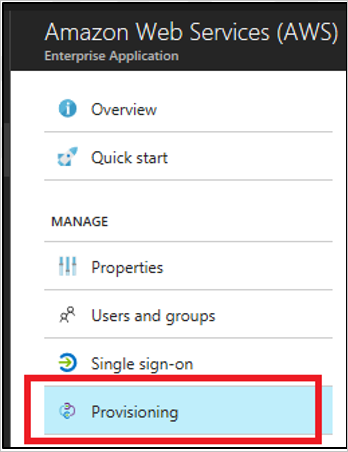

No portal de gerenciamento do Microsoft Entra, no aplicativo da AWS, vá para Provisionamento.

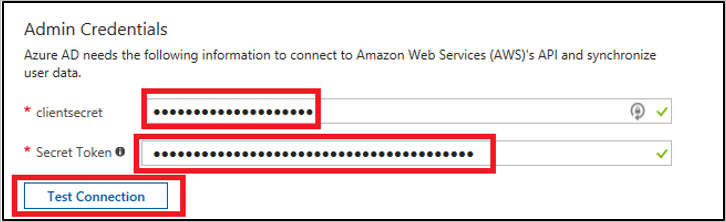

Nota: O nome de usuário e a senha retornados ao habilitar o acesso ao console não são o necessário para os valores clientsecret e Secret Token. Em vez disso, crie uma chave de acesso de terceiros para esta etapa.

Insira a chave de acesso e o segredo nos campos clientsecret e Secret Token , respectivamente.

a. Insira a chave de acesso do usuário da AWS no campo clientsecret .

b. Insira o segredo do usuário da AWS no campo Token secreto.

c. Selecione Testar Ligação.

d. Salve a configuração selecionando Salvar.

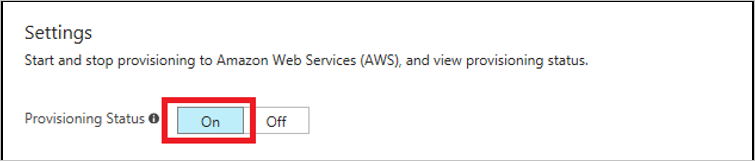

Na seção Configurações, para Status de provisionamento, selecione Ativado. Em seguida, selecione Guardar.

Nota

O serviço de provisionamento importa funções somente da AWS para o Microsoft Entra ID. O serviço não provisiona usuários e grupos do Microsoft Entra ID para a AWS.

Nota

Depois de salvar as credenciais de provisionamento, você deve aguardar a execução do ciclo de sincronização inicial. A sincronização geralmente leva cerca de 40 minutos para ser concluída. Você pode ver o status na parte inferior da página Provisionamento , em Status atual.

Criar usuário de teste do AWS Single-Account Access

O objetivo desta seção é criar um usuário chamado B.Simon no AWS Single-Account Access. O AWS Single-Account Access não precisa que um usuário seja criado em seu sistema para SSO, portanto, você não precisa executar nenhuma ação aqui.

SSO de teste

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

SP iniciado:

Clique em Testar este aplicativo, isso redirecionará para o URL de login do AWS Single-Account Access, onde você poderá iniciar o fluxo de login.

Acesse diretamente o URL de login do AWS Single-Account Access e inicie o fluxo de login a partir daí.

IDP iniciado:

- Clique em Testar este aplicativo e você deve estar automaticamente conectado ao AWS Single-Account Access para o qual configurou o SSO.

Você também pode usar o Microsoft My Apps para testar o aplicativo em qualquer modo. Ao clicar no bloco AWS Single-Account Access em My Apps, se configurado no modo SP, você será redirecionado para a página de login do aplicativo para iniciar o fluxo de login e, se configurado no modo IDP, deverá fazer login automaticamente no AWS Single-Account Access para o qual configurou o SSO. Para obter mais informações sobre os Meus Aplicativos, consulte Introdução aos Meus Aplicativos.

Problemas conhecidos

A integração de provisionamento do AWS Single-Account Access não pode ser usada nas regiões da AWS na China.

Na seção Provisionamento, a subseção Mapeamentos mostra um "Carregando..." e nunca exibe os mapeamentos de atributos. O único fluxo de trabalho de provisionamento suportado atualmente é a importação de funções da AWS para o Microsoft Entra ID para seleção durante uma atribuição de usuário ou grupo. Os mapeamentos de atributos para isso são predeterminados e não são configuráveis.

A seção Provisionamento oferece suporte apenas à inserção de um conjunto de credenciais para um locatário da AWS de cada vez. Todas as funções importadas são gravadas na

appRolespropriedade do objeto IDservicePrincipaldo Microsoft Entra para o locatário da AWS.Vários locatários da AWS (representados por

servicePrincipals) podem ser adicionados ao ID do Microsoft Entra na galeria para provisionamento. No entanto, há um problema conhecido por não ser possível gravar automaticamente todas as funções importadas das várias AWSservicePrincipalsusadas para provisionamento no únicoservicePrincipalusado para SSO.Como solução alternativa, você pode usar a API do Microsoft Graph para extrair todos os importados para cada AWS

servicePrincipalonde oappRolesprovisionamento está configurado. Posteriormente, você pode adicionar essas cadeias de caracteres de função à AWSservicePrincipalonde o SSO está configurado.As funções devem atender aos seguintes requisitos para serem qualificadas para serem importadas da AWS para o Microsoft Entra ID:

- As funções devem ter exatamente um provedor saml definido na AWS

- O comprimento combinado do ARN (Amazon Resource Name) para a função e do ARN para o provedor saml associado deve ter menos de 240 caracteres.

Registo de alterações

- 01/12/2020 - Aumento do limite de comprimento de função de 119 caracteres para 239 caracteres.

Próximos passos

Depois de configurar o AWS Single-Account Access, você pode aplicar o Session Control, que protege a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. O Controle de Sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.