Tutorial: Integração do logon único (SSO) do Microsoft Entra com a VPN de Acesso Seguro Remoto da Check Point

Neste tutorial, você aprenderá a integrar a VPN de Acesso Seguro Remoto Check Point com o Microsoft Entra ID. Ao integrar o Check Point Remote Secure Access VPN com o Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso à VPN Check Point Remote Secure Access.

- Permita que seus usuários entrem automaticamente no Check Point Remote Secure Access VPN com suas contas Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

Para começar, você precisa dos seguintes itens:

- Uma assinatura do Microsoft Entra. Se não tiver uma subscrição, pode obter uma conta gratuita.

- Assinatura habilitada para logon único (SSO) da Check Point Remote Secure Access VPN.

Descrição do cenário

Neste tutorial, você configura e testa o Microsoft Entra SSO em um ambiente de teste.

- A VPN de Acesso Seguro Remoto da Check Point suporta SSO iniciado por SP .

Adicionar VPN de Acesso Seguro Remoto da Check Point a partir da galeria

Para configurar a integração da VPN de Acesso Seguro Remoto da Check Point na ID do Microsoft Entra, você precisa adicionar a VPN de Acesso Seguro Remoto da Check Point da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>Novo aplicativo.

- Na seção Adicionar da galeria, digite Check Point Remote Secure Access VPN na caixa de pesquisa.

- Selecione Check Point Remote Secure Access VPN no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, você também pode usar o Assistente de Configuração de Aplicativo Empresarial. Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração do SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para Check Point Remote Secure Access VPN

Configure e teste o Microsoft Entra SSO com o Check Point Remote Secure Access VPN usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no Check Point Remote Secure Access VPN.

Para configurar e testar o Microsoft Entra SSO com a VPN de Acesso Seguro Remoto da Check Point, execute as seguintes etapas:

Configure o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Atribua o usuário de teste do Microsoft Entra - para permitir que B.Simon use o logon único do Microsoft Entra.

Configure o SSO VPN de Acesso Seguro Remoto da Check Point - para permitir que seus usuários usem esse recurso.

- Criar usuário de teste de VPN de Acesso Seguro Remoto da Check Point - para ter uma contraparte de B.Simon na VPN de Acesso Seguro Remoto da Check Point que esteja vinculada à representação de usuário do Microsoft Entra.

Teste SSO - para verificar se a configuração funciona.

Configurar o Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO.

Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

Navegue até Aplicativos de identidade>>, aplicativos corporativos>, Check Point, Acesso Remoto Seguro, VPN,>Logon único.

Na página Selecione um método de logon único, selecione SAML.

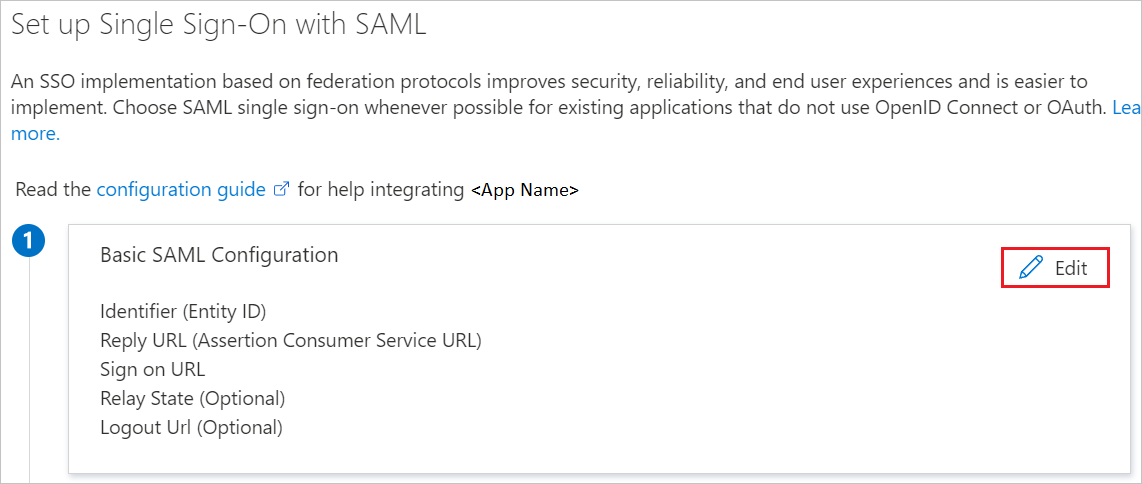

Na página Configurar logon único com SAML, clique no ícone de lápis para Configuração Básica de SAML para editar as configurações.

Na seção Configuração Básica do SAML, insira os valores para os seguintes campos:

Na caixa de texto Identificador (ID da entidade), digite uma URL usando o seguinte padrão:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/ID/<IDENTIFIER_UID>Na caixa de texto URL de resposta, digite uma URL usando o seguinte padrão:

https://<GATEWAY_IP>/saml-vpn/spPortal/ACS/Login/<IDENTIFIER_UID>Na caixa de texto URL de logon, digite uma URL usando o seguinte padrão:

https://<GATEWAY_IP>/saml-vpn/

Nota

Estes valores não são reais. Atualize esses valores com o Identificador real, URL de resposta e URL de logon. Entre em contato com a equipe de suporte do Cliente VPN de Acesso Seguro Remoto da Check Point para obter esses valores. Você também pode consultar os padrões mostrados na seção Configuração Básica de SAML.

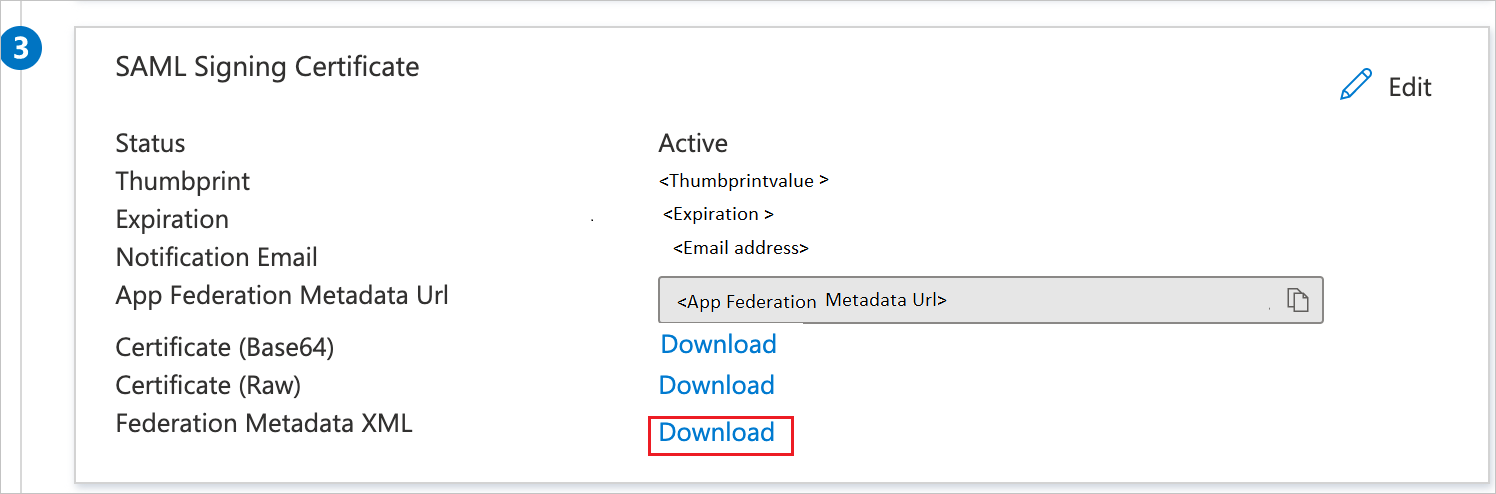

Na página Configurar logon único com SAML, na seção Certificado de Assinatura SAML, localize XML de Metadados de Federação e selecione Download para baixar o certificado e salvá-lo em seu computador.

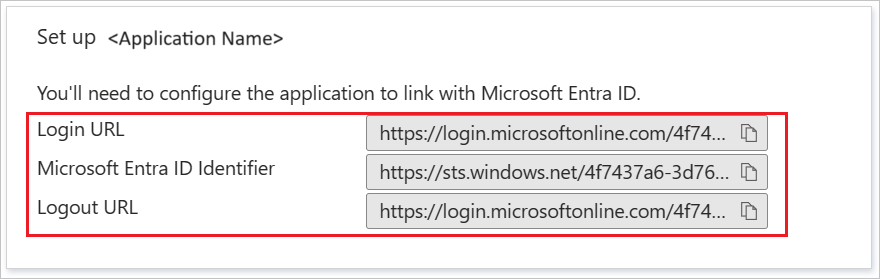

Na seção Configurar VPN de Acesso Seguro Remoto Check Point, copie o(s) URL(s) apropriado(s) com base em sua necessidade.

Criar um usuário de teste do Microsoft Entra

Nesta seção, você criará um usuário de teste chamado B.Simon.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Usuário.

- Aceder a Identidade>Utilizadores>Todos os Utilizadores.

- Selecione Novo usuário>Criar novo usuário, na parte superior da tela.

- Nas propriedades do usuário , siga estas etapas:

- No campo Nome para exibição , digite

B.Simon. - No campo Nome principal do usuário, digite o username@companydomain.extensionarquivo . Por exemplo,

B.Simon@contoso.com. - Marque a caixa de seleção Mostrar senha e anote o valor exibido na caixa Senha .

- Selecione Rever + criar.

- No campo Nome para exibição , digite

- Selecione Criar.

Atribuir o usuário de teste do Microsoft Entra

Nesta seção, você habilitará B.Simon para usar o logon único concedendo acesso à VPN de Acesso Seguro Remoto da Check Point.

- Entre no centro de administração do Microsoft Entra como pelo menos um administrador de aplicativos na nuvem.

- Navegue até Identity>Applications>Enterprise applications>Check Point Remote Secure Access VPN.

- Na página de visão geral do aplicativo, selecione Usuários e grupos.

- Selecione Adicionar usuário/grupo e, em seguida, selecione Usuários e grupos na caixa de diálogo Adicionar atribuição .

- Na caixa de diálogo Usuários e grupos, selecione B.Simon na lista Usuários e clique no botão Selecionar na parte inferior da tela.

- Se você estiver esperando que uma função seja atribuída aos usuários, poderá selecioná-la na lista suspensa Selecionar uma função . Se nenhuma função tiver sido configurada para este aplicativo, você verá a função "Acesso padrão" selecionada.

- Na caixa de diálogo Adicionar atribuição, clique no botão Atribuir.

Configurar o SSO VPN de Acesso Seguro Remoto da Check Point

Configurar um objeto de Perfil de Usuário Externo

Nota

Esta seção é necessária somente se você não quiser usar um Ative Directory (LDAP) local.

Configure um perfil de usuário genérico no SmartDashboard herdado:

No SmartConsole, vá para Manage & Settings > Blades.

Na seção Acesso Móvel, clique em Configurar no SmartDashboard. O SmartDashboard herdado é aberto.

No painel Objetos de Rede e clique em Usuários.

Clique com o botão direito do mouse em um espaço vazio e selecione Novo > perfil > de usuário externo Corresponder a todos os usuários.

Configure as propriedades do Perfil de Usuário Externo:

Na página Propriedades Gerais:

- No campo Nome do Perfil de Usuário Externo, deixe o nome padrão

generic* - No campo Data de validade, defina a data aplicável

- No campo Nome do Perfil de Usuário Externo, deixe o nome padrão

Na página Autenticação:

- Na lista suspensa Esquema de autenticação, selecione

undefined

- Na lista suspensa Esquema de autenticação, selecione

Nas páginas Local, Hora e Criptografia:

- Definir outras configurações aplicáveis

Clique em OK.

Na barra de ferramentas superior, clique em Atualizar (ou pressione Ctrl + S).

Feche o SmartDashboard.

No SmartConsole, instale a Política de Controle de Acesso.

Configurar VPN de Acesso Remoto

Abra o objeto do Security Gateway aplicável.

Na página Propriedades Gerais, habilite a Folha de Software VPN IPSec.

Na árvore à esquerda, clique na página VPN IPSec.

Na seção Este Gateway de Segurança participa das seguintes comunidades VPN, clique em Adicionar e selecione Comunidade de Acesso Remoto.

Na árvore da esquerda, clique em Acesso Remoto de clientes > VPN.

Habilite o modo de visitante de suporte.

Na árvore à esquerda, clique em Modo Office de clientes > VPN.

Selecione Permitir Modo Office e selecione o Método do Modo Office aplicável.

Na árvore à esquerda, clique em Configurações do Portal SAML de Clientes > VPN.

Verifique se a URL principal contém o nome de domínio totalmente qualificado do gateway. Este nome de domínio deve terminar com um sufixo DNS registado pela sua organização. Por exemplo:

https://gateway1.company.com/saml-vpnVerifique se o certificado é confiável para o navegador dos usuários finais.

Clique em OK.

Configurar um objeto Identity Provider

Execute as etapas a seguir para cada Gateway de Segurança que participa da VPN de Acesso Remoto.

No SmartConsole, na visualização Gateways & Servers, clique em New > More > User/Identity > Identity Provider.

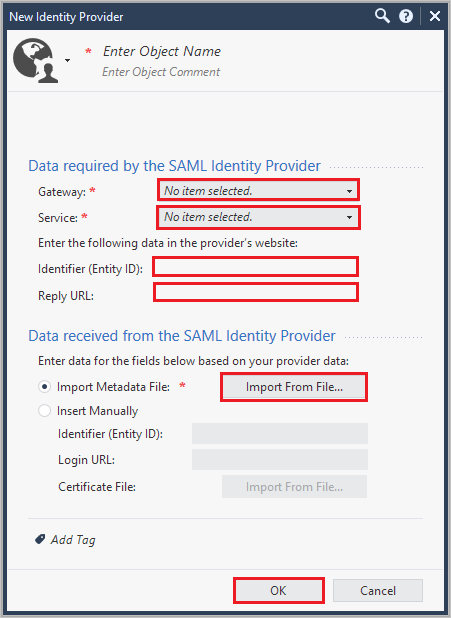

Execute as seguintes etapas na janela Novo provedor de identidade.

a. No campo Gateway, selecione o Security Gateway, que precisa executar a autenticação SAML.

b. No campo Serviço, selecione VPN de Acesso Remoto na lista suspensa.

c. Copie o valor Identifier(Entity ID), cole esse valor na caixa de texto Identifier na seção Basic SAML Configuration .

d. Copie o valor da URL de resposta, cole esse valor na caixa de texto URL de resposta na seção Configuração básica do SAML.

e. Selecione Importar arquivo de metadados para carregar o XML de metadados de federação baixado.

Nota

Como alternativa, você também pode selecionar Inserir manualmente para colar manualmente os valores de ID de entidade e URL de login nos campos correspondentes e carregar o arquivo de certificado.

f. Clique em OK.

Configurar o provedor de identidade como um método de autenticação

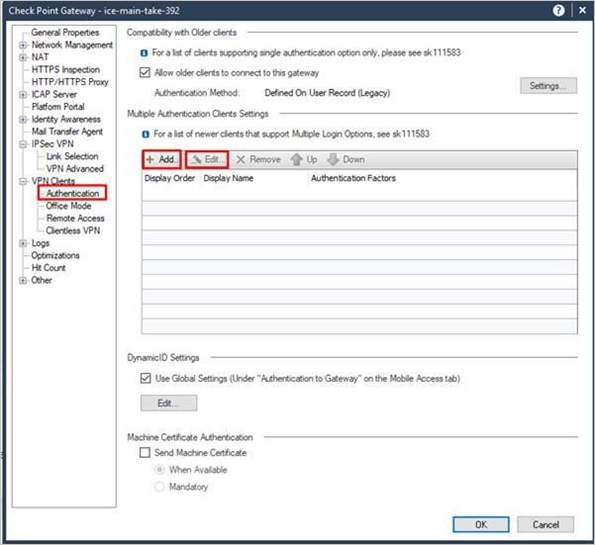

Abra o objeto do Security Gateway aplicável.

Na página Autenticação de Clientes > VPN :

a. Desmarque a caixa de seleção Permitir que clientes mais antigos se conectem a esse gateway.

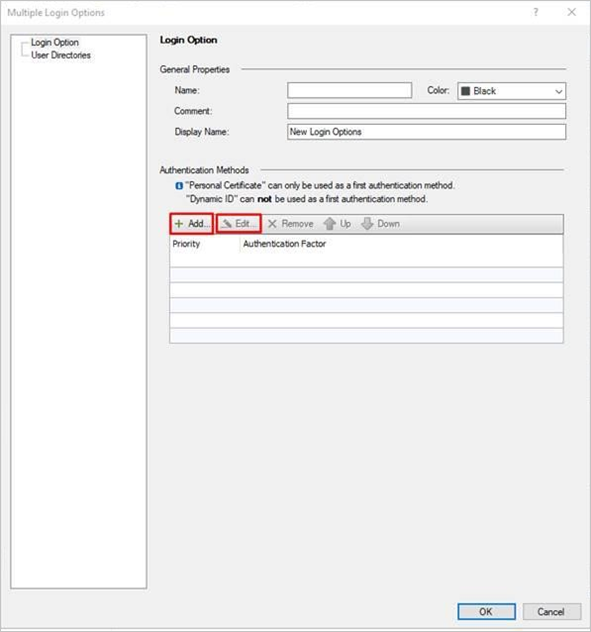

b. Adicione um novo objeto ou edite um realm existente.

Insira um nome e um nome de exibição e adicione/edite um método de autenticação: Caso a opção de login seja usada em GWs que participam do MEP, para permitir uma experiência de usuário suave, o nome deve começar com

SAMLVPN_prefixo.

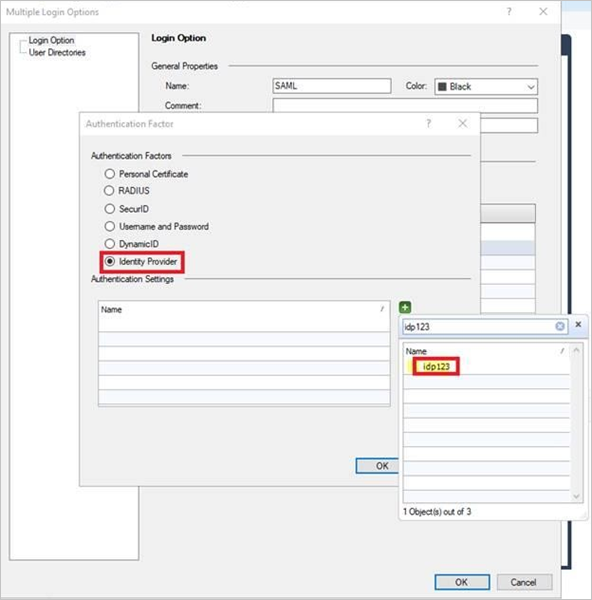

Selecione a opção Provedor de identidade, clique no botão verde

+e selecione o objeto Provedor de identidade aplicável.

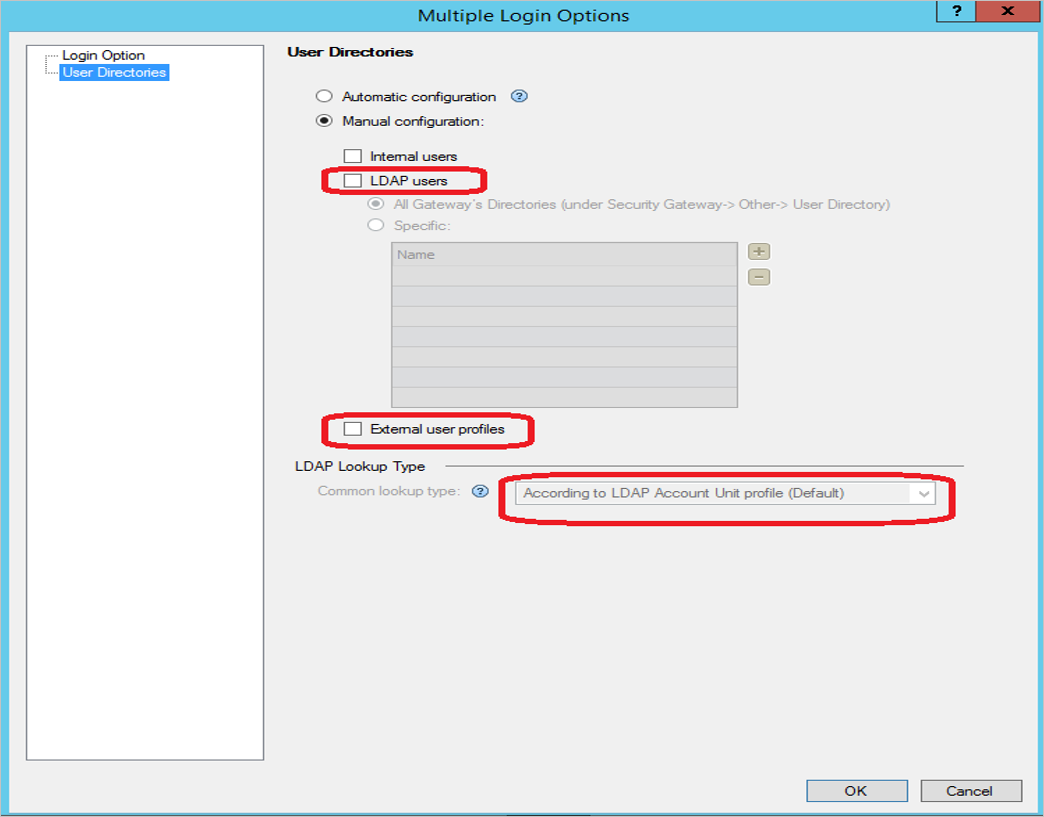

Na janela Várias Opções de Logon: No painel esquerdo, clique em Diretórios de Usuário e selecione Configuração manual. Existem duas opções:

- Se não quiser usar um Ative Directory (LDAP) local, selecione apenas Perfis de Usuário Externo e clique em OK.

- Se você quiser usar um Ative Directory (LDAP) local, selecione apenas usuários LDAP e, no Tipo de Pesquisa LDAP, selecione e-mail. Em seguida, clique em OK.

Configure as configurações necessárias no banco de dados de gerenciamento:

Feche o SmartConsole.

Conecte-se com a ferramenta GuiDBEdit ao Servidor de Gerenciamento (consulte sk13009).

No painel superior esquerdo, vá para Editar > Objetos de Rede.

No painel superior direito, selecione o objeto Security Gateway.

No painel inferior, vá para realms_for_blades>vpn.

Se você não quiser usar um Ative Directory local (LDAP), defina do_ldap_fetch como false e do_generic_fetch como true. Em seguida, clique em OK. Se você quiser usar um Ative Directory (LDAP) local, defina do_ldap_fetch como true e do_generic_fetch como false. Em seguida, clique em OK.

Repita as etapas 4 a 6 para todos os Gateways de Segurança aplicáveis.

Salve todas as alterações selecionando Arquivo>Salvar tudo.

Feche a ferramenta GuiDBEdit.

Cada Security Gateway e cada Software Blade têm configurações separadas. Analise as configurações em cada Gateway de Segurança e cada Lâmina de Software que usam autenticação (VPN, Acesso Móvel e Reconhecimento de Identidade).

Certifique-se de selecionar a opção Usuários LDAP somente para Lâminas de Software que usam LDAP.

Certifique-se de selecionar a opção Perfis de usuário externo somente para lâminas de software que não usam LDAP.

Instale a Política de Controle de Acesso em cada Gateway de Segurança.

Instalação e configuração do Cliente VPN RA

Instale o cliente VPN.

Defina o modo de navegador Provedor de Identidade (opcional).

Por padrão, o cliente Windows usa seu navegador incorporado e o cliente macOS usa o Safari para autenticar no portal do provedor de identidade. Para clientes Windows, altere esse comportamento para usar o Internet Explorer:

Na máquina cliente, abra um editor de texto simples como administrador.

Abra o

trac.defaultsarquivo no editor de texto.No Windows de 32 bits:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsNo Windows de 64 bits:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaults

Altere o

idp_browser_modevalor do atributo deembeddedparaIE.Guarde o ficheiro.

Reinicie o serviço de cliente VPN do Check Point Endpoint Security.

Abra o Prompt de Comando do Windows como Administrador e execute estes comandos:

# net stop TracSrvWrapper# net start TracSrvWrapperInicie a autenticação com o navegador em execução em segundo plano:

Na máquina cliente, abra um editor de texto simples como administrador.

Abra o

trac.defaultsarquivo no editor de texto.No Windows de 32 bits:

%ProgramFiles%\CheckPoint\Endpoint Connect\trac.defaultsNo Windows de 64 bits:

%ProgramFiles(x86)%\CheckPoint\Endpoint Connect\trac.defaultsEm macOS:

/Library/Application Support/Checkpoint/Endpoint Security/Endpoint Connect/trac.defaults

Altere o valor de

idp_show_browser_primary_auth_flowparafalse.Guarde o ficheiro.

Reinicie o serviço de cliente VPN do Check Point Endpoint Security.

Em clientes Windows, abra o Prompt de Comando do Windows como Administrador e execute estes comandos:

# net stop TracSrvWrapper# net start TracSrvWrapperEm clientes macOS, execute:

sudo launchctl stop com.checkpoint.epc.servicesudo launchctl start com.checkpoint.epc.service

Criar usuário de teste de VPN de Acesso Seguro Remoto da Check Point

Nesta seção, você cria um usuário chamado Brenda Fernandes na VPN de Acesso Seguro Remoto da Check Point. Trabalhe com a equipe de suporte do Check Point Remote Secure Access VPN para adicionar os usuários à plataforma Check Point Remote Secure Access VPN. Os usuários devem ser criados e ativados antes de usar o logon único.

SSO de teste

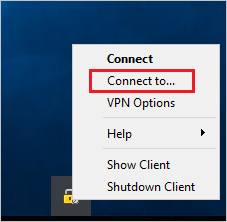

Abra o cliente VPN e clique em Conectar a....

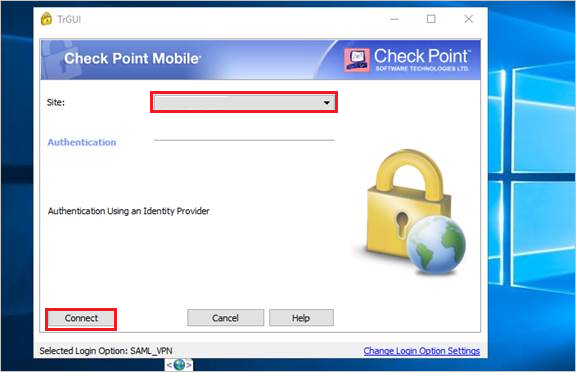

Selecione Site na lista suspensa e clique em Conectar.

No pop-up de login do Microsoft Entra, entre usando as credenciais do Microsoft Entra que você criou na seção Criar um usuário de teste do Microsoft Entra.

Próximos passos

Depois de configurar o Check Point Remote Secure Access VPN, você pode impor o controle de sessão, que protege a exfiltração e a infiltração dos dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.