Guia de início rápido para o Gerenciamento de Permissões do Microsoft Entra

Bem-vindo ao Guia de início rápido para o Microsoft Entra Permissions Management.

O Gerenciamento de Permissões é uma solução CIEM (Cloud Infrastructure Entitlement Management) que fornece visibilidade abrangente das permissões atribuídas a todas as identidades. Essas identidades incluem carga de trabalho superprivilegiada e identidades de usuário, ações e recursos em infraestruturas multicloud no Microsoft Azure, Amazon Web Services (AWS) e Google Cloud Platform (GCP). A Gestão de Permissões ajuda a sua organização a proteger e gerir eficazmente as permissões na nuvem, detetando, dimensionando corretamente automaticamente e monitorizando continuamente as permissões não utilizadas e excessivas.

Com este guia de início rápido, você configurará o(s) seu(s) ambiente(s) multicloud, configurará a coleta de dados e habilitará o acesso a permissões para garantir que suas identidades na nuvem sejam gerenciadas e seguras.

Pré-requisitos

Antes de começar, você precisa ter acesso a estas ferramentas para o processo de integração:

- Acesso a um shell BASH local com a CLI do Azure ou o Azure Cloud Shell usando o ambiente BASH (a CLI do Azure está incluída).

- Acesso aos consoles AWS, Azure e GCP.

- Um usuário deve ter a atribuição da função Administrador de Gerenciamento de Permissões para criar um novo registro de aplicativo no locatário do Microsoft Entra é necessário para a integração da AWS e do GCP.

Etapa 1: Configurar o gerenciamento de permissões

Para habilitar o Gerenciamento de Permissões, você deve ter um locatário do Microsoft Entra (por exemplo, Centro de administração do Microsoft Entra).

- Se você tiver uma conta do Azure, terá automaticamente um locatário do centro de administração do Microsoft Entra.

- Se ainda não tiver uma, crie uma conta gratuita no entra.microsoft.com.

Se os pontos acima forem cumpridos, continue com:

Ativar a Gestão de Permissões do Microsoft Entra na sua organização

Certifique-se de que é um Administrador de Gestão de Permissões. Saiba mais sobre as funções e permissões do Gerenciamento de Permissões.

Etapa 2: integre seu ambiente multicloud

Até agora você,

- Foi atribuída a função de Administrador de Gerenciamento de Permissões no locatário do centro de administração do Microsoft Entra.

- Comprou licenças ou ativou sua avaliação gratuita de 45 dias para o Gerenciamento de Permissões.

- Gerenciamento de permissões iniciado com êxito.

Agora, você aprenderá sobre a função e as configurações dos modos de Controlador e Coleta de dados no Gerenciamento de Permissões.

Definir o controlador

O controlador oferece a opção de determinar o nível de acesso que você concede aos usuários no Gerenciamento de Permissões.

Habilitar o controlador durante a integração concede acesso de administrador ao Gerenciamento de Permissões, ou acesso de leitura e gravação, para que os usuários possam corrigir permissões de tamanho correto e corrigir diretamente por meio do Gerenciamento de permissões (em vez de ir para os consoles AWS, Azure ou GCP).

A desativação do controlador durante a integração, ou nunca a habilitação, concede a um usuário do Gerenciamento de Permissões acesso somente leitura ao(s) seu(s) ambiente(s).

Nota

Se você não ativar o controlador durante a integração, terá a opção de habilitá-lo após a conclusão da integração. Para definir o controlador no Gerenciamento de permissões após a integração, consulte Habilitar ou desabilitar o controlador após a integração. Para ambientes da AWS, depois de habilitar o controlador, você não poderá desativá-lo.

Para definir as configurações do controlador durante a integração:

- Selecione Ativar para conceder acesso de leitura e gravação ao Gerenciamento de Permissões.

- Selecione Desativar para conceder acesso somente leitura ao Gerenciamento de Permissões.

Configurar a recolha de dados

Há três modos para escolher para coletar dados no Gerenciamento de Permissões.

A Gestão de Permissões automática (recomendada) deteta, integra e monitoriza automaticamente todas as subscrições atuais e futuras.

Manual Insira manualmente assinaturas individuais para o Gerenciamento de Permissões para descobrir, integrar e monitorar. Pode introduzir até 100 subscrições por recolha de dados.

Selecione Gerenciamento de permissões descobre automaticamente todas as assinaturas atuais. Uma vez descoberto, você seleciona quais assinaturas integrar e monitorar.

Nota

Para usar os modos Automático ou Selecionar, o controlador deve ser habilitado durante a configuração da coleta de dados.

Para configurar a coleta de dados:

- Em Gerenciamento de Permissões, vá para a página Coletores de Dados.

- Selecione um ambiente de nuvem: AWS, Azure ou GCP.

- Clique em Criar configuração.

Nota

O processo de coleta de dados leva algum tempo e ocorre em intervalos de aproximadamente 4-5 horas na maioria dos casos. O período de tempo depende do tamanho do sistema de autorização que você tem e da quantidade de dados disponíveis para coleta.

Amazon Web Services (AWS) integrada

Como o Gerenciamento de permissões está hospedado no Microsoft Entra, há mais etapas a serem seguidas para integrar seu ambiente da AWS.

Para conectar a AWS ao Gerenciamento de permissões, você deve criar um aplicativo Microsoft Entra no locatário do centro de administração do Microsoft Entra onde o Gerenciamento de permissões está habilitado. Este aplicativo Microsoft Entra é usado para configurar uma conexão OIDC com seu ambiente da AWS.

OpenID Connect (OIDC) é um protocolo de autenticação interoperável baseado na família OAuth 2.0 de especificações.

Pré-requisitos

Um usuário deve ter a atribuição da função Administrador de Gerenciamento de Permissões para criar um novo registro de aplicativo na ID do Microsoft Entra.

IDs de conta e funções para:

- Conta OIDC da AWS: uma conta de membro da AWS designada por você para criar e hospedar a conexão OIDC por meio de um IdP OIDC

- Conta de registro em log da AWS (opcional, mas recomendada)

- Conta de gerenciamento da AWS (opcional, mas recomendada)

- Contas de membros da AWS monitoradas e gerenciadas pelo Permissions Management (para o modo manual)

Para usar os modos de coleta de dados Automático ou Selecionar, você deve conectar sua conta de gerenciamento da AWS.

Durante esta etapa, você pode habilitar o controlador inserindo o nome do bucket do S3 com os logs de atividade do AWS CloudTrail (encontrados no AWS Trails).

Para integrar seu ambiente da AWS e configurar a coleta de dados, consulte Integrar uma conta da Amazon Web Services (AWS).

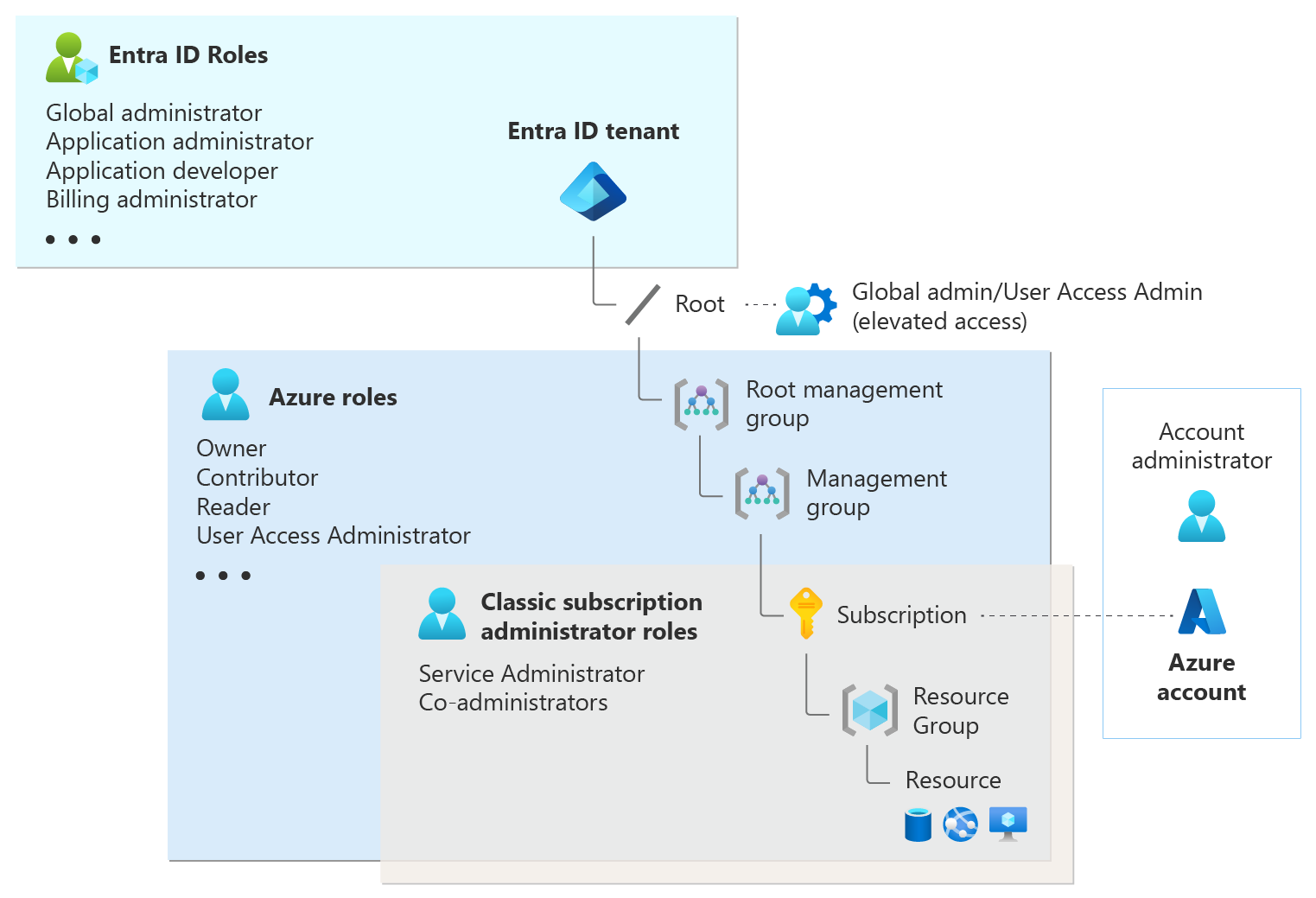

Microsoft Azure integrado

Quando você habilitou o Gerenciamento de permissões no locatário do Microsoft Entra, um aplicativo corporativo para o CIEM foi criado. Para integrar seu ambiente do Azure, você concede permissões a este aplicativo para gerenciamento de Permissões.

No locatário do Microsoft Entra onde o gerenciamento de permissões está habilitado, localize o aplicativo empresarial CIEM (Cloud Infrastructure Entitlement Management).

Atribua a função Leitor ao aplicativo CIEM para permitir que o gerenciamento de permissões leia as assinaturas do Microsoft Entra em seu ambiente.

Pré-requisitos

Um usuário com

Microsoft.Authorization/roleAssignments/writepermissões no escopo da assinatura ou do grupo de gerenciamento para atribuir funções ao aplicativo CIEM.Para usar os modos de coleta de dados Automático ou Selecionar, você deve atribuir a função Leitor no escopo do grupo Gerenciamento.

Para habilitar o controlador, você deve atribuir a função de Administrador de Acesso de Usuário ao aplicativo CIEM.

Para integrar seu ambiente do Azure e configurar a coleta de dados, consulte Integrar uma assinatura do Microsoft Azure.

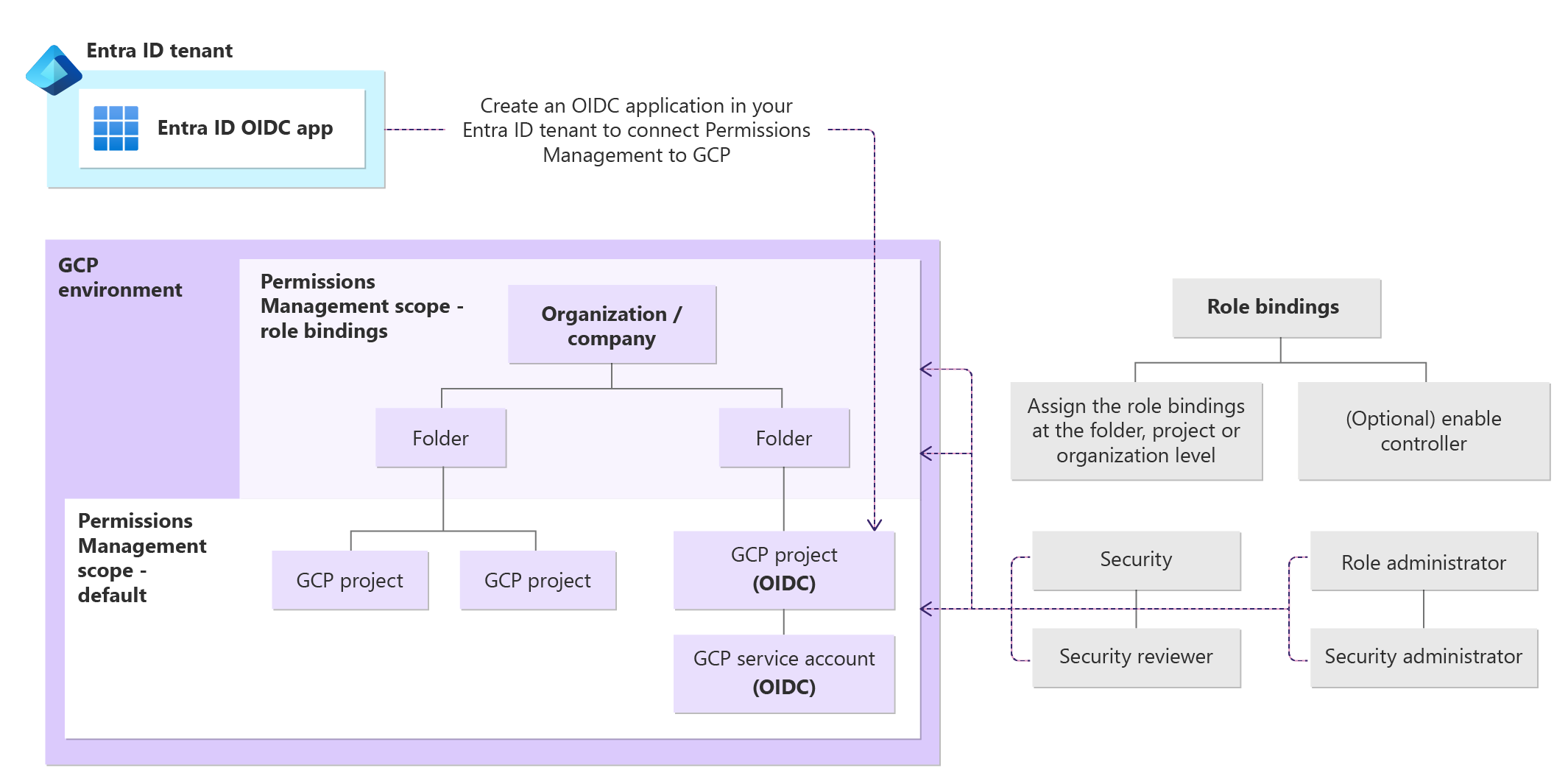

Google Cloud Platform (GCP) integrado

Como o Gerenciamento de Permissões está hospedado no Microsoft Azure, há etapas adicionais a serem executadas para integrar seu ambiente GCP.

Para conectar o GCP ao Gerenciamento de Permissões, você deve criar um aplicativo do centro de administração do Microsoft Entra no locatário do Microsoft Entra onde o Gerenciamento de Permissões está habilitado. Este aplicativo do centro de administração Microsoft Entra é usado para configurar uma conexão OIDC ao seu ambiente GCP.

OpenID Connect (OIDC) é um protocolo de autenticação interoperável baseado na família OAuth 2.0 de especificações.

Pré-requisitos

Um usuário com a capacidade de criar um novo registro de aplicativo no Microsoft Entra (necessário para facilitar a conexão OIDC) é necessário para a integração da AWS e do GCP.

Dados de identificação para:

- Projeto GCP OIDC: um projeto GCP designado por você para criar e hospedar a conexão OIDC através de um IdP OIDC.

- Número e ID do projeto

- Identidade da carga de trabalho GCP OIDC

- ID do pool, ID do provedor do pool

- Conta de serviço GCP OIDC

- Nome secreto do IdP do G-suite e e-mail do usuário do IdP do G-suite (opcional)

- IDs para os projetos GCP que você deseja integrar (opcional, para o modo manual)

Atribua as funções Visualizador e Revisor de Segurança à conta de serviço GCP nos níveis de organização, pasta ou projeto para conceder acesso de leitura de gerenciamento de permissões ao seu ambiente GCP.

Durante esta etapa, você tem a opção de Habilitar o modo de controlador atribuindo as funções de Administrador de Função e Administrador de Segurança à conta de serviço do GCP nos níveis de organização, pasta ou projeto.

Nota

O escopo padrão do Gerenciamento de Permissões está no nível do projeto.

Para integrar seu ambiente GCP e configurar a coleta de dados, consulte Integrar um projeto GCP.

Resumo

Parabéns! Você terminou de configurar a coleta de dados para o(s) seu(s) ambiente(s) e o processo de coleta de dados começou. O processo de recolha de dados demora algum tempo; aproximadamente 4-5 horas na maioria dos casos. O período de tempo depende da quantidade de sistemas de autorização que você integrou e da quantidade de dados disponíveis para coleta.

A coluna de status na interface do usuário do Gerenciamento de Permissões mostra em qual etapa da coleta de dados você está.

- Pendente: o Gerenciamento de permissões ainda não começou a ser detetado ou integrado.

- Descubra: O Gerenciamento de Permissões está detetando os sistemas de autorização.

- Em andamento: o Gerenciamento de Permissões concluiu de detetar os sistemas de autorização e está integrado.

- Integrado: a coleta de dados está concluída e todos os sistemas de autorização detetados são integrados ao Gerenciamento de Permissões.

Nota

Enquanto o processo de coleta de dados continua, você pode começar a configurar usuários e grupos no Gerenciamento de Permissões.

Próximos passos

- Ativar ou desativar o controlador após a integração

- Adicionar uma conta/assinatura/projeto após a conclusão da integração

- Criar pastas para organizar os seus sistemas de autorização

Referências: