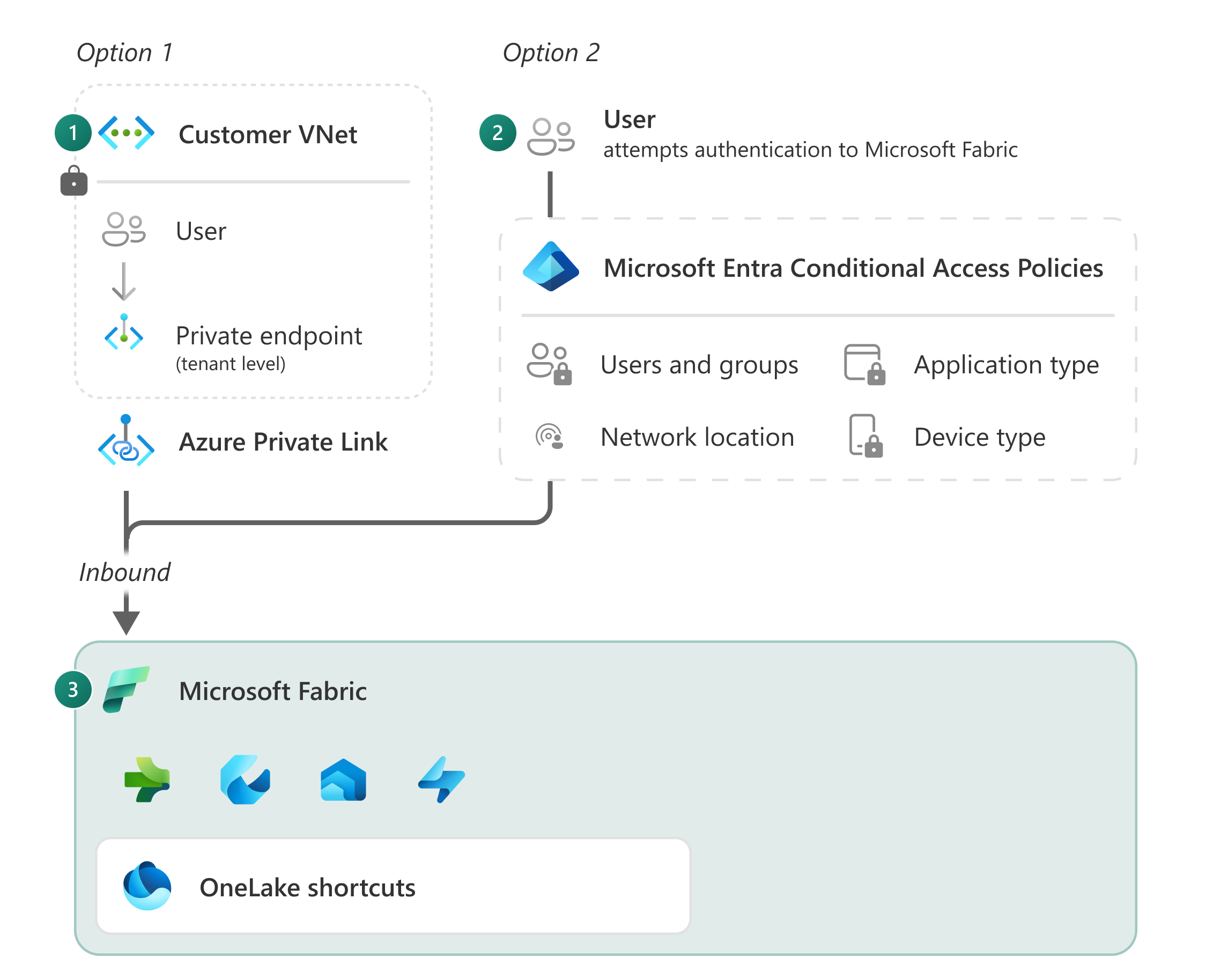

Proteja o tráfego de entrada

O tráfego de entrada é o tráfego que entra no Fabric a partir da Internet. Este artigo explica as diferenças entre as duas maneiras de proteger o tráfego de entrada no Microsoft Fabric, links privados e Acesso Condicional do Entra. Use este artigo para decidir qual método é melhor para sua organização.

Links privados (Opção 1, Customer Vnet) - O Fabric usa um endereço IP privado da sua rede virtual. O ponto de extremidade permite que os usuários em sua rede se comuniquem com o Fabric pelo endereço IP privado usando links privados.

Acesso Condicional Entra - (Opção 2, Utilizador) - Quando um utilizador autentica o acesso é determinado com base num conjunto de políticas que podem incluir endereço IP, localização e dispositivos geridos.

Depois que o tráfego entra na Malha, ele é autenticado pelo Microsoft Entra ID, que é o mesmo método de autenticação usado pelo Microsoft 365, OneDrive e Dynamics 365. A autenticação Microsoft Entra ID permite que os usuários se conectem com segurança a aplicativos em nuvem de qualquer dispositivo e rede, seja em casa, remotamente ou em seu escritório corporativo.

A plataforma de back-end Fabric é protegida por uma rede virtual e não é diretamente acessível a partir da Internet pública, exceto por meio de pontos de extremidade seguros. Para entender como o tráfego é protegido no Fabric, revise o diagrama de arquitetura do Fabric.

Por padrão, o Fabric se comunica entre experiências usando a rede de backbone interna da Microsoft. Quando um relatório do Power BI carrega dados do OneLake, os dados passam pela rede interna da Microsoft. Essa configuração é diferente de ter que configurar vários serviços de plataforma como serviço (PaaS) para se conectar uns aos outros através de uma rede privada. A comunicação de entrada entre clientes, como seu navegador ou o SQL Server Management Studio (SSMS) e o Fabric, usa o protocolo TLS 1.2 e negocia com o TLS 1.3 quando possível.

As configurações de segurança padrão do Fabric incluem:

Microsoft Entra ID que é usado para autenticar todas as solicitações.

Após a autenticação bem-sucedida, as solicitações são roteadas para o serviço de back-end apropriado por meio de pontos de extremidade gerenciados seguros pela Microsoft.

O tráfego interno entre experiências no Fabric é roteado pelo backbone da Microsoft.

O tráfego entre clientes e Fabric é criptografado usando pelo menos o protocolo Transport Layer Security (TLS) 1.2.

Entra Acesso Condicional

Todas as interações com o Fabric são autenticadas com o Microsoft Entra ID. O Microsoft Entra ID baseia-se no modelo de segurança Zero Trust , que pressupõe que não está totalmente protegido dentro do perímetro de rede da sua organização. Em vez de olhar para a sua rede como um limite de segurança, o Zero Trust olha para a identidade como o perímetro principal para a segurança.

Para determinar o acesso no momento da autenticação, você pode definir e aplicar políticas de acesso condicional com base na identidade dos usuários, no contexto do dispositivo, no local, na rede e na sensibilidade do aplicativo. Por exemplo, você pode exigir autenticação multifator, conformidade de dispositivo ou aplicativos aprovados para acessar seus dados e recursos no Fabric. Você também pode bloquear ou limitar o acesso de locais, dispositivos ou redes de risco.

As políticas de acesso condicional ajudam a proteger seus dados e aplicativos sem comprometer a produtividade e a experiência do usuário. Aqui estão alguns exemplos de restrições de acesso que você pode impor usando o acesso condicional.

Defina uma lista de IPs para conectividade de entrada com a malha.

Use a autenticação multifator (MFA).

Restrinja o tráfego com base em parâmetros como país de origem ou tipo de dispositivo.

O Fabric não oferece suporte a outros métodos de autenticação, como chaves de conta ou autenticação SQL, que dependem de nomes de usuário e senhas.

Configurar o acesso condicional

Para configurar o acesso condicional no Fabric, você precisa selecionar vários serviços do Azure relacionados ao Fabric, como Power BI, Azure Data Explorer, Banco de Dados SQL do Azure e Armazenamento do Azure.

Nota

O acesso condicional pode ser considerado muito amplo para alguns clientes, pois qualquer política será aplicada ao Fabric e aos serviços relacionados do Azure.

Licenciamento

O acesso condicional requer licenças do Microsoft Entra ID P1. Muitas vezes, essas licenças já estão disponíveis em sua organização porque são compartilhadas com outros produtos da Microsoft, como o Microsoft 365. Para encontrar a licença certa para seus requisitos, consulte Requisitos de licença.

Acesso fidedigno

O Fabric não precisa residir em sua rede privada, mesmo quando você tem seus dados armazenados dentro de uma. Com os serviços PaaS, é comum colocar a computação na mesma rede privada da conta de armazenamento. No entanto, com o Fabric isso não é necessário. Para habilitar o acesso confiável à malha, você pode usar recursos como gateways de dados locais, acesso a espaços de trabalho confiáveis e pontos de extremidade privados gerenciados. Para obter mais informações, consulte Segurança no Microsoft Fabric.

Ligações privadas

Com pontos de extremidade privados, seu serviço recebe um endereço IP privado de sua rede virtual. O ponto de extremidade permite que outros recursos na rede se comuniquem com o serviço através do endereço IP privado.

Usando links privados, um túnel do serviço para uma de suas sub-redes cria um canal privado. A comunicação de dispositivos externos viaja de seu endereço IP para um ponto de extremidade privado nessa sub-rede, através do túnel e para o serviço.

Ao implementar links privados, o Fabric não é mais acessível através da Internet pública. Para acessar o Fabric, todos os usuários precisam se conectar por meio da rede privada. A rede privada é necessária para todas as comunicações com o Fabric, incluindo a exibição de um relatório do Power BI no navegador e o uso do SQL Server Management Studio (SSMS) para se conectar a uma cadeia de caracteres de conexões SQL como <guid_unique_your_item>.datawarehouse.fabric.microsoft.com.

Redes locais

Se você estiver usando redes locais, poderá estendê-las para a Rede Virtual do Azure (VNet) usando um circuito de Rota Expressa, ou uma VPN site a site, para acessar a Malha usando conexões privadas.

Largura de banda

Com links privados, todo o tráfego para o Fabric passa pelo ponto de extremidade privado, causando possíveis problemas de largura de banda. Os usuários não podem mais carregar recursos globais distribuídos não relacionados a dados, como imagens .css e arquivos .html usados pelo Fabric, de sua região. Esses recursos são carregados a partir do local do ponto de extremidade privado. Por exemplo, para usuários australianos com um ponto de extremidade privado dos EUA, o tráfego viaja para os EUA primeiro. Isso aumenta os tempos de carregamento e pode reduzir o desempenho.

Custo

O custo dos links privados e o aumento da largura de banda da Rota Expressa para permitir a conectividade privada da sua rede podem adicionar custos à sua organização.

Considerações e limitações

Com links privados, você está fechando o Fabric para a internet pública. Como resultado, há muitas considerações e limitações que você precisa levar em conta.