Gerir experiências de colaboração no Teams para iOS e Android com Microsoft Intune

O Microsoft Teams é o centro de colaboração em equipa no Microsoft 365 que integra as pessoas, os conteúdos e as ferramentas de que a sua equipa precisa para ser mais empenhada e eficaz.

As funcionalidades de proteção mais avançadas e abrangentes para os dados do Microsoft 365 estão disponíveis quando subscreve o conjunto de Enterprise Mobility + Security, que inclui Microsoft Intune e Microsoft Entra ID funcionalidades P1 ou P2, como o Acesso Condicional. No mínimo, vai querer implementar uma política de Acesso Condicional que permita a conectividade ao Teams para iOS e Android a partir de dispositivos móveis e uma política de proteção de aplicações Intune que garanta a proteção da experiência de colaboração.

Aplicar Acesso Condicional

As organizações podem utilizar Microsoft Entra políticas de Acesso Condicional para garantir que os utilizadores só podem aceder a conteúdos escolares ou profissionais através do Teams para iOS e Android. Para tal, precisará de uma política de Acesso Condicional destinada a todos os potenciais utilizadores. Essas políticas estão descritas em Acesso Condicional: exigir aplicativos cliente aprovados ou política de proteção de aplicativo.

Observação

Para tirar partido das políticas de Acesso Condicional com base na aplicação, a aplicação Microsoft Authenticator tem de estar instalada em dispositivos iOS. Para dispositivos Android, é necessário o aplicativo Portal da Empresa do Intune. Para obter mais informações, consulte Acesso Condicional baseado em aplicativo com Intune.

Siga os passos em Exigir aplicações cliente aprovadas ou política de proteção de aplicações com dispositivos móveis, o que permite ao Teams para iOS e Android, mas impede que os clientes de dispositivos móveis compatíveis com OAuth de terceiros se liguem aos pontos finais do Microsoft 365.

Observação

Esta política garante que os utilizadores móveis podem aceder a todos os pontos finais do Microsoft 365 através das aplicações aplicáveis.

Criar políticas de proteção de aplicativos do Intune

As Políticas de Proteção de Aplicativos (APP) definem quais aplicativos são permitidos e as ações que eles podem realizar com os dados da sua organização. As opções disponíveis no APP permitem que as organizações adaptem a proteção às suas necessidades específicas. Para alguns, pode não ser óbvio quais configurações de política são necessárias para implementar um cenário completo. Para ajudar as organizações a priorizar a proteção de ponto de extremidade de cliente móvel, a Microsoft introduziu a taxonomia de sua estrutura de proteção de dados de aplicativo para gerenciamento de aplicativo móvel iOS e Android.

A estrutura de proteção de dados de aplicativo é organizada em três níveis de configuração distintos, sendo que cada nível compila o nível anterior:

- A Proteção de dados básica da empresa (nível 1) garante que os aplicativos sejam protegidos com um PIN e criptografados e execute operações de apagamento seletivo. Para dispositivos Android, esse nível valida o atestado de dispositivo Android. Essa é uma configuração de nível de entrada que fornece controle de proteção de dados semelhante nas políticas de caixa de correio do Exchange Online e apresenta a TI e a população de usuários para a APP.

- A Proteção de dados avançada da empresa (nível 2) apresenta mecanismos de prevenção de vazamento de dados de aplicativo e requisitos mínimos do sistema operacional. Essa é a configuração aplicável à maioria dos usuários móveis que acessam dados corporativos ou de estudante.

- A Proteção de dados empresariais de alta segurança (nível 3) apresenta mecanismos avançados de proteção de dados, configuração de PIN avançada e defesa contra ameaças móveis de aplicativos. Essa configuração é desejável para usuários que estão acessando dados de alto risco.

Para ver as recomendações específicas para cada nível de configuração e os aplicativos mínimos que devem ser protegidos, examine Estrutura de proteção de dados usando as políticas de proteção de aplicativo.

Independentemente de o dispositivo estar inscrito numa solução de gestão unificada de pontos finais (UEM), é necessário criar uma política de proteção de aplicativo do Intune para aplicativos iOS e Android, usando as etapas em Como criar e atribuir políticas de proteção de aplicativo. Essas políticas, no mínimo, devem atender às seguintes condições:

Eles incluem todos os aplicativos móveis do Microsoft 365, como Edge, Outlook, OneDrive, Office ou Teams, pois isso garante que os usuários possam acessar e manipular dados corporativos ou de estudante em qualquer aplicativo da Microsoft de maneira segura.

Eles são atribuídos a todos os usuários. Isto garante que todos os utilizadores estão protegidos, independentemente de utilizarem o Teams para iOS ou Android.

Determine qual nível de estrutura atende aos seus requisitos. A maioria das organizações deve implementar as configurações definidas em Proteção de dados aprimorada empresarial (Nível 2), pois isso permite a proteção de dados e controles de requisitos de acesso.

Para obter mais informações sobre as configurações disponíveis, consulte Configurações da política de proteção de aplicativos Android e Configurações da política de proteção de aplicativos iOS.

Importante

Para aplicar Intune políticas de proteção de aplicações em aplicações em dispositivos Android que não estão inscritos no Intune, o utilizador também tem de instalar o Portal da Empresa do Intune.

Utilizar a configuração da aplicação

O Teams para iOS e Android suporta definições de aplicações que permitem que a gestão unificada de pontos finais, como Microsoft Intune, os administradores personalizem o comportamento da aplicação.

A configuração da aplicação pode ser fornecida através do canal de SO de gestão de dispositivos móveis (MDM) em dispositivos inscritos (canal de Configuração de Aplicativos gerido para iOS ou Android no canal Enterprise para Android) ou através do canal Intune App Protection Policy (APP). O Teams para iOS e Android suporta os seguintes cenários de configuração:

- Permitir apenas contas corporativas ou de estudante

Importante

Para cenários de configuração que exijam a inscrição de dispositivos no Android, os dispositivos têm de estar inscritos no Android Enterprise e o Teams para Android tem de ser implementado através da Loja Managed Google Play. Para obter mais informações, consulte Configurar o registro de dispositivos Android Enterprise com perfil de trabalho de propriedade pessoal e Adicionar políticas de configuração de aplicativos para dispositivos Android Enterprise gerenciados.

Cada cenário de configuração destaca seus requisitos específicos. Por exemplo, se o cenário de configuração requer o registro do dispositivo e, portanto, funciona com qualquer provedor de UEM ou requer Políticas de Proteção de Aplicativos do Intune.

Importante

As chaves de configuração do aplicativo diferenciam maiúsculas de minúsculas. Use as maiúsculas e minúsculas adequadas para garantir que a configuração entre em vigor.

Observação

Com Microsoft Intune, a configuração da aplicação fornecida através do canal do SO MDM é referida como uma Política de Configuração de Aplicativos de Dispositivos Geridos (ACP); a configuração da aplicação fornecida através do canal de Política de Proteção de Aplicações é referida como uma Política de Configuração de Aplicativos de Aplicações Geridas.

Permitir apenas contas corporativas ou de estudante

Respeitar as políticas de segurança e conformidade de dados dos nossos maiores e altamente regulamentados clientes é um pilar fundamental do valor do Microsoft 365. Algumas empresas têm a necessidade de capturar todas as informações de comunicação dentro do seu ambiente corporativo, bem como garantir que os dispositivos sejam usados apenas para comunicações corporativas. Para suportar estes requisitos, o Teams para iOS e Android em dispositivos inscritos só pode ser configurado para permitir que uma única conta empresarial seja aprovisionada na aplicação.

Você pode saber mais sobre como configurar o modo de contas permitidas pela organização aqui:

Esse cenário de configuração funciona apenas com dispositivos registrados. No entanto, qualquer provedor UEM é compatível. Se não estiver a utilizar Microsoft Intune, terá de consultar a documentação do UEM sobre como implementar estas chaves de configuração.

Simplificar a experiência de início de sessão com o início de sessão sem domínio

Pode simplificar a experiência de início de sessão no Teams para iOS e Android ao preencher previamente o nome de domínio no ecrã de início de sessão para utilizadores em dispositivos partilhados e geridos ao aplicar as seguintes políticas:

| Nome | Valor |

|---|---|

| domain_name | Um valor de cadeia que fornece o domínio do inquilino a acrescentar. Utilize um valor delimitado por ponto e vírgula para adicionar vários domínios. Esta política só funciona em dispositivos inscritos. |

| enable_numeric_emp_id_keypad | Um valor booleano utilizado para indicar que o ID do funcionário é numérico e que o teclado numérico deve ser ativado para uma entrada fácil. Se o valor não estiver definido, o teclado alfanumérico será aberto. Esta política só funciona em dispositivos inscritos. |

Observação

Estas políticas só funcionarão em dispositivos partilhados e geridos inscritos.

Definições de notificação no Microsoft Teams

As notificações mantêm-no atualizado sobre o que está a acontecer ou que vai acontecer à sua volta. Aparecem no ecrã principal ou no ecrã de bloqueio com base nas definições. Utilize as seguintes opções para configurar as notificações no portal através de uma política de proteção de aplicações.

| Opções | Descrição |

|---|---|

| Permitir | Apresentar notificação real com todos os detalhes (título e conteúdo). |

| Bloquear dados da organização | Remova o título e substitua o conteúdo por "Tem uma nova mensagem" para as notificações de chat e "Existe uma nova atividade" para outras pessoas. Um utilizador não poderá Responder a uma notificação a partir de um ecrã de bloqueio. |

| Blocked | Suprime a notificação e não notifica o utilizador. |

Para definir as políticas no Intune

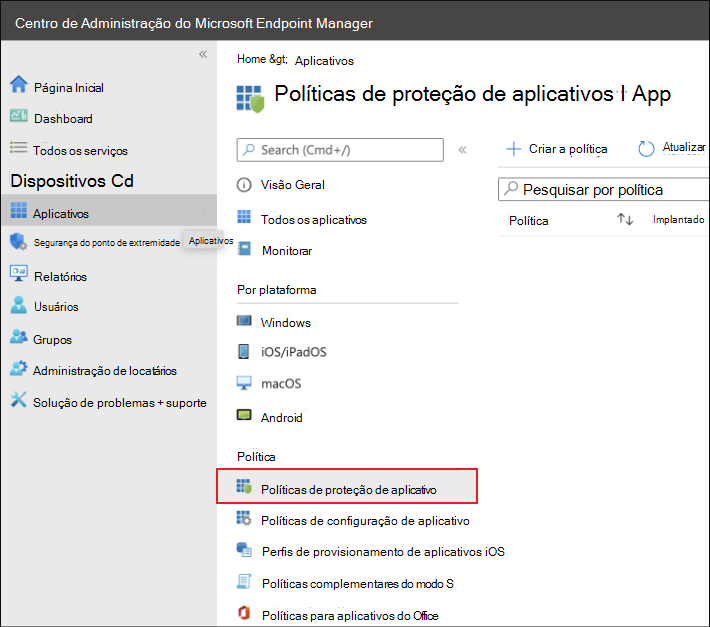

No painel de navegação esquerdo, navegue para Aplicações > Proteção de aplicativos políticas.

Clique em Criar Política e selecione a plataforma pretendida, como iOS/iPadOS.

Na página Informações básicas , adicione detalhes como Nome e Descrição. Clique em Avançar.

Na página Aplicações , clique em Selecionar aplicações públicas e, em seguida, localize e selecione as aplicações do Microsoft Teams . Clique em Avançar.

Na página Proteção de Dados , localize a definição Notificações de dados da organização e selecione a opção Bloquear Dados da organização . Defina as Atribuições para os grupos de utilizadores a incluir e, em seguida, crie a sua política.

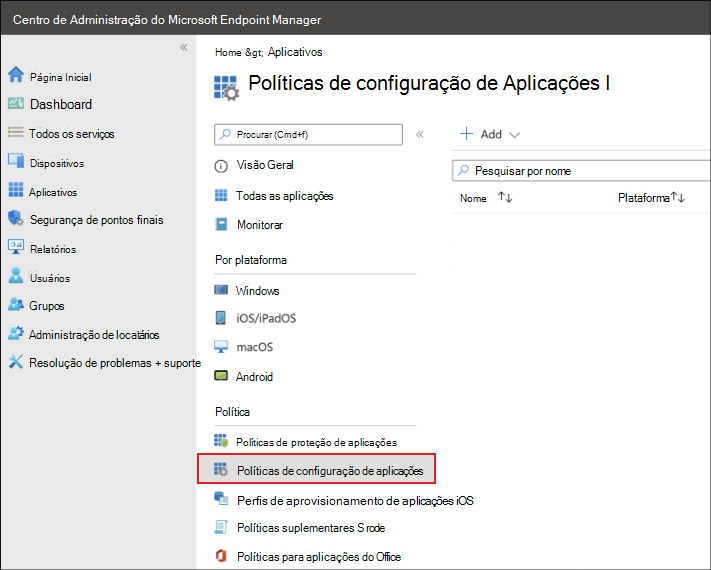

Assim que a política de proteção de aplicações tiver sido criada, aceda a Aplicações>Políticas de configuração de aplicaçõesAdicionar>aplicações geridas>.

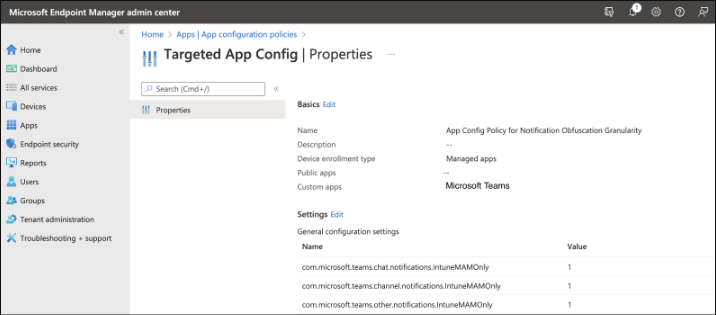

Na página Informações básicas , adicione um Nome e clique em Selecionar aplicações públicas e, em seguida, localize e selecione as aplicações do Microsoft Teams . Clique em Avançar.

Em Definições de configuração gerais, defina qualquer uma das chaves de notificação como 1 para ativar a funcionalidade para chat, canais, todas as outras notificações ou qualquer uma destas combinações. E, defina como 0 para desativar a funcionalidade.

Nome Valor com.microsoft.teams.chat.notifications.IntuneMAMOnly 1 para ligado, 0 para desativado com.microsoft.teams.channel.notifications.IntuneMAMOnly 1 para ligado, 0 para desativado com.microsoft.teams.other.notifications.IntuneMAMOnly 1 para ligado, 0 para desativado

Defina as Atribuições para os grupos de utilizadores a incluir e, em seguida, crie a sua política.

Assim que a política tiver sido criada, aceda a Aplicações>Proteção de aplicativos políticas. Localize a política de Proteção de aplicativos recentemente criada e marcar se a política foi implementada ao rever a coluna Implementado. A coluna Implementado deve apresentar Sim para a política criada. Se apresentar Não, atualize a página e marcar após 10 minutos.

Para que as notificações apareçam em dispositivos iOS e Android

- No dispositivo, inicie sessão no Teams e Portal da Empresa. Defina-o como Mostrar Pré-visualizações>Sempre para garantir que as definições de notificação do dispositivo permitem notificações do Teams.

- Bloqueie o dispositivo e envie notificações ao utilizador com sessão iniciada nesse dispositivo. Toque numa notificação para expandi-la no ecrã de bloqueio, sem desbloquear o dispositivo.

- As notificações no ecrã de bloqueio devem ter o seguinte aspeto (as capturas de ecrã são do iOS, mas as mesmas cadeias devem ser apresentadas no Android):

Nenhuma opção para Responder ou outras reações rápidas de notificação do ecrã de bloqueio deve estar visível.

O avatar do remetente não está visível; no entanto, as iniciais estão bem.

A notificação deve apresentar o título, mas substituir o conteúdo por "Tem uma nova mensagem" para notificações de chat e "Existe uma nova atividade" para outras pessoas.

Para obter mais informações sobre políticas de configuração de aplicações e políticas de proteção de aplicações, veja os seguintes tópicos:

- Políticas de configuração do aplicativo para o Microsoft Intune

- Somente políticas de proteção de aplicativos