Definições de dispositivos iOS e iPadOS para utilizar funcionalidades comuns do iOS/iPadOS no Intune

Observação

O Intune pode suportar mais definições do que as definições listadas neste artigo. Nem todas as definições estão documentadas e não serão documentadas. Para ver as definições que pode configurar, crie uma política de configuração de dispositivos e selecione Catálogo de Definições. Para obter mais informações, consulte Catálogo de Configurações.

O Intune inclui algumas definições incorporadas para permitir que os utilizadores do iOS/iPadOS utilizem diferentes funcionalidades da Apple nos respetivos dispositivos. Por exemplo, pode controlar impressoras AirPrint, adicionar aplicações e pastas às páginas de ancoragem e ecrã principal, mostrar notificações de aplicações, mostrar detalhes de etiquetas de ativos no ecrã de bloqueio, utilizar a autenticação de início de sessão único e utilizar a autenticação de certificados.

Esse recurso aplica-se a:

- iOS/iPadOS

Utilize estas funcionalidades para controlar dispositivos iOS/iPadOS como parte da sua solução de gestão de dispositivos móveis (MDM).

Este artigo lista estas definições e descreve o que cada definição faz. Para obter mais informações sobre estas funcionalidades, aceda a Adicionar definições de funcionalidades de dispositivos iOS/iPadOS ou macOS.

Antes de começar

Crie um perfil de configuração de funcionalidades de dispositivo iOS/iPadOS.

Observação

Estas definições aplicam-se a diferentes tipos de inscrição, com algumas definições a aplicarem-se a todas as opções de inscrição. Para obter mais informações sobre os diferentes tipos de inscrição, aceda à inscrição do iOS/iPadOS.

AirPrint

As definições aplicam-se a: Todos os tipos de inscrição

Observação

Certifique-se de que adiciona todas as impressoras ao mesmo perfil. A Apple impede que vários perfis AirPrint direcionem para o mesmo dispositivo.

Endereço IP: introduza o endereço IPv4 ou IPv6 da impressora. Se utilizar nomes de anfitrião para identificar impressoras, pode obter o endereço IP ao enviar pings para a impressora no terminal. Obtenha o endereço IP e o caminho (neste artigo) fornece mais detalhes.

Caminho do recurso: o caminho é normalmente

ipp/printpara impressoras na sua rede. Obtenha o endereço IP e o caminho (neste artigo) fornece mais detalhes.Porta: introduza a porta de escuta do destino airPrint. Se deixar esta propriedade em branco, o AirPrint utiliza a porta predefinida.

Esse recurso aplica-se a:

- iOS 11.0+

- iPadOS 13.0+

Forçar TLS: a opção Desativar (predefinição) não protege as ligações AirPrint com o TLS. Ativar ligações AirPrint seguras com Transport Layer Security (TLS).

Esse recurso aplica-se a:

- iOS 11.0+

- iPadOS 13.0+

Para adicionar servidores AirPrint, pode:

- Introduza os detalhes da impressora para adicionar um destino AirPrint à lista. Muitos servidores AirPrint podem ser adicionados.

- Importe um ficheiro separado por vírgulas (.csv) com estas informações. Em alternativa, exporte para criar uma lista dos servidores AirPrint que adicionou.

Obter o endereço IP do servidor, o caminho do recurso e a porta

Para adicionar servidores AirPrinter, precisa do endereço IP da impressora, do caminho do recurso e da porta. Os passos seguintes mostram-lhe como obter estas informações.

Num Mac que se ligue à mesma rede local (sub-rede) que as impressoras AirPrint, abra a aplicação Terminal (a partir de /Applications/Utilities).

Na aplicação Terminal, introduza

ippfinde selecione Enter.Repare nas informações da impressora. Por exemplo, pode devolver algo como

ipp://myprinter.local.:631/ipp/port1. A primeira parte é o nome da impressora. A última parte (ipp/port1) é o caminho do recurso.Na aplicação Terminal, introduza

ping myprinter.locale selecione Enter.Anote o endereço IP. Por exemplo, pode devolver algo como

PING myprinter.local (10.50.25.21).Utilize os valores do endereço IP e do caminho do recurso. Neste exemplo, o endereço IP é

10.50.25.21e o caminho do recurso é/ipp/port1.

Layout da tela inicial

Esse recurso aplica-se a:

- iOS 9.3 ou mais recente

- iPadOS 13.0 e versões mais recentes

- Inscrição automatizada de dispositivos (supervisionado)

O que você precisa saber

Adicione apenas uma aplicação uma vez à estação de ancoragem, página, pasta numa página ou pasta na estação de ancoragem. Adicionar a mesma aplicação em dois locais impede que a aplicação seja apresentada nos dispositivos e pode mostrar erros de relatórios.

Por exemplo, se adicionar a aplicação da câmara a uma estação de ancoragem e a uma página, a aplicação da câmara não é apresentada e os relatórios poderão apresentar um erro para a política. Para adicionar a aplicação da câmara ao esquema do ecrã principal, selecione apenas a estação de ancoragem ou uma página, não ambas.

Quando aplica um esquema de ecrã principal, este substitui qualquer esquema definido pelo utilizador. Por isso, recomendamos que utilize esquemas de ecrã principal em dispositivos sem utilizador.

Pode ter aplicações pré-existentes instaladas no dispositivo que não estão incluídas na configuração do esquema do ecrã principal. Estas aplicações são apresentadas por ordem alfabética após as aplicações configuradas.

Quando utiliza as definições da grelha do Ecrã Principal para adicionar páginas ou adicionar páginas e aplicações à estação de ancoragem, os ícones no Ecrã Principal e nas páginas são bloqueados. Não podem ser movidos ou eliminados. Este comportamento pode ser por predefinição com as políticas de MDM do iOS/iPadOS e da Apple.

Os clips Web iOS/iPadOS necessários para abrir num browser gerido não serão apresentados pela ordem que introduzir na política de esquema Ecrã Principal.

Ecrã principal

Utilize esta funcionalidade para adicionar aplicações. Veja também o aspeto destas aplicações nas páginas, na dock e nas pastas. Também mostra os ícones da aplicação. As aplicações do Programa de Compra em Volume (VPP), as aplicações de linha de negócio e as aplicações de ligação Web (URLs de aplicações Web) são preenchidas a partir das aplicações cliente que adicionar.

Tamanho da grelha: escolha um tamanho de grelha adequado para o ecrã principal do dispositivo. Uma aplicação ou pasta ocupa um lugar na grelha. Se o dispositivo de destino não suportar o tamanho selecionado, algumas aplicações poderão não caber e são enviadas para a próxima posição disponível numa nova página. Para referência:

- O iPhone 5 suporta 4 colunas x 5 linhas

- IPhone 6 e posterior suportam 4 colunas x 6 linhas

- Os iPads suportam 5 colunas x 6 linhas

+: selecione o botão Adicionar para adicionar aplicações.

Criar pasta ou adicionar aplicações: Adicionar uma Aplicação ou uma Pasta:

Aplicação: selecione aplicações existentes na lista. Esta opção adiciona aplicações ao ecrã principal nos dispositivos. Se não tiver aplicações, adicione aplicações ao Intune.

Também pode procurar aplicações pelo nome da aplicação, como

authenticatoroudrive. Em alternativa, procure pelo publicador da aplicação, comoMicrosoftouApple.Pasta: adiciona uma pasta ao ecrã principal. Introduza o Nome da pasta e selecione aplicações existentes na lista para aceder à pasta. Este nome de pasta é apresentado aos utilizadores nos respetivos dispositivos.

Também pode procurar aplicações pelo nome da aplicação, como

authenticatoroudrive. Em alternativa, procure pelo publicador da aplicação, comoMicrosoftouApple.As aplicações são dispostas da esquerda para a direita e pela mesma ordem apresentada. As aplicações podem ser movidas para outras posições. Só pode ter uma página numa pasta. Como solução, adicione nove (9) ou mais aplicações à pasta. As aplicações são movidas automaticamente para a página seguinte. Pode adicionar qualquer combinação de aplicações VPP, ligações Web (aplicações Web), aplicações da loja, aplicações de linha de negócio e aplicações de sistema.

Estação de Ancoragem

Adicione até quatro (4) itens para iPhones e até seis (6) itens para iPads (aplicações e pastas combinadas) na estação de ancoragem no ecrã. Muitos dispositivos suportam menos itens. Por exemplo, os dispositivos iPhone suportam até quatro itens. Assim, só são apresentados os primeiros quatro itens que adicionar.

+: selecione o botão Adicionar para adicionar aplicações ou pastas à estação de ancoragem.

Criar pasta ou adicionar aplicações: Adicionar uma Aplicação ou uma Pasta:

Aplicação: selecione aplicações existentes na lista. Esta opção adiciona aplicações à estação de ancoragem no ecrã. Se não tiver aplicações, adicione aplicações ao Intune.

Também pode procurar aplicações pelo nome da aplicação, como

authenticatoroudrive. Em alternativa, procure pelo publicador da aplicação, comoMicrosoftouApple.Pasta: adiciona uma pasta à estação de ancoragem no ecrã. Introduza o Nome da pasta e selecione aplicações existentes na lista para aceder à pasta. Este nome de pasta é apresentado aos utilizadores nos respetivos dispositivos.

Também pode procurar aplicações pelo nome da aplicação, como

authenticatoroudrive. Em alternativa, procure pelo publicador da aplicação, comoMicrosoftouApple.As aplicações são dispostas da esquerda para a direita e pela mesma ordem apresentada. As aplicações podem ser movidas para outras posições. Se adicionar mais aplicações do que as que cabem numa página, as aplicações são movidas automaticamente para outra página. Pode adicionar até 20 páginas numa pasta na estação de ancoragem. Pode adicionar qualquer combinação de aplicações VPP, ligações Web (aplicações Web), aplicações da loja, aplicações de linha de negócio e aplicações de sistema.

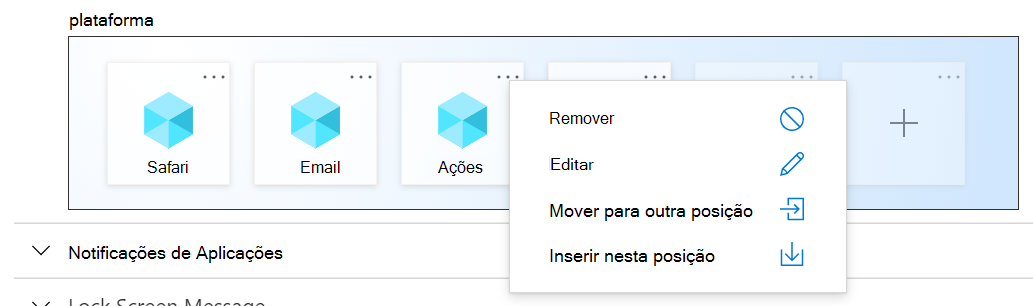

Exemplo

No exemplo seguinte, o ecrã da dock mostra as aplicações Safari, Correio e Ações. A aplicação Ações está selecionada para mostrar as respetivas propriedades:

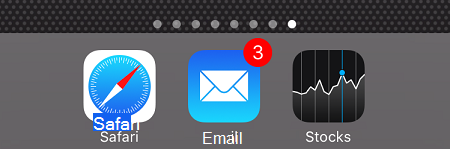

Quando atribui a política a um iPhone, a estação de ancoragem tem um aspeto semelhante à imagem seguinte:

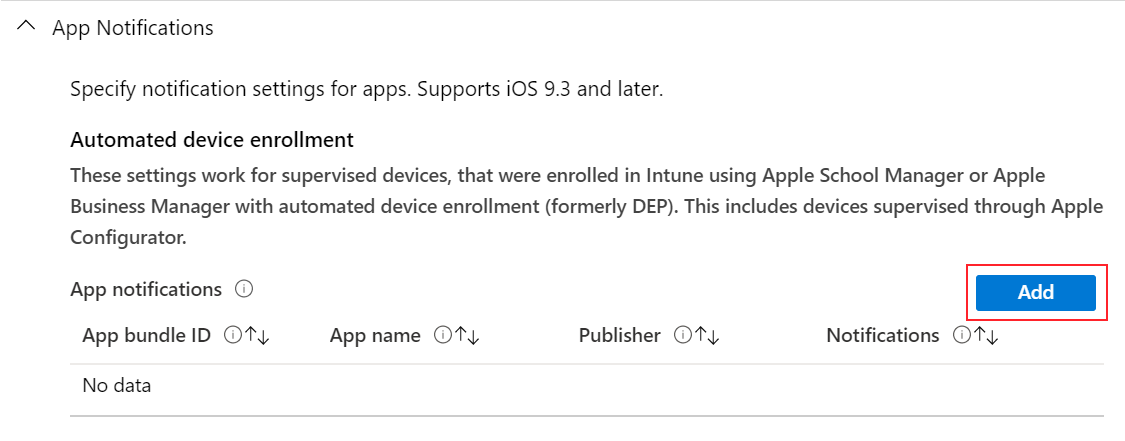

Notificações de aplicativos

As definições aplicam-se a: Inscrição automatizada de dispositivos (supervisionado)

Adicionar: adicionar notificações para aplicações:

ID do pacote de aplicação: introduza o ID do Pacote de Aplicações da aplicação que pretende adicionar.

Para obter o ID do pacote de aplicações:

- Para obter alguns exemplos, aceda a IDs do pacote para aplicações iOS/iPadOS incorporadas.

- Para aplicações adicionadas ao Intune, pode utilizar o centro de administração do Intune.

Quando definido como Não configurado ou deixado em branco, o Intune não altera nem atualiza esta definição.

Nome da aplicação: introduza o nome da aplicação que pretende adicionar. Este nome é utilizado para referência no centro de administração do Microsoft Intune. Não é apresentado nos dispositivos. Quando definido como Não configurado ou deixado em branco, o Intune não altera nem atualiza esta definição.

Publicador: introduza o publicador da aplicação que está a adicionar. Este nome é utilizado para referência no centro de administração do Microsoft Intune. Não é apresentado nos dispositivos. Quando definido como Não configurado ou deixado em branco, o Intune não altera nem atualiza esta definição.

Notificações: ative ou Desative o envio de notificações para dispositivos por parte da aplicação. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração.

Quando definido como Ativar, configure também:

Mostrar no centro de notificações: Ativar permite que a aplicação mostre notificações no Centro de Notificações do dispositivo. Desativar impede que a aplicação apresente notificações no Centro de Notificações. Quando definido como Não configurado ou deixado em branco, o Intune não altera nem atualiza esta definição.

Mostrar no Ecrã de Bloqueio: Ativar mostra as notificações da aplicação no ecrã de bloqueio do dispositivo. Desativar impede que a aplicação apresente notificações no ecrã de bloqueio. Quando definido como Não configurado ou deixado em branco, o Intune não altera nem atualiza esta definição.

Tipo de alerta: quando os dispositivos são desbloqueados, escolha a forma como a notificação é apresentada. Suas opções:

- Nenhum: não é apresentada nenhuma notificação.

- Faixa: é apresentada brevemente uma faixa com a notificação. Esta definição também pode ser conhecida como Faixa Temporária.

- Modal: a notificação é apresentada e os utilizadores têm de dispensá-la manualmente antes de continuarem a utilizar o dispositivo. Esta definição também pode ser conhecida como Faixa Persistente.

Distintivo no ícone da aplicação: Ativar adiciona um distintivo ao ícone da aplicação. O distintivo significa que a aplicação enviou uma notificação. Desativar não adiciona um distintivo ao ícone da aplicação. Quando definido como Não configurado, o Intune não altera nem atualiza esta definição.

Ativar sons: a opção Ativar reproduz um som quando uma notificação é entregue. Desativar não reproduz um som quando uma notificação é entregue. Quando definido como Não configurado, o Intune não altera nem atualiza esta definição.

Mostrar pré-visualizações: mostra uma pré-visualização das notificações recentes da aplicação. Selecione quando pretende mostrar a pré-visualização. O valor que escolher substitui o valor configurado pelo utilizador no dispositivo (Definições Notificações >> Mostrar Pré-visualizações). Suas opções:

- Não configurado: o Intune não altera nem atualiza essa configuração.

- Quando desbloqueado: a pré-visualização só é apresentada quando o dispositivo é desbloqueado.

- Sempre: a pré-visualização é sempre apresentada no ecrã de bloqueio.

- Nunca: a pré-visualização nunca é apresentada.

Esse recurso aplica-se a:

- iOS/iPadOS 14.0 e mais recente

Mensagem da tela de bloqueio

Esse recurso aplica-se a:

- iOS 9.3 e posterior

- iPadOS 13.0 e versões mais recentes

As definições aplicam-se a: Inscrição automatizada de dispositivos (supervisionado)

"Se Perdido, regresse a..." Mensagem: Se os dispositivos forem perdidos ou roubados, introduza uma nota que possa ajudar a devolver o dispositivo, caso seja encontrado. Pode introduzir o texto que pretender. Por exemplo, insira algo como

If found, call Contoso at ....O texto introduzido é apresentado na janela de início de sessão e no ecrã de bloqueio nos dispositivos.

Informações da etiqueta do elemento: introduza informações sobre a etiqueta de recurso do dispositivo. Por exemplo, introduza

Owned by Contoso CorpouSerial Number: {{serialnumber}}.Os tokens de dispositivo também podem ser utilizados para adicionar informações específicas do dispositivo a estes campos. Por exemplo, para mostrar o número de série, introduza

Serial Number: {{serialnumber}}ouDevice ID: {{DEVICEID}}. No ecrã de bloqueio, o texto é semelhante aSerial Number 123456789ABC. Ao introduzir variáveis, certifique-se de que utiliza parênteses{{ }}retos.São suportadas as seguintes variáveis de informações do dispositivo. As variáveis não são validadas na IU e são sensíveis às maiúsculas e minúsculas. Se introduzir uma variável incorreta, pode ver os perfis guardados com entradas incorretas. Por exemplo, se introduzir

{{DeviceID}}em vez de{{deviceid}}ou{{DEVICEID}}, a cadeia literal é apresentada em vez do ID exclusivo do dispositivo. Certifique-se de que introduz as informações corretas. Todas as variáveis em minúsculas ou em maiúsculas são suportadas, mas não é uma mistura.-

{{AADDeviceId}}: ID do dispositivo Microsoft Entra -

{{AccountId}}: ID de inquilino ou ID de conta do Intune -

{{AccountName}}: Nome do inquilino do Intune ou nome da conta -

{{AppleId}}: ID Apple do utilizador -

{{Department}}: Departamento atribuído durante o Assistente de Configuração -

{{DeviceId}}: ID do dispositivo do Intune -

{{DeviceName}}: Nome do dispositivo do Intune -

{{domain}}: Nome de domínio -

{{EASID}}: ID de Sincronização Ativa do Exchange -

{{EDUUserType}}: Tipo de utilizador -

{{IMEI}}: IMEI do dispositivo -

{{mail}}: endereço de e-mail do utilizador -

{{ManagedAppleId}}: ID Apple gerido do utilizador -

{{MEID}}: MEID do dispositivo -

{{partialUPN}}: prefixo UPN antes do símbolo @ -

{{SearchableDeviceKey}}: ID da Chave NGC -

{{SerialNumber}}: número de série do dispositivo -

{{SerialNumberLast4Digits}}: Últimos 4 dígitos do número de série do dispositivo -

{{SIGNEDDEVICEID}}: Blob de ID do Dispositivo atribuído ao cliente durante a inscrição no Portal da Empresa -

{{SignedDeviceIdWithUserId}}: Blob de ID do dispositivo atribuído ao cliente com afinidade de utilizador durante o Assistente de Configuração da Apple -

{{UDID}}: UDID do Dispositivo -

{{UDIDLast4Digits}}: Últimos 4 dígitos do UDID do dispositivo -

{{UserId}}: ID de utilizador do Intune -

{{UserName}}: Nome de utilizador -

{{userPrincipalName}}: UPN do utilizador

-

Logon único

As definições aplicam-se a: Inscrição de dispositivos, Inscrição de dispositivos automatizada (supervisionado)

Atributo de nome de utilizador do Microsoft Entra: o Intune procura este atributo para cada utilizador no Microsoft Entra ID. Em seguida, o Intune preenche o respetivo campo (como o UPN) antes de gerar o XML que é instalado nos dispositivos. Suas opções:

Não configurado: o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pede aos utilizadores um nome principal kerberos quando o perfil é implementado nos dispositivos. É necessário um nome principal para os MDMs instalarem perfis de SSO.

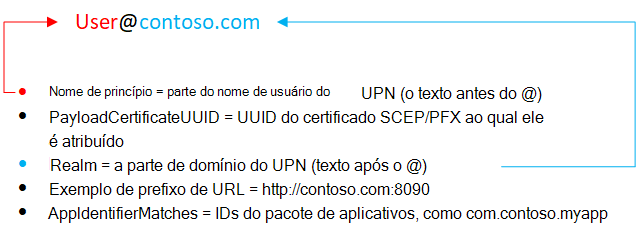

Nome principal de utilizador: o nome principal de utilizador (UPN) é analisado da seguinte forma:

Também pode substituir o realm pelo texto introduzido na caixa de texto Realm .

Por exemplo, a Contoso tem várias regiões, incluindo Europa, Ásia e América do Norte. A Contoso quer que os utilizadores asiáticos utilizem o SSO e a aplicação requer o UPN no

username@asia.contoso.comformato. Quando seleciona Nome Principal de Utilizador, o realm de cada utilizador é retirado do ID do Microsoft Entra, que écontoso.com. Assim, para os utilizadores na Ásia, selecione Nome Principal de Utilizador e introduzaasia.contoso.com. O UPN do utilizador torna-seusername@asia.contoso.com, em vez deusername@contoso.com.ID do Dispositivo do Intune: o Intune seleciona automaticamente o ID de dispositivo do Intune. Por predefinição:

- As aplicações só precisam de utilizar o ID do dispositivo. No entanto, se a sua aplicação utilizar o realm e o ID do dispositivo, pode introduzir o realm na caixa de texto Realm .

- Se utilizar o ID do dispositivo, mantenha o realm vazio.

ID do Dispositivo do Azure AD: O ID do dispositivo Do Microsoft Entra

Nome da conta SAM: o Intune preenche o nome da conta do Gestor de Contas de Segurança (SAM) no local.

Realm: introduza a parte do domínio do URL. Por exemplo, digite

contoso.com.URLs: adicione quaisquer URLs na sua organização que exijam a autenticação de início de sessão único (SSO) do utilizador.

Por exemplo, quando um utilizador se liga a qualquer um destes sites, o dispositivo iOS/iPadOS utiliza as credenciais de SSO. Os utilizadores não precisam de introduzir credenciais novamente. Se a autenticação multifator (MFA) estiver ativada, os utilizadores têm de introduzir a segunda autenticação.

Também:

Estes URLs têm de ter um FQDN formatado corretamente. A Apple requer que os URLs estejam no

http://<yourURL.domain>formato .Os padrões de correspondência de URL têm de começar com

http://ouhttps://. É executada uma correspondência de cadeia simples, pelo que o prefixo dohttp://www.contoso.com/URL não correspondehttp://www.contoso.com:80/a . Com o iOS 10.0+ e o iPadOS 13.0+, pode ser utilizado um único caráter universal * para introduzir todos os valores correspondentes. Por exemplo,http://*.contoso.com/corresponde ahttp://store.contoso.com/ehttp://www.contoso.com.Os

http://.compadrões ehttps://.comcorrespondem a todos os URLs HTTP e HTTPS, respetivamente.

Aplicações: adicione aplicações em dispositivos de utilizadores que podem utilizar o início de sessão único.

A

AppIdentifierMatchesmatriz tem de incluir cadeias que correspondam aos IDs do pacote de aplicações. Estas cadeias podem ser correspondências exatas, comocom.contoso.myapp, ou introduzir uma correspondência de prefixo no ID do pacote com o*caráter universal. O caráter universal tem de aparecer após um caráter de ponto final (.) e só pode aparecer uma vez, no final da cadeia, comocom.contoso.*. Quando um caráter universal é incluído, qualquer aplicação cujo ID de pacote comece com o prefixo tem acesso à conta.Utilize o Nome da Aplicação para introduzir um nome amigável para o ajudar a identificar o ID do pacote.

Certificado de renovação de credenciais: se utilizar certificados para autenticação (não palavras-passe), selecione o certificado SCEP ou PFX existente como certificado de autenticação. Normalmente, este certificado é o mesmo certificado implementado para os utilizadores para outros perfis, como VPN, Wi-Fi ou e-mail.

Filtro de conteúdo da Web

As definições aplicam-se a: Inscrição automatizada de dispositivos (supervisionado)

Estas definições utilizam as definições do Filtro de Conteúdo Web da Apple. Para obter mais informações sobre estas definições, aceda ao site Implementação da Plataforma da Apple (abre o site da Apple).

Tipo de Filtro: opte por permitir sites específicos. Suas opções:

Não configurado: o Intune não altera nem atualiza essa configuração.

Configurar URLs: utilize o filtro Web incorporado da Apple que procura termos para adultos, incluindo linguagem ofensiva e sexualmente explícita. Esta funcionalidade avalia cada página Web à medida que é carregada e identifica e bloqueia conteúdos inadequados. Também pode adicionar URLs que não pretende que sejam verificados pelo filtro. Em alternativa, bloqueie URLs específicos, independentemente das definições de filtro da Apple.

URLs permitidos: adicione os URLs que pretende permitir. Estes URLs ignoram o filtro Web da Apple.

Os URLs introduzidos são os URLs que não quer que sejam avaliados pelo filtro Web da Apple. Estes URLs não são uma lista de sites permitidos. Para criar uma lista de sites permitidos, defina o Tipo de Filtrocomo Apenas sites específicos.

URLs bloqueados: adicione os URLs que pretende deixar de abrir, independentemente das definições do filtro Web da Apple.

Apenas sites específicos (apenas para browser Safari): estes URLs são adicionados aos marcadores do browser Safari. Os utilizadores só podem visitar estes sites; não é possível abrir outros sites. Utilize esta opção apenas se souber a lista exata de URLs aos quais os utilizadores podem aceder.

-

URL: introduza o URL do site que pretende permitir. Por exemplo, digite

https://www.contoso.com. - Caminho do Marcador: a Apple alterou esta definição. Todos os marcadores acedem à pasta Sites Permitidos . Os marcadores não entram no caminho do marcador que introduzir.

- Título: introduza um título descritivo para o marcador.

Se não introduzir URLs, os utilizadores não poderão aceder a sites exceto

microsoft.com,microsoft.neteapple.com. O Intune permite automaticamente estes URLs.-

URL: introduza o URL do site que pretende permitir. Por exemplo, digite

Extensão do aplicativo de logon único

Esse recurso aplica-se a:

- iOS 13.0 e posterior

- iPadOS 13.0 e posterior

As definições aplicam-se a: Todos os tipos de inscrição

Tipo de extensão da aplicação SSO: escolha o tipo de extensão da aplicação SSO. Suas opções:

Não configurado: o Intune não altera nem atualiza essa configuração. Por predefinição, o SO não utiliza extensões de aplicação. Para desativar uma extensão de aplicação, pode mudar o tipo de extensão da aplicação SSO para Não configurado.

Microsoft Entra ID: utiliza o plug-in microsoft Entra ID Enterprise SSO, que é uma extensão de aplicação SSO de tipo redirecionamento. Este plug-in fornece SSO para contas do Active Directory no local em todas as aplicações que suportam a funcionalidade de início de sessão único enterprise da Apple . Utilize este tipo de extensão de aplicação SSO para ativar o SSO em aplicações da Microsoft, aplicações da organização e sites que se autenticam com o Microsoft Entra ID.

O plug-in do SSO funciona como um mediador de autenticação avançado que oferece melhorias na segurança e na experiência do utilizador. Todas as aplicações que utilizam a aplicação Microsoft Authenticator para autenticação continuam a obter o SSO com o plug-in SSO do Microsoft Enterprise para dispositivos Apple.

Importante

Para obter o SSO com o tipo de extensão da aplicação Microsoft Entra SSO, instale primeiro a aplicação Microsoft Authenticator para iOS/iPadOS nos dispositivos. A aplicação Authenticator fornece o plug-in SSO do Microsoft Enterprise aos dispositivos e as definições da extensão da aplicação SSO mdm ativam o plug-in. Assim que o Authenticator e o perfil de extensão da aplicação SSO estiverem instalados nos dispositivos, os utilizadores têm de introduzir as respetivas credenciais para iniciar sessão e estabelecer uma sessão nos respetivos dispositivos. Em seguida, esta sessão é utilizada em diferentes aplicações sem exigir que os utilizadores se autentiquem novamente. Para obter mais informações sobre o Authenticator, aceda a O que é a aplicação Microsoft Authenticator.

Para obter mais informações, aceda a Utilizar o plug-in SSO do Microsoft Enterprise em dispositivos iOS/iPadOS.

Redirecionamento: utilize uma extensão de aplicação de redirecionamento genérica e personalizável para utilizar o SSO com fluxos de autenticação modernos. Certifique-se de que sabe o ID da extensão da extensão da aplicação da sua organização.

Credencial: utilize uma extensão de aplicação de credenciais genérica e personalizável para utilizar o SSO com fluxos de autenticação de resposta e desafio. Certifique-se de que sabe o ID da extensão da extensão da aplicação da sua organização.

Kerberos: utilize a extensão Kerberos incorporada da Apple, que está incluída no iOS 13.0+ e no iPadOS 13.0+. Esta opção é uma versão específica de Kerberos da extensão da aplicação Credenciais .

Dica

Com os tipos de Redirecionamento e Credenciais , adiciona os seus próprios valores de configuração para passar pela extensão. Se estiver a utilizar a Credencial, considere utilizar as definições de configuração incorporadas fornecidas pela Apple no tipo Kerberos .

Depois de os utilizadores iniciarem sessão com êxito na aplicação Authenticator, não lhes é pedido que iniciem sessão noutras aplicações que utilizem a extensão SSO. Quando os utilizadores abrem aplicações geridas pela primeira vez que não utilizam a extensão SSO, é pedido aos utilizadores que selecionem a conta com sessão iniciada.

Ativar o modo de dispositivo partilhado (apenas Microsoft Entra ID): selecione Sim se estiver a implementar o plug-in SSO do Microsoft Enterprise em dispositivos iOS/iPadOS configurados para a funcionalidade de modo de dispositivo partilhado do Microsoft Entra. Os dispositivos no modo partilhado permitem que muitos utilizadores iniciem e terminem sessão globalmente nas aplicações que suportam o modo de dispositivo partilhado. Quando definido como Não configurado, o Intune não altera nem atualiza esta definição. Por predefinição, os dispositivos iOS/iPadOS não se destinam a ser partilhados entre vários utilizadores.

Para obter mais informações sobre o modo de dispositivo partilhado e como o ativar, aceda a Descrição geral do modo de dispositivo partilhado e modo de dispositivo partilhado para dispositivos iOS.

Esse recurso aplica-se a:

- iOS/iPadOS 13.5 e mais recente

ID da Extensão (Redirecionamento e Credencial): introduza o identificador do pacote que identifica a extensão da aplicação SSO, como

com.apple.extensiblesso.ID da Equipa (Redirecionamento e Credencial): introduza o identificador da equipa da extensão da aplicação SSO. Um identificador de equipa é uma cadeia alfanumérica (números e letras) de 10 carateres gerada pela Apple, como

ABCDE12345. O ID da equipa não é necessário.Localize o seu ID de Equipa (abre o site da Apple) com mais informações.

Realm (Credential e Kerberos): introduza o nome do seu realm de autenticação. O nome do realm deve ser em maiúscula, como

CONTOSO.COM. Normalmente, o nome do seu reino é o mesmo que o seu nome de domínio DNS, mas em maiúsculas.Domínios (Credenciais e Kerberos): introduza os nomes de domínio ou anfitrião dos sites que podem autenticar através do SSO. Por exemplo, se o seu site for

mysite.contoso.com,mysiteentão é o nome do anfitrião e.contoso.comé o nome de domínio. Quando os utilizadores se ligam a qualquer um destes sites, a extensão da aplicação processa o desafio de autenticação. Esta autenticação permite que os utilizadores utilizem o Face ID, o Touch ID ou o pincode/código de acesso da Apple para iniciar sessão.- Todos os domínios nos perfis da extensão de aplicação de início de sessão único do Intune têm de ser exclusivos. Não pode repetir um domínio em nenhum perfil de extensão de aplicação de início de sessão, mesmo que esteja a utilizar diferentes tipos de extensões de aplicações SSO.

- Estes domínios não são sensíveis a maiúsculas e minúsculas.

- O domínio tem de começar com um ponto final (

.).

URLs (Apenas redirecionamento): introduza os prefixos de URL dos seus fornecedores de identidade em cujo nome a extensão de aplicação de redirecionamento utiliza SSO. Quando os utilizadores são redirecionados para estes URLs, a extensão da aplicação SSO intervém e pede o SSO.

- Todos os URLs nos seus perfis de extensão de aplicação de início de sessão único do Intune têm de ser exclusivos. Não pode repetir um domínio em nenhum perfil de extensão de aplicação SSO, mesmo que esteja a utilizar diferentes tipos de extensões de aplicação SSO.

- Os URLs têm de começar com

http://ouhttps://.

Configuração adicional (Microsoft Entra ID, Redirecionamento e Credencial): introduza mais dados específicos da extensão para transmitir para a extensão da aplicação SSO:

Chave: introduza o nome do item que pretende adicionar, como

user nameouAppAllowList.Tipo: introduza o tipo de dados. Suas opções:

- Cadeia de caracteres

- Booleano: no valor de Configuração, introduza

TrueouFalse. - Número inteiro: no valor Configuração, introduza um número.

Valor: introduza os dados.

Adicionar: selecione para adicionar as chaves de configuração.

Bloquear a utilização de keychain (apenas Kerberos): sim impede que as palavras-passe sejam guardadas e armazenadas no porta-chaves. Se estiver bloqueado, não é pedido aos utilizadores que guardem a palavra-passe e precisam de reintroduzir a palavra-passe quando o pedido Kerberos expirar. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que as palavras-passe sejam guardadas e armazenadas no porta-chaves. Não é pedido aos utilizadores que reintroduzam a palavra-passe quando o pedido expirar.

Exigir o Face ID, Touch ID ou código de acesso (apenas Kerberos): sim força os utilizadores a introduzir o seu Face ID, Touch ID ou código de acesso do dispositivo quando a credencial for necessária para atualizar a permissão Kerberos. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode não exigir que os utilizadores utilizem biometria ou código de acesso do dispositivo para atualizar a permissão Kerberos. Se a utilização do Keychain estiver bloqueada, esta definição não se aplica.

Definir como realm predefinido (apenas Kerberos): Sim define o valor realm que introduziu como o realm predefinido. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode não definir um realm predefinido.

- Se estiver a configurar várias extensões de aplicação SSO Kerberos na sua organização, selecione Sim.

- Se estiver a utilizar vários realms, selecione Sim. Define o valor realm que introduziu como o realm predefinido.

- Se tiver apenas um realm, selecione Não configurado (predefinição).

Bloquear a Deteção Automática (apenas Kerberos): sim impede que a extensão Kerberos utilize automaticamente LDAP e DNS para determinar o nome do site do Active Directory. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração.

Permitir apenas aplicações geridas (apenas Kerberos): quando definida como Sim, a extensão Kerberos permite apenas aplicações geridas e quaisquer aplicações introduzidas com o ID do pacote de aplicações para aceder à credencial. Quando definido como Não configurado (padrão), o Intune não altera nem atualiza essa configuração. Por predefinição, o SO pode permitir que as aplicações não geridas acedam à credencial.

Esse recurso aplica-se a:

- iOS/iPadOS 14 e mais recente

Nome principal (apenas Kerberos): introduza o nome de utilizador do principal Kerberos. Não precisa de incluir o nome do reino. Por exemplo, em

user@contoso.com,useré o nome principal econtoso.comé o nome do reino.- Também pode utilizar variáveis no nome principal ao introduzir parênteses

{{ }}retos . Por exemplo, para mostrar o nome de utilizador, introduzaUsername: {{username}}. - Tenha cuidado com a substituição de variáveis. As variáveis não são validadas na IU e são sensíveis a maiúsculas e minúsculas. Certifique-se de que introduz as informações corretas.

- Também pode utilizar variáveis no nome principal ao introduzir parênteses

Código de site do Active Directory (apenas Kerberos): introduza o nome do site do Active Directory que a extensão Kerberos deve utilizar. Poderá não ter de alterar este valor, uma vez que a extensão Kerberos pode encontrar automaticamente o código do site do Active Directory.

Nome da cache (apenas Kerberos): introduza o nome dos Serviços de Segurança Genéricos (GSS) da cache kerberos. Provavelmente não precisa de definir este valor.

Texto da janela de início de sessão (apenas Kerberos): introduza o texto apresentado aos utilizadores na janela de início de sessão do Kerberos.

Esse recurso aplica-se a:

- iOS/iPadOS 14 e mais recente

IDs do pacote de aplicações (Microsoft Entra ID, Kerberos): introduza os IDs de pacote de quaisquer outras aplicações que devem obter o início de sessão único através de uma extensão nos seus dispositivos. Para obter o ID do pacote de uma aplicação adicionada ao Intune, pode utilizar o centro de administração do Intune.

Se utilizar o tipo de extensão da aplicação SSO do Microsoft Entra ID , então:

Estas aplicações utilizam o plug-in SSO do Microsoft Enterprise para autenticar o utilizador sem que seja necessário iniciar sessão.

Os IDs do pacote de aplicações introduzidos têm permissão para utilizar a extensão da aplicação Microsoft Entra SSO se não utilizarem bibliotecas da Microsoft, como a Biblioteca de Autenticação da Microsoft (MSAL).

A experiência destas aplicações pode não ser tão simples em comparação com as bibliotecas da Microsoft. As aplicações mais antigas que utilizam a autenticação MSAL ou as aplicações que não utilizam as bibliotecas mais recentes da Microsoft têm de ser adicionadas a esta lista para funcionarem corretamente com a extensão da aplicação SSO do Microsoft Azure.

Se utilizar o tipo de extensão da aplicação SSO Kerberos , estas aplicações:

- Ter acesso à Permissão de Concessão de Permissão kerberos

- Ter acesso ao pedido de autenticação

- Autenticar os utilizadores nos serviços a que estão autorizados a aceder

Mapeamento de realm de domínio (apenas Kerberos): introduza os sufixos DNS do domínio que devem ser mapeados para o seu realm. Utilize esta definição quando os nomes DNS dos anfitriões não corresponderem ao nome do reino. Provavelmente, não precisa de criar este mapeamento de domínio para realm personalizado.

Certificado PKINIT (apenas Kerberos): selecione o certificado Criptografia de Chave Pública para Autenticação Inicial (PKINIT) que pode ser utilizado para a autenticação Kerberos. Pode escolher entre certificados PKCS ou SCEP que adicionou no Intune.

Para obter mais informações sobre certificados, aceda a Utilizar certificados para autenticação no Microsoft Intune.

Papel de parede

Pode deparar-se com um comportamento inesperado quando um perfil sem imagem é atribuído a dispositivos com uma imagem existente. Por exemplo, cria um perfil sem uma imagem. Este perfil está atribuído a dispositivos que já têm uma imagem. Neste cenário, a imagem pode mudar para a predefinição do dispositivo ou a imagem original pode permanecer no dispositivo. Este comportamento é controlado e limitado pela plataforma MDM da Apple.

As definições aplicam-se a: Inscrição automatizada de dispositivos (supervisionado)

-

Localização da Apresentação do Padrão de Fundo: selecione uma localização nos dispositivos que mostram a imagem. Suas opções:

- Não configurado: o Intune não altera nem atualiza essa configuração. Uma imagem personalizada não é adicionada aos dispositivos. Por predefinição, o SO pode definir a sua própria imagem.

- Ecrã de bloqueio: adiciona a imagem ao ecrã de bloqueio.

- Ecrã principal: adiciona a imagem ao ecrã principal.

- Ecrã de bloqueio e Ecrã principal: utiliza a mesma imagem no ecrã de bloqueio e no ecrã principal.

- Imagem de Fundo: carregue uma imagem de .png, .jpg ou .jpeg existente que pretenda utilizar. Certifique-se de que o tamanho do ficheiro é inferior a 750 KB. Também pode remover uma imagem que tenha adicionado.

Dica

- Ao configurar uma política de padrão de fundo, a Microsoft recomenda ativar a definição Bloquear modificação de Padrão de Fundo. Esta definição impede que os utilizadores alterem o padrão de fundo.

- Para apresentar imagens diferentes no ecrã de bloqueio e no ecrã principal, crie um perfil com a imagem do ecrã de bloqueio. Crie outro perfil com a imagem do ecrã principal. Atribua ambos os perfis aos grupos de utilizadores ou dispositivos iOS/iPadOS.

Artigos relacionados

Criar perfis de configuração de funcionalidades de dispositivos para dispositivos macOS .