Monitorar a criptografia do dispositivo com o Intune

O relatório de criptografia do Microsoft Intune é um local centralizado para exibir detalhes sobre o status de criptografia de um dispositivo e encontrar opções para gerenciar chaves de recuperação de dispositivos. As opções de chave de recuperação disponíveis dependem do tipo de dispositivo que está sendo exibido.

Dica

Para configurar políticas do Intune para gerir a encriptação em dispositivos, veja:

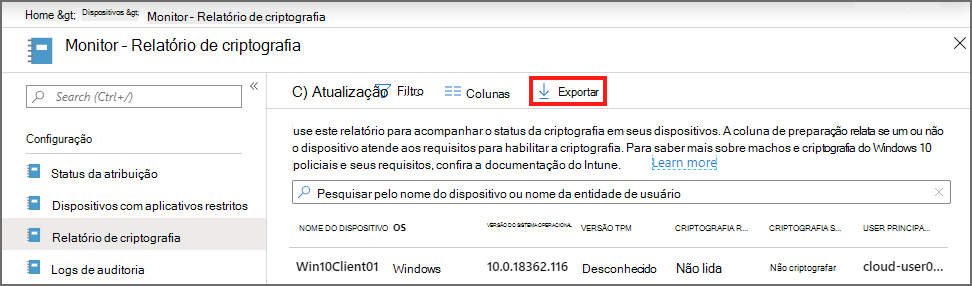

Para localizar o relatório, inicie sessão no centro de administração do Microsoft Intune. Selecione Dispositivos> GerirConfiguração deDispositivos>, selecione o separador Monitor* e, em seguida, selecione Estado da encriptação do dispositivo.

Exibir detalhes de criptografia

O relatório de criptografia mostra detalhes comuns nos dispositivos compatíveis gerenciados. As seções a seguir fornecem detalhes sobre as informações apresentadas pelo Intune no relatório.

Pré-requisitos

O relatório de criptografia dá suporte a relatórios em dispositivos que executam as seguintes versões do sistema operacional:

- macOS 10.13 ou posterior

- Windows versão 1607 ou posterior

Detalhes do relatório

O painel Relatório de encriptação apresenta uma lista dos dispositivos que gere com detalhes de alto nível sobre esses dispositivos. Você pode selecionar um dispositivo na lista para analisar e exibir detalhes adicionais no painel Status de criptografia do dispositivo dos dispositivos.

Nome do dispositivo – o nome do dispositivo.

Sistema operacional – a plataforma do dispositivo, como Windows ou macOS.

Versão do sistema operacional: A versão do Windows ou do macOS no dispositivo.

Versão TPM(aplica-se apenas ao Windows 10/11) – a versão do chip trusted Platform Module (TPM) detetada no dispositivo Windows.

Para saber mais sobre como consultamos a versão do TPM, confira CSP DeviceStatus – Especificação do TPM.

Preparação de criptografia – uma avaliação da preparação dos dispositivos para dar suporte a uma tecnologia de criptografia aplicável, como a criptografia BitLocker ou FileVault. Os dispositivos são identificados como:

Pronto: O dispositivo pode ser criptografado usando a política de MDM, o que exige que o dispositivo atenda aos seguintes requisitos:

Para dispositivos macOS:

- macOS versão 10.13 ou posterior

Para dispositivos Windows:

- Windows 10 versão 1709 ou posterior do Negócios, Enterprise, Educação, Windows 10 versão 1809 ou posterior do Pro, e Windows 11.

- O dispositivo precisa ter um chip TPM

Para saber mais sobre os pré-requisitos do Windows para criptografia, confira o CSP (provedor de serviço de configuração) do BitLocker na documentação do Windows.

Não está pronto: O dispositivo não tem recursos completos de criptografia, mas ainda pode dar suporte à criptografia.

Não aplicável: Não há informações suficientes para classificar este dispositivo.

Status da criptografia – indica se a unidade do sistema operacional é criptografada.

Nome UPN – o usuário primário do dispositivo.

Status da criptografia de dispositivo

Quando você seleciona um dispositivo no Relatório de criptografia, o Intune exibe o painel Status de criptografia do dispositivo. O painel fornece os seguintes detalhes:

Nome do dispositivo – o nome do dispositivo que você está exibindo.

Preparação de criptografia – uma avaliação da preparação dos dispositivos para dar suporte à criptografia por meio da política de MDM baseada em um TPM ativado.

Quando um dispositivo Windows 10/11 tem uma preparação igual a Não pronto, ele ainda pode dar suporte à criptografia. Para ter a designação Pronto, o dispositivo Windows precisa ter um chip TPM ativado. No entanto, os chips TPM não precisam dar suporte à criptografia, pois o dispositivo ainda pode ser criptografado manualmente. Ou por meio de uma configuração de MDM/Política de Grupo que pode ser definida para permitir a criptografia sem um TPM.

Status da criptografia – Se a unidade do sistema operacional é criptografada. Podem ser necessárias até 24 horas para que o Intune relate um status de criptografia de um dispositivo ou uma alteração nesse status. Isso inclui o tempo para a criptografia do sistema operacional, além do tempo para o dispositivo relatar de volta ao Intune.

Para acelerar o relatório do status de criptografia do FileVault antes que o check-in do dispositivo ocorra normalmente, os usuários precisam sincronizar seus dispositivos após a criptografia ser concluída.

Para dispositivos Windows, este campo não analisa se outras unidades, como unidades fixas, estão encriptadas. O Status de criptografia vem do CSP do DeviceStatus – DeviceStatus/Compliance/EncryptionCompliance.

Perfis – uma lista dos perfis de Configuração do dispositivo que se aplicam a esse dispositivo e são configurados com os seguintes valores:

macOS:

- Tipo de perfil = Endpoint Protection

- Definições > FileVault > FileVault = Ativar

Windows 10/11:

- Tipo de perfil = Endpoint Protection

- Definições de dispositivos > Encriptação > do Windows – Exigir

Use a lista de perfis para identificar políticas individuais para análise caso o Resumo do estado de perfil indique problemas.

Resumo do estado de perfil – Um resumo dos perfis que se aplicam a esse dispositivo. O resumo representa a condição menos favorável nos perfis aplicáveis. Por exemplo, se apenas um de vários perfis aplicáveis resultar num erro, o resumo do estado do Perfil apresenta Erro.

Para ver mais detalhes de um estado no centro de administração do Intune, aceda a Dispositivos>Gerir dispositivos>Configuração> selecione o perfil. Opcionalmente, selecione Status do dispositivo e, em seguida, selecione um dispositivo.

Detalhes de status – Detalhes avançados sobre o estado de criptografia do dispositivo.

Esse campo exibe informações para cada erro aplicável que possa ser detectado. É possível usar essas informações para entender por que um dispositivo talvez não esteja pronto para a criptografia.

Veja a seguir exemplos dos detalhes do status que o Intune pode relatar:

macOS:

A chave de recuperação ainda não foi recuperada e armazenada. Provavelmente, o dispositivo não foi desbloqueado ou não fez check-in.

Considere: este resultado não representa necessariamente uma condição de erro, mas um estado temporário que pode dever-se à temporização no dispositivo em que as chaves de recuperação têm de ser configuradas antes de o pedido de encriptação ser enviado para o dispositivo. Este estado também pode indicar que o dispositivo permanece bloqueado ou não deu entrada no Intune recentemente. Por fim, uma vez que a encriptação FileVault só é iniciada quando um dispositivo está ligado à corrente (a carregar), é possível que um utilizador receba uma chave de recuperação para um dispositivo que ainda não está encriptado.

O usuário está adiando a criptografia ou está em processo de criptografia.

Considere: o utilizador ainda não iniciou sessão depois de receber o pedido de encriptação, o que é necessário antes de o FileVault poder encriptar o dispositivo ou o utilizador desencriptou manualmente o dispositivo. O Intune não pode impedir um utilizador de desencriptar o respetivo dispositivo.

O dispositivo já está criptografado. O usuário do dispositivo precisa descriptografá-lo para continuar.

Considere: o Intune não consegue configurar o FileVault num dispositivo que já esteja encriptado. No entanto, depois de um dispositivo receber a política para ativar o FileVault, um utilizador pode carregar a chave de recuperação pessoal para permitir que o Intune faça a gestão da encriptação nesse dispositivo. Em alternativa, o utilizador pode desencriptar manualmente o respetivo dispositivo para que possa ser encriptado pela política do Intune mais tarde. No entanto, não recomendamos a desencriptação manual, uma vez que pode deixar um dispositivo desencriptado durante algum tempo.

O FileVault precisa que o usuário aprove seu perfil de gerenciamento no macOS Catalina e posterior.

Considere: a partir da versão 10.15 (Catalina) do macOS, as definições de inscrição aprovadas pelo utilizador podem resultar no requisito de que os utilizadores aprovem manualmente a encriptação FileVault. Para obter mais informações, veja Inscrição Aprovada pelo Utilizador na documentação do Intune.

Desconhecido.

Considere: uma causa possível para um estado desconhecido é que o dispositivo está bloqueado e o Intune não consegue iniciar o processo de segurança ou encriptação. Depois de o dispositivo ser desbloqueado, o progresso pode continuar.

Windows 10/11:

Para dispositivos Windows, o Intune mostra apenas Detalhes do status para dispositivos que executam o Atualização de abril de 2019 do Windows 10 ou posterior ou Windows 11. Os Detalhes do status vêm do CSP do BitLocker – Status/DeviceEncryptionStatus.

A política do BitLocker requer o consentimento do usuário para iniciar o Assistente de Criptografia de Unidade de Disco BitLocker para iniciar a criptografia do volume do sistema operacional, mas o usuário não consentiu.

O método de criptografia do volume do sistema operacional não coincide com a política do BitLocker.

A política do BitLocker exige um protetor de TPM para proteger o volume do sistema operacional, mas um TPM não é usado.

A política do BitLocker exige um protetor somente de TPM para o volume do sistema operacional, mas a proteção do TPM não é usada.

A política do BitLocker exige uma proteção TPM+PIN para o volume do sistema operacional, mas um protetor TPM+PIN não é usado.

A política do BitLocker exige uma proteção de chave de inicialização+TPM para o volume do sistema operacional, mas um protetor de chave de inicialização+TPM não é usado.

A política do BitLocker exige uma proteção de chave de inicializaçãoTPM+PIN para o volume do sistema operacional, mas um protetor de chave de inicializaçãoTPM+PIN não é usado.

O volume do sistema operacional está desprotegido.

Considere: foi aplicada uma política BitLocker para encriptar unidades de SO no computador, mas a encriptação foi suspensa ou não foi concluída para a unidade do SO.

Falha no backup da chave de recuperação.

Considere: verifique o Registo de eventos no dispositivo para ver por que motivo a cópia de segurança da chave de recuperação falhou. Poderá ter de executar o comando manage-bde para escrow chaves de recuperação manualmente.

Uma unidade fixa está desprotegida.

Considere: foi aplicada uma política BitLocker para encriptar unidades fixas no computador, mas a encriptação foi suspensa ou não foi concluída para a unidade fixa.

O método de criptografia da unidade fixa não coincide com a política do BitLocker.

Para encriptar unidades, a política bitLocker requer que o utilizador inicie sessão como Administrador ou, se o dispositivo estiver associado ao Microsoft Entra ID, a política AllowStandardUserEncryption tem de ser definida como

1.O WinRE (Ambiente de Recuperação do Windows) não está configurado.

Considere: é necessário executar a linha de comandos para configurar o WinRE numa partição separada; uma vez que não foi detetado. Para obter mais informações, veja REAgentC command-line options (Opções da linha de comandos REAgentC).

Não há um TPM disponível para o BitLocker, porque ele não está presente, ficou indisponível no Registro ou o sistema operacional está em uma unidade de disco removível.

Consider: A política do BitLocker aplicada a este dispositivo requer um TPM, mas neste dispositivo, o CSP do BitLocker detectou que o TPM pode estar desabilitado no nível do BIOS.

O TPM não está pronto para o BitLocker.

Considere: o CSP do BitLocker vê que este dispositivo tem um TPM disponível, mas o TPM poderá ter de ser inicializado. Considere executar intialize-tpm no computador para inicializar o TPM.

A rede não estiver disponível, o que é necessário para o backup da chave de recuperação.

Exportar detalhes do relatório

Ao exibir o painel Relatório de criptografia, você pode selecionar Exportar para criar um download de arquivo .csv dos detalhes do relatório. Esse relatório inclui os detalhes de alto nível do painel Relatório de criptografia e os detalhes do Status de criptografia do dispositivo para cada dispositivo gerenciado.

Esse relatório pode ser usado para identificar problemas de grupos de dispositivos. Por exemplo, você pode usar o relatório para identificar uma lista de todos os dispositivos macOS que relatam a mensagem O FileVault já foi habilitado pelo usuário, o que indica os dispositivos que precisam ser descriptografados manualmente para que o Intune possa gerenciar suas configurações do FileVault.

Gerenciar chaves de recuperação

Para obter detalhes sobre como gerenciar chaves de recuperação, consulte o seguinte na documentação do Intune:

macOS FileVault:

- Recuperar chave de recuperação pessoal

- Girar as chaves de recuperação

- Recuperar chaves de recuperação

Windows BitLocker: