Transição liderada pela Microsoft do DAP para o GDAP

Funções apropriadas: Todos os usuários interessados no Partner Center

A Microsoft está ajudando os parceiros do Jumpstart que ainda não começaram a fazer a transição de protocolos de acesso delegado (DAP) para protocolos de acesso delegado granulares (GDAP). Essa assistência ajuda os parceiros a reduzir os riscos de segurança, migrando para contas que usam práticas recomendadas de segurança, incluindo o uso de contratos de segurança com direitos mínimos e por tempo limitado.

Como funciona a transição liderada pela Microsoft

- A Microsoft cria automaticamente uma relação GDAP com oito funções padrão.

- As funções são atribuídas automaticamente a grupos de segurança CSP (Provedor de Soluções na Nuvem) predefinidos.

- Após 30 dias, o DAP é removido.

Agenda

A Microsoft iniciou a transição do DAP para o GDAP em 22 de maio de 2023. Há um período de apagão em junho. A transição será retomada após julho.

Quem se qualifica para a transição liderada pela Microsoft?

Esta tabela mostra um resumo de alto nível:

| DAP ativado | Existe uma relação GDAP | Relação GDAP no estado "Aprovação pendente" | Relação GDAP encerrada/expirada | Elegibilidade para transição liderada pela Microsoft |

|---|---|---|---|---|

| Sim | Não | N/A | N/A | Sim |

| Sim | Sim | No | No | No |

| Sim | Sim | Sim | No | Não† |

| Sim | Sim | No | Sim | Não† |

| Não | Sim | No | Não | Não† |

| No | No | No | Sim | No |

Se você criou uma relação GDAP, a Microsoft não criará uma relação GDAP como parte da transição liderada pela Microsoft. Em vez disso, a relação DAP será removida em julho de 2023.

Você pode se qualificar para fazer parte da transição liderada pela Microsoft em qualquer um dos seguintes cenários:

- Você criou um relacionamento GDAP e o relacionamento está em um estado de aprovação pendente. Esta relação será limpa ao fim de três meses.

- † Você pode se qualificar se criou um relacionamento GDAP, mas o relacionamento GDAP expirou. A qualificação depende de quanto tempo a relação expirou:

- Se o relacionamento expirou há menos de 365 dias, um novo relacionamento GDAP não será criado.

- Se o relacionamento expirou há mais de 365 dias, o relacionamento será removido.

Haverá uma interrupção para os clientes após a transição liderada pela Microsoft?

Os parceiros e os seus negócios são únicos. Depois que o relacionamento GDAP é criado por meio da ferramenta de transição liderada pela Microsoft, o GDAP tem precedência sobre o DAP.

A Microsoft recomenda que os parceiros testem e criem novos relacionamentos com as funções necessárias que estão faltando na ferramenta de transição liderada pela Microsoft. Crie um relacionamento GDAP com funções com base em seus casos de uso e requisitos de negócios para garantir uma transição suave do DAP para o GDAP.

Que funções do Microsoft Entra a Microsoft atribui quando uma relação GDAP é criada usando a ferramenta de transição liderada pela Microsoft?

- Leitores de diretório: Pode ler informações básicas de diretório. Comumente usado para conceder acesso de leitura de diretório a aplicativos e convidados.

- Gravadores de diretório: podem ler e gravar informações básicas de diretório. Normalmente utilizado para conceder acesso a aplicações. Esta função não se destina a utilizadores.

- Global Reader: Pode ler tudo o que um Administrador Global pode, mas não atualizar nada.

- Administrador de licenças: pode gerenciar licenças de produtos em usuários e grupos.

- Administrador de suporte de serviço: pode ler informações de integridade do serviço e gerenciar tíquetes de suporte.

- Administrador de usuários: pode gerenciar todos os aspetos de usuários e grupos, incluindo a redefinição de senhas para administradores limitados.

- Administrador de função privilegiado: pode gerenciar atribuições de função no Microsoft Entra ID e todos os aspetos do Privileged Identity Management (PIM).

- Administrador do helpdesk: pode redefinir senhas para não administradores e administradores do helpdesk.

- Administrador de autenticação privilegiada: pode acessar, exibir, definir e redefinir informações de método de autenticação para qualquer usuário (administrador ou não administrador).

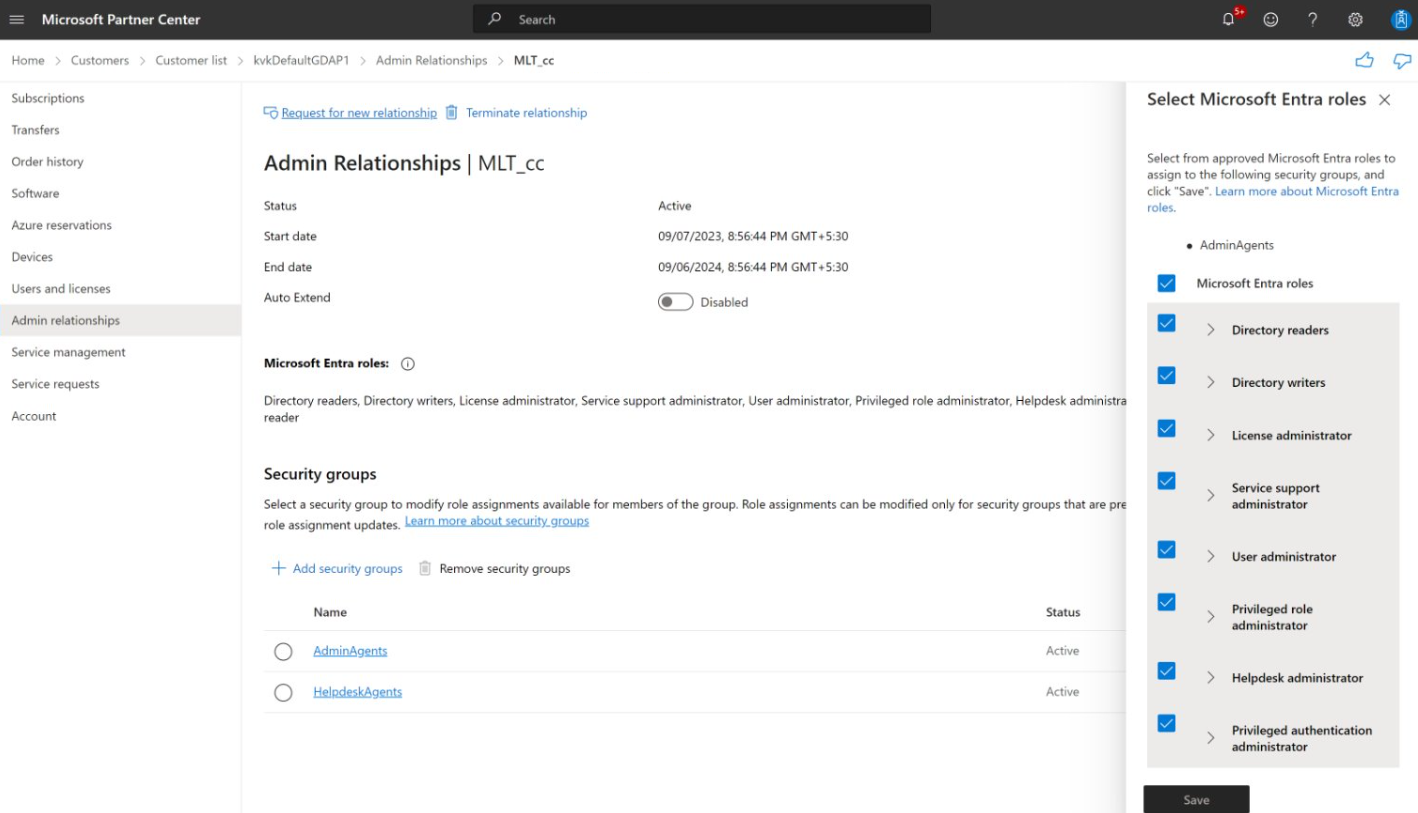

Quais funções do Microsoft Entra são atribuídas automaticamente a quais grupos de segurança CSP predefinidos como parte da transição liderada pela Microsoft?

Grupo de Segurança de Agentes de Administração:

- Leitores de diretório: Pode ler informações básicas de diretório. Comumente usado para conceder acesso de leitura de diretório a aplicativos e convidados.

- Gravadores de diretórios: Podem ler e escrever informações básicas de diretórios, para conceder acesso a aplicativos, não destinados a usuários.

- Global Reader: Pode ler tudo o que um Administrador Global pode, mas não atualizar nada.

- Administrador de licenças: pode gerenciar licenças de produtos em usuários e grupos.

- Administrador de usuários: pode gerenciar todos os aspetos de usuários e grupos, incluindo a redefinição de senhas para administradores limitados.

- Administrador de função privilegiado: pode gerenciar atribuições de função no Microsoft Entra ID e todos os aspetos do Privileged Identity Management (PIM).

- Administrador de autenticação privilegiada: pode acessar, exibir, definir e redefinir informações de método de autenticação para qualquer usuário (administrador ou não administrador).

- Administrador de suporte de serviço: pode ler informações de integridade do serviço e gerenciar tíquetes de suporte.

- Administrador do Helpdesk: pode redefinir senhas para não administradores e administradores do Helpdesk.

Grupo de Segurança de Agentes de Helpdesk:

- Administrador de suporte de serviço: pode ler informações de integridade do serviço e gerenciar tíquetes de suporte.

- Administrador do helpdesk: pode redefinir senhas para não administradores e administradores do helpdesk.

Quanto tempo dura a nova relação GDAP?

A relação GDAP criada durante a transição liderada pela Microsoft é de um ano.

Os clientes saberão quando a Microsoft cria a nova relação GDAP como parte da transição do DAP para o GDAP ou remove o DAP?

N.º Todos os e-mails que normalmente iriam para os clientes como parte da transição GDAP são suprimidos.

Como saberei quando a Microsoft criar um novo relacionamento como parte da transição do DAP para o GDAP?

Os parceiros não recebem notificações quando a nova relação GDAP é criada durante a transição liderada pela Microsoft. Suprimimos esses tipos de notificações durante a transição, porque enviar um e-mail para cada alteração poderia criar um grande volume de e-mails. Você pode verificar os logs de auditoria para ver quando a nova relação GDAP é criada.

Desativar a transição liderada pela Microsoft

Para desativar essa transição, você pode criar um relacionamento GDAP ou remover seus relacionamentos DAP existentes.

Quando a relação DAP será removida?

Trinta dias após a criação da relação GDAP, a Microsoft removerá a relação DAP. Se você já criou um relacionamento GDAP, a Microsoft remove o respetivo relacionamento DAP em julho de 2023.

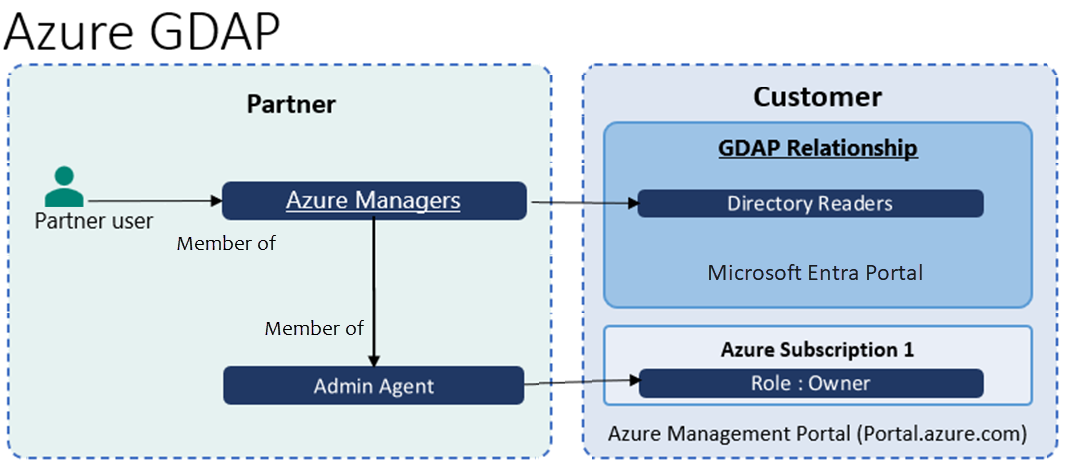

Acessar o portal do Azure após a transição liderada pela Microsoft

Se o usuário parceiro fizer parte do Grupo de Segurança do Agente Administrador ou se o usuário fizer parte de um grupo de segurança, como o Gerenciador do Azure, aninhado no Grupo de Segurança do Agente Administrador (prática recomendada pela Microsoft), o usuário parceiro poderá acessar o portal do Azure usando a função de Leitor de Diretório com privilégios mínimos. A função Directory-Reader é uma das funções padrão para a relação GDAP criada pela ferramenta de transição liderada pela Microsoft. Essa função é atribuída automaticamente ao grupo de segurança do Admin Agent como parte da transição liderada pela Microsoft do DAP para o GDAP.

| Cenário | DAP ativado | Existe uma relação GDAP | Função de Agente Administrador atribuída pelo usuário | Usuário adicionado ao Grupo de Segurança com associação ao Admin Agent | Função de leitor de diretório atribuída automaticamente ao Grupo de Segurança do Agente de Administração | O usuário pode acessar a assinatura do Azure |

|---|---|---|---|---|---|---|

| 1 | Sim | Sim | No | Sim | Sim | Sim |

| 2 | Não | Sim | No | Sim | Sim | Sim |

| 3 | Não | Sim | Sim | Sim | Sim | Sim |

Para os cenários 1 e 2, em que a função de agente administrativo atribuída pelo usuário é "Não", a associação de usuário parceiro muda para a função de Agente Administrador quando faz parte do Grupo de Segurança do Agente Administrador (SG). Esse comportamento não é uma associação direta, mas derivada por fazer parte do Admin Agent SG ou de um grupo de segurança aninhado no Admin Agent SG.

Após a transição liderada pela Microsoft, como os novos usuários parceiros obtêm acesso ao portal do Azure?

Consulte Cargas de trabalho suportadas por privilégios de administrador delegado granular (GDAP) para conhecer as práticas recomendadas do Azure. Você também pode reconfigurar os grupos de segurança do usuário parceiro existente para seguir o fluxo recomendado:

Veja a nova relação GDAP

Quando uma nova relação GDAP é criada com a ferramenta de transição liderada pela Microsoft, você encontrará uma relação com o nome MLT_(First 8 digits of Partner Tenant)_(First 8 digits of Customer Tenant)_(8-digit random number). O número garante que a relação seja única tanto no seu inquilino como no inquilino do cliente. Exemplo de nome de relacionamento GDAP: "MLT_12abcd34_56cdef78_90abcd12".

Veja o novo relacionamento GDAP no Partner Center Portal

No portal do Partner Center, abra o espaço de trabalho Cliente, selecione a seção Relacionamento com administrador e selecione o cliente.

A partir daqui, você pode encontrar as funções do Microsoft Entra e quais funções do Microsoft Entra são atribuídas aos grupos de segurança Agentes de Administração e Agentes de Helpdesk .

Selecione a seta para baixo na coluna Detalhes para ver as funções do Microsoft Entra.

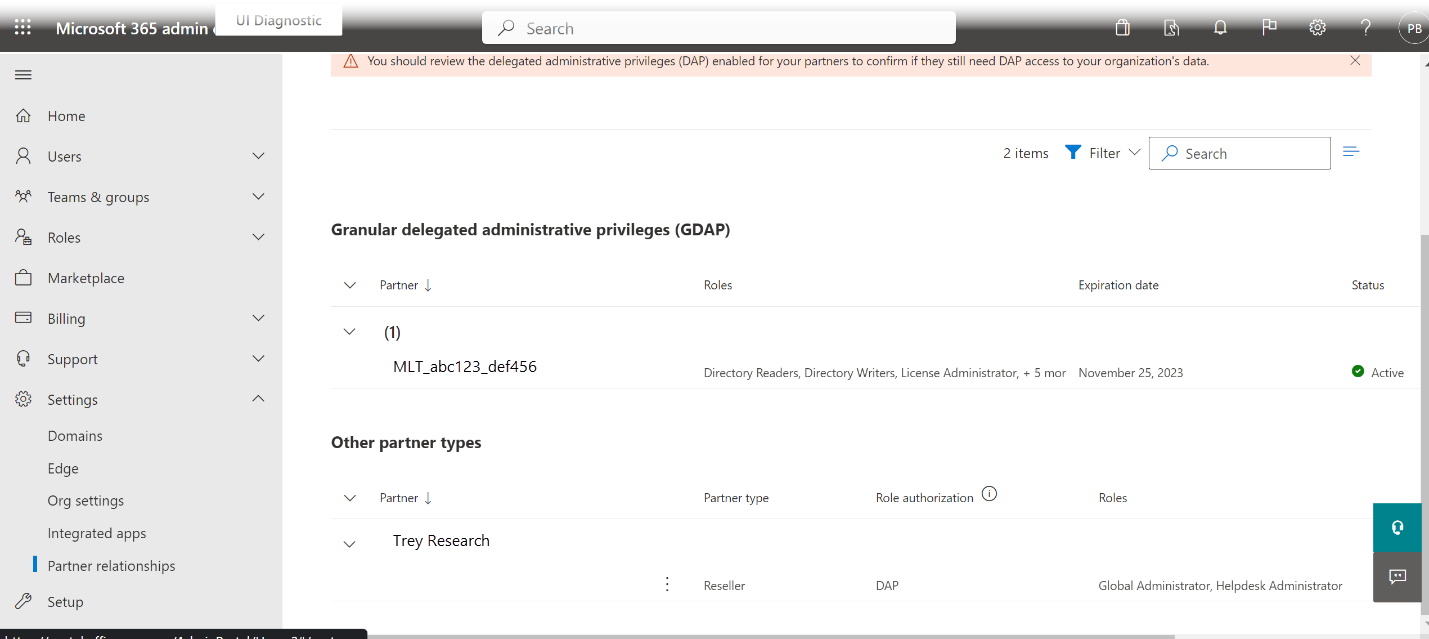

Onde os clientes encontrarão o novo Relacionamento GDAP criado por meio da transição liderada pela Microsoft no Portal do Microsoft Admin Center (MAC)?

Os clientes podem encontrar a relação GDAP liderada pela Microsoft na secção Relação com Parceiros no separador Definições.

Logs de auditoria no locatário do cliente

A captura de tela a seguir mostra a aparência dos logs de auditoria no locatário do cliente depois que a relação GDAP é criada por meio da transição liderada pela Microsoft:

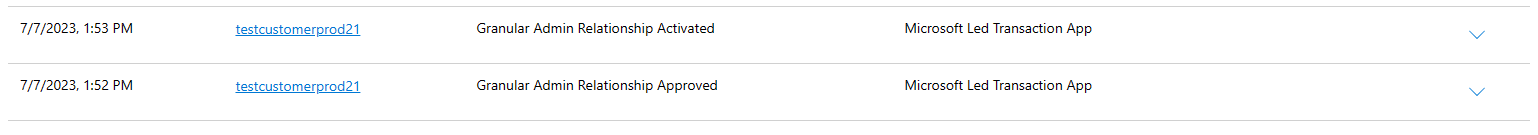

Como os Logs de Auditoria são exibidos no Partner Center Portal for MS Led created GDAP Relationship?

A captura de tela a seguir mostra a aparência dos logs de auditoria no portal do Partner Center depois que a relação GDAP é criada por meio da transição liderada pela Microsoft:

Quais são as entidades de serviço GDAP do Microsoft Entra criadas no locatário do cliente?

| Nome | ID da aplicação |

|---|---|

| Administração delegada de clientes parceiros | 2832473f-ec63-45fb-976f-5d45a7d4bb91 |

| Processador offline de administrador delegado do cliente parceiro | A3475900-CCEC-4A69-98F5-A65CD5DC5306 |

| Migração de administrador delegado do Partner Center | b39d63e7-7fa3-4b2b-94ea-ee256fdb8c2f |

Neste contexto, "first-party" significa que o consentimento é implicitamente fornecido pela Microsoft no momento da chamada da API e o token de acesso OAuth 2.0 é validado em cada chamada de API para impor a função ou permissões para a identidade de chamada para relacionamentos GDAP gerenciados.

A Entidade de Serviço 283* configura a política de "provedor de serviços" XTAP e prepara permissões para permitir expiração e gerenciamento de funções. Somente a controladora de armazenamento GDAP pode definir ou modificar as políticas XTAP para provedores de serviços.

A identidade a34* é necessária para todo o ciclo de vida do relacionamento GDAP e é automaticamente removida no momento em que o último relacionamento GDAP termina. A principal permissão e função da identidade a34* é gerenciar políticas XTAP e atribuições de acesso. Um administrador do cliente não deve tentar remover manualmente a identidade a34*. A identidade a34* implementa funções para expiração confiável e gerenciamento de funções. O método recomendado para um cliente visualizar ou remover relações GDAP existentes é através do portal admin.microsoft.com.

A entidade de serviço b39* é necessária para a aprovação de um relacionamento GDAP que está sendo migrado como parte da Transição liderada pela Microsoft. A entidade de serviço b39* tem permissão para configurar a política de "provedor de serviços" XTAP e adicionar entidades de serviço nos locatários do cliente apenas para migrar relacionamentos GDAP. Somente a controladora de armazenamento GDAP pode definir ou modificar as políticas XTAP para provedores de serviços.

Políticas de acesso condicional

A Microsoft cria uma nova relação GDAP, mesmo que você tenha uma política de acesso condicional em vigor. A relação GDAP é criada em um estado Ativo .

A nova relação GDAP não ignora a política de acesso condicional existente que um cliente configurou. A política de acesso condicional continua e o parceiro continua a ter uma experiência semelhante como um relacionamento DAP.

Em alguns casos, embora a relação GDAP seja criada, as funções do Microsoft Entra não são adicionadas aos grupos de segurança pela ferramenta de transição liderada pela Microsoft. Normalmente, as funções do Microsoft Entra não são adicionadas a grupos de segurança devido a determinadas políticas de acesso condicional definidas pelo cliente. Nesses casos, trabalhe com o cliente para concluir a configuração. Veja como os clientes podem excluir CSPs da política de acesso condicional.

Função de leitor global adicionada ao Microsoft Led Transition GDAP

A função de "Leitor Global" foi adicionada ao GDAP criado pela MS Led em maio, depois de receber feedback de parceiros em junho de 2023. A partir de julho de 2023, todos os GDAPs criados pelo MS Led terão o papel de Leitor Global, tornando-se nove funções do Microsoft Entra no total.