Práticas recomendadas de segurança do cliente

Funções apropriadas: Admin Agent | Agente de Helpdesk

Todos os clientes de parceiros do Provedor de Soluções na Nuvem (CSP) devem seguir as diretrizes de segurança deste artigo.

Para obter as práticas recomendadas de segurança para CSPs, consulte Práticas recomendadas de segurança CSP.

Certifique-se de que a autenticação multifator (MFA) está habilitada e registrada em todas as contas. Use os padrões de segurança do Microsoft Entra ID ou o Acesso Condicional para impor a MFA. O MFA é o melhor método básico de higiene de segurança para proteger contra ameaças.

- Considere usar o logon sem senha com o aplicativo Microsoft Authenticator.

Analise frequentemente assinaturas e recursos ou serviços que possam ter sido provisionados inesperadamente.

- Analise o log de atividades do Azure Monitor para atividades relacionadas à assinatura do Azure.

Utilize alertas de anomalia de custo para detetar alto consumo inesperado em sua assinatura do Azure.

Os usuários que têm funções administrativas do Microsoft Entra não devem usar regularmente essas contas para email e colaboração. Crie uma conta de usuário separada sem funções administrativas do Microsoft Entra para tarefas de colaboração.

Analise e verifique regularmente os endereços de e-mail e números de telefone de recuperação de senha na ID do Microsoft Entra para todos os usuários com as funções de administrador privilegiadas do Entra e atualize imediatamente.

Revise, audite e minimize os privilégios de acesso e as permissões delegadas. É importante considerar e implementar uma abordagem de privilégios mínimos. A Microsoft recomenda priorizar uma revisão completa e auditoria dos relacionamentos de parceiros para minimizar quaisquer permissões desnecessárias entre sua organização e provedores upstream. A Microsoft recomenda a remoção imediata do acesso a quaisquer relações de parceiros que pareçam desconhecidas ou que ainda não tenham sido auditadas.

Revisar, proteger e monitorar todas as contas de administrador de locatário: todas as organizações devem examinar minuciosamente todos os usuários administradores de locatário, incluindo os usuários associados ao Administer On Behalf Of (AOBO) nas assinaturas do Azure, e verificar a autenticidade dos usuários e da atividade. Recomendamos fortemente o uso de MFA resistente a phishing para todos os administradores de locatário, a revisão de dispositivos registrados para uso com MFA e a minimização do uso de acesso permanente de alto privilégio. Continue a inspecionar todas as contas de usuários administradores de locatários ativos e verifique os logs de auditoria regularmente para verificar se o acesso de usuário de alto privilégio não é concedido ou delegado a usuários administradores que não precisam desses privilégios para fazer seus trabalhos.

Revise o acesso às permissões do provedor de serviços de contas B2B e locais: além de usar recursos de privilégios administrativos delegados, alguns provedores de serviços de nuvem usam contas B2B (business-to-business) ou contas de administrador local em locatários de clientes. Recomendamos que identifique se os seus fornecedores de serviços na nuvem utilizam estas contas e, em caso afirmativo, certifique-se de que essas contas são bem geridas e têm acesso com privilégios mínimos no seu inquilino. A Microsoft desaconselha o uso de contas de administrador "compartilhadas". Consulte as orientações detalhadas sobre como rever as permissões para contas B2B.

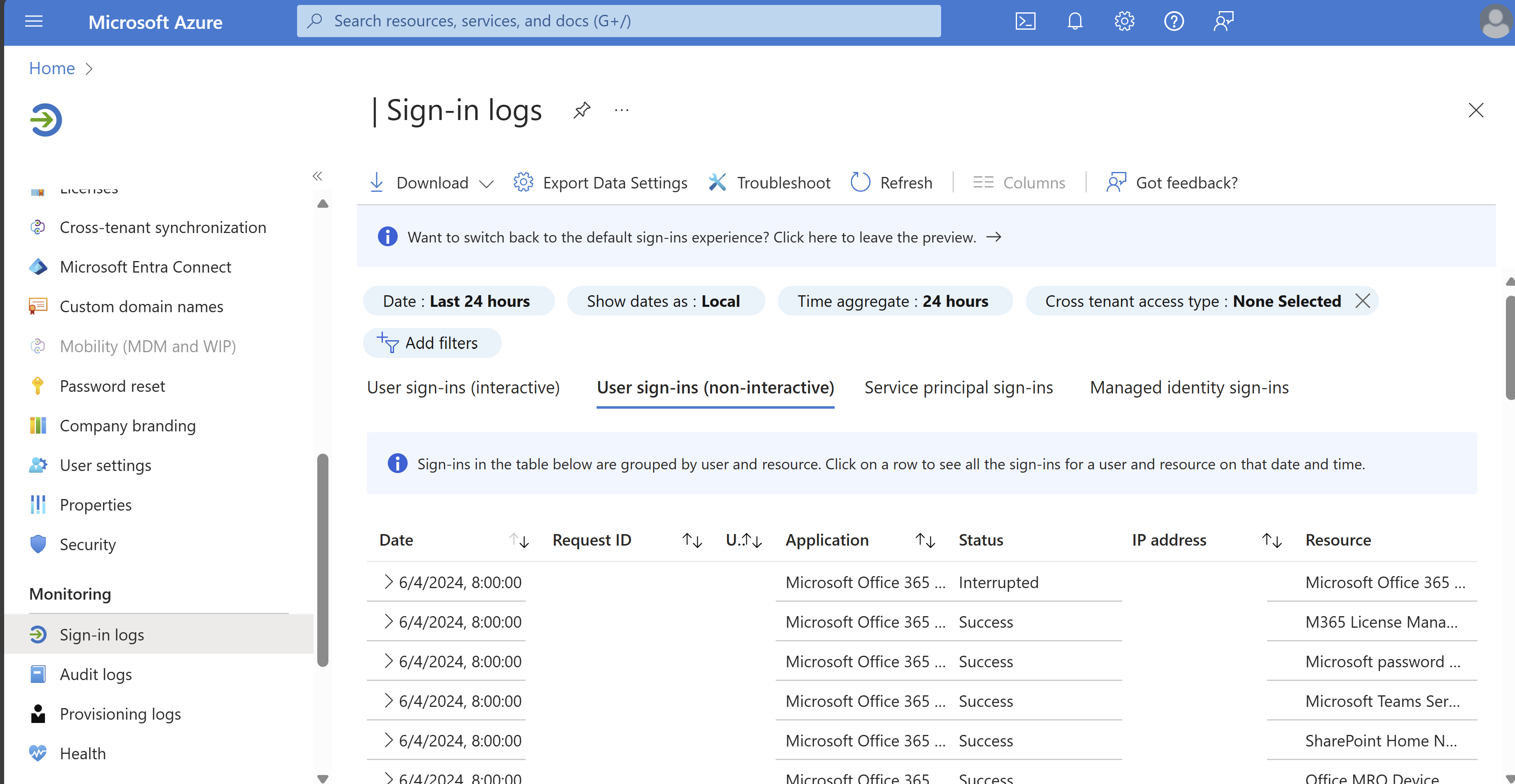

Rever e auditar entradas e alterações de configuração do Microsoft Entra: Autenticações desta natureza são auditadas e disponibilizadas aos clientes através dos registos de início de sessão do Microsoft Entra, dos registos de auditoria do Microsoft Entra e do portal de conformidade do Microsoft Purview (anteriormente no Centro de Administração do Exchange). Recentemente, adicionámos a capacidade de ver inícios de sessão de parceiros que tenham permissões de administrador delegadas. Você pode ver uma exibição filtrada desses logins acessando os logs de entrada no centro de administração do Microsoft Entra e adicionando o filtro Tipo de acesso entre locatários: Provedor de serviços na guia Entradas de usuário (não interativas).

Revise as estratégias de retenção e disponibilidade de log existentes: a investigação de atividades conduzidas por agentes mal-intencionados coloca uma grande ênfase em ter procedimentos adequados de retenção de logs para recursos baseados em nuvem, incluindo o Microsoft 365. Vários níveis de assinatura têm políticas individualizadas de disponibilidade e retenção de logs, que são importantes entender antes de formar um procedimento de resposta a incidentes.

Encorajamos todas as organizações a familiarizarem-se com os registos disponibilizados na sua subscrição e a avaliá-los rotineiramente quanto à sua adequação e anomalias. Para organizações que dependem de uma organização de terceiros, trabalhe com elas para entender sua estratégia de registro em log para todas as ações administrativas e estabelecer um processo caso os logs precisem ser disponibilizados durante um incidente.