Configurar a autenticação para as soluções de Aprovisionamento SAP

O conector ERP SAP foi concebido para que várias pessoas possam aceder e utilizar uma aplicação de uma vez; assim, as ligações não são partilhadas. As credenciais de utilizador são fornecidas na ligação, enquanto outros detalhes necessários para ligar ao sistema SAP (como detalhes do servidor e configuração de segurança) são fornecidos como parte da ação.

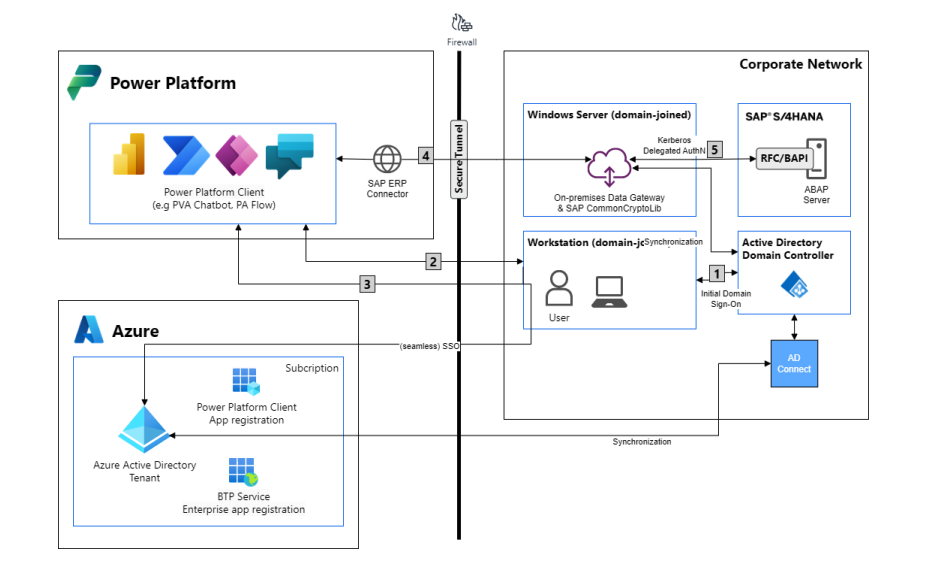

A ativação do início de sessão único (SSO) facilita a atualização de dados do SAP ao mesmo tempo que permite a manutenção das permissões a nível do utilizador configuradas no SAP. Há várias formas de configurar o SSO para uma gestão simplificada de identidades e acessos.

O conector ERP SAP suporta os seguintes tipos de autenticação:

| Authentication type | Como um utilizador se liga | Passos de configuração |

|---|---|---|

| Autenticação SAP | Utilize o nome de utilizador e a palavra-passe do SAP para aceder ao servidor. | Passo 4 |

| Autenticação do Windows | Utilize o nome de utilizador e a palavra-passe do Windows para aceder ao servidor SAP. | Passos 1, 2, 3, 4 |

| Autenticação do Microsoft Entra ID | Utilize o Microsoft Entra ID para aceder ao servidor do SAP. | Passos 1, 2, 3, 4 |

Nota

São necessários privilégios administrativos específicos para configurar o SSO no Microsoft Entra ID e no SAP. Certifique-se de que obtém os privilégios de administração necessários para cada sistema antes de configurar o SSO.

Mais informações:

Passo 1: Configurar a delegação restrita de Kerberos

A delegação restrita de Kerberos (KCD) fornece um acesso de utilizadores ou serviços seguro aos recursos permitidos pelos administradores sem vários pedidos de credenciais. Configure a delegação restrita de Kerberos para a autenticação do Windows e do Microsoft Entra ID.

Execute o serviço Windows do gateway como conta de domínio com Nomes do Principal do Serviço (SPN) (SetSPN).

Tarefas de configuração:

Configurar um SPN para a conta do serviço do gateway. Como administrador de domínio, use a ferramenta Setspn que vem com o Windows para ativar a delegação.

Ajustar definições de comunicação para o gateway. Ative as ligações de saída do Microsoft Entra ID e reveja as suas definições de firewall e porta para assegurar a comunicação.

Configurar a delegação restrita de Kerberos. Como administrador de domínio, configure uma conta de domínio para um serviço de modo a restringir a conta para executar num único domínio.

Conceder os direitos da política local da conta de serviço de gateway no computador do gateway.

Adicionar uma conta do serviço de gateway ao Grupo de Acesso e Autorização do Windows.

Definir parâmetros de configuração do mapeamento de utilizador no computador do gateway.

Alterar a conta de serviço do gateway para uma conta de domínio. Numa instalação padrão, o gateway é executado como a conta de serviço do computador local, NT Service\PBIEgwService. Tem de ser executado como conta de domínio para facilitar pedidos Kerberos para o SSO.

Mais informações:

- Descrição geral da delegação restrita de Kerberos

- Configurar o SSO baseado no Kerberos para origens de dados no local (SAP)

Passo 2: Configurar o ERP SAP para ativar a utilização de CommonCryptoLib (sapcrypto.dll)

Para utilizar o SSO para aceder ao servidor SAP, certifique-se de que:

- Configura o servidor SAP para SSO Kerberos utilizando o CommonCryptoLib como biblioteca de Secure Network Communication (SNC).

- O seu nome SNC começa por CN.

Importante

Certifique-se de que o Secure Login Client (SLC) do SAP não está em execução no computador onde o gateway está instalado. O SLC coloca os pedidos do Kerberos em cache de uma forma que pode interferir com a capacidade do gateway utilizar o Kerberos para SSO. Para obter mais informações, reveja Nota do SAP 2780475 (s-utilizador necessário).

Faça download da versão 8.5.25 ou mais recente do CommonCryptoLib de 64 bits (

sapcrypto.dll) a partir do SAP Launchpad e copie a mesma para uma pasta no computador do seu gateway.No mesmo diretório para onde copiou o

sapcrypto.dll, crie um ficheiro com o nomesapcrypto.inicom os seguintes conteúdos:ccl/snc/enable_kerberos_in_client_role = 1O ficheiro

.inicontém informações de configuração obrigatórias pelo CommonCryptoLib para ativar o SSO no cenário de gateway. Certifique-se de que o caminho (comoc:\sapcryptolib\) contémsapcrypto.iniesapcrypto.dll. Os ficheiros.dlle.inidevem existir na mesma localização.Conceda permissões a ambos os ficheiros

.inie.dllao grupo Utilizadores Autenticados. Tanto o utilizador do serviço de gateway como o utilizador do Active Directory que o utilizador de serviço representam precisam de permissões de leitura e execução para ambos os ficheiros.Crie uma variável

CCL_PROFILEde ambiente de sistema e defina o seu valor para o caminhosapcrypto.ini.Reinicie o serviço de gateway.

Mais informações: Usar o início de sessão único de Kerberos para SSO no SAP BW com o CommonCryptoLib

Passo 3: Ativar a SNC do SAP para autenticação do Azure AD e do Windows

O conector SAP ERP suporta o Microsoft Entra ID e a autenticação do Windows Server AD ativando a Secure Network Communication (SNC) do SAP. A SNC é uma camada de software na arquitetura do sistema SAP que fornece uma interface para produtos de segurança externos, pelo que é possível estabelecer inícios de sessão únicos seguros aos ambientes SAP. A orientação sobre propriedades que se segue ajuda na configuração.

| Propriedade | Descrição |

|---|---|

| Utilizar SNC | Defina como Sim , se pretende ativar a SNC. |

| Biblioteca SNC | O nome ou caminho da biblioteca SNC relativo à localização de instalação NCo ou caminho absoluto. Exemplos disso são sapcrypto.dll ou c:\sapcryptolib\sapcryptolib.dll. |

| SSO SNC | Especifica se o conector utiliza a identidade do serviço ou as credenciais de utilizador final. Defina como Ligado para utilizar a identidade do utilizador final. |

| Nome do Parceiro SNC | O nome do servidor SNC de back-end. Por exemplo, p:CN=SAPserver. |

| Qualidade de Proteção SNC | A qualidade do serviço usado para comunicação SNC deste destino ou servidor específico. O valor predefinido é definido pelo sistema de back-end. O valor máximo é definido pelo produto de segurança utilizado para a SNC. |

O nome SNC SAP do utilizador tem de ser igual ao nome de domínio completamente qualificado do Active Directory do utilizador. Por exemplo, p:CN=JANEDOE@REDMOND.CORP.CONTOSO.COM tem ser igual a JANEDOE@REDMOND.CORP.CONTOSO.COM.

Nota

Apenas autenticação do Microsoft Entra ID — a conta do Principal de Serviço SAP do Active Directory tem de ter o AES 128 ou AES 256 no atributo msDS-SupportedEncryptionType.

Passo 4: Configurar contas de servidor e utilizador SAP para permitir ações

Reveja a Nota SAP 460089 - Perfis de autorização mínimos para programas RFC externos para obter mais informações sobre os tipos de conta de utilizador suportados e a autorização mínima necessária para cada tipo de ação, como a chamada de função remota (RFC), a interface de programação de aplicações empresariais (BAPI) e o documento intermediário (IDOC).

As contas de utilizador SAP têm de aceder ao grupo de funções RFC_Metadata e aos respetivos módulos de função para as seguintes operações:

| Operações | Aceder a módulos de função |

|---|---|

| Ações da RFC | RFC_GROUP_SEARCH e DD_LANGU_TO_ISOLA |

| Ler Ação da tabela | Tanto RFC BBP_RFC_READ_TABLE como RFC_READ_TABLE |

| Conceder acesso mínimo restrito ao servidor SAP para a sua ligação SAP | RFC_METADATA_GET e RFC_METADATA_GET_TIMESTAMP |

Próximo passo

Instalar o modelo de Aprovisionamento SAP

Conteúdos relacionados

- Início de Sessão Único SAP

- Guia de Implementação de Início de Sessão Seguro para o Início de Sessão Único do SAP

- Portal de Ajuda à Gestão de Identidades e Acesso SAP (IAM)