Configurar origens de identidade do vCenter para utilizar o Active Directory

Acerca das origens de identidade do VMware vCenter

O VMware vCenter suporta diferentes origens de identidade para autenticação de utilizadores que acedem ao vCenter. O cloudSimple Private Cloud vCenter pode ser configurado para autenticar com o Active Directory para que os administradores do VMware acedam ao vCenter. Quando a configuração estiver concluída, o utilizador cloudowner pode adicionar utilizadores da origem de identidade ao vCenter.

Pode configurar o seu domínio e controladores de domínio do Active Directory de qualquer uma das seguintes formas:

- Domínio do Active Directory e controladores de domínio em execução no local

- Controladores de domínio e domínio do Active Directory em execução no Azure como máquinas virtuais na sua subscrição do Azure

- Novos controladores de domínio e domínio do Active Directory em execução na Sua Cloud Privada

- Serviço do Azure Active Directory

Este guia explica as tarefas para configurar controladores de domínio e domínio do Active Directory em execução no local ou como máquinas virtuais nas suas subscrições. Se quiser utilizar Azure AD como origem de identidade, veja Utilizar Azure AD como fornecedor de identidade para o vCenter na Cloud Privada cloudSimple para obter instruções detalhadas sobre como configurar a origem de identidade.

Antes de adicionar uma origem de identidade, aumente temporariamente os privilégios do vCenter.

Atenção

Os novos utilizadores têm de ser adicionados apenas a Cloud-Owner-Group, Cloud-Global-Cluster-Administração-Group, Cloud-Global-Storage-Administração-Group, Cloud-Global-Network-Administração-Group ou Cloud-Global-VM-Administração-Group. Os utilizadores adicionados ao grupo Administradores serão removidos automaticamente. Apenas as contas de serviço têm de ser adicionadas ao grupo Administradores e as contas de serviço não devem ser utilizadas para iniciar sessão na IU Web do vSphere.

Opções de origem de identidade

- Adicionar Active Directory no local como uma única origem de identidade de início de sessão

- Configurar o Novo Active Directory numa Nuvem Privada

- Configurar o Active Directory no Azure

Importante

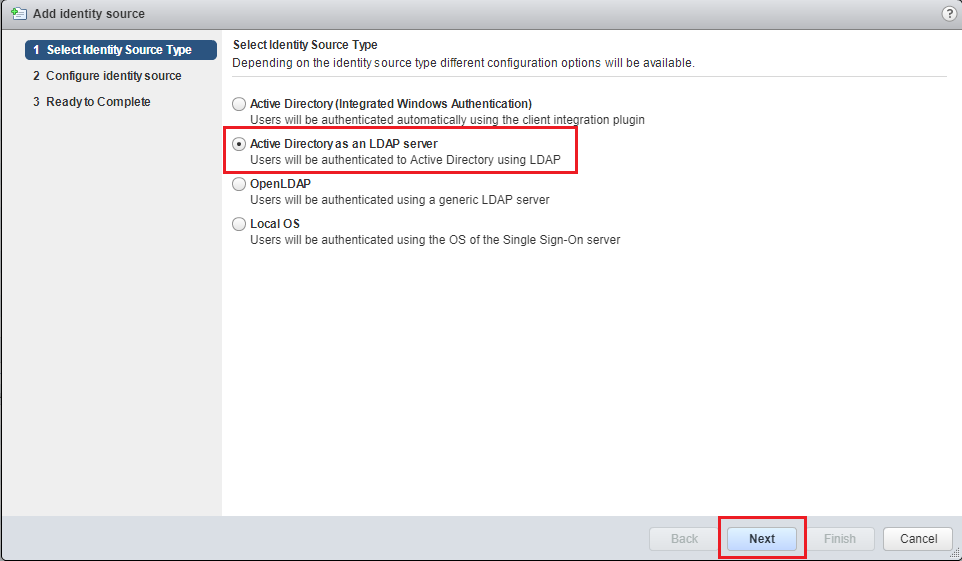

O Active Directory (Autenticação Integrada do Windows) não é suportado. Apenas a opção Active Directory através de LDAP é suportada como uma origem de identidade.

Adicionar o Active Directory no Local como uma Origem de Identidade Sign-On Única

Para configurar a sua Active Directory no local como uma origem de identidade Sign-On única, precisa de:

- Ligação VPN site a site do datacenter no local para a Sua Cloud Privada.

- IP do servidor DNS no local adicionado ao vCenter e ao Controlador de Serviços de Plataforma (PSC).

Utilize as informações na tabela seguinte ao configurar o seu domínio do Active Directory.

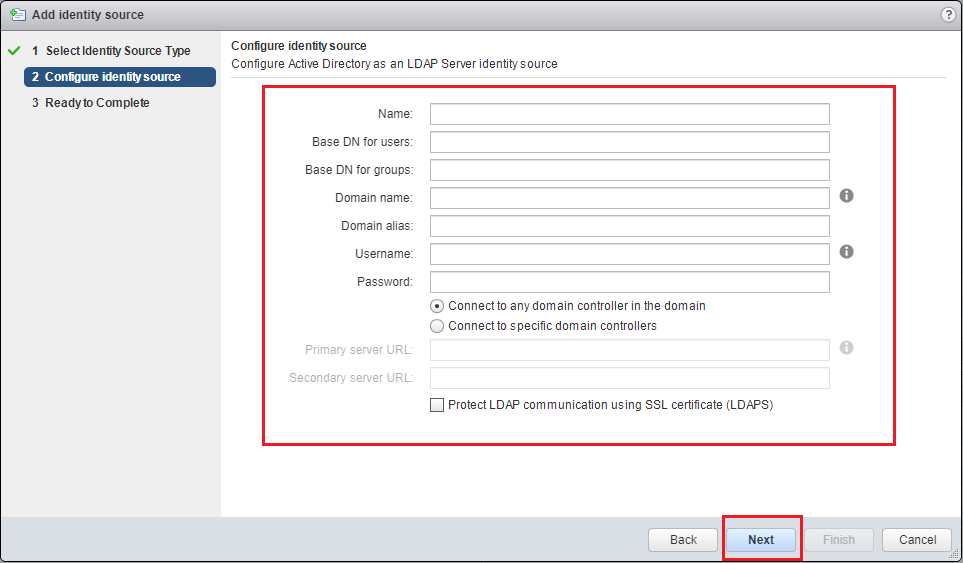

| Opção | Descrição |

|---|---|

| Nome | Nome da origem de identidade. |

| DN Base para utilizadores | Nome único base para utilizadores. |

| Nome de domínio | FQDN do domínio, por exemplo, example.com. Não forneça um endereço IP nesta caixa de texto. |

| Alias de domínio | O nome NetBIOS do domínio. Adicione o nome NetBIOS do domínio do Active Directory como um alias da origem de identidade se estiver a utilizar autenticações SSPI. |

| DN Base para grupos | O nome único base para grupos. |

| URL do Servidor Primário | Servidor LDAP do controlador de domínio principal para o domínio. Utilize o formato ldap://hostname:port ou ldaps://hostname:port. Normalmente, a porta é 389 para ligações LDAP e 636 para ligações LDAPS. Para implementações de controladores de vários domínios do Active Directory, a porta é normalmente 3268 para LDAP e 3269 para LDAPS.É necessário um certificado que estabeleça confiança para o ponto final LDAPS do servidor do Active Directory quando utiliza ldaps:// o URL LDAP primário ou secundário. |

| URL do servidor secundário | Endereço de um servidor LDAP do controlador de domínio secundário que é utilizado para ativação pós-falha. |

| Escolher certificado | Se quiser utilizar o LDAPS com o servidor LDAP do Active Directory ou a origem de identidade do Servidor OpenLDAP, é apresentado um botão Escolher certificado depois de escrever ldaps:// na caixa de texto URL. Não é necessário um URL secundário. |

| Nome de Utilizador | ID de um utilizador no domínio que tem um mínimo de acesso só de leitura ao DN Base para utilizadores e grupos. |

| Palavra-passe | Palavra-passe do utilizador que é especificado por Nome de Utilizador. |

Quando tiver as informações na tabela anterior, pode adicionar a sua Active Directory no local como uma origem de identidade Sign-On única no vCenter.

Dica

Encontrará mais informações sobre origens de identidade Sign-On única na página de documentação do VMware.

Configurar o novo Active Directory numa Cloud Privada

Pode configurar um novo domínio do Active Directory na sua Cloud Privada e utilizá-lo como uma origem de identidade para o Início de Sessão Único. O domínio do Active Directory pode fazer parte de uma floresta existente do Active Directory ou pode ser configurado como uma floresta independente.

Nova floresta e domínio do Active Directory

Para configurar uma nova floresta e domínio do Active Directory, precisa de:

- Uma ou mais máquinas virtuais com o Microsoft Windows Server para utilizar como controladores de domínio para a nova floresta e domínio do Active Directory.

- Uma ou mais máquinas virtuais que executam o serviço DNS para resolução de nomes.

Veja Instalar uma Nova Floresta do Windows Server 2012 Active Directory para obter passos detalhados.

Dica

Para elevada disponibilidade de serviços, recomendamos a configuração de vários controladores de domínio e servidores DNS.

Depois de configurar a floresta e o domínio do Active Directory, pode adicionar uma origem de identidade no vCenter para o seu novo Active Directory.

Novo domínio do Active Directory numa floresta existente do Active Directory

Para configurar um novo domínio do Active Directory numa floresta existente do Active Directory, precisa de:

- Ligação VPN Site a Site à localização da floresta do Active Directory.

- Servidor DNS para resolver o nome da floresta existente do Active Directory.

Veja Instalar uma nova Windows Server 2012 domínio subordinado ou de árvore do Active Directory para obter passos detalhados.

Depois de configurar o domínio do Active Directory, pode adicionar uma origem de identidade no vCenter para o seu novo Active Directory.

Configurar o Active Directory no Azure

O Active Directory em execução no Azure é semelhante ao Active Directory em execução no local. Para configurar o Active Directory em execução no Azure como uma única origem de identidade Sign-On no vCenter, o servidor vCenter e o PSC têm de ter conectividade de rede ao Azure Rede Virtual onde os serviços do Active Directory estão em execução. Pode estabelecer esta conectividade com o Azure Rede Virtual Connection com o ExpressRoute a partir da rede virtual do Azure onde os Serviços do Active Directory estão a ser executados na CloudSimple Private Cloud.

Depois de estabelecida a ligação de rede, siga os passos em Adicionar o Active Directory no Local como uma Origem de Identidade Sign-On Única para adicioná-la como Uma Origem de Identidade.

Adicionar uma origem de identidade no vCenter

Aumente os privilégios na sua Cloud Privada.

Inicie sessão no vCenter para a sua Cloud Privada.

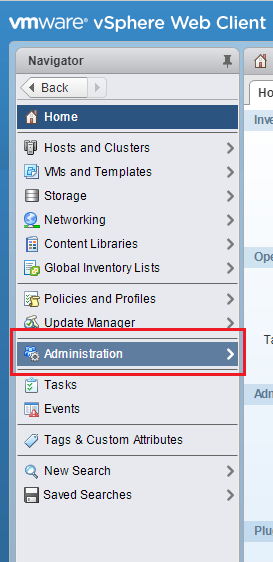

Selecione Administração Doméstica>.

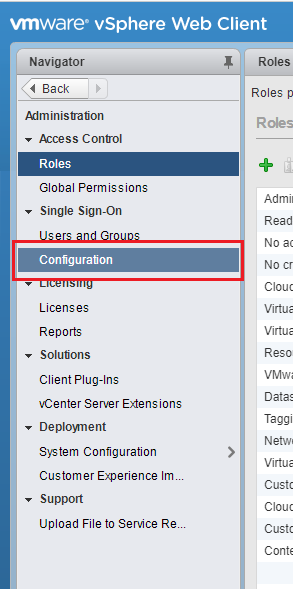

Selecione Configuração de Início de Sessão > Único.

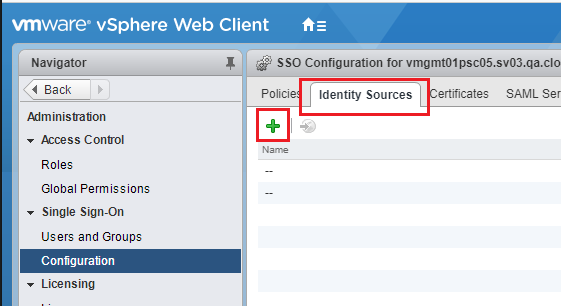

Abra o separador Origens de Identidade e clique + para adicionar uma nova origem de identidade.

Selecione Active Directory como um Servidor LDAP e clique em Seguinte.

Especifique os parâmetros de origem de identidade do seu ambiente e clique em Seguinte.

Reveja as definições e clique em Concluir.