Configurar as configurações de proxy de dispositivo e conexão à Internet para Proteção de Informações

As tecnologias de Ponto Final da Microsoft utilizam o Microsoft Windows HTTP (WinHTTP) para comunicar dados e comunicar com o serviço cloud de ponto final da Microsoft. O serviço incorporado é executado no contexto do sistema usando a conta LocalSystem.

Dica

Para organizações que usam proxies de envio como gateway para a Internet, você pode usar a proteção de rede para investigar por trás de um proxy. Para saber mais, veja Investigar eventos de conexão que ocorrem por meio de proxies de encaminhamento.

A definição da configuração do WinHTTP é independente das configurações de proxy de navegação da Internet do Windows (WinINet) e só pode descobrir um servidor proxy usando os seguintes métodos de descoberta automática:

Proxy transparente

Protocolo de Descoberta Automática de Proxy da Web (WPAD)

Observação

Se estiver usando proxy transparente ou WPAD na topologia de rede, você não precisa de configurações especiais. Para saber mais sobre o sobre o Defender para exclusões de URL do ponto de extremidade no proxy, veja Habilitar acesso para URLs do serviço em nuvem do ponto de extremidade DLP no servidor proxy.

Configuração manual de proxy estático:

- Configuração baseada em registro

- WinHTTP configurado usando o comando netsh - Adequado apenas para desktops em uma topologia estável (por exemplo: um desktop em uma rede corporativa atrás do mesmo proxy)

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de avaliações do Microsoft Purview. Saiba mais detalhes sobre os termos de inscrição e avaliação.

Configure o servidor proxy manualmente usando um proxy estático baseado no registro

Para dispositivos de ponto de extremidade sem permissão para se conectar à Internet, você precisa configurar um proxy estático baseado no registro. Você precisa configurar isso para permitir que apenas o ponto de extremidade DLP da Microsoft relate dados de diagnóstico e se comunique com o serviço em nuvem do ponto de extremidade da Microsoft.

O proxy estático é configurável por meio da Política de Grupo (GP). A política do grupo pode ser encontrada em:

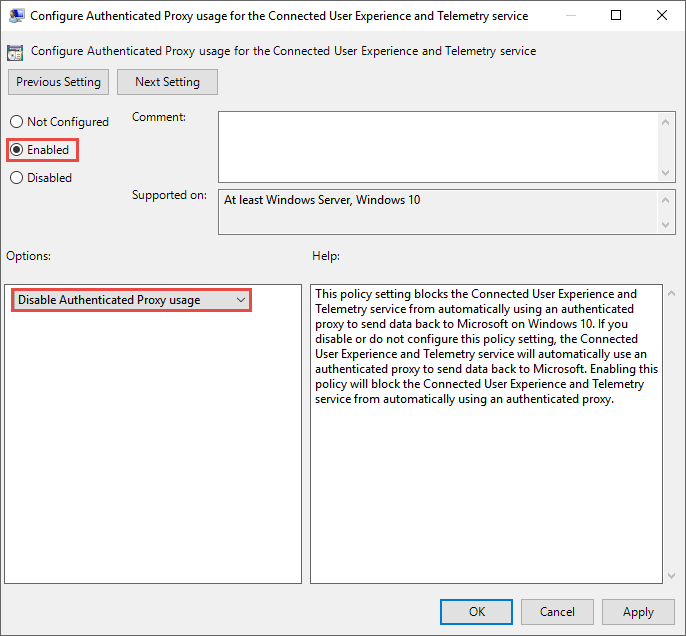

Abra Modelos Administrativos > Recolha de Dados de Componentes > do Windows e Compilações > de Pré-visualização Configurar a utilização de Proxy Autenticado para o Serviço de Telemetria e Experiência de Utilizador Ligada

Selecione para Habilitadoe selecione Desabilitar uso de proxy autenticado:

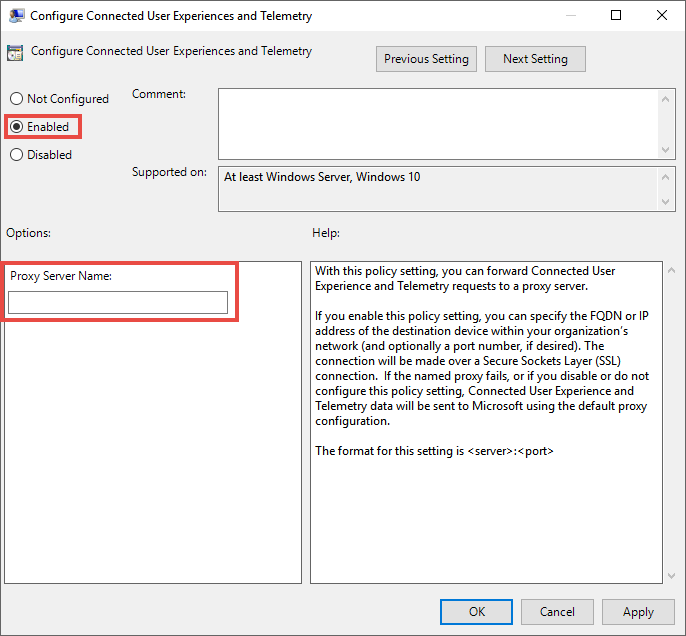

Abra Modelos Administrativos > Coleção de Dados de Componentes > do Windows e Compilações > de Pré-visualização Configurar experiências e telemetria de utilizador ligadas:

Configurar o proxy

A política define dois valores de registro

TelemetryProxyServercomo REG_SZ eDisableEnterpriseAuthProxycomo REG_DWORD na chave de registroHKLM\Software\Policies\Microsoft\Windows\DataCollection.O valor de registo TelemetryProxyServer está neste formato <nome do servidor ou ip>:<port>. Por exemplo: 10.0.0.6:8080

O valor de registro

DisableEnterpriseAuthProxydeve ser definido como 1.

Configure o servidor proxy manualmente usando o comando "netsh"

Use netsh para configurar um proxy estático de todo o sistema.

Observação

Isso afetará todos os aplicativos, incluindo serviços do Windows que usam WinHTTP com proxy padrão. - Laptops que estão mudando de topologia (por exemplo: do escritório para casa) terão mau funcionamento com o netsh. Use a configuração de proxy estático com base no registro.

Abra uma linha de comando com privilégios elevados:

- Vá para Iniciar e digite cmd

- Clique com o botão direito do mouse em Prompt de Comando e selecione Executar como administrador.

Insira o seguinte comando e pressione Enter:

netsh winhttp set proxy <proxy>:<port>Por exemplo: netsh winhttp set proxy 10.0.0.6:8080

Para redefinir o proxy winhttp, insira o seguinte comando e pressione Enter:

netsh winhttp reset proxy

Para saber mais, veja Sintaxe, Contextos e Formatação do Comando Netsh.

Habilitar acesso para URLs do serviço em nuvem do ponto de extremidade DLP no servidor proxy

Se um proxy ou firewall está bloqueando por padrão todo o tráfego e permitindo apenas a passagem de domínios específicos, adicione os domínios listados na planilha para download à lista de domínios permitidos.

Esta planilha para download lista os serviços e os seus URLs associados que a sua rede deve ser capaz de se conectar. Você deve garantir que não hajam regras de firewall ou de filtragem de rede que neguem o acesso a esses URLs, ou pode ser necessário criar uma regra de permissão especificamente para eles.

Se um proxy ou firewall tiver verificação HTTPS habilitada (inspeção SSL), exclua os domínios listados na tabela acima da verificação HTTPS. Se um proxy ou firewall estiver bloqueando o tráfego anônimo, como o ponto de extremidade DLP está se conectando a partir do contexto do sistema, certifique-se de que o tráfego anônimo seja permitido nos URLs listados anteriormente.

Verifique a conectividade do cliente com os URLs do serviço de nuvem da Microsoft

Verifique se a configuração do proxy foi concluída com êxito, se o WinHTTP pode descobrir e se comunicar por meio do servidor proxy em seu ambiente e se o servidor proxy permite o tráfego para os URLs do serviço Defender para Ponto de Extremidade.

Baixe a ferramenta MDATP Client Analyzer para o PC onde o ponto de extremidade DLP está sendo executado.

Extraia o conteúdo de MDATPClientAnalyzer.zip no dispositivo.

Abra uma linha de comando com privilégios elevados:

- Vá para Iniciar e digite cmd.

- Clique com o botão direito do mouse em Prompt de Comando e selecione Executar como administrador.

Insira o seguinte comando e pressione Enter:

HardDrivePath\MDATPClientAnalyzer.cmdSubstitua HardDrivePath pelo caminho para onde a ferramenta MDATPClientAnalyzer foi baixada, por exemplo

C:\Work\tools\MDATPClientAnalyzer\MDATPClientAnalyzer.cmd

Extraia o ficheiroMDATPClientAnalyzerResult.zip* criado pela ferramenta na pasta utilizada no HardDrivePath.

AbraMDATPClientAnalyzerResult.txte verifique se você executou as etapas de configuração do proxy para permitir a descoberta do servidor e o acesso às URLs de serviço. A ferramenta verifica a conectividade dos URLs do serviço Defender para Ponto de Extremidade com os quais o Defender para ponto de extremidade do cliente está configurado para interagir. Em seguida, ele imprime os resultados no arquivo MDATPClientAnalyzerResult.txt para cada URL que pode ser potencialmente usado para se comunicar com os serviços do Defender para Ponto de Extremidade. Por exemplo:

Testing URL: https://xxx.microsoft.com/xxx 1 - Default proxy: Succeeded (200) 2 - Proxy auto discovery (WPAD): Succeeded (200) 3 - Proxy disabled: Succeeded (200) 4 - Named proxy: Doesn't exist 5 - Command-line proxy: Doesn't exist

Se pelo menos uma das opções de conectividade retornar um status (200), então o Defender para ponto de extremidade do cliente pode se comunicar corretamente com o URL testado usando este método de conectividade.

No entanto, se os resultados da verificação de conectividade indicarem uma falha, um erro HTTP será exibido (consulte Códigos de status HTTP). Você pode então usar os URLs na tabela mostrada emHabilitar acesso para URLs do serviço em nuvem do ponto de extremidade DLP no servidor proxy. Os URLs que você usará dependerão da região selecionada durante o procedimento de integração.

Observação

A ferramenta Analisador de Conectividade não é compatível com a regra de redução de superfície de ataque Bloquear criações de processo originárias de comandos PSExec e WMI. Você precisará desativar temporariamente esta regra para executar a ferramenta de conectividade.

Quando o TelemetryProxyServer é definido, no Registro ou via Política de Grupo, o Defender para Ponto de Extremidade voltará a ser direto se não puder acessar o proxy definido. Tópicos relacionados:

- Dispositivos integrados do Windows 10

- Solucionar problemas de integração do ponto de extremidade DLP da Microsoft

Confira também

- Saiba mais sobre a Prevenção contra perda de dados do ponto de extremidade

- Usando a Prevenção contra perda de dados de ponto de extremidade

- Saiba mais sobre prevenção contra perda de dados

- Criar e Implementar políticas de prevenção de perda de dados

- Começar a usar o Explorador de atividades

- Microsoft Defender para Ponto de Extremidade

- Ferramentas e métodos de integração para computadores Windows 10

- Assinatura do Microsoft 365

- Dispositivos ingressados no Microsoft Entra

- Baixar o novo Microsoft Edge baseado em Chromium